GDB调试汇编堆栈

GDB调试汇编堆栈

分析过程

- C语言源代码

int g(int x)

{

return x+6;

}

int f(int x)

{

return g(x+1);

}

int main(void)

{

return f(5)+1;

}

使用

gcc -g exp1.c -o exp1 -m32指令在64位机器上产生32位汇编。

进入gdb调试器。

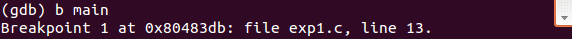

在main函数处设置一个断点。

使用run指令开始运行程序,返回main函数运行的结果。

使用

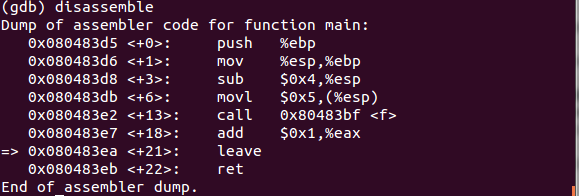

disassemble指令获取汇编代码。

使用

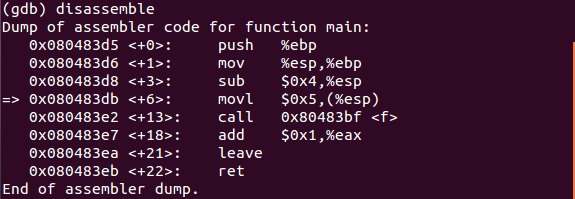

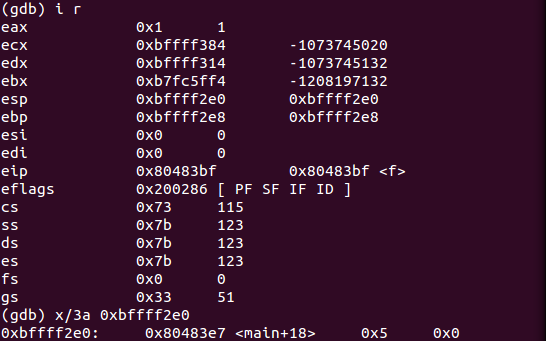

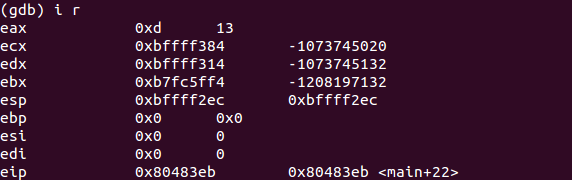

info registers命令查看各寄存器的值。

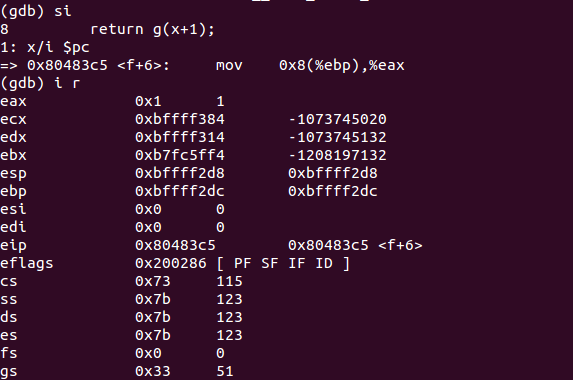

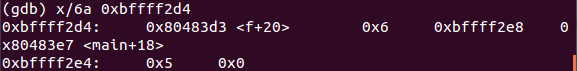

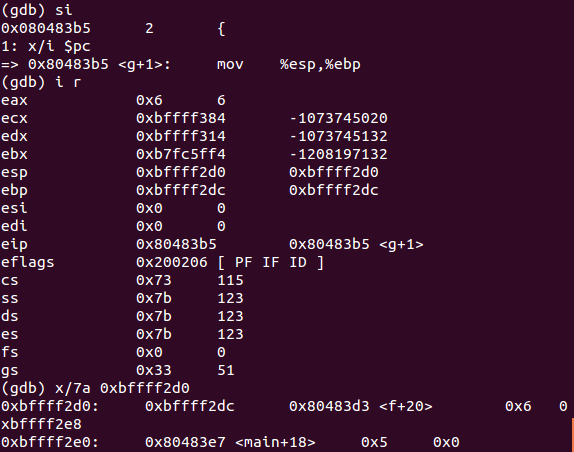

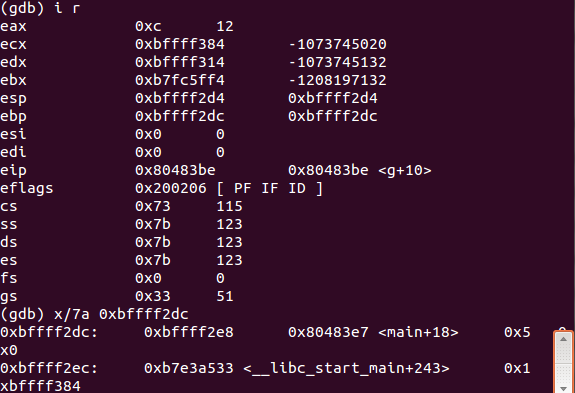

由上图可以看出,帧指针%ebp在0xbffff2e8,栈指针%esp在0xbffff2e4。

用

x+地址来查看%esp和%ebp的值,此时都为0。

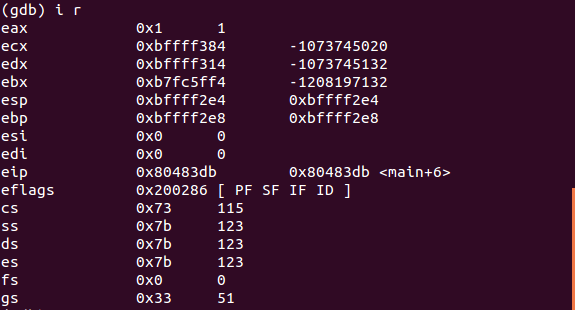

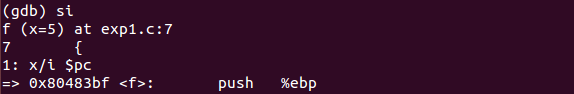

display,设置程序中断后欲显示的数据及其格式。例如,如果希望每次程序中断后可以看到即将被执行的下一条汇编指令,可以使用命令

display /i $pc

将5压入栈中,传递参数

- call指令将返回地址压入栈中。

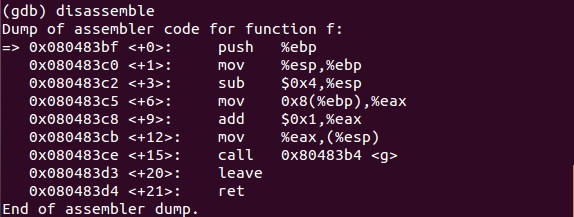

f函数汇编代码。

将栈指针的值压入栈中。

帧指针指向栈指针所在位置,以此为基址。

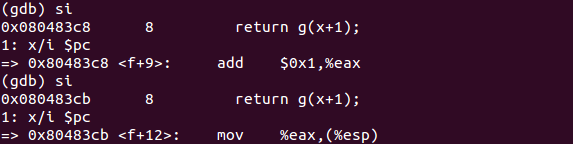

在%eax中计算

将g函数返回值放入%esp所指地址中

将6压入栈中,传递参数

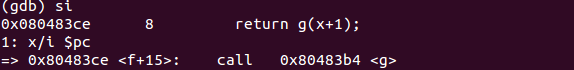

调用g函数,调用call指令将f函数的返回地址压入栈中

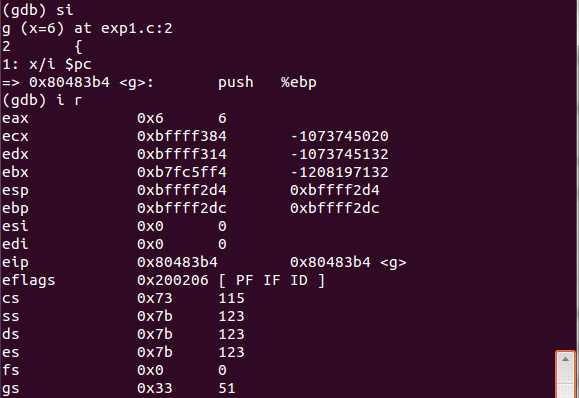

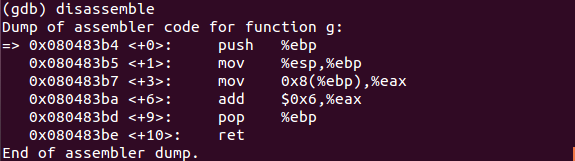

g函数汇编代码

将栈指针的值压入栈中。

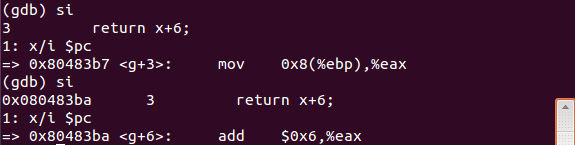

在%eax中计算

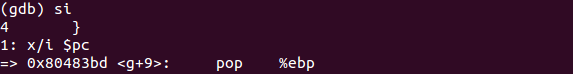

pop %ebp指令将栈顶弹到%ebp中,同时%esp增加4字节

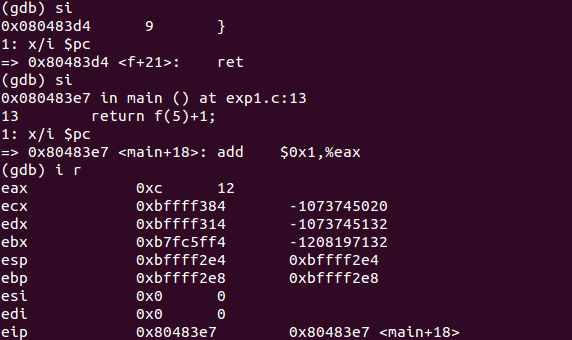

- ret将栈顶给%eip

- leave使栈做好返回的准备,等价于

movl %ebp,%esp //将%ebp的值给%esp

popl %ebp //将栈顶弹到%ebp中

ret指令,返回主函数

主函数汇编代码

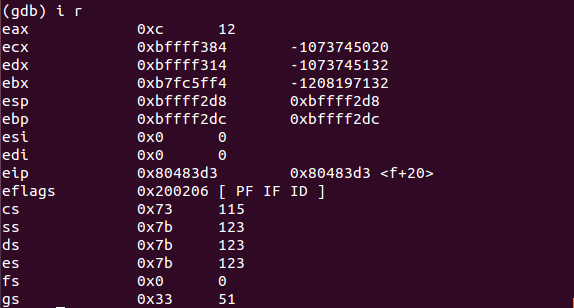

执行leave后,各寄存器值

| 序号 | 指令 | %eip | %ebp | %esp | %eax | 栈顶->栈底 |

|---|---|---|---|---|---|---|

| 001 | movl $0x5,(%esp) | 0x80483e2 | 0xbffff2e8 | 0xbffff2e4 | 0x1 | 0x5 0x0 |

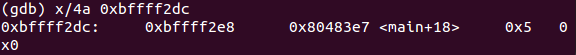

| 002 | call 0x80483bf | 0x80483bf | 0xbffff2e8 | 0xbffff2e0 | 0x1 | 0x80483e7 0x5 0x0 |

| 003 | push %ebp | 0x80483c0 | 0xbffff2e8 | 0xbffff2dc | 0x1 | 0xbffff2e8 0x80483e7 0x5 0x0 |

| 004 | mov %esp,%ebp | 0x80483c2 | 0xbffff2dc | 0xbffff2dc | 0x1 | 0xbffff2e8 0x80483e7 0x5 0x0 |

| 005 | sub $0x4,%esp | 0x80483c5 | 0xbffff2dc | 0xbffff2d8 | 0x1 | 0xbffff2e8 0x80483e7 0x5 0x0 |

| 006 | mov 0x8(%ebp),%eax | 0x80483c8 | 0xbffff2dc | 0xbffff2d8 | 0x5 | 0xbffff2e8 0x80483e7 0x5 0x0 |

| 007 | add $0x1,%eax | 0x80483cb | 0xbffff2dc | 0xbffff2d8 | 0x6 | 0xbffff2e8 0x80483e7 0x5 0x0 |

| 008 | mov %eax,(%esp) | 0x80483ce | 0xbffff2dc | 0xbffff2d8 | 0x6 | 0x6 0xbffff2e8 0x80483e7 0x5 0x0 |

| 009 | Call 0x80483b4 | 0x80483b4 | 0xbffff2dc | 0xbffff2d4 | 0x6 | 0x80483d3 0x6 0xbffff2e8 0x80483e7 0x5 0x0 |

| 010 | push %ebp | 0x80483b5 | 0xbffff2dc | 0xbffff2d0 | 0x6 | 0xbffff2dc 0x80483d3 0x6 0xbffff2e8 0x80483e7 0x5 0x0 |

| 011 | Mov %esp,%ebp | 0x80483b7 | 0xbffff2d0 | Oxbffff2d0 | 0x6 | 0xbffff2dc 0x80483d3 0x6 0xbffff2e8 0x80483e7 0x5 0x0 |

| 012 | mov 0x8(%ebp),%eax | 0x80483ba | 0xbffff2d0 | 0xbffff2d0 | 0x6 | 0xbffff2dc 0x80483d3 0x6 0xbffff2e8 0x80483e7 0x5 0x0 |

| 013 | add $0x6,%eax | 0x80483bd | 0xbffff2d0 | 0xbffff2d0 | 0xc | 0xbffff2dc 0x80483d3 0x6 0xbffff2e8 0x80483e7 0x5 0x0 |

| 014 | Pop %ebp | 0x80483be | 0xbffff2dc | 0xbffff2d4 | 0xc | 0x80483d3 0x6 0xbffff2e8 0x80483e7 0x5 0x0 |

| 015 | Ret | 0x80483d3 | 0xbffff2dc | 0xbffff2d8 | 0xc | 0x6 0xbffff2e8 0x80483e7 0x5 0x0 |

| 016 | leave | 0x80483d4 | 0xbffff2e8 | 0xbffff2e0 | 0xc | 0x80483e7 0x5 0x0 |

| 017 | Ret | 0x80483e7 | 0xbffff2e8 | 0xbffff2e4 | 0xc | 0x5 0x0 |

| 018 | add $0x1,%eax | 0x80483ea | 0xbffff2e8 | 0xbffff2e4 | 0xd | 0x5 0x0 |

| 019 | leave | 0x80483eb | 0x0 | 0xbffff2ec | 0xd | 0x0 |

| 020 | ret | 0xb7e3a533 | 0x0 | 0xbffff2f0 | 0xd |

GDB调试汇编堆栈的更多相关文章

- GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 分析过程 这是我的C源文件:click here 使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb ...

- 20145212——GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 测试代码 #include <stdio.h> short val = 1; int vv = 2; int g(int xxx) { return xxx + ...

- gdb调试汇编堆栈过程的学习

gdb调试汇编堆栈过程的学习 以下为C源文件 使用gcc - g code.c -o code -m32指令在64位的机器上产生32位汇编,然后使用gdb example指令进入gdb调试器: 进入之 ...

- 20145223《信息安全系统设计基础》 GDB调试汇编堆栈过程分析

20145223<信息安全系统设计基础> GDB调试汇编堆栈过程分析 分析的c语言源码 生成汇编代码--命令:gcc -g example.c -o example -m32 进入gdb调 ...

- 赵文豪 GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 使用gcc - g example.c -o example -m32指令在64位的机器上产生32位汇编,然后使用gdb example指令进入gdb调试器: 使用gdb调 ...

- 20145337 GDB调试汇编堆栈过程分析

20145337 GDB调试汇编堆栈过程分析 测试代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const ...

- 20145208 GDB调试汇编堆栈过程分析

20145208 GDB调试汇编堆栈过程分析 测试代码 #include<stdio.h> short addend1 = 1; static int addend2 = 2; const ...

- 20145218 GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 虚拟机中分析过程 输入gcc - g example.c -o example -m32指令在64位机器上产生32位汇编,但出现以下错误: 这时需要使用sudo apt-g ...

- 20145236 GDB调试汇编堆栈过程分析

GDB调试汇编堆栈过程分析 首先需要输入sudo apt-get install libc6-dev-i386安装一个库才能产生汇编代码,然后输入gcc - g example.c -o exampl ...

随机推荐

- pyqt信号和槽应用举例

第一篇手写随笔. 项目的部分代码: 在子线程中改变主窗体的标签. class MyForm(QDialog): def __init__(self, parent=None): self.config ...

- jquery 中jsonp的实现原理

在同源策略下,在某个服务器下的页面是无法获取到该服务器以外的数据的,即一般的 ajax是不能进行跨域请求的.但 img.iframe .script等标签是个例外,这些标签可以通过 src属性请求到其 ...

- python基础八

面向对象的好处 更容易扩展.提高代码使用效率,使你的代码组织性更强, 更清晰,更适合复杂项目的开发 封装 把功能的实现细节封装起来,只暴露调用接口 继承 多态 接口的继承 定义 类 ===> ...

- cacti汇总流量图-将数据合并后作图

在使用Cacti方便快捷的建立监控图时,往往根据实际应用必须监控几台甚至上百台服务器的汇总流量图来观察该应用服务器组的总流量等指标. 这里我们就来介绍如何用cacit快速的建立汇总流量图,其他汇总图建 ...

- 最新Mac OS X 10.12.1 安装cocoapods及使用详解

cocoapods官网:https://cocoapods.org 一.什么是CocoaPods 每种语言发展到一个阶段,就会出现相应的依赖管理工具,例如 Java 语言的 Maven,nodejs ...

- django(3) 一对多跨表查询、ajax、多对多

1.一对多跨表查询获取数据的三种形式:对象.字典.元组 例:有host与business两张表,host与business的id字段关联,business在host表中的对象名是b, 通过查询hos ...

- node的核心模块path

//导入模块path var path=require("path"); //path.basename :输出文件名+后缀 //console.log(path.basename ...

- iOS 创建模型时自动生成属性

转载 mark666(简书作者), 链接:http://www.jianshu.com/p/63ee533a7705 我们在创建模型的时候,常常要写一大堆恶心的@property(nonatomic, ...

- Erlang--proplists结构解析

proplists 模块适用数据量较少的场景,处理配置文件和函数选项时常用.proplists对内部数据结构是Key-Value键值对形式,第一个元素做key用来查询和删除,如果一个key有多个值就会 ...

- Dump类型说明

通过使用windbg提供DbgHelp库中的MiniDumpWriteDump函数在程序崩溃时写dump文件记录程序当时状态,为后续分析问题提供现场. 该函数提供了DumpType参数,让程序员根据具 ...