第八届极客大挑战 Re

0x01.Writeup-RE-CM_2

题目:

解题思路:

1.这个是经过xor的,王老师提示说用xortool,于是放进kali,装好之后执行

xortool CM_2.exe -b,

0.out变为PEexe,于是放进IDA32得到flag。

0x02.Writeup- RE-CM_3

解题思路:

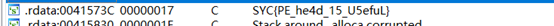

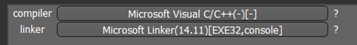

1.拿道题之后直接丢进DIE扫一下,如图,可以看出是32位,于是用32位IDA打开。

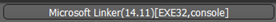

2.shift+F12看字符串,看到敏感字符SYC{%s}于是点进去,于是知道关键函数是sub_45BFF0。

3.分析函数sub_45BFF0。

上面这张图是关键代码,不难发现,这是将byte_52E000数组里的元素转换位置。然后看到上有一串数字,如右图,这些数字是被当做byte_52E000数组的下标从而实现转换byte_52E000数组元素位置。

接下来需要知道byte_52E000数组里的元素,双击即可看到。

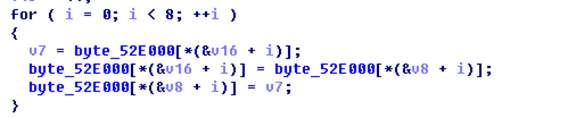

4.分析清楚后接下来写脚本,由于需要取数组下标,我用c写的脚本,如下

得到flag,大功告成!

0x03.Writeup- RE-APK_1

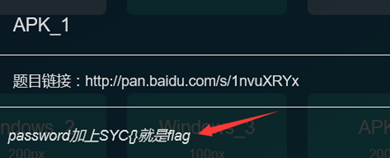

题目:

于是知道如果找到password就能过这题。

解题思路:

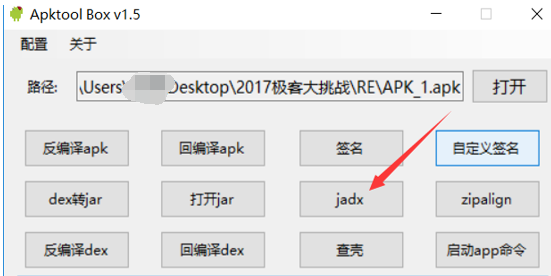

1.用Apktool打开,

2.

可以看到,username = ‘SycGeek2017’,

一开始以为Password就是username的base64编码“U3ljR2VlazIwMTc=”,交了一发不对。

然后仔细看了看,发现还有个re函数,可以很快的了解到re函数就是一个倒置字符串的函数,于是password = “=cTMwIzalV2Rjl3U”。

得flag:SYC{=cTMwIzalV2Rjl3U }

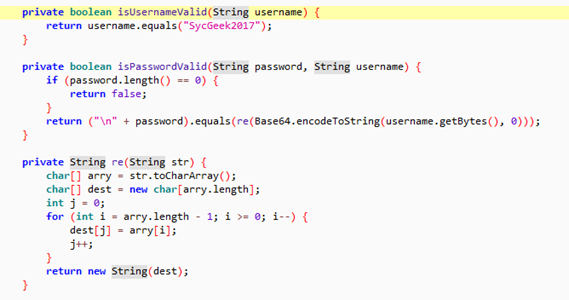

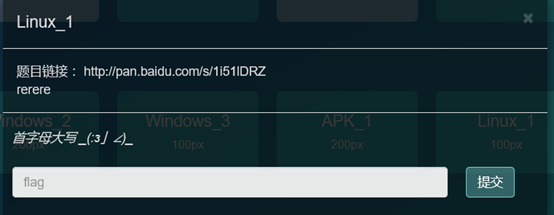

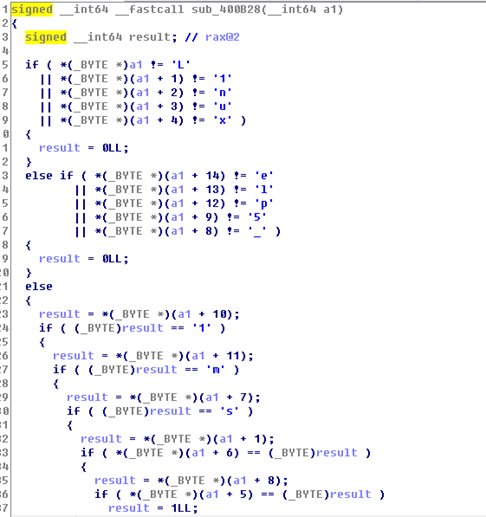

0x04.Writeup- RE-Linux_1

题目:

解题思路:

1.还是拿IDE扫一下,

gcc((Ubuntu 5.4.0-6ubuntu1~16.04.4) 5.4.0 20160609)[executable AMD64-64]

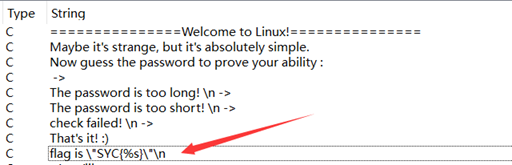

2.用IDA64位打开,shift+F12看字符串,如图

点进去,看到它所在函数为sub_4009AE,点进去,F5查看伪代码。

3.函数sub_4009AE

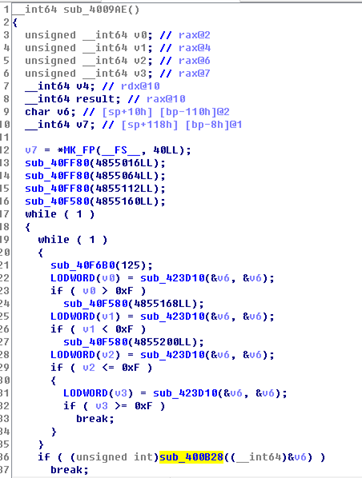

一开始看到这个函数有点懵逼,然后点了点里面跳转的函数,惊喜的看到一个非常“好看”的,如下图

根据这个函数把a1数组的每一个元素找到,即L1nux_1s_51mple,找到flag啦。

0x04.Writeup- RE-Convolution

题目:

解题思路:

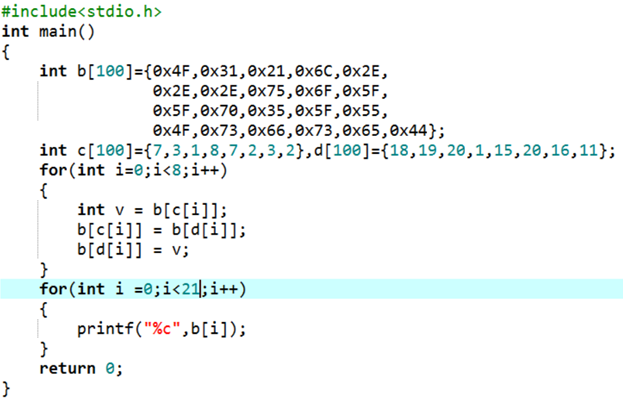

1.丢进IDE看文件类型,如图

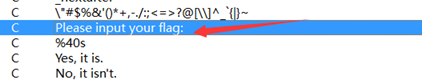

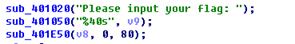

2.IDA32位打开,看字符串,如图

点进去,F5查看伪代码。

3.从后往前看。

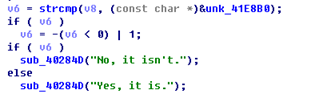

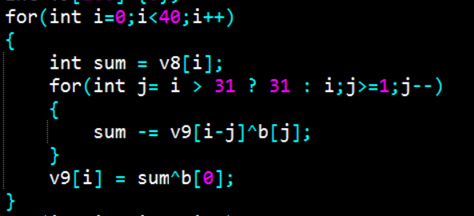

首先,从下面这段代码可以看出,若v6==0,则输出Yes,那么

就是说v8要和unk_41E8B0这个数组完全匹配。

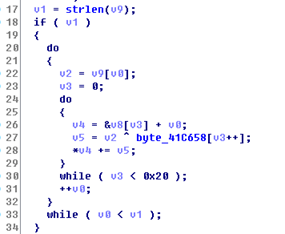

继续往上看v8是如何赋值的。

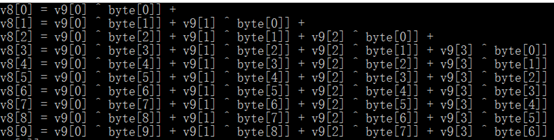

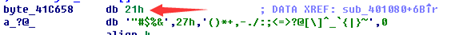

很容易看到,下图的代码为关键,它的作用是将v9与byte_41C658的元素异或之后再赋给v8,可以看到byte_41C658是已经有值的,

那么接下来看v9,如下图,知道v9是我们输入的字符串。

现在可以开始逆算法了,从上面的关键代码的图可以看出,

V8[i+j] =( v9[i] ^ byte[j] )求和。为了理清这个关系,我写了个脚本,结果如下图。

通过上图可以很快理清其中的关系,通过第一行我们可以直接得到v9[0],通过第二行可以借助第一行v9[0]算出v9[1],以此类推,v9的全部元素都可以得到。

写输出flag的脚本:

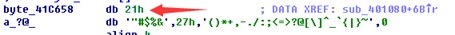

byte_41C658数组的元素如下图,别忘了第一个21h。

V8的元素由于过长不在这里显示。

关键代码如下图

得到flag

总结:这个题的难度主要在分析v8,v9,byte之间的关系,如果能理清这个的话相信得到flag是很容易的,还有就是在找v8和byte元素的时候不要忘了第一个!!!比如说下图

我就是一开始忘了byte数组的第一个导致脚本崩了。。。然后第三天重新看的时候才发现。。。

re部分还有两道题,比赛的时候没写出来。。。

作者: LB919

出处:http://www.cnblogs.com/L1B0/

该文章为LB919投入了时间和精力的原创;

如有转载,荣幸之至!请随手标明出处;

第八届极客大挑战 Re的更多相关文章

- 第八届极客大挑战 Web-iPhone X

题目: 解题思路: 第一次看到html里只有字其他啥也没有的题,一脸懵逼,学长提示抓包改包,于是开始我的苦逼解题. 0x01 抓包 0x02 改包 由于题目说只有iphoneX才能接受这个websit ...

- 第八届极客大挑战 Web-php绕过

0x01.web-PHP的悖论1 题目: 链接:http://game.sycsec.com:2009/10111.php 解题思路: 1.首先,web对于选择二进制方向的我这个菜鸡绝对是十分懵逼的, ...

- 第八届极客大挑战 Web-故道白云&Clound的错误

web-故道白云 题目: 解题思路: 0x01 首先看到题目说html里有秘密,就看了下源代码如图, 重点在红圈那里,表示输入的变量是id,当然上一行的method=“get”同时说明是get方式获取 ...

- 2016第七季极客大挑战Writeup

第一次接触CTF,只会做杂项和一点点Web题--因为时间比较仓促,写的比较简略.以后再写下工具使用什么的. 纯新手,啥都不会.处于瑟瑟发抖的状态. 一.MISC 1.签到题 直接填入题目所给的SYC{ ...

- BUUOJ [极客大挑战 2019]Secret File

[极客大挑战 2019]Secret File 0X01考点 php的file伪协议读取文件 ?file=php://filter/convert.base64-encode/resource= 0X ...

- 三叶草极客大挑战2020 部分题目Writeup

三叶草极客大挑战2020 部分题目Writeup Web Welcome 打开后状态码405,555555,然后看了一下报头存在请求错误,换成POST请求后,查看到源码 <?php error_ ...

- [原题复现][极客大挑战 2019]BuyFlag

简介 原题复现:[极客大挑战 2019]BuyFlag 考察知识点:php函数特性(is_numeric().strcmp函数()) 线上平台:https://buuoj.cn(北京联合大学公开 ...

- 极客大挑战2019 http

极客大挑战 http referer 请求头 xff 1.查看源码,发现secret.php 2.提示要把来源改成Sycsecret.buuoj.cn,抓包,添加Referer Referer:htt ...

- 2020极客大挑战Web题

前言 wp是以前写的,整理一下发上来. 不是很全. 2020 极客大挑战 WEB 1.sha1碰撞 题目 图片: 思路 题目说,换一种请求方式.于是换成post.得到一给含有代码的图片 图片: 分析该 ...

随机推荐

- adb 无线连接手机设备

连接语法: $ adb connect ip:port 断开连接: $ adb disconnect ip:port 可能遇到问题:unable to connect to 192.168.199.2 ...

- docker映射

端口映射 大-P对容器暴露的所有端口进行映射 小-p可以指定对哪些端口进行映射 第一种,只指定容器的端口,宿主机的端口是随机映射的 第二种,宿主机的端口和容器的端口一一对应, 第三种,只配置容器的ip ...

- 1059 Prime Factors (25分)

1059 Prime Factors (25分) 1. 题目 2. 思路 先求解出int范围内的所有素数,把输入x分别对素数表中素数取余,判断是否为0,如果为0继续除该素数知道余数不是0,遍历到sqr ...

- xshell配置---文件上传命令rz和下载命令sz

1.下载安装包 方法一:手动下载安装 1)下载安装包:lrzsz-0.12.20.tar.gz 官网下载地址:http://www.ohse.de/uwe/releases/lrzsz-0.12.20 ...

- 博客下方有一个2D动画

第一步 第二步 第三步 将下面一段代码放入 支持 js代码的那里 (如果没有申请是不可以使用js代码的,记得申请) <script src="https://eqcn.ajz.mie ...

- intellij手动创建Mybatis遇到java.io.IOException: Could not find resource mybatis.xml

将配置文件夹设置成resources即可

- 使用js处理后台返回的Date类型的数据

从后台返回的日期类型的数据,如果直接在前端进行显示的话,显示的就是一个从 1970-01-01 00:00:00到现在所经过的毫秒数,而在大多数业务中都不可能显示这个毫秒数,大多数都是显示一个正常的日 ...

- MFC单文档视图中嵌入GLFW窗口

开始学习OpenGL由于有一段时间,但是glfw只有窗口区,虽然通过某种手段(移步这里)可以加入工具栏,但仍然无法作为一个标准的GUI,而直接在MFC或Qt里面使用OpenGL API感觉有诸多制肘, ...

- docker删除镜像时报错解决办法

报错信息 [root@kvm ~]# docker rmi 4950a54ede5a Error response from daemon: conflict: unable to delete 49 ...

- ASP.NET Core Web API中实现全局异常捕获与处理

处理全局异常 HANDLING ERRORS GLOBALLY 在上面的示例中,我们的 action 内部有一个 try-catch 代码块.这一点很重要,我们需要在我们的 action 方法体中处理 ...