【干货】Windows系统信息收集篇

市场分析:计算机取证,就是应急响应。而应急响应的市场在于黑产的攻击频率。在当今的社会里,更多的人为了钱铤而走险的比比皆是,这个市场随着比特币,大数据,物联网的来临,规模将更加的庞大与有组织性。这将导致,安全岗位迫在眼前。他们攻击的越凶越复杂,我们的收入就越多,当然自身需要的技术也就要求越高,对整个团队的依赖也就越多。

后面连续的几个干货将重点围绕windows系统感受取证技术。您将看见,双系统(linux和windows)中的细节落实。每一个消费心理会导致不一样的策划行为判断。同理,每一个技术细节,会改变你对安全行业的认可或者不认可。精准的判断来自于更多的消息整合,如果你在入或者不入安全圈的判断期间,在此之前先感受一下windows再做判断吧。

来源Unit 5: Windows Acquisition 5.1 Windows Acquisition Windows Volatile Data Acquisition

伏笔:在2008年之前,执法人员通常会拔掉插头,以保存可疑计算机上的非易失性数字证据,主要精力放在获取磁盘数据上。这种规范的行为被保留到至今,当收集完网络数据,内存数据以后,拔掉电源再收集磁盘数据。

随着高级加密技术和恶意软件的出现,存在于物理内存中的易失性数据对于恢复加密密钥和检测恶意软件以供调查变得至关重要。收集内存数据时,工具占用越小,对内存的干扰越小。

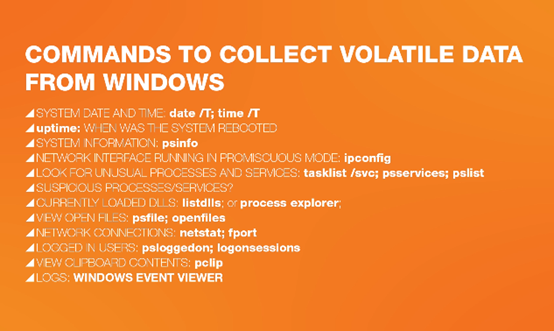

已下是windows系统内置的命令,有人说搞安全要学cmd吗,我要学哪些cmd命令?有这些疑惑的人,都是接触到的教育环境不好造成的。接触到优质的学习土壤,这些将不是问题。

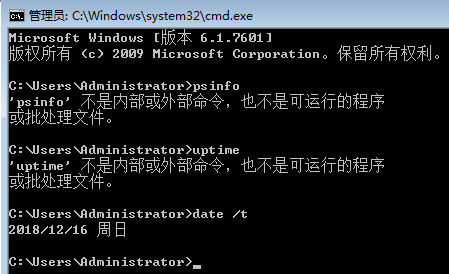

使用Windows Netcat将证据保存到你的电脑中,需要带上时间与系统时间。Date命令,uptime命令

带上系统的准确信息。Psinfo命令。

如果您在win7中常识,部分命令无效,这默认它们仅在windows的服务器中有效。毕竟,攻击目标大多数是服务器。

检查网络接口是否为混杂模式运行。 Ipconfig命令

寻找可疑进程。 Tasklist /svc psservices pslist命令

列出当前加载的dll,使用listdlls process explorer 命令

Dll知识伏笔:我们知道只有二进制,计算机才会运行。而现在的程序都是用高级语言编写的。不管使用什么高超的技术,高级语言离不开函数,而dll中存在大量函数。Dll从这种角度出发,决定一个程序有什么功能。

查看哪些文件打开了 psfile openfiles命令

显示网络连接 netstat fport命令

显示登录用户 psloggedon logonsesslons

查看剪切内容 pclip

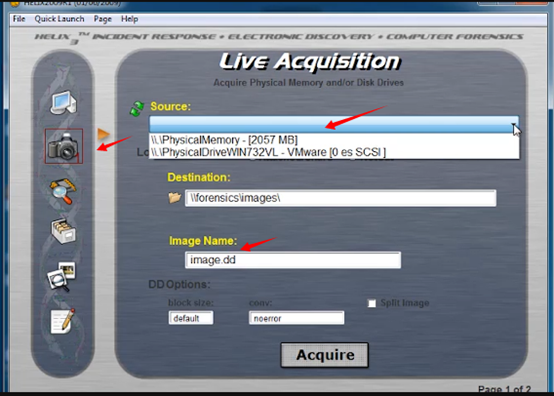

来自e-fense的取证工具Helix3是非常棒的。它有商业版和免费版两种。这里用免费版感受感受。

我用了非常多的感受,因为它可以让你产生更多的优质判断力,让每一次的重大抉择倾向于成功。

已Windows 7为例子来使用这个工具。

点击它,获取系统信息

点击箭头,显示运行的进程。如果存在rootkits隐藏了进程,那么这些隐藏的进程在这里看不见。

这个结果与Windows任务管理器相同。

这个功能是采集数据。Windows版本的dd,大多数情况下这么操作来采集,内存受限区域您将采取不到。点击箭头往后面翻有多款采集工具,采集数据的话使用这三款工具Winen, FTK Imager, Memory DD。

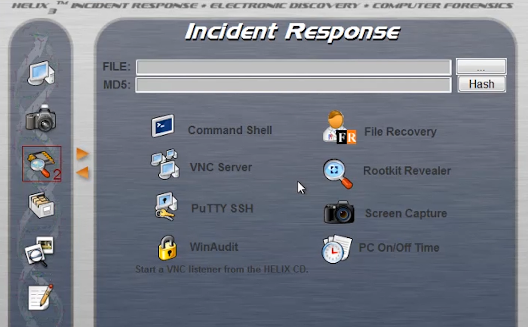

应急响应功能

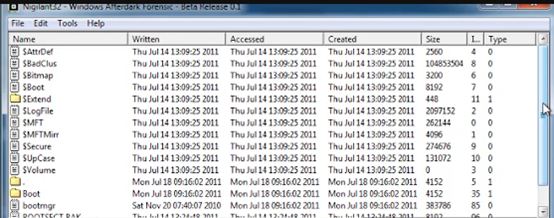

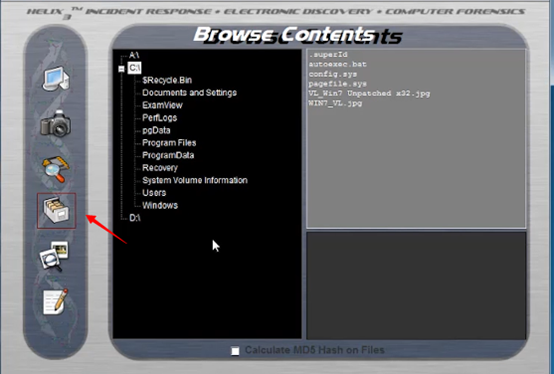

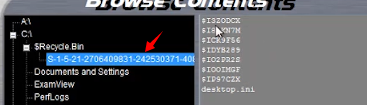

这是Windows NTFS文件系统,这些美元符号文件是系统文件

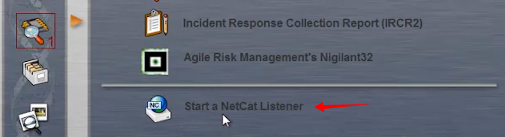

可以启动netcat通过网络将数据存到你的机器里

第二页有散列计算功能,放一个文件进去,生成MD5值。这里的rootkit不是很有效,如果你有一个根用户模式的rootkit,它可以收集一些。如果你看过i春秋中的kali linux教学就会发现Putty工具。还有个文件恢复,选择你需要的导出它们即可。

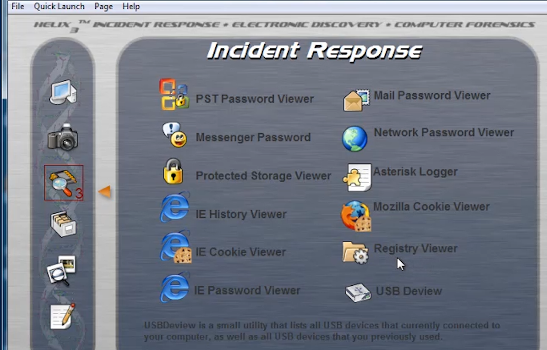

第三页信息 很多密码查看,历史记录,网站浏览跟踪工具。注册表查看

浏览器内容,一定要小心的操作或者先不操作,它可能会修改信息,在法庭上,人们会质疑你说你在修改证据让恶徒抓住把柄。C盘下有个美元符号,这是windows构件之一。后面再讨论它。

每一个这个,对应一个用户。右边列出的都是文件。

这个工具很吸引人,你完全可以花非常多的时间去熟悉它,使用它。

文章到此结束。最后记住余弦的话,技术与管理往往密切相关,尤其是在这个信息高速发展的时代。错误的抉择甚至让团队面临危机。再关注一些过程的实际发生情况,将彻底改变你的判断观与管理观,不要被不入流的人给带偏了。有的人表面教你一套,实际上自己用的是另外一套规则,小心。关注过程感受本源再勇敢的下判断。

以上观点借鉴于余弦的世界观,判断力与抉择力仅此而已,实用则用,不实用就当放屁。

余弦原创地址:https://zhuanlan.zhihu.com/p/19691465

博客地址https://www.cnblogs.com/sec875/ 带众吃瓜

【干货】Windows系统信息收集篇的更多相关文章

- Windows 7 封装篇(一)【母盘定制】[手动制作]定制合适的系统母盘

Windows 7 封装篇(一)[母盘定制][手动制作]定制合适的系统母盘 http://www.win10u.com/article/html/10.html Windows 7 封装篇(一)[母盘 ...

- ava如何实现系统监控、系统信息收集、sigar开源API的学习(转)

ava如何实现系统监控.系统信息收集.sigar开源API的学习(转) 转自:http://liningjustsoso.iteye.com/blog/1254584 首先给大家介绍一个开源工具Sig ...

- Android Studio2.0 教程从入门到精通Windows版 - 入门篇

http://www.open-open.com/lib/view/open1468121363300.html 本文转自:深度开源(open-open.com)原文标题:Android Studio ...

- Java如何实现系统监控、系统信息收集(转

Java如何实现系统监控.系统信息收集.sigar开源API的学习 系统监控(1) Jar资源下载:http://download.csdn.net/detail/yixiaoping/4903853 ...

- 【干货】linux系统信息收集 ----检测是否被恶意程序执行了危险性命令

这些实战完全可以练习以下命令,已经找到需要观察的交互点,真实工作的时候,把数据都导入到自己U盘或者工作站内. 在kali 或者centos下训练都一样,关于kali教学,这里推荐掌控安全团队的课程:掌 ...

- Windows命令行学习(系统信息收集)

echo off :关闭回显 echo on :开启回显 net user :显示主机的电脑用户 ipconfig /displaydns:后面的 /displaydns是显示当前电脑所缓存的dns信 ...

- 内网渗透----windows信息收集整理

一.基础信息收集 1.信息收集类型 操作系统版本.内核.架构 是否在虚拟化环境中,已安装的程序.补丁 网络配置及连接 防火墙设置 用户信息.历史纪录(浏览器.登陆密码) 共享信息.敏感文件.缓存信息. ...

- 关于Python 获取windows信息收集

收集一些Python操作windows的代码 (不管是自带的or第三方库)均来自网上 1.shutdown 操作 定时关机.重启.注销 #!/usr/bin/python #-*-coding:utf ...

- Windows“神器”收集贴

本文本来是刚开始发现autohotkey时比较兴奋,收集了几个autohotkey的介绍页面.最近又发现了win下多桌面的神器virtuawin,心想干脆在把本帖改成专门收集win下神器的帖子吧.如果 ...

随机推荐

- Linux内核分析——第一章 Linux内核简介

第一章 Linux内核简介 一.Unix的历史 1.Unix系统成为一个强大.健壮和稳定的操作系统的根本原因: (1)简洁 (2)在Unix中,很多东西都被当做文件对待.这种抽象使对数据和对设备的 ...

- Beta阶段敏捷冲刺②

1.提供当天站立式会议照片一张. 每个人的工作 (有work item 的ID),并将其记录在码云项目管理中: 1.1昨天已完成的工作. 姓名 昨天已完成的工作 徐璐琳 完成设置界面的排版 祁泽文 实 ...

- 第十周PSP&进度条

PSP 一.表格: D日期 C类型 C内容 S开始时间 E结束时间 I时间间隔 T净时间(mins) 预计花费时间(mins) 11月17号 站立会议 分配任务 13:00 13:30 0 3 ...

- Docker HUB 的重要性

1. 昨天晚上和今天早上 学习了下 mysql 的 主从配置(docker化部署) ,但是发现很多 -e 的参数不清楚. 然后在docker HUB 上面发现了具体的内容. 认识到 工作学习生活中 肯 ...

- Oracle 导入单表数据

1. 测试一下 删除某一张表,然后 通过 expdp 数据库泵的备份来恢复数据. 测试过程 ) from bizlog COUNT() ---------- 151 drop table bizlog ...

- 深入理解ajax系列第六篇——头部信息

前面的话 每个HTTP请求和响应都会带有相应的头部信息,其中有的对开发人员有用.XHR对象提供了操作头部信息的方法.本文将详细介绍HTTP的头部信息 默认信息 默认情况下,在发送XHR请求的同时,还会 ...

- P3254 圆桌问题

题目链接 非常简单的一道网络流题 我们发现每个单位的人要坐到不同餐桌上,那也就是说每张餐桌上不能有同一单位的人.这样的话,我们对于每个单位向每张餐桌连一条边权为1的边,表示同一餐桌不得有相同单位的人. ...

- Traceroute(路由追踪)

Traceroute的实现有两种: 基于UDP实现 traceroute向目的主机发送一系列普通IP数据报,但每个数据报携带一个不可达UDP端口号的UDP报文,TTL分别为1,2,3...TTL过期时 ...

- 【刷题】BZOJ 3033 太鼓达人

Description 七夕祭上,Vani牵着cl的手,在明亮的灯光和欢乐的气氛中愉快地穿行.这时,在前面忽然出现了一台太鼓达人机台,而在机台前坐着的是刚刚被精英队伍成员XLk.Poet_shy和ly ...

- 【arc093f】Dark Horse(容斥原理,动态规划,状态压缩)

[arc093f]Dark Horse(容斥原理,动态规划,状态压缩) 题面 atcoder 有 \(2^n\) 名选手,编号为 \(1\) 至 \(2^n\) .现在这 \(2^n\) 名选手将进行 ...