永恒之蓝(EternalBlue)MS17-010

附加知识:

漏洞来源与背景:

这个漏洞最初是由NSA(美国国家安全局)发现的,但是他们发现漏洞他不讲,然后遭殃了吧。

后来 有一个黑客组织叫:Shadow Brokers (影子经纪人) 入侵了NSA下属的黑客组织,窃取了大量的工具。 并且将部分的黑客工具公开到互联网上拍卖,当时预期公开的价格是100W比特币(价值近5亿美元),但一直都没人买。 要知道黑客都是有脾气的, 一气之下 ,把工具公开免费的放出来。 然后EternalBlue就这样被公开出来了。 Shadow Brokers 里面的模块有很多,这里的永恒之蓝只是其中的一种。 之后的模块待我后期好好研究。

1. 漏洞描述

永恒之蓝 主要就是通过TCP端口(445)和139 来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的windows 机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器里进行一系列的危险操作。 如远程控制木马,获取最高权限等。

2. 影响范围

目前 windows xp 2003 2008 7 8 等受影响

3. 漏洞复现

3.1 搭建环境

kali攻击机1 (虚拟机) IP:192.168.1.2

windows 7 攻击机2 (虚拟机) IP:192.168.1.100

windows 2008 R2 靶机(虚拟机) IP:192.168.1.200

3.2 工具包

win 7 环境包:

1. python2.6 (官网有https://www.python.org/download/releases/2.6/)

2. pyWin32 v212 (官网也有:https://sourceforge.net/projects/pywin32/files/pywin32/Build%20212/)

3. shadow Brokers工具包:https://github.com/misterch0c/shadowbroker.git

3.3 工具安装

python2.6和pywin32 v212 我就不讲了, 尽然想复现这个漏洞,这个都会。。

shadow Brokers 得讲一下:

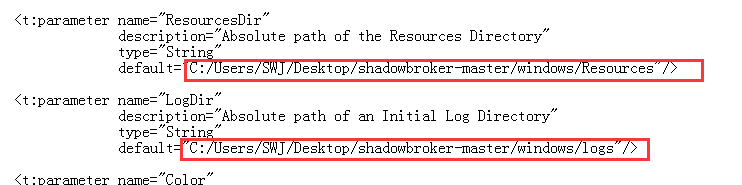

下载的压缩包直接解压到指定的文件夹里面(测试就推荐解压在桌面上)。 然后在子目录windows里面建立两个文件夹: listeningposts 和 logs 。 此外 修改windows里面的Fuzzbunch.xml文件。修改如图所示:

然后在其目录里面直接启用CMD。

输入fb.py来看看是否安装成功。如图所示显示了版本号那就说明没问题了。

3.4 正式开始

3.4.1 利用kali来制作一个木马。

按照如图所示的命令来制作一个dll的木马

LHOST kali的地址

-p 攻击载荷

LHOST kali IP 地址,也就是监听地址。

LPORT 端口号(随意)

-f 指定木马程序的格式

3.4.2 Fuzzbunch基本配置。

然后回到攻击机 win 7 , 开始对Fuzzbunch进行配置。

先把刚刚制作的木马复制到c盘某个文件夹里面,这里我就直接复制到C盘里。

然后按照如图所示的来,[?] 这个图标后面的就是用户选择的,根据如图提示来。

然后在输入use Eternalblue 来调用永恒之蓝模块

之后除了以下模块要选择,其它的通通回车默认

第一行选择 WIN72K8B2 第二行选择 FB

如下图所示攻击成功。

3.4.3 kali下 开启监听。

如图所示输入命令

监听中。。。

3.4.4 注入木马程序

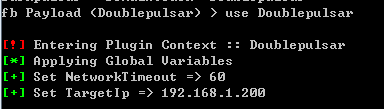

回头win 7 , 利用Doublepulsar 模块来注入木马程序。 Doublepulsar (双脉冲星)

如图所示:

然后除了以下要选择以外,其余默认回车处理。

如图 所示,注入成功

3.4.5 kali反弹结果

然后 你台电脑就属于你的了。

防范:

1. 更新微软MS17-010漏洞补丁

2. 设置防火墙入站规则

3. 杀毒软件时刻开启

永恒之蓝(EternalBlue)MS17-010的更多相关文章

- 永恒之蓝EternalBlue复现

0x01 漏洞原理:http://blogs.360.cn/blog/nsa-eternalblue-smb/ 目前已知受影响的 Windows 版本包括但不限于:Windows NT,Windows ...

- EternalBlue永恒之蓝漏洞复现

EternalBlue漏洞复现 1. 实训目的 永恒之蓝(EternalBlue)是由美国国家安全局开发的漏洞利用程序,对应微软漏洞编号ms17-010.该漏洞利用工具由一个名为”影子经济人”( ...

- 关于NSA的EternalBlue(永恒之蓝) ms17-010漏洞利用

好久没有用这个日志了,最近WannaCry横行,媒体铺天盖地的报道,我这后知后觉的才想起来研究下WannaCry利用的这个原产于美帝的国家安全局发现的漏洞,发现漏洞不说,可以,自己偷偷 ...

- EternalBlue永恒之蓝渗透测试

Eternal Blue(永恒之蓝)-ms17-010渗透测试 第一次做的渗透测试,也是第一次去写博客,还望各位师傅多多指正 :) 工具 1.靶机系统 window7 开放445以及139端口 2.k ...

- 由"永恒之蓝"病毒而来的电脑科普知识

永恒之蓝病毒事件: 继英国医院被攻击,随后在刚刚过去的5月12日晚上20点左右肆虐中国高校的WannaCry勒索事件,全国各地的高校学生纷纷反映,自己的电脑遭到病毒的攻击,文档被加密,壁纸遭到篡改,并 ...

- 【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010) 1.1 漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放44 ...

- 由"永恒之蓝"病毒而来的电脑知识科普

永恒之蓝病毒事件: 继英国医院被攻击,随后在刚刚过去的5月12日晚上20点左右肆虐中国高校的WannaCry勒索事件,全国各地的高校学生纷纷反映,自己的电脑遭到病毒的攻击,文档被加密,壁纸遭到篡改,并 ...

- Metasploitable3学习笔记--永恒之蓝漏洞复现

漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不 ...

- 永恒之蓝(MS17-010)检测与利用

目录 利用Nmap检测 MSF反弹SHELL 注意 乱码 参考 利用Nmap检测 命令: nmap -p445 --script smb-vuln-ms17-010 [IP] # 如果运行报错,可以加 ...

随机推荐

- 九度OJ 1056:最大公约数 (GCD)

时间限制:1 秒 内存限制:32 兆 特殊判题:否 提交:6278 解决:4075 题目描述: 输入两个正整数,求其最大公约数. 输入: 测试数据有多组,每组输入两个正整数. 输出: 对于每组输入,请 ...

- Thinkphp2.2 config.inc.php常用配置

CHECK_FILE_CASE -- windows环境下面的严格检查大小写. /* 项目设定 */ 'APP_DEBUG' => false, // 是否开启调试模式 'AP ...

- mysql优化之 EXPLAIN(一)

数据库优化最常用的命令就是用explain查看一下写的sql是否用到了索引: 如: (root@localhost) [akapp]>explain select * from sc_activ ...

- Android Weekly Notes Issue #321

Android Weekly Issue #321 August 5th, 2018. Android Weekly Issue #321 本期内容包括: 开源项目Plaid的改版; 使用Tensor ...

- pkg-config设置

pkg-config在一些源码管理中会被使用到. 介绍 上网查资料,知道了pkg-config这个东西,下面简单介绍一下. pkg-config提供了下面几个功能: 检查库的版本号.如果所需要的库的版 ...

- oops信息的分析【转】

本文转载自:https://blog.csdn.net/zhangchiytu/article/details/8303172 oops是英语口语"糟糕"的意思,当LINUX 内核 ...

- NOIP 2016【蚯蚓】

好吧,我承认我是个智障-- 这道题一眼看上去就是个堆,然而实际上有单调性. 注意到,如果 \(q = 0\) 的话,将蚯蚓的左右两边分开丢进两个队列中,则两个队列都是单调不增的,因为每次取出的蚯蚓长度 ...

- Lucene默认的打分算法——ES默认

改变Lucene的打分模型 随着Apache Lucene 4.0版本在2012年的发布,这款伟大的全文检索工具包终于允许用户修改默认的基于TF/IDF原理的打分算法.Lucene API变得更加容易 ...

- 在Tabbed Activity(ViewPager)中切换Fragment

我用Android Studio的向导新建了一个Tabbed Activity,里面是ViewPager样式的,有三个tabs.如下: 但是我尝试在第一个tab中设置一个按钮,打开其他tab的时候,却 ...

- javaScript运算符之in运算符