[BUUOJ记录] [BJDCTF2020]Easy MD5

各种关于md5的Bypass操作,都是基本操作,考察数组绕过、弱类型比较绕过以及md5($password,true) ByPass

1、利用md5($password,true)实现SQL注入

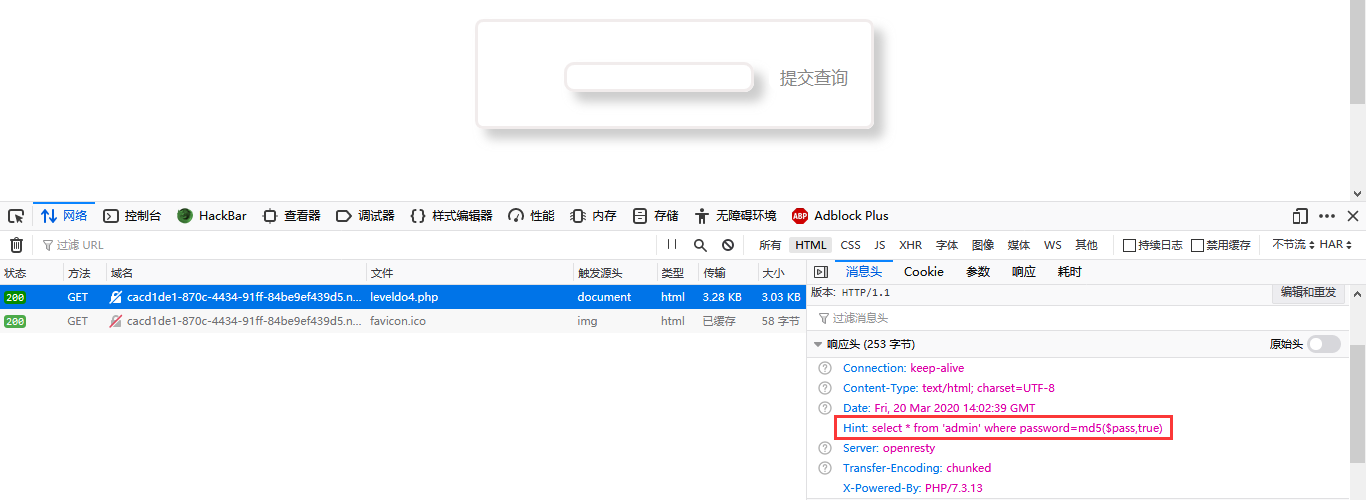

F12或者Burp抓取响应头可以看到Hint,也就是后端处理的SQL语句:

select * from 'admin' where password=md5($pass,true)

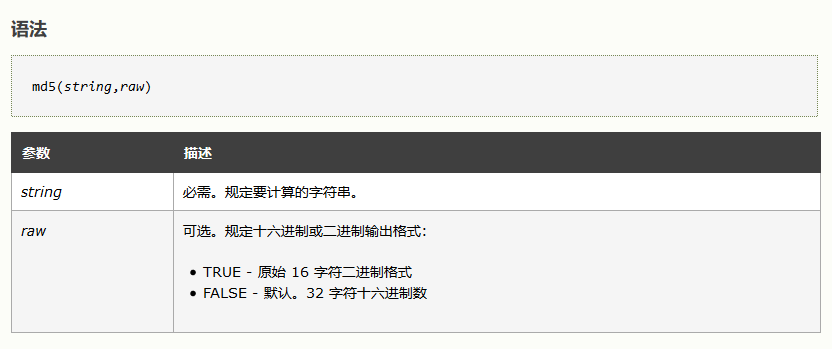

突破点在md5($pass,true)这里,先来看看md5函数的用法:

可以看到这里的raw参数是True,意为返回原始16字符二进制格式。

也就是说如果md5值经过hex转成字符串后为 'or'+balabala这样的字符串,则拼接后构成的SQL语句为:

select * from `admin` where password=''or'balabala'

当'or'后面的值为True时,即可构成万能密码实现SQL注入,这里我们需要知道的是MySQL的一个特性:

在mysql里面,在用作布尔型判断时,以1开头的字符串会被当做整型数。要注意的是这种情况是必须要有单引号括起来的,比如password=‘xxx’ or ‘1xxxxxxxxx’,那么就相当于password=‘xxx’ or 1 ,也就相当于password=‘xxx’ or true,所以返回值就是true。当然在我后来测试中发现,不只是1开头,只要是数字开头都是可以的。

当然如果只有数字的话,就不需要单引号,比如password=‘xxx’ or 1,那么返回值也是true。(xxx指代任意字符)

select * from `admin` where password=''or'1abcdefg' ---> True

select * from `admin` where password=''or'0abcdefg' ---> False

select * from `admin` where password=''or'' ---> True

select * from `admin` where password=''or'' ---> True

select * from `admin` where password=''or'' ---> False

只要'or'后面的字符串为一个非零的数字开头都会返回True,这就是我们的突破点。

我们可以通过这个脚本来获得满足我们要求的明文:

<?php

for ($i = 0;;) {

for ($c = 0; $c < 1000000; $c++, $i++)

if (stripos(md5($i, true), '\'or\'') !== false)

echo "\nmd5($i) = " . md5($i, true) . "\n";

echo ".";

}

?> //引用于 http://mslc.ctf.su/wp/leet-more-2010-oh-those-admins-writeup/

这里提供一个最常用的:ffifdyop,该字符串md5加密后若raw参数为True时会返回 'or'6<trash> (<trash>其实就是一些乱码和不可见字符,这里只要第一位是非零数字即可被判定为True,后面的<trash>会在MySQL将其转换成整型比较时丢掉)

所以如果这里我们输入ffifdyop,后端的SQL语句会变成:

select * from `admin` where password=''or'6<trash>' ---> True

成功构成SQL注入,我们在本题直接输入ffifdyop即可进入下一关

2、PHP md5弱类型比较

进入第二关后右键查看源代码可以从注释中得到后端PHP的一部分源码:

$a = $GET['a'];

$b = $_GET['b']; if($a != $b && md5($a) == md5($b)){

// wow, glzjin wants a girl friend.

可以看到,赵师傅又在征婚了 这里要求a和b明文值不同,但md5值相同,注意这里是两个等于号,是弱相等,所以我们可以利用PHP的弱类型比较突破,寻找两个明文不同但md5值为"0exxxxx"的字符串,可以参考我之前的一篇文章:https://www.cnblogs.com/yesec/p/12232075.html

这里直接提供两个QNKCDZO和s214587387a,用GET传值直接过关

3、数组绕过

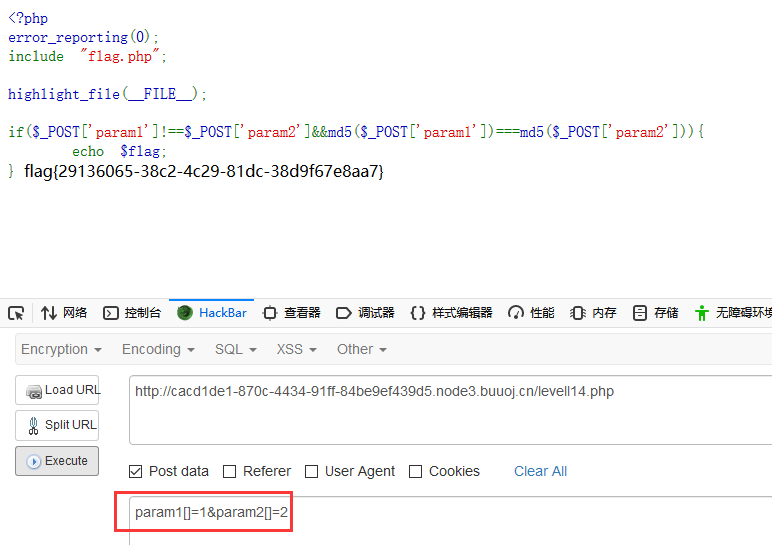

进入第三关给出了源码:

<?php

error_reporting(0);

include "flag.php"; highlight_file(__FILE__); if($_POST['param1']!==$_POST['param2']&&md5($_POST['param1'])===md5($_POST['param2'])){

echo $flag;

}

可以看到依旧是md5比较,但是不同于第二关,这一关是“===“强相等,很明显2中的方法没办法通过

刚才推荐的那一片文章里文末也提到了这种方法,这里需要知道的是PHP的一些特性:

md5(array()) = null

sha1(array()) = null

ereg(pattern,array()) = null vs preg_match(pattern,array) = false

strcmp(array(), "abc") = null

strpos(array(),"abc") = null引用自 https://blog.csdn.net/q1352483315/article/details/89469928

md5()函数无法处理数组,如果传入的为数组,会返回NULL,所以两个数组经过加密后得到的都是NULL,也就是相等的。

所以直接POST传入param1[]=1¶m2[]=2即可得到Flag:

[BUUOJ记录] [BJDCTF2020]Easy MD5的更多相关文章

- [BJDCTF 2nd]假猪套天下第一 && [BJDCTF2020]Easy MD5

[BJDCTF 2nd]假猪套天下第一 假猪套是一个梗吗? 进入题目,是一个登录界面,输入admin的话会返回错误,登录不成功,其余用户可以正常登陆 以为是注入,简单测试了一下没有什么效果 抓包查看信 ...

- [BJDCTF2020]Easy MD5 WP

老样子 打开看看 你会发现 啥也没有 有一个输入框,随便输入看看 抓包发现跳转leveldo4.php 同时看到 hint 里面有select * from 'admin' where passwor ...

- [BJDCTF2020]Easy MD5

0x00 知识点 password='".md5($pass,true)."' 链接: https://www.jianshu.com/p/12125291f50d ffifdy ...

- [BUUOJ记录] [BJDCTF2020]EasySearch

前面的突破点考察swp泄露以及md5截断认证,最后一步考察ssi注入 进入题目是一个登陆页面什么提示都没有,工具扫了一下发现swp泄露,得到登录验证页面的源码: <?php ob_start() ...

- [BUUOJ记录] [BJDCTF2020]The mystery of ip

本题考察XFF头的ssti模板注入,没有过滤,算是入门题 进入题目hint.php的源码中可以看到一个hint 猜测是通过XFF头来获取信息的,发个HTTP请求添加一个XFF头测试一下: GET /f ...

- [BUUOJ记录] [GYCTF]EasyThinking

主要考察ThinkPHP6.0的一个任意文件写入的CVE以及突破disable_function的方法. ThinkPHP6.0.0任意文件操作漏洞 理论分析 进入题目是一个简单的操作页面,dirma ...

- [BUUCTF]REVERSE——[BJDCTF2020]easy

[BJDCTF2020]easy 附件 例行检查,无壳,32位程序 32位ida载入,main函数和字符串理都没有找到有关flag的提示 根据main函数的提示,有关flag的函数应该被藏起来了,在左 ...

- [BUUOJ记录] [BSidesCF 2020]Had a bad day

主要考察文件包含以及php://filter伪协议的一个小trick.题目很简单,但是因为不知道这个trick卡了很久,记录一下 进入题目看到有两个按钮,没有其他信息: 点击按钮显示出来一张图片,然后 ...

- [BUUOJ记录] [BJDCTF 2nd]文件探测

感觉算是这次比赛里面综合性很强的一道题了,主要考察SSRF.PHP伪协议包含.挖掘逻辑漏洞和一个小tirck.委屈的是第一天晚上就做到了最后一步,想到了SESSION置空即可绕过,但是最后读Flag姿 ...

随机推荐

- 《计算机存储与外设》 1Cache存储器与虚拟存储器

初读这本书,是2020年3,4月吧,以前学的大多数处理器,balabala的,虽然也有介绍储存器的,但总是不是很详细,主要还是关注cpu等计算部件或者总线等事物,就如同这本书中所写,人们往往可以很清楚 ...

- Qt数据库 QSqlTableModel实例操作(转)

本文介绍的是Qt数据库 QSqlTableModel实例操作,详细操作请先来看内容.与上篇内容衔接着,不顾本文也有关于上篇内容的链接. Qt数据库 QSqlTableModel实例操作是本文所介绍的内 ...

- [POJ3783]Balls 题解

题目大意 鹰蛋问题.$ n\(个蛋,\)m\(层楼. 存在一层楼\)E\(,使得\)E\(以及\)E\(以下的楼层鹰蛋都不会摔碎,问最坏情况下最少多少次能够知道\)E$. 非常经典的模型,初看题目根本 ...

- C#LeetCode刷题之#824-山羊拉丁文(Goat Latin)

问题 该文章的最新版本已迁移至个人博客[比特飞],单击链接 https://www.byteflying.com/archives/3971 访问. 给定一个由空格分割单词的句子 S.每个单词只包含大 ...

- 在线快速创建SpringBoot项目

都2020年了,你还在手动创建SpringBoot项目吗?今天教你在线快速创建一个SpringBoot项目,瞬间高大上有木有! 进入正题,首先打开创建SpringBoot的官网:https://sta ...

- 初期web渗透的学习路线

成长路线 信息安全 前端安全 web安全 基础,书籍推荐 <网站入侵与脚本攻防修炼> 什么是web漏洞 什么是sql注入漏洞 什么是数据库 什么是文件上传漏洞 什么是跨站脚本攻击 < ...

- JavaScript设计模式之策略模式【组合委托】

前言:语言只是工具,思想才是核心 今天要总结的是 策略模式 策略在开发中的应用非常广泛,所以也是非常常见且使用的设计模式. 在实际开发中,往往在实现一个功能时,有多种解决方案可行. 常见场景: 解压: ...

- Could not create an acl object: Role '16'

解决方案: (1) 用rm命令一个一个的清除var/cache, var/page_cache, var/di, generated/文件夹下的所有文件 (2) run setup:upgradeco ...

- 弱校验之@NotNull@NotEmpty@NotBlank

@NotNull 适用于非空判断 The annotated element must not be {@code null}. CharSequence, Collection, Map 和 Arr ...

- 团队作业4:第一篇Scrum冲刺博客(歪瑞古德小队)

目录 一.Alpha阶段任务认领 二.明日任务安排 三.项目预期任务量 四.敏捷开发前的感想 五.团队期望 Author:歪瑞古德小队 Project:海岛漂流 集合贴:团队作业4:项目冲刺集合贴(歪 ...