利用解析差异复活某凌OA前台RCE

前言

23年底网上公开了一个某凌OA前台RCE,接口为/sys/ui/sys_ui_component/sysUiComponent.do这个漏洞是文件解压以后复制到WEB目录导致的任意文件写入,接口是直接能前台访问。我印象中能前台直接访问的接口里没有这个,后来发现是V16的某些版本才存在,于是分析了一下漏洞出现的原因以及是如何修复的。

鉴权分析

蓝凌为了给不同role的用户做权限校验,自写了一种xml配置方式。

和/sys/ui/有关的配置xml在WEB-INF/KmssConfig/sys/ui/design.xml定义

<?xml version="1.0" encoding="UTF-8"?>

<configs

xmlns="http://www.example.org/design-config"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.example.org/design-config ../../design.xsd ">

<module

messageKey="sys-ui:module.sys.ui"

urlPrefix="/sys/ui/"

defaultValidator="true">

<request

path="index.jsp*"

defaultValidator="roleValidator(role=SYSROLE_ADMIN;SYSROLE_SYSADMIN)" />

<request

path="tools.jsp*"

defaultValidator="roleValidator(role=SYSROLE_ADMIN;SYSROLE_SYSADMIN)" />

<request

path="tree.jsp*"

defaultValidator="roleValidator(role=SYSROLE_USER)" />

<request

path="help/font/**"

defaultValidator="roleValidator(role=SYSROLE_USER)" />

<request

path="help/component/**"

defaultValidator="roleValidator(role=SYSROLE_ADMIN;ROLE_SYSPORTAL_BASE_SETTING)" />

<request

path="help/**"

defaultValidator="roleValidator(role=SYSROLE_ADMIN;ROLE_SYSPORTAL_EXT_SETTING)" />

<request

path="demo/**"

defaultValidator="roleValidator(role=SYSROLE_USER)" />

<request

path="jsp/**"

defaultValidator="roleValidator(role=SYSROLE_USER)" />

<request

path="sys_ui_logo/**"

defaultValidator="roleValidator(role=SYSROLE_ADMIN;SYSROLE_SYSADMIN)" />

<request

path="sys_ui_extend/**"

defaultValidator="roleValidator(role=SYSROLE_ADMIN;ROLE_SYSPORTAL_EXT_SETTING)" />

<request

path="sys_ui_tool/**"

defaultValidator="roleValidator(role=SYSROLE_ADMIN;SYSROLE_SYSADMIN)" />

<request

path="sys_ui_config/**"

defaultValidator="roleValidator(role=SYSROLE_ADMIN;SYSROLE_SYSADMIN)" />

<request

path="sys_ui_qrcode/**"

defaultValidator="roleValidator(role=SYSROLE_USER)" />

<request

path="/sys_ui_compress/sysUiCompress.do*"

defaultValidator="roleValidator(role=SYSROLE_ADMIN;SYSROLE_SYSADMIN)"/>

</module>

</configs>

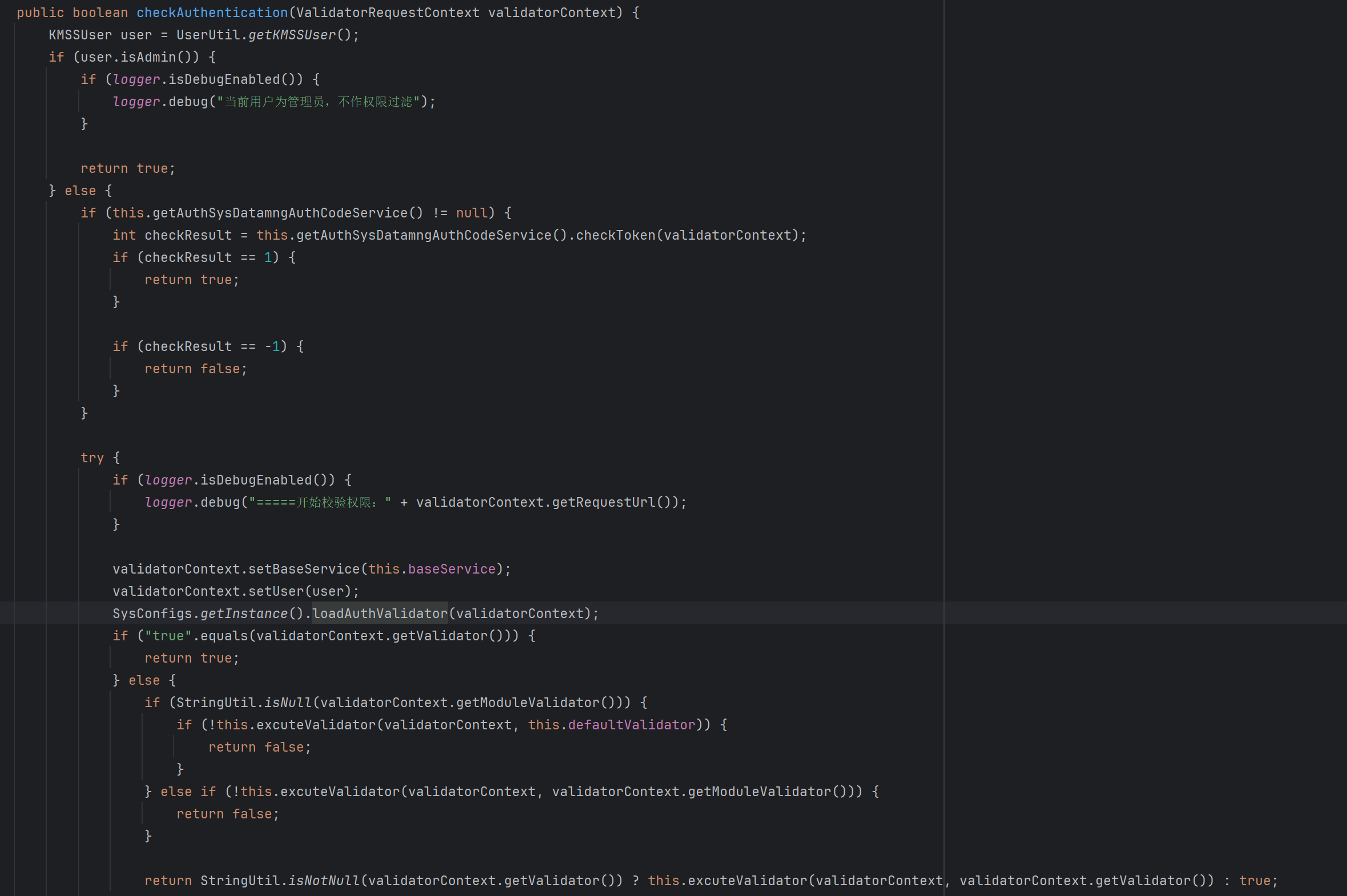

/sys/ui/模块defaultValidator为ture即无需鉴权,如果匹配到下面path里的路径则需要对应的defaultValidator权限。漏洞路径为/sys/ui/sys_ui_component/sysUiComponent.do匹配不到path里的路径所以也就无需鉴权了。具体的鉴权代码在com.landray.kmss.sys.authentication.intercept.AuthenticationValidateCoreImp#checkAuthentication(com.landray.kmss.sys.authentication.intercept.ValidatorRequestContext)

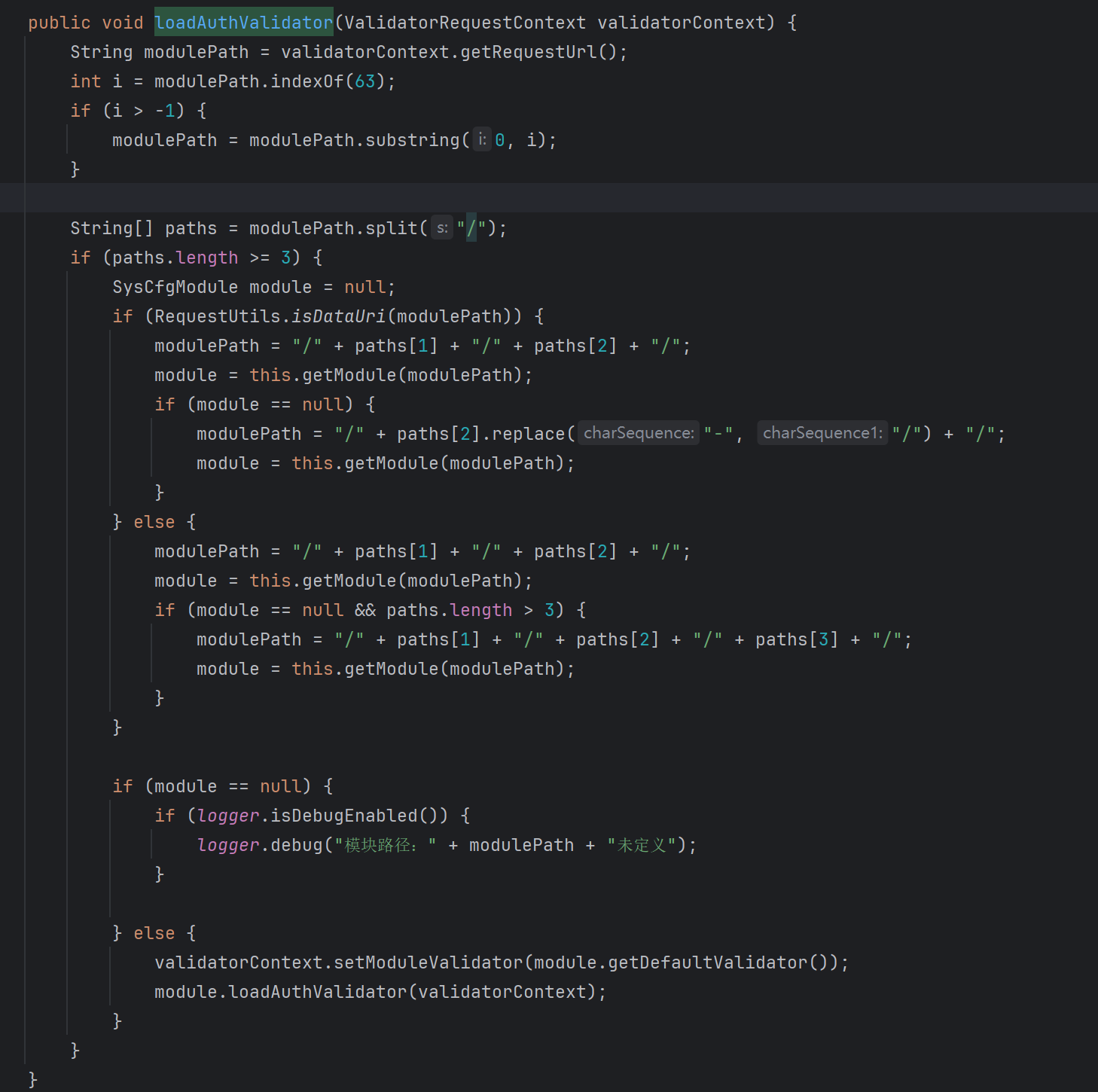

com.landray.kmss.sys.config.design.SysConfigs#loadAuthValidator

通过路径获取对应的模块

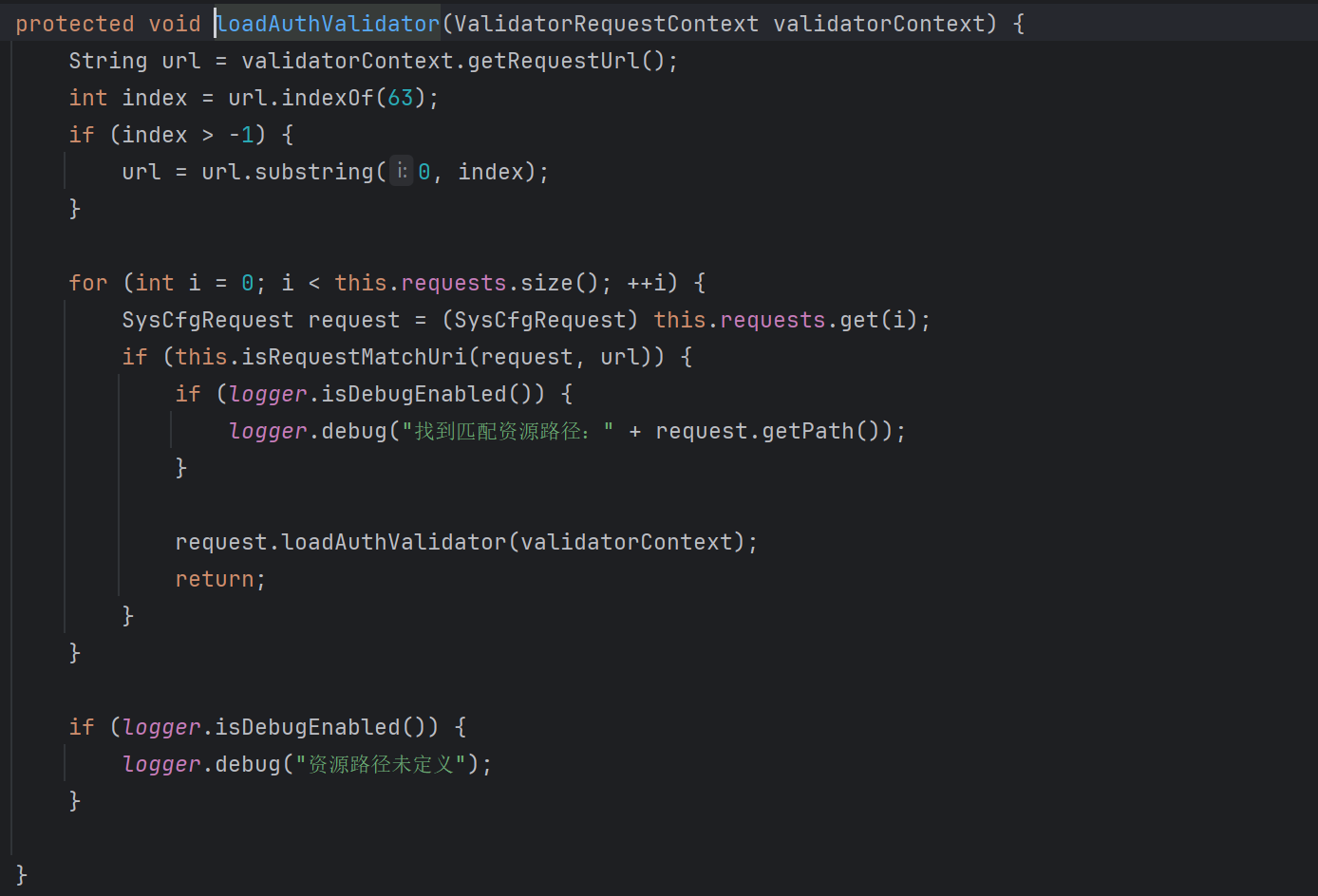

根据模块对应的授权配置匹配路径

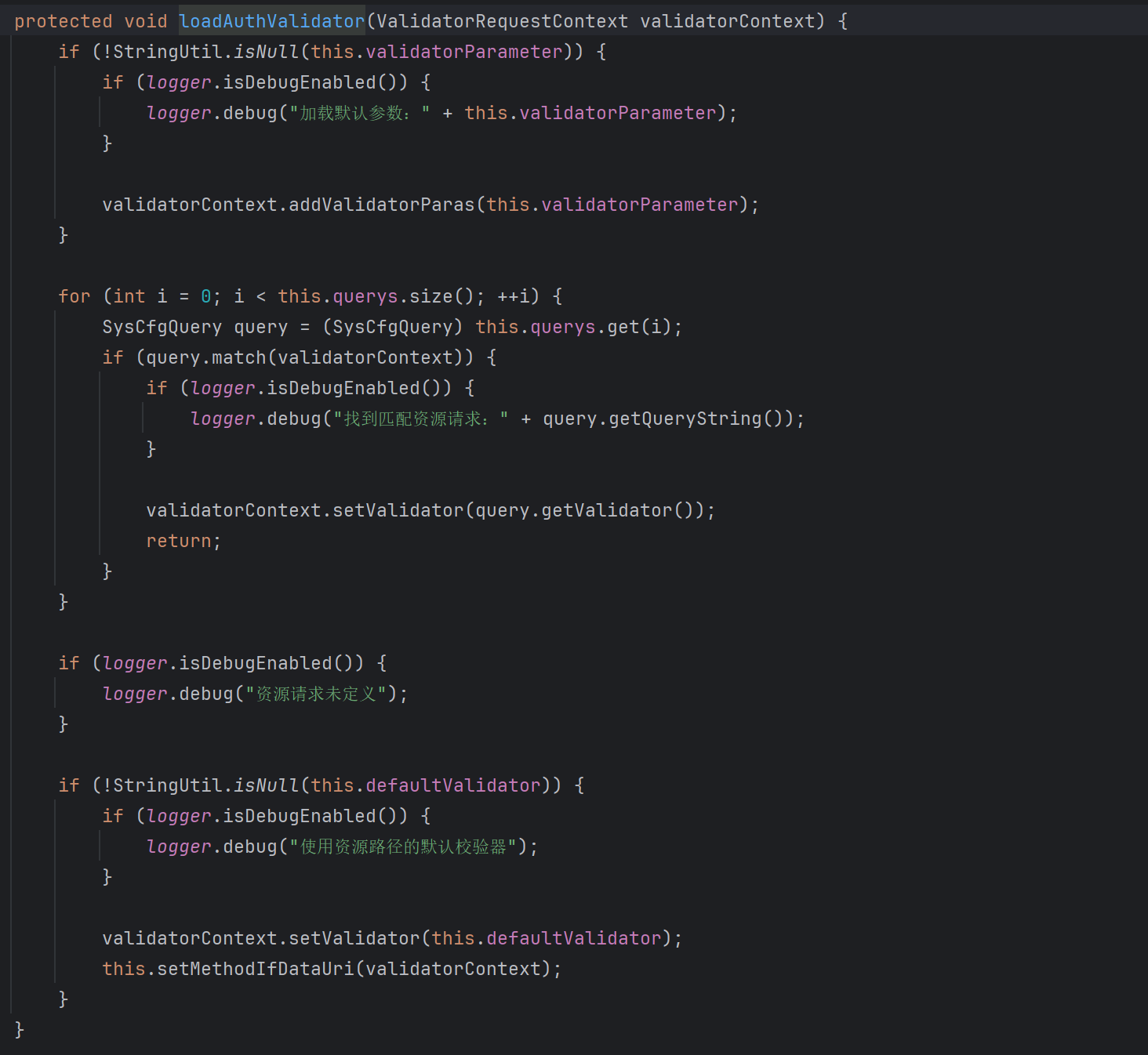

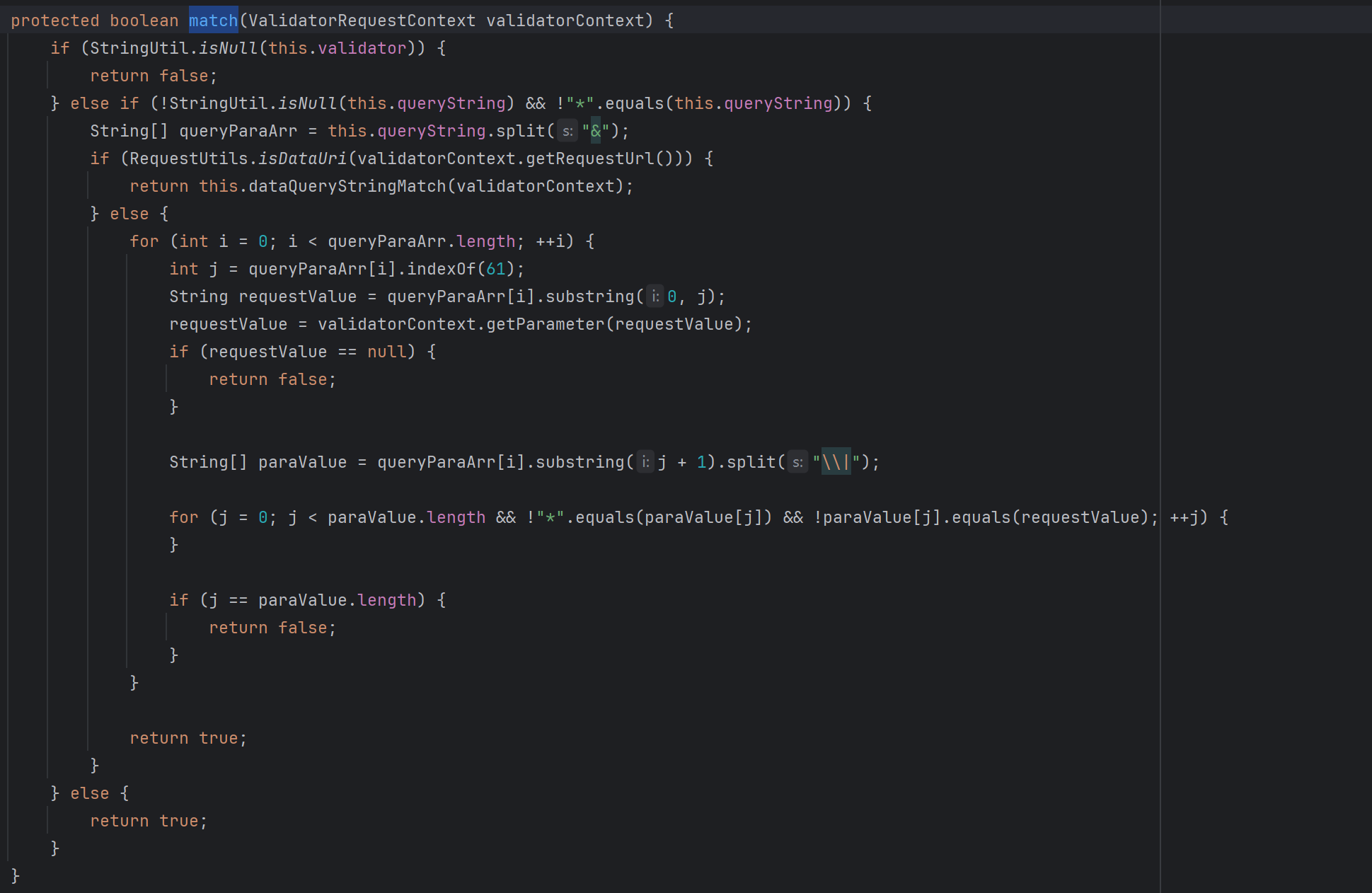

com.landray.kmss.sys.config.design.SysCfgQuery#match

此处为参数级权限校验

这个漏洞出现的原因其实就是/sys/ui/模块默认无需鉴权,开发在这个模块新增了一个路由这个路由的命名正好也没匹配到其他的path,开发也忘记在xml里添加相应的鉴权配置,导致这个路由可以直接前台访问。

解析差异

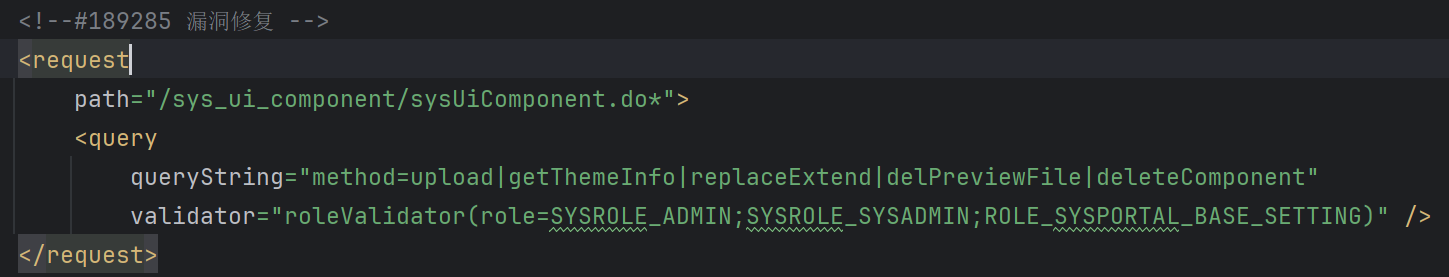

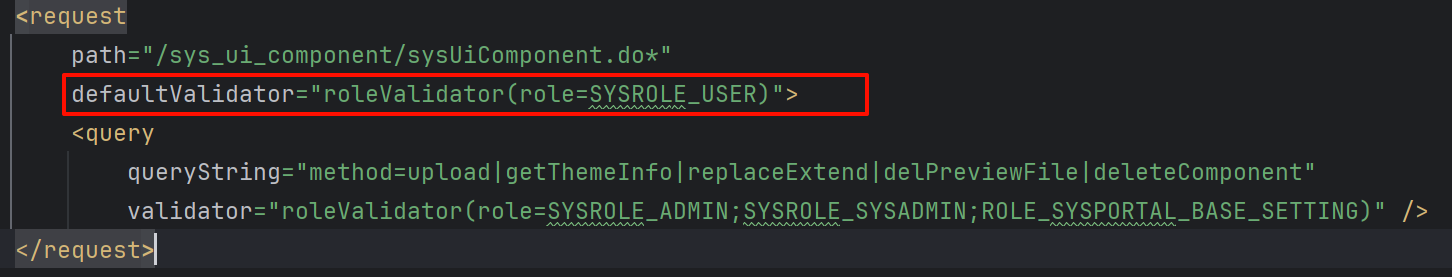

在2023-06-09官方就已经修复了这个漏洞,修复方法为在xml里配置了鉴权。

WEB-INF/KmssConfig/sys/ui/design.xml

我们注意到这个地方使用的参数级鉴权,只有method等于某些特定值的时候才需要鉴权。

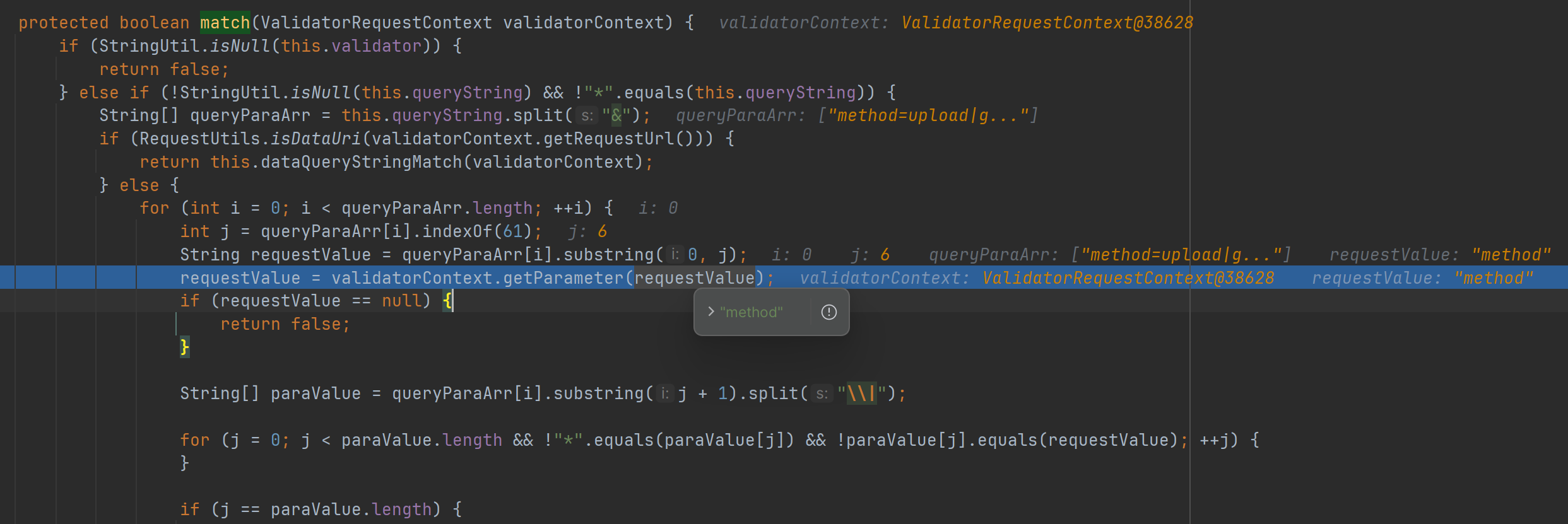

我们重新回到对于参数级权限校验处理的方法

com.landray.kmss.sys.config.design.SysCfgQuery#match

这个地方会获取method参数的值然后和配置里的比较

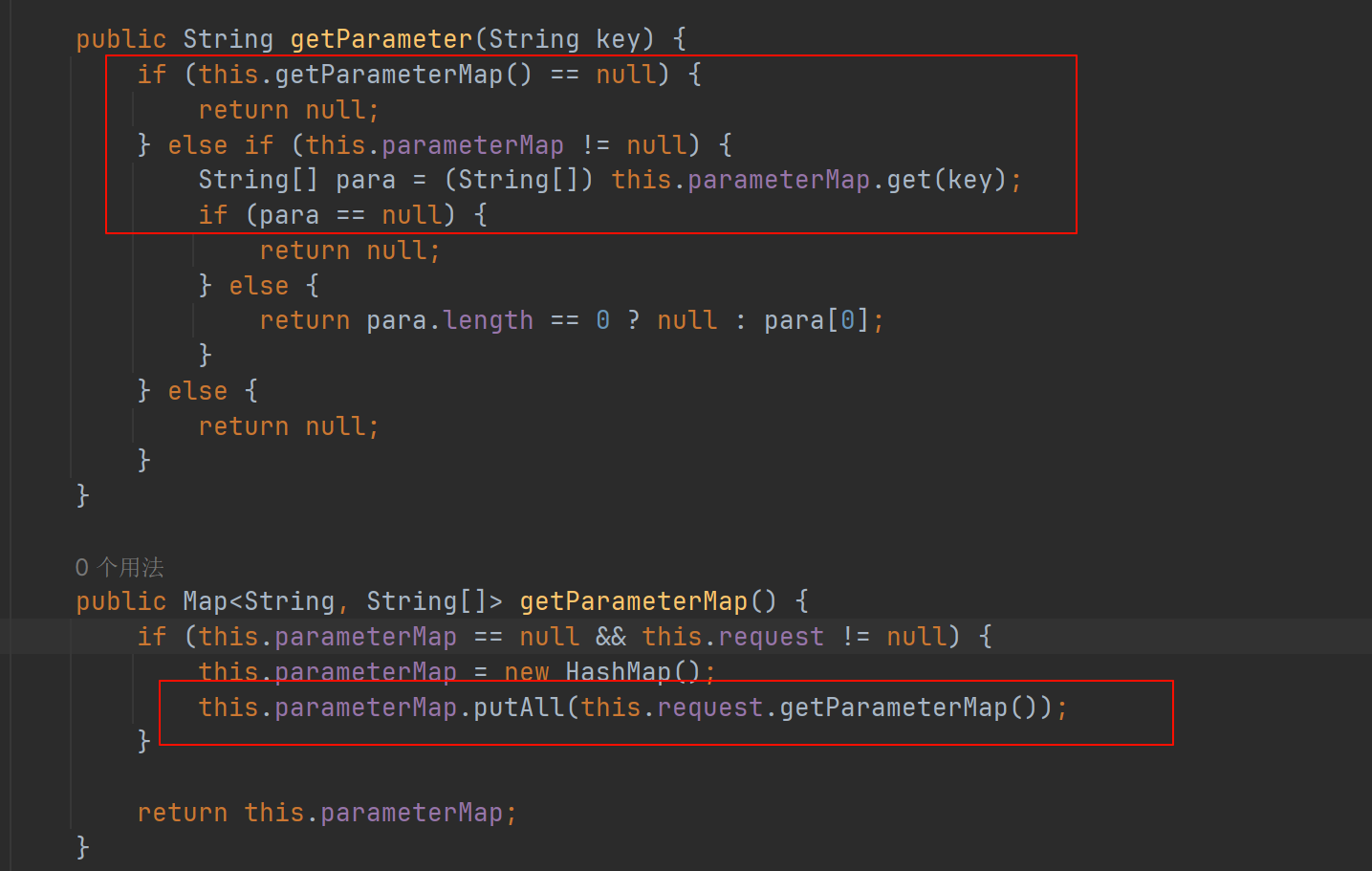

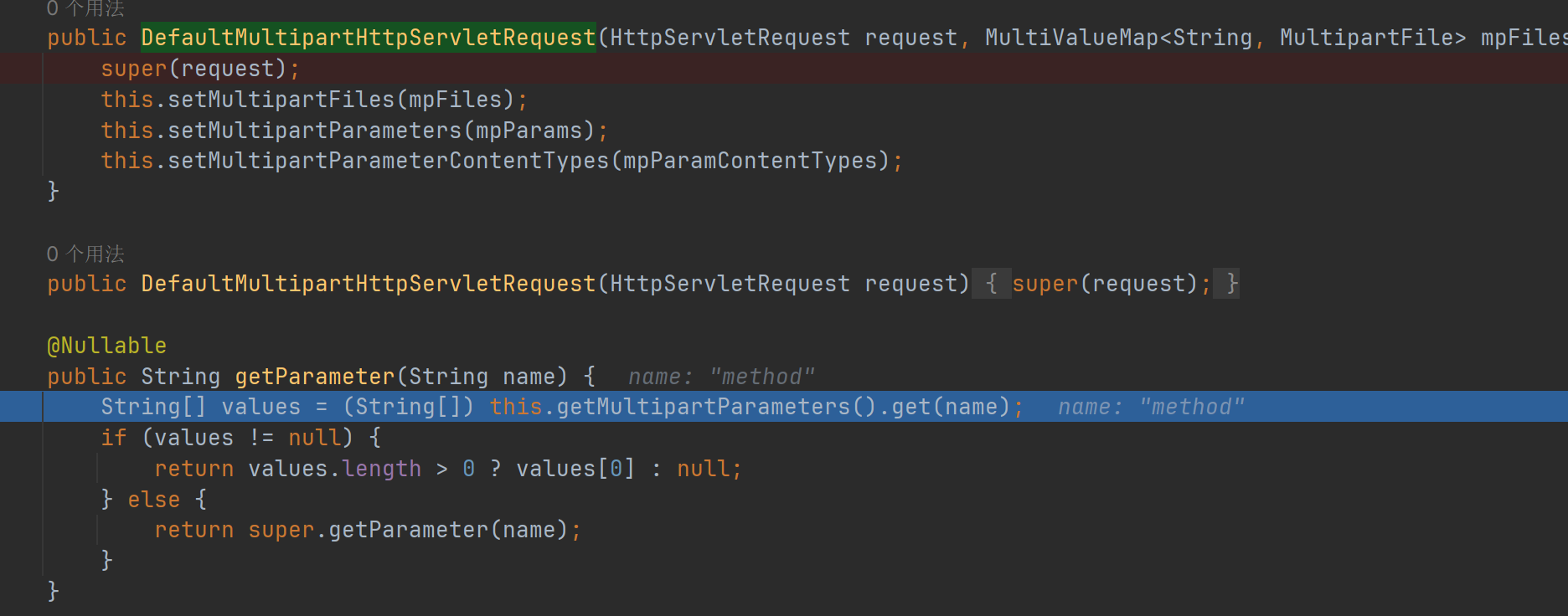

跟入com.landray.kmss.common.actions.RequestContext#getParameter

他这里就是用的tomcat的getParameterMap获取参数map然后获取值。

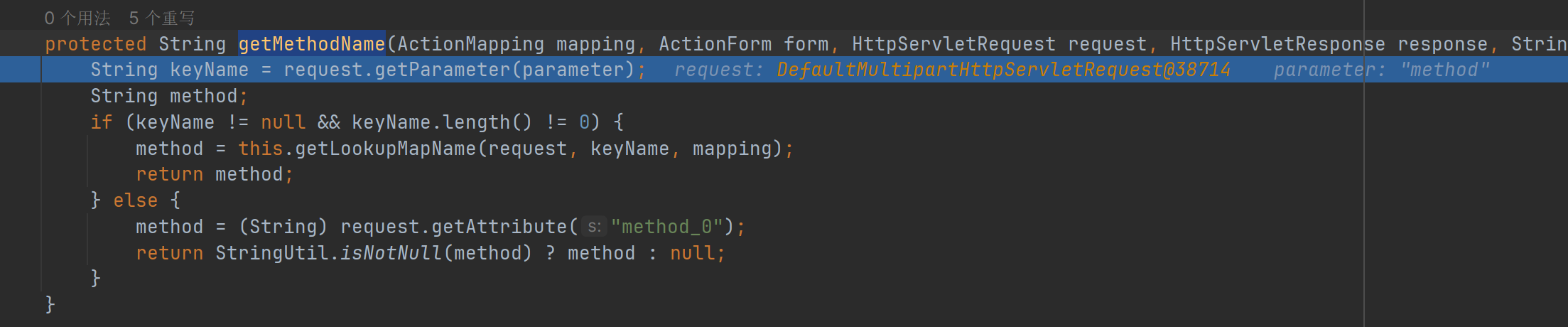

我们看后面调用方法的时候,他是怎么获取的。com.landray.kmss.common.actions.BaseAction#getMethodName

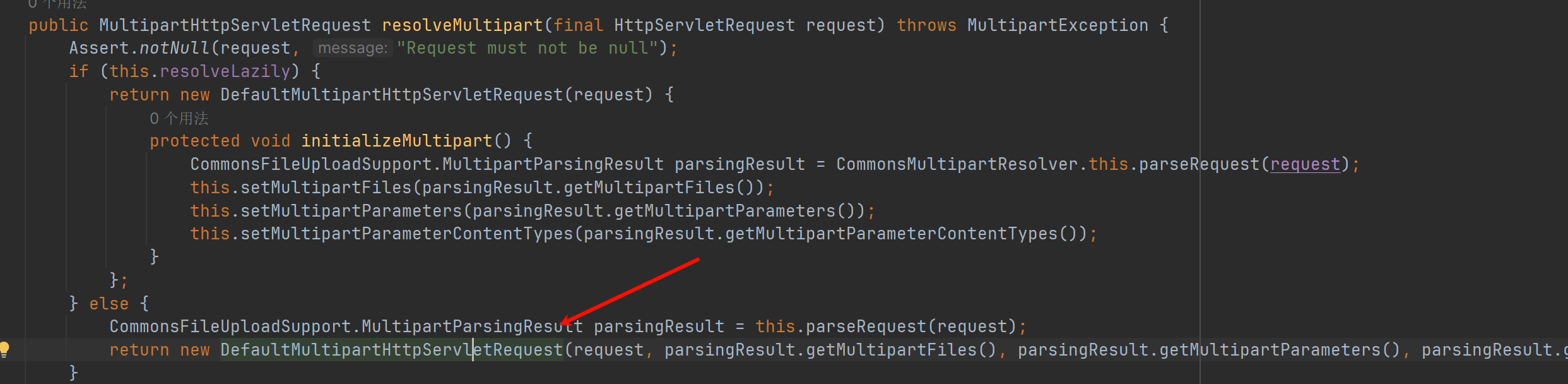

这里传入的request可以由我们在org.springframework.web.servlet.DispatcherServlet#doDispatch里改变

当请求为POST且Content-Type以multipart/开头request即为DefaultMultipartHttpServletRequest

所以当我们以上传格式传入method

验证权限的时候获取不到method参数的值,而查找调用方法时可以找到。

所以只需使用form-data格式传入method即可绕过权限校验复活这个漏洞。

漏洞利用

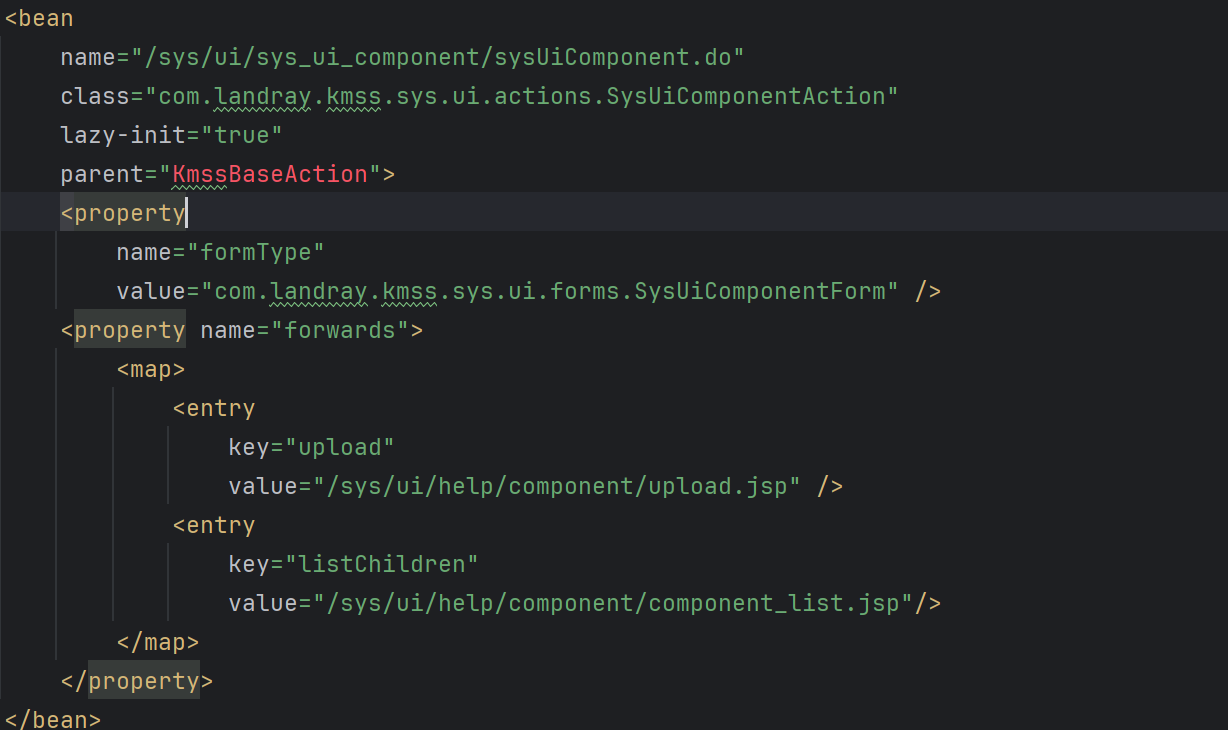

/sys/ui/sys_ui_component/sysUiComponent.do路由在WEB-INF/KmssConfig/sys/ui/spring-mvc.xml处定义

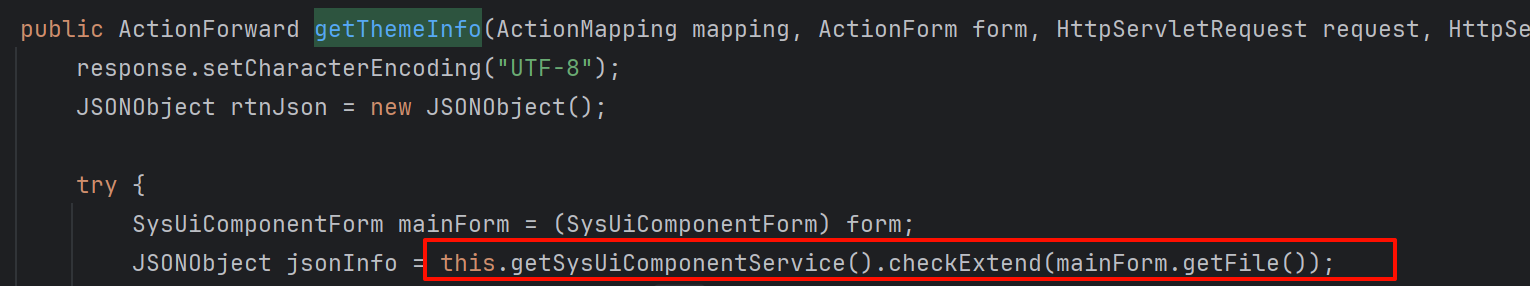

找到对应存在漏洞的方法

com.landray.kmss.sys.ui.actions.SysUiComponentAction#getThemeInfo

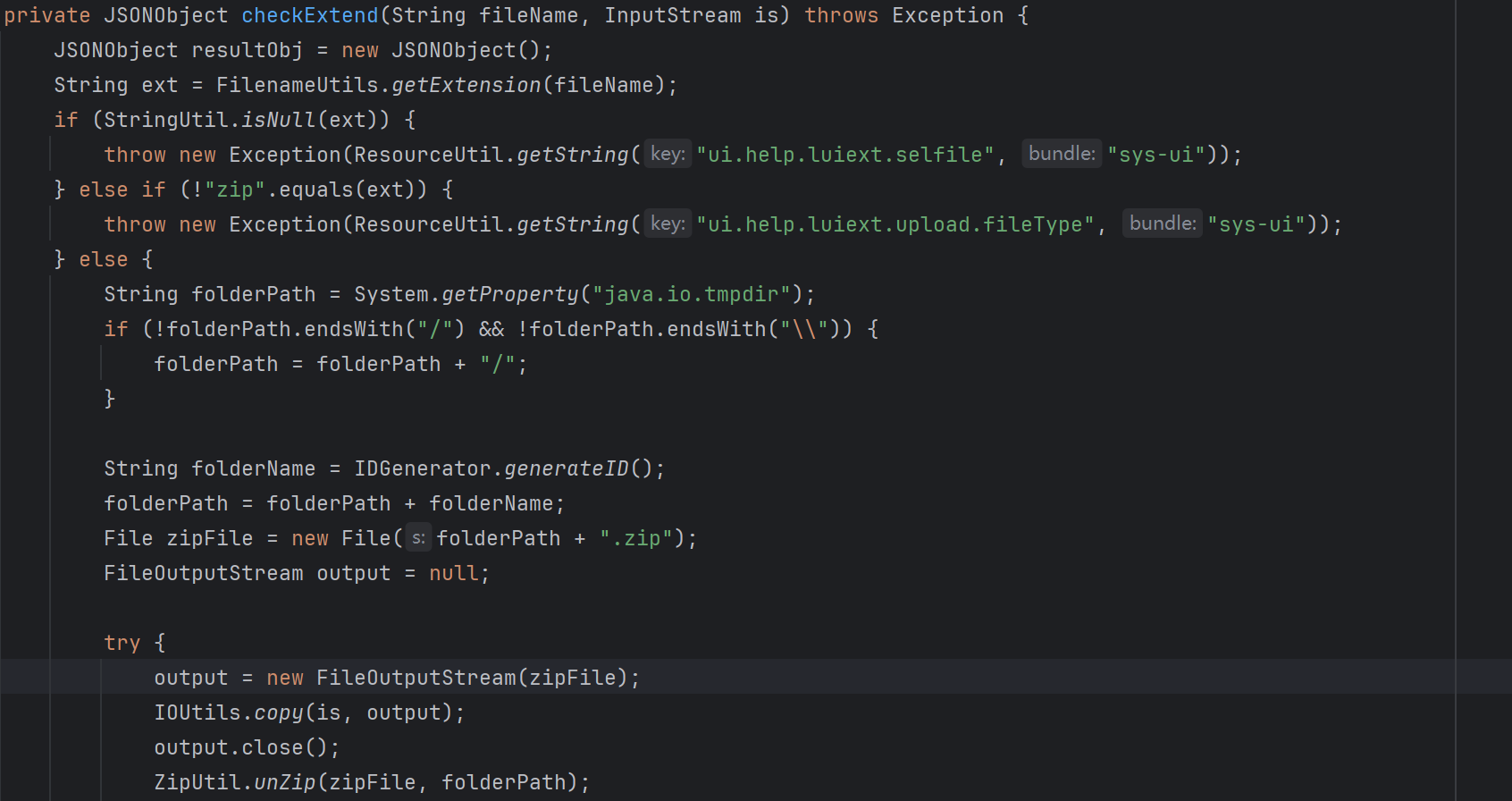

如果上传文件的后缀为zip的话会进行解压

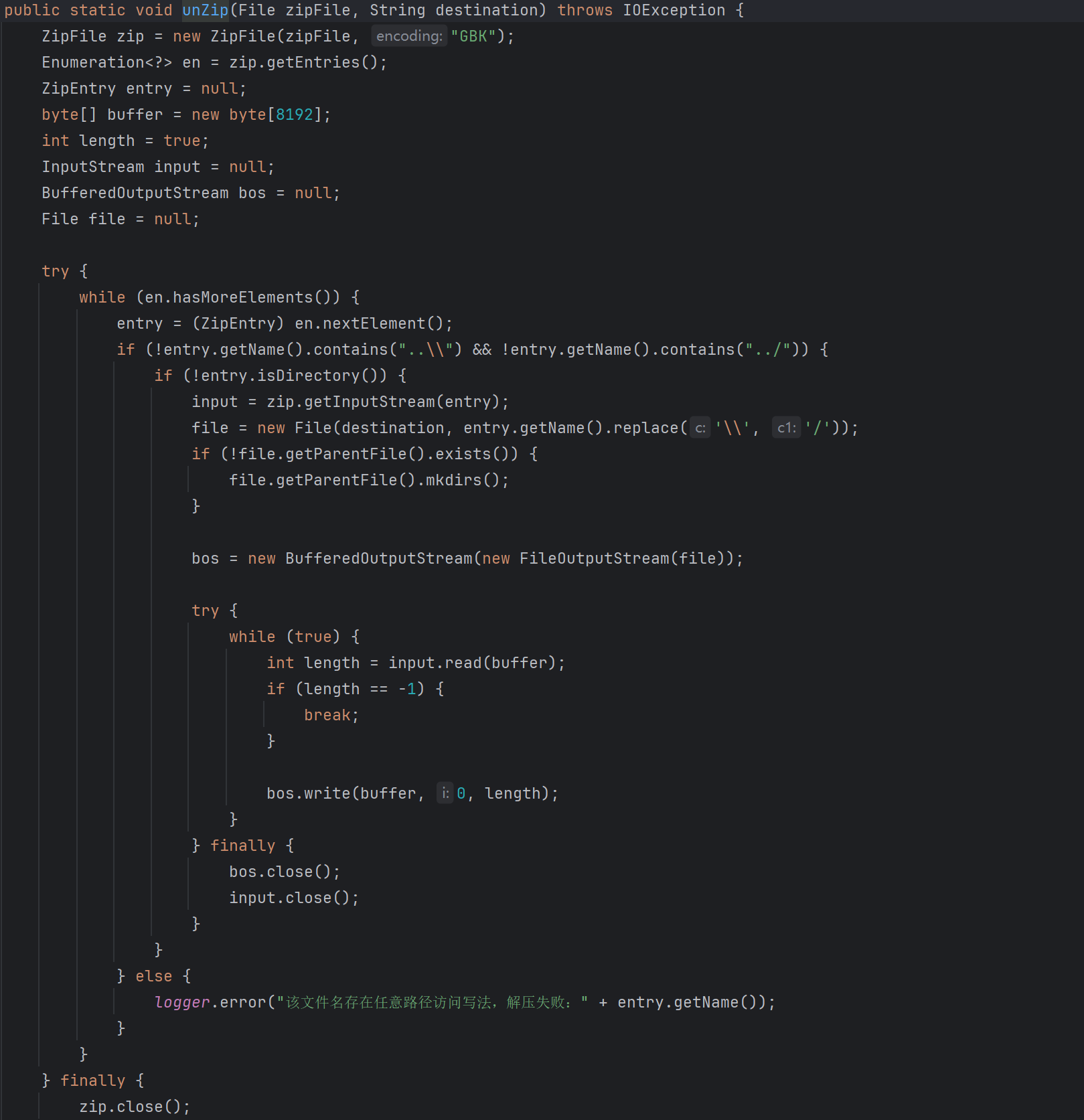

解压的方法里判断目录穿越的情况

判断解压的文件里是否包含component.ini,如果包含的话加载ini从中获取id和name最后将一些需要的参数返回

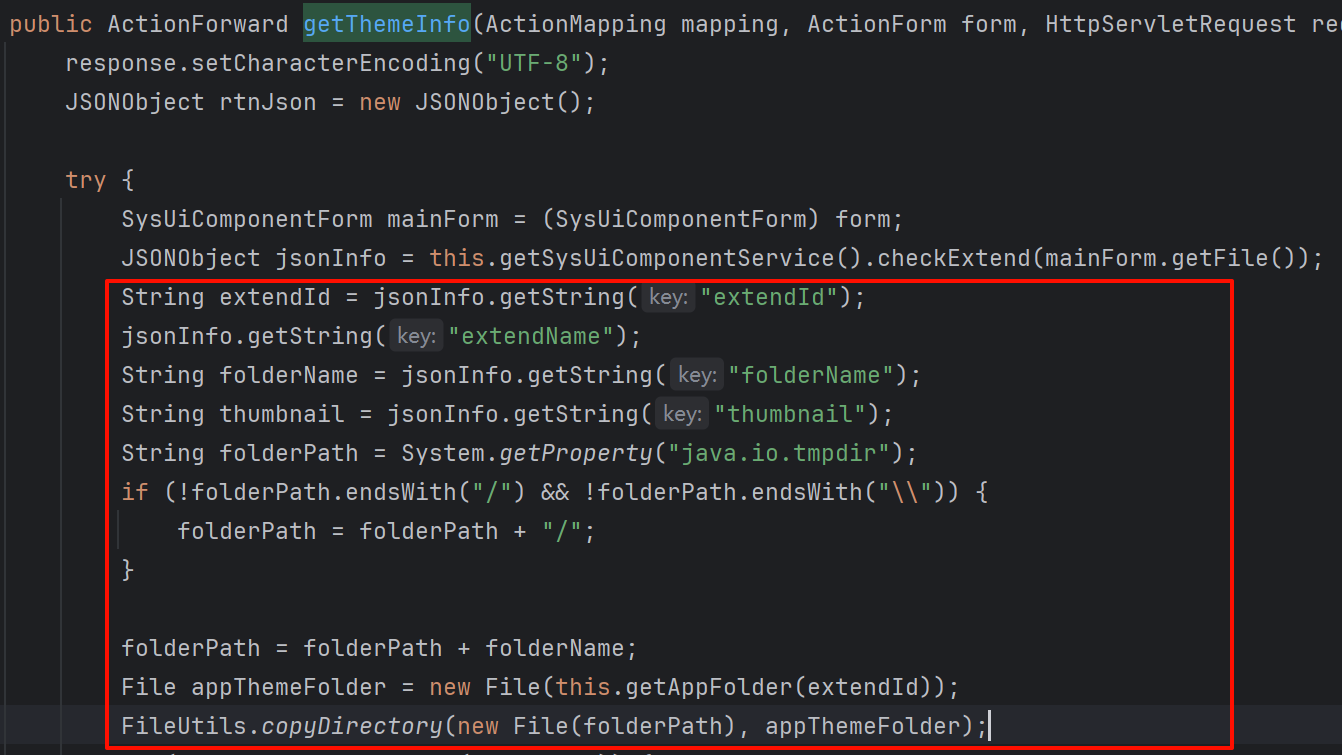

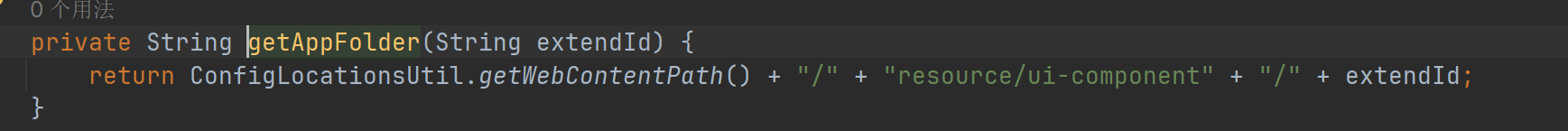

然后把刚才解压的内容复制到this.getAppFolder(extendId)

extendId是我们刚才解压文件里面component.ini里的值。相当于将我们压缩包的文件解压然后全部复制到web目录的/resource/ui-component/+extendId目录下面

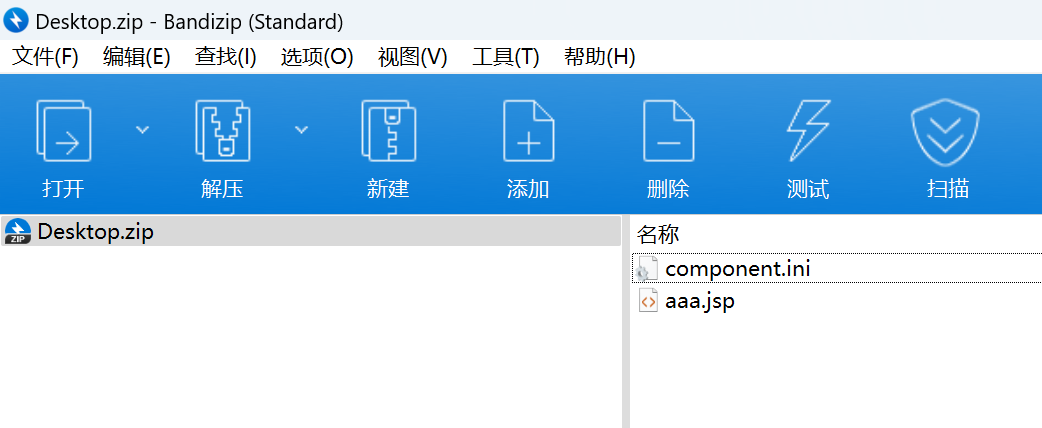

我们将component.ini文件内容填写如下

id=dasdasdas

name=test

thumb=/thumb.jpg

压缩包的文件解压后将会被复制的/resource/ui-component/dasdasdas/

我们制作一个如下压缩包

构造数据包使用上传格式传入method的值绕过权限校验,同时上传我们制作好的压缩包即可实现前台RCE

修复

官方于2024-07-26修复了漏洞。

修复访问为对/sys/ui/sys_ui_component/sysUiComponent.do添加了默认鉴权

以及在进入鉴权参数判断前对上传格式的数据包进行解析

com.landray.kmss.sys.authentication.intercept.FilterInvocationDefinitionSourceImp#getAttributes

总结

通过分析某凌OA鉴权机制发现其鉴权和最终获取method时存在差异。可以利用spring获取参数时会对form-data格式进行解析获取,而正常使用getParameter获取参数时获取不到form-data里参数的值从而实现鉴权绕过。这种绕过鉴权的方式在smartbi中也出现过,其实在某远OA里也存在。这种解析差异不止可以用来绕过鉴权,在java里很多时候会使用全局过滤器做sql注入、xss检测。过滤器里使用getParameter获取参数值实际上是获取不到form-data格式里的值的,这种情况可能会被直接绕过全局过滤器检测,所以进行黑盒测试的如果碰到sql注入有代码检测可以直接转为form-data格式进行测试有可能会有惊喜。

利用解析差异复活某凌OA前台RCE的更多相关文章

- 蓝凌OA前台任意文件读取漏洞利用

近期CNVD爆出漏洞编号:CNVD-2021-28277,首次公开日期为2021-04-15,蓝凌oa存在多个漏洞,攻击者可利用该漏洞获取服务器控制权.今天挑选一个蓝凌OA前台任意文件读取漏洞进行分析 ...

- 蓝凌OA二次开发手册

1.蓝凌OA表单前端调用后台数据 一.后台存储过程: create procedure sp_test @ftext nvarchar(50) as begin select @ftext as '测 ...

- web兼容学习分析笔记-margin 和padding浏览器解析差异

二.margin 和padding浏览器解析差异 只有默认margin的元素 <body>margin:8px margin:15px 10px 15px 10px(IE7) <b ...

- 通达OA 前台任意用户登录漏洞复现

漏洞描述 通达OA是一套办公系统.通达OA官方于4月17日发布安全更新.经分析,在该次安全更新中修复了包括任意用户登录在内的高危漏洞.攻击者通过构造恶意请求,可以直接绕过登录验证逻辑,伪装为系统管理身 ...

- 泛微 e-cology OA 前台SQL注入漏洞

0x00概述 该漏洞是由于OA系统的WorkflowCenterTreeData接口在收到用户输入的时候未进行安全过滤,oracle数据库传入恶意SQL语句,导致SQL漏洞. 0x01影响范围 使用o ...

- 蓝凌OA常用表整理

SELECT * FROM V_FI_ORG_EMP --用户表视图(关联单位)SELECT * FROM FI_ORG_EMP --用户表 SELECT * FROM FI_ORG_INFO ...

- 泛微 e-cology OA 前台SQL注入

poc https://github.com/AdministratorGithub/e-cology-OA-SQL 用法:python elog_sql.py http://target 不存在返回 ...

- DBShop前台RCE

前言 处理重装系统的Controller在判断是否有锁文件后用的是重定向而不是exit,这样后面的逻辑代码还是会执行,导致了数据库重装漏洞和RCE. 正文 InstallController.php中 ...

- 某cms最新版前台RCE漏洞(无需任何权限)2020-03-15

漏洞文件:application/common/controller/Base.php 中的 getAddonTemplate 方法: 错误的使用了public,导致我们可以直接外部访问. 然后使用了 ...

- WeCenter (最新版) 前台RCE漏洞 (2020-02-22)

漏洞通过phar触发反序列化漏洞. 触发点:./models/account.php 中的 associate_remote_avatar 方法: 搜索全局调用了该方法的地方: ./app/accou ...

随机推荐

- 【Python】基础操作

指定解释器的运行环境 有时候我们会遇见报错 SyntaxError: Non-ASCII character '\xe4' in file E:/PycharmProjects/LEDdisplay2 ...

- SpringAI用嵌入模型操作向量数据库!

嵌入模型(Embedding Model)和向量数据库(Vector Database/Vector Store)是一对亲密无间的合作伙伴,也是 AI 技术栈中紧密关联的两大核心组件,两者的协同作用构 ...

- 应急响应 - Linux基础篇

一.Linux应急响应流程 数据备份:所有涉及到分析以及证据的材料都需要提前进行备份,这样也方便之后还有分析人员或者防止数据被篡改或者覆盖. 备份用户信息文件 cat /etc/passwd > ...

- Java高效合并Excel报表实战:GcExcel让数据处理更简单

前言:为什么需要自动化合并Excel? 在日常办公场景中,Excel报表合并是数据分析的基础操作.根据2023年企业办公效率报告显示: 财务人员平均每周花费6.2小时在Excel合并操作上 人工合并的 ...

- asp.net里cookie、session进一步理解

参照: session+cookie简单讲解以及持久化登录实现_session实现用户登录_AkagiSenpai的博客-CSDN博客 sessionID和cookie - 哈哈呵h - 博客园 (c ...

- .Net Core全局的json配置

.Net Core全局的json配置 参照文档: 怎样将枚举展示成字符串类型:https://code-maze.com/csharp-serialize-enum-to-string/ 全局配置:a ...

- Dify 框架连接 PGSQL 数据库与 Sandbox 环境下的 Linux 系统调用权限问题

Dify 框架连接 PGSQL 数据库与 Sandbox 环境下的 Linux 系统调用权限问题 背景 在使用 Dify 框架进行开发时,遇到了两个主要的技术挑战: 代码节点连接到 PGSQL(Pos ...

- Lucas 定理简单证明

前言 Oi wiki 和网上博客的证明都没完全看懂,最后还是自己推出来的..这里记录一下思路. Lucas 定理 对于质数 \(p\),$${n\choose m}\bmod p={\lfloor n ...

- Java 线程的同步与死锁

目录 1.线程的同步产生的原因 2.线程的同步处理操作 3.线程的死锁情况 排查死锁的方式: 请解释多个线程访问统一资源时需要考虑哪些情况?有可能带来哪些后果? 概念:Java同步和异步,阻塞和非阻塞 ...

- Java Collection集合的基本操作

目录 Collection接口常用方法 存放String类型 存放自建对象 Collection和Collections的区别 Collection接口常用方法 int size();//集合大小 b ...