shiro学习笔记_0500_授权

1,授权:给身份认证通过的人,授予他可以访问某些资源的权限。

2,权限粒度:分为粗粒度和细粒度。

粗粒度:例如对 user 的 crud,也就是通常所说的对表的操作。

细粒度:对表中记录的操作。如 只允许查询id为1的user的工资。Shiro一般管理的是粗粒度的权限。比如,菜单,按钮,url。一般细粒度的权限是通过业务来控制的。

3,角色:权限的集合。

角色有两个概念:

隐式角色,好像就是说传统的基于角色的访问控制。但是如果想添加或删除一个角色,或者重新定义一个角色的行为,需要修改大量代码,维护麻烦。

显式角色,基于资源的访问控制。

Shiro 团队提倡使用权限和显式角色,两者区别看这个家伙的文章:rbac新解

4,权限表示规则:资源:操作:实例。可以用通配符表示。

如:user:add 表示对user有添加的权限;user:* 表示对user有所有操作的权限;user:delete:100表示对user标识为100的记录有删除的权限。

5,shiro中的权限流程:

=======================================================================

6,例子程序:

(认证使用ini配置)

新建maven项目,项目结构:

maven依赖:

<dependencies>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.3.2</version>

</dependency> <dependency>

<groupId>commons-logging</groupId>

<artifactId>commons-logging</artifactId>

<version>1.2</version>

</dependency> <dependency>

<groupId>log4j</groupId>

<artifactId>log4j</artifactId>

<version>1.2.17</version>

</dependency> <dependency>

<groupId>org.slf4j</groupId>

<artifactId>slf4j-log4j12</artifactId>

<version>1.7.5</version>

</dependency>

</dependencies>

log4j配置:

log4j.rootLogger=info, stdout

log4j.appender.stdout=org.apache.log4j.ConsoleAppender

log4j.appender.stdout.layout=org.apache.log4j.PatternLayout

log4j.appender.stdout.layout.ConversionPattern=%d %p [%c] - %m %n

shiro.ini配置:

定义了两个用户: zhangsan/1111,lisi/1111,两个角色:role1,role2,role1有对user的add、update、delete权限,role2有对user的所有权限。

[users]

zhangsan=1111,role1

lisi=1111,role2

[roles]

role1=user:add,user:update,user:delete

role2=user:*

测试程序:

package com.lhy.shiro; import java.util.ArrayList;

import java.util.Arrays;

import java.util.HashSet;

import java.util.Set; import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.IncorrectCredentialsException;

import org.apache.shiro.authc.UnknownAccountException;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.authz.Permission;

import org.apache.shiro.config.IniSecurityManagerFactory;

import org.apache.shiro.mgt.SecurityManager;

import org.apache.shiro.subject.Subject;

import org.apache.shiro.util.Factory; public class AuthorizationDemo { public static void main(String[] args) {

//1,创建SecurityManager工厂 读取shiro配置文件

Factory<SecurityManager> factory = new IniSecurityManagerFactory("classpath:shiro.ini");

//2 通过securityManager工厂获取SecurityManager实例

SecurityManager securityManager = factory.getInstance();

//3 将SecurityManager 对象设置到运行环境

SecurityUtils.setSecurityManager(securityManager);

//4 通过SecurityUtils获取主体subject

Subject subject = SecurityUtils.getSubject();

try {

//5.假设登录名是zhangsan 密码是1111

UsernamePasswordToken token = new UsernamePasswordToken("zhangsan","1111");

//6,登录,进行用户身验证

subject.login(token);

//通过subject判断用户是否通过验证

if(subject.isAuthenticated()){

System.out.println("用户登录成功!");

}

} catch (UnknownAccountException e) {

e.printStackTrace();

System.out.println("用户名或密码错误!");

}catch (IncorrectCredentialsException e) {

System.out.println("用户名或密码错误!");

} //****************基于【角色】的授权 *********************

//hasRole判断一个权限

boolean flag = subject.hasRole("role1");

System.out.println(flag); /**

* hasAllRoles:判断是否有给定的【全部角色】

* 参数类型:Collection<String>

* 返回 boolean

*/

flag = subject.hasAllRoles(Arrays.asList("role1","role2","role3"));

System.out.println("授权-hasAllRoles方法-是否有 role1,role2,role3全部角色---"+flag); /**

* hasRoles方法,逐个判断有给定【角色中的哪些】,返回boolean[]

* 参数类型:List<String>

*/

boolean[] flags = subject.hasRoles(Arrays.asList("role1","role2"));

for (int i = 0; i < flags.length; i++) {

System.out.println("授权--hasRoles--判断有给定角色中的哪些:"+flags[i]);

} /**

* hasRole 方法没有权限会返回false,不会抛异常,checkRole方法会抛异常

* 检查权限,没有相应角色会抛异常UnauthorizedException

*/ //检查一个权限

subject.checkRole("role2");

/**

* 检查多个权限

* 参数类型:1,可变参数String... ,2, Collection<String>

*/

subject.checkRoles("role1","role2");

subject.checkRoles(Arrays.asList("role1","role2")); //****************基于【资源】的授权 ********************* //isPermitted:判断单个权限:

boolean permitted = subject.isPermitted("user:add");

System.out.println("基于资源的权限--subject是否有-user:add权限-"+permitted);

/**

* isPermitted:判断是否有多个角色中的某些

* 参数类型:String... 可变参数

* 返回:boolean[]

*/

flags = subject.isPermitted("user:add","user:update","user:read");

for (int i = 0; i < flags.length; i++) {

System.out.println(flags[i]);

} /**

* isPermittedAll:判断是否有给定的【全部权限】

* 参数类型:String... permissions可变参数

* 返回:boolean

*/

flag = subject.isPermittedAll("user:add","user:update");

System.out.println(flag); /**

* 判断一个权限,会抛异常UnauthorizedException

*/

subject.checkPermission("user:read");

/**

* 判断多个权限:checkPermissions

* 参数类型:String... permissions

*/

subject.checkPermissions("user:add","user:update"); //7 退出

subject.logout(); }

}

shiro中的权限检查有三种方式:

a)编程式:

if(subject.hasRole("管理员")){

//操作某个资源

}

b)注解式:

@RequiresRoles("管理员")

public void list(){

//查询数据

}

c) 标签式:

<shiro:hasPermission name="user:update">

<a href="#">更新</a>

</shiro>

授权流程:

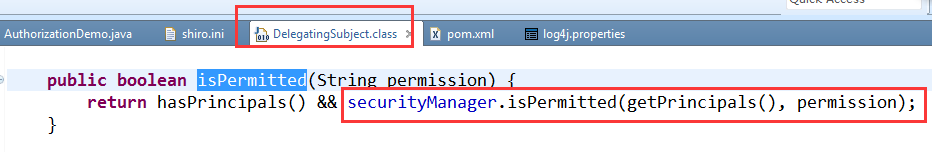

查看subject.isPermitted 源代码:

其实调用的是DelegatingSubject类的isPermitted,DelegatingSubject 又交给了securityManager

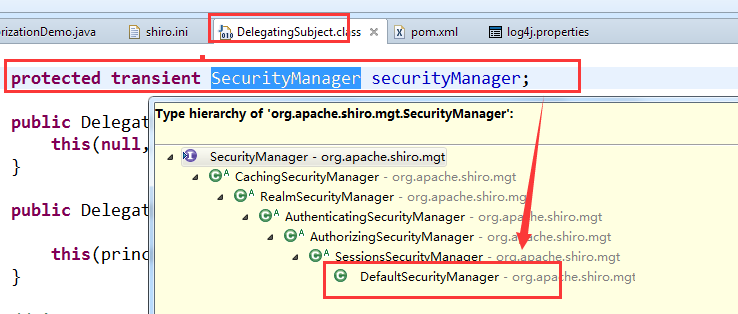

ctrl+t,查看类关系,可知,securityManager是SecurityManager接口的实现类DefaultSecurityManager,而DefaultSecurityManager类继承了好多个父类

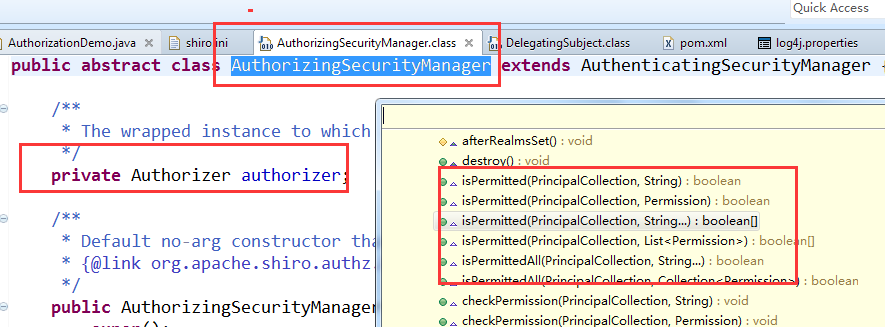

具体的是DefaultSecurityManager的父类 AuthorizingSecurityManager里有个Authorizer,

其具体调用的是ModularRealmAuthorizer 的方法,最终交给了realm

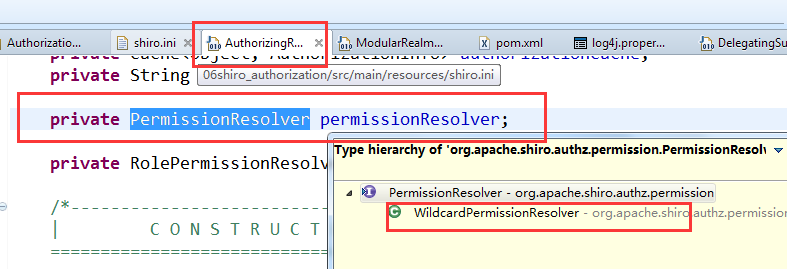

ModularRealmAuthorizer中有一个PermissionResolver,ctro+t 查看该Realm:它其实调用的是AuthorizingRealm,

而AuthorizingRealm里,有PermissionResolver,而实际调用的是其实现类 WildcardPermissionResolver

查看WildcardPermission:里边出现了熟悉的字符:就是来解析 shiro的权限的字符的。

总结:

a) 获取subject主体

b)判断主题是否通过认证

c)调用subject.isPermitted*/hasRole*进行授权的判断

i)subject是由其实现类DelegatingSubject 来调用方法的,该类将处理交给了SecurityManager。

ii)securityManager 是由其实现类 DefaultSecurityManager 来进行处理的,该类的isPermitted 来处理,其本质是父类AuthorizingSecurityManager来处理的。该类将处理交给了authorizer(授权器)

iii)Authorizer 由其实现类 ModularRealmAuthorizer 来处理,该类可以调用对应的Realm来获取数据,在该类有PermissionResolver 对权限字符串进行解析,在对应的Realm中也有对应的 PermissionResolver 交给 WildcardPermissionResolver 该类调用WildPermission 来进行权限字符串的解析。

iv) 返回处理结果

shiro学习笔记_0500_授权的更多相关文章

- shiro学习笔记_0600_自定义realm实现授权

博客shiro学习笔记_0400_自定义Realm实现身份认证 介绍了认证,这里介绍授权. 1,仅仅通过配置文件来指定权限不够灵活且不方便.在实际的应用中大多数情况下都是将用户信息,角色信息,权限信息 ...

- Shiro:学习笔记(2)——授权

Shiro:学习笔记(2)——授权 Shiro的三种授权方式 编程式: Subject subject = SecurityUtils.getSubject(); if(subject.hasRole ...

- Shiro学习笔记(5)——web集成

Web集成 shiro配置文件shiroini 界面 webxml最关键 Servlet 測试 基于 Basic 的拦截器身份验证 Web集成 大多数情况.web项目都会集成spring.shiro在 ...

- Shiro学习笔记总结,附加" 身份认证 "源码案例(一)

Shiro学习笔记总结 内容介绍: 一.Shiro介绍 二.subject认证主体 三.身份认证流程 四.Realm & JDBC reaml介绍 五.Shiro.ini配置介绍 六.源码案例 ...

- Shiro 学习笔记(一)——shiro简介

Apache Shiro 是一个安全框架.说白了,就是进行一下 权限校验,判断下这个用户是否登录了,是否有权限去做这件事情. Shiro 可以帮助我们完成:认证.授权.加密.会话管理.与web 集成. ...

- Shiro学习笔记 三(认证授权)

第一种首先基于角色的权限控制 1.由于不断的创建SecurityFactory工程等步骤重复多次,所以应该将这些步骤封装成一个工具类 还是首先看一下目录结构 主要用到文件 首先贴一下工具类的方法 pa ...

- [shiro学习笔记]第二节 shiro与web融合实现一个简单的授权认证

本文地址:http://blog.csdn.net/sushengmiyan/article/details/39933993 shiro官网:http://shiro.apache.org/ shi ...

- shiro学习笔记_0100_shiro简介

前言:第一次知道shiro是2016年夏天,做项目时候我要写springmvc的拦截器,申哥看到后,说这个不安全,就给我捣鼓了shiro,我就看了下,从此认识了shiro.此笔记是根据网上的视频教程记 ...

- Shiro学习笔记四(Shiro集成WEB)

这两天由于家里出了点事情,没有准时的进行学习.今天补上之前的笔记 -----没有学不会的技术,只有不停找借口的人 学习到的知识点: 1.Shiro 集成WEB 2.基于角色的权限控制 3.基于权限的控 ...

随机推荐

- webapi Model Validation 模型验证

通常情况下,对于那些经常为别人提供数据接口的开发人员来说,对于调用方传递过来的参数都会有验证处理.例如: if (string.IsNullOrEmpty(entity.Name)) { //当姓名为 ...

- Java: FreeMarker的配置和使用

初学什么都不可以忽略的地方就是这个东西的官方网站:http://freemarker.org/.下载或者API都可以参考这里. FreeMarker是什么 非常的简单明了.FreeMarker是一个j ...

- java并发编程实战:第十六章----Java内存模型

一.什么是内存模型,为什么要使用它 如果缺少同步,那么将会有许多因素使得线程无法立即甚至永远看到一个线程的操作结果 编译器把变量保存在本地寄存器而不是内存中 编译器中生成的指令顺序,可以与源代码中的顺 ...

- 读<走出软件作坊>有感

1.成功的人都是在不可能完成任务的情况下完成的,成功的人也从来不会抱怨客观条件多么糟糕. 2.公司给你的资源,永远小于你做事需要的资源,这就是现实,就这么多人,就这样的素质,必须在现状中想出做事的办法 ...

- cocos2dx动画常见特效(转)

本文转载自:http://www.cnblogs.com/linux-ios/archive/2013/04/09/3009292.html bool HelloWorld::init() { // ...

- asp.net MVC设计模式中使用iTextSharp实现html字符串生成PDF文件

因个人需求,需要将html格式转换成PDF并加上水印图片.于是乎第一次接触这种需求的小菜鸟博主我,在某度搜索引擎上不断的查阅关键字资料.踩坑,终于有了一个相应的解决方案.以下是解决步骤,记录下来方便以 ...

- Kafka与.net core(三)kafka操作

1.Kafka相关知识 Broker:即Kafka的服务器,用户存储消息,Kafa集群中的一台或多台服务器统称为broker. Message消息:是通信的基本单位,每个 producer 可以向一个 ...

- Delphi XE7中开发安卓程序一些有用的帮助资源

说明:要想看到下面资源,打开帮助后,在搜索里面输入URL最后一部分,如果最后带“.html”,则把它删除,随后搜索一下,就看到了. 例如:想看下面的FireMonkey类关系图,只在搜索里面输入&qu ...

- “全栈2019”Java异常第六章:finally代码块作用域详解

难度 初级 学习时间 10分钟 适合人群 零基础 开发语言 Java 开发环境 JDK v11 IntelliJ IDEA v2018.3 文章原文链接 "全栈2019"Java异 ...

- Java Web 学习与总结(三)会话跟踪

何为会话跟踪?举个简单的例子,比如登陆到某购物网站后,在一定时间内无论你在这个网站中切换到任意的网页,只要不执行退出操作,一直保持着你账号的登录状态. 那么在Java Web中我们应当如何去实现这一操 ...