无线网络中,使用MDK3把指定的用户或者热点踢到掉线

准备

1:系统环境为ubuntu16.04,

2:需要mdk3, mdk3这个软件需要通过apt安装, 需要kali系统的源

3:需要安装aircrack-ng套件

今天这套东西,可以在未连接上靶机网络的情况下,把别人的机器踢掉线

验证洪水攻击 / Authentication Flood Attack

验证洪水攻击,国际上称之为Authentication Flood Attack,全称即身份验证洪水攻击,通常被简称为Auth攻击,是无线网络拒绝服务攻击的一种形式。该攻击目标主要针对那些处于通过验证、和AP建立关联的关联客户端,攻击者将向AP发送大量伪造的身份验证请求帧(伪造的身份验证服务和状态代码),当收到大量伪造的身份验证请求超过所能承受的能力时,AP将断开其它无线服务连接。

攻击指定的wifi热点, 只要知道wifi热点的MAC地址即可,

先把本地网卡设置为混杂模式, wlx001d0f04f093为网卡的名字

sudo airmon-ng start wlx001d0f04f093

通过airodump ,获取wifi热点的MAC, 下图就是附近的所有WIFI信息:

sudo airodump-ng mon0

所用MDK3命令,-a 后面的参数为AP的热点MAC:

sudo mdk3 mon0 a -a D4:::9F::

上面一条命令会循环发送大量验证信息给AP,过不了几分钟,AP就会卡死, 如果路由器有防DOS的功能的话,这个不好用

取消身份验证攻击 / Deauth攻击

取消验证洪水攻击,国际上称之为De-authentication Flood Attack,全称即取消身份验证洪水攻击或验证阻断洪水攻击,通常被简称为Deauth攻击,是无线网络拒绝服务攻击的一种形式,它旨在通过欺骗从AP到客户端单播地址的取消身份验证帧来将客户端转为未关联的/未认证的状态。对于目前广泛使用的无线客户端适配器工具来说,这种形式的攻击在打断客户端无线服务方面非常有效和快捷。一般来说,在攻击者发送另一个取消身份验证帧之前,客户站会重新关联和认证以再次获取服务。攻击者反复欺骗取消身份验证帧才能使所有客户端持续拒绝服务。

攻击指定的频道, 让频道为 11 所有计算机都掉线:

sudo mdk3 mon0 d -c

只要频道为11的所有计算机都会掉线

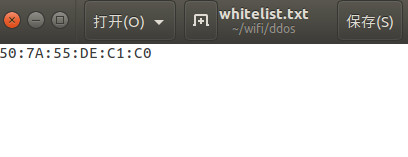

在本地创建一个白名单的文本文件whiltelist.txt,只要在白名单内部的AP或者客户机,都可以正常上网:

执行代码:

sudo mdk3 mon0 d -c -w "whitelist.txt"

此时, 除了MAC地址为 50:7A:55:DE:C1:C0 的用户, 所有的计算机或者移动设备都会被踢下线, 这个非常好用;

有些同学会疑惑, 我怎么拿到受害机器的MAC地址, 在执行 sudo airodump-ng mon0 , 的显示结果页下面就有 客户机的连接消息:

参考

Mac系统安装Aircrack-ng破解附近wifi密码(1) : http://www.cnblogs.com/diligenceday/p/6344487.html

作者: NONO

作者: NONO

出处:http://www.cnblogs.com/diligenceday/

企业网站:http://www.idrwl.com/

开源博客:http://www.github.com/sqqihao

QQ:287101329

微信:18101055830

心好累啊, 买了一个TP-LINK WDN7200H双频高增益无线USB网卡,居然没有linux下的驱动, 搞了一天了, 吐槽一下

无线网络中,使用MDK3把指定的用户或者热点踢到掉线的更多相关文章

- 无线网络中的MAC协议(1)

前文我们对传统的有线网络的MAC协议进行了分析,接下来我们在对无线网络的MAC也进行一个详细的介绍.那么无线网络中的MAC工作方式是如何的呢?无线局域网(WLAN)中MAC所对应的标准为IEEE 80 ...

- 无线网络中的MIMO与OFDM技术原理分析

无线网络中的MIMO与OFDM技术原理分析CNET中国·ZOL 07年08月14日 [原创] 作者: 中关村在线 张伟 从最早的红外线技术到目前被寄予重望的WIFI,无线技术的进步推动我们的网络一步步 ...

- WinXP 无线技巧“区域没有通过无线网络中的发现”一个可能的原因!

貌似WinXP经典或无限.我一直沿用至今,我不知道这一天会放弃. 遇到的问题,也许有XP爱好者都遇到过还得看,写下一点文字注释.----------------------- 切割线 -------- ...

- 无线网络中信噪比(SNR)计算

信噪比(S/N)=log[信号功率密度/噪声功率密度] a =log[信号功率密度]-log[噪声功率密度] 例如,接收端的信号功率密度为-63dBm,噪声的信号功率密度为-95dBm,则: 信噪比( ...

- 【电脑使用经验】怎么查看无线网络中电脑的IP地址?

1. 2. 3. 4. 5.

- 无线网络(WLAN)常见加密方式介绍

在使用无线路由器配置wifi安全设定的时候经常会遇到各种加密方式,即不懂意思也不知道如何选择.本文将对此做一个简单的介绍. 1.WEP 有线等效协议(Wired Equivalent Privacy, ...

- 攻击WEP加密无线网络

1.介绍 针对客户端环境和无客户端环境下破解WEP的几类方法. 有客户端环境: 一般当前无线网络中存在活动的无线客户端环境,即有用户通过无线连接到无线AP上并正在进行上网等操作时. 无客户端环境: 1 ...

- Kali-linux无线网络嗅探工具Kismet

如果要进行无线网络渗透测试,则必须先扫描所有有效的无线接入点.刚好在Kali Linux中,提供了一款嗅探无线网络工具Kismet.使用该工具可以测量周围的无线信号,并查看所有可用的无线接入点.本节将 ...

- WEP无线网络密码破解

一,五分钟实现无线WEP入侵的特点: 众所周知WEP加密入侵需要用户通过监听等方法接收到足够数量的WEP验证数据包,然后通过分析软件使用暴力破解的方法穷举法还原出WEP加密密钥的明文信息.五分钟实现无 ...

随机推荐

- unable to fund vcvarsall.bat

通过easy_install安装gfirefly的时候,发生了unable to fund vcvarsall.bat的问题, 于是去网上搜索了一下,看到这个帖子,看起来应该是终极解决方案: 彻底解决 ...

- log4cxx第三篇----使用多个logger

使用多个logger时,所有logger的配置写在一个配置文件里面 两个例子: 1 一个继承的例子(http://logging.apache.org/log4cxx/) // file com/fo ...

- 数据库ER图 PowerDesigner

一.概念数据模型概述数据模型是现实世界中数据特征的抽象.数据模型应该满足三个方面的要求:1)能够比较真实地模拟现实世界2)容易为人所理解3)便于计算机实现 概念数据模型也称信息模型,它以实体-联系(E ...

- print打印网页相关

作者:zccst 1,CSS <link href="/style/print.css" rel="stylesheet" type="text ...

- ubuntu12.04+fuerte 下跑通lsd-slam——使用usb摄像头

上一篇介绍了如何使用数据集跑lsd-slam,这篇介绍如何用一个普通的usb摄像头跑lsd-slam,默认ubuntu12.04,fuerte已经安装好,workspace也已设置,如果没有,请参考上 ...

- 创建和使用MySQL计划事件

查看事件调度程序线程的状态: SHOW PROCESSLIST; 要启用和启动事件调度程序线程命令: SET GLOBAL event_scheduler = ON; 禁用和停止事件调度程序线程: S ...

- MAC中使用Vim和GCC编译C程序

1.打开终端 2.输入以下命令进入vim编辑器: vim a.c 3.进入编辑器后按i进入insert模式,然后键入以下代码: #include<stdio.h> int main(){ ...

- pypi 的使用

关于本人的package,情况比较简单,所有的.py文件全部放到了一个叫做FundsData的文件夹下(package下),上层目录也叫FundsData(其实叫什么都可以),其下放了setup.py ...

- bzoj1562[NOI2009]变换序列——2016——3——12

任意门:http://www.lydsy.com/JudgeOnline/problem.php?id=1562 题目: 对于0,1,…,N-1的N个整数,给定一个距离序列D0,D1,…,DN-1,定 ...

- web前端好学吗?

最近这段时间许多学生讨论关于WEB前端工程师这个职位的问题.比如:关于前端难不难?好不好找工作?有没有用?好不好学?待遇好不好?好不好转其他的职位? 针对这个问题,课工场露露老师想跟大家谈谈自己对前端 ...