REVERSE-极客大挑战-geek2.apk

嗯 一道apk的题目,题目本身并不是很难,但是我用的python却坑了我小半天。。。不过在纠错的过程中我也学到了不少东西

链接:http://pan.baidu.com/s/1i5LkJDr 密码:46d8

拿到apk程序,在模拟器中模拟一下,如下:

要求输入username和password进行注册

再用jeb软件进行反编译,程序分析过程就不细说了,加密流程是mainactivity->handler->encrpty1->encrypty2 依次对username进行加密,将结果字符串倒置即得到key,将key和username分别作为秘钥和明文进行AES加密,得到的结果进行base64编码,得到的结果应该就是password,输入的password正确的话,就注册成功

于是我就照着思路用python写好了注册机,但是结果报错,

于是我就进行了检查,

注意到源程序里有如下代码:

Log.v("MainActivity", "AES Key is : " + v2.getNameCalc());

new AESEncrpty();

try {

String v3 = AESEncrpty.Encrypt(v2.getName(), v2.getNameCalc());

Log.v("MainActivity", v3);

String v4 = v2.getPass();

Log.v("MainActivity", v4);

log.v实际上是将结果输出到log文件中,但是在模拟器或者真机上是看不到的,

于是我用到了adb这样一个很神奇的调试器,应用环境:windows平台 模拟器:腾讯手游助手。。。

安装好adb后,最好将adb.exe的路径添加到环境变量中,

打开模拟器,运行程序

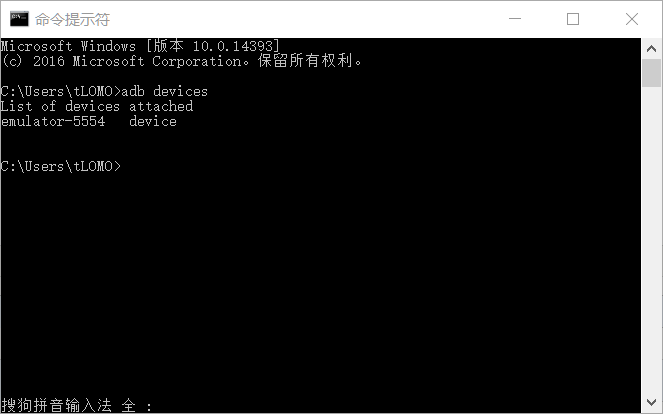

打开命令提示符,输入adb devices命令,可以看到如图:

emulator-5554 表示检测到了该模拟器,device表示adb已与该模拟器连接

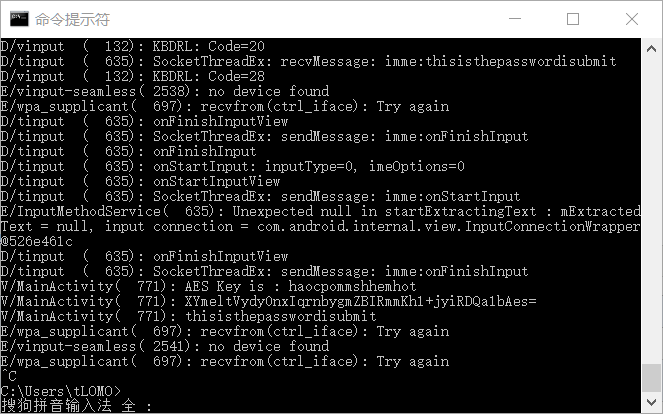

接着输入adb logcat 查看log文件,接着在模拟器中输入字符后,可以看到,输出的正确的AES key和正确的输出结果,

如下图,我输入的name是:1231231231231231 password是:thisisthepasswordisubmit,log结果如下:

第二个输出是正确的password

而我的是:

SecretKeySpec v3 = new SecretKeySpec(sKey.getBytes("utf-8"), "AES");

Cipher v0 = Cipher.getInstance("AES/ECB/PKCS5Padding");

v0.init(1, ((Key)v3));

v4 = Base64.encodeToString(v0.doFinal(sSrc.getBytes("utf-8")), 2);

故要在python中声明pad模式,添加后,脚本就正确了,如下:

#coding=utf-8

from Crypto.Cipher import AES

import base64 str="ThisIsNotFL@GplzDonnotSubmitThisString#HaveFunWithGeekmastergogo"

str2="talkischeapshowmethecode$ischeapshowmethe#SycSYC{IamNotFLAG2333}"

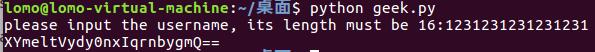

xorstring="o0xmuhe" username=raw_input("please input the username, its length must be 16:") v11=''

for v5 in range(len(username)):

v11+=chr(ord(username[v5])+3) v8=''

for v6 in range(len(v11)):

v8+=str[ord(v11[v6])%len(str)] v2=''

for v0 in range(len(v8)):

v2+=chr(ord(v8[v0])^ord(xorstring[v0%7])) v3=''

for v1 in range(len(v8)):

v3+=str2[(ord(v2[v1])+7)%len(str2)] getnamecalc=v3[::-1] print "the AES key is:",getnamecalc mode=AES.MODE_ECB

BS = AES.block_size

pad = lambda s: s + (BS - len(s) % BS) * chr(BS - len(s) % BS)

encryptor=AES.new(getnamecalc,mode)

ciphertext=encryptor.encrypt(pad(username)) out=base64.b64encode(ciphertext) print "the password should be:",out

REVERSE-极客大挑战-geek2.apk的更多相关文章

- 2016第七季极客大挑战Writeup

第一次接触CTF,只会做杂项和一点点Web题--因为时间比较仓促,写的比较简略.以后再写下工具使用什么的. 纯新手,啥都不会.处于瑟瑟发抖的状态. 一.MISC 1.签到题 直接填入题目所给的SYC{ ...

- BUUOJ [极客大挑战 2019]Secret File

[极客大挑战 2019]Secret File 0X01考点 php的file伪协议读取文件 ?file=php://filter/convert.base64-encode/resource= 0X ...

- 三叶草极客大挑战2020 部分题目Writeup

三叶草极客大挑战2020 部分题目Writeup Web Welcome 打开后状态码405,555555,然后看了一下报头存在请求错误,换成POST请求后,查看到源码 <?php error_ ...

- [原题复现][极客大挑战 2019]BuyFlag

简介 原题复现:[极客大挑战 2019]BuyFlag 考察知识点:php函数特性(is_numeric().strcmp函数()) 线上平台:https://buuoj.cn(北京联合大学公开 ...

- 极客大挑战2019 http

极客大挑战 http referer 请求头 xff 1.查看源码,发现secret.php 2.提示要把来源改成Sycsecret.buuoj.cn,抓包,添加Referer Referer:htt ...

- 2020极客大挑战Web题

前言 wp是以前写的,整理一下发上来. 不是很全. 2020 极客大挑战 WEB 1.sha1碰撞 题目 图片: 思路 题目说,换一种请求方式.于是换成post.得到一给含有代码的图片 图片: 分析该 ...

- BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf)+[极客大挑战 2019]LoveSQL(联合注入)

BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf) 记一道联合注入的题,这道题存在过滤. 经过手工的测试,网站会检验用户名和密码是否都存在,如果在用户名处插入注入语句,语句后面 ...

- 第九届极客大挑战 部分WP

CODE 和0xpoker分0day 百度 取石子游戏. https://blog.csdn.net/qq_33765907/article/details/51174524 已经说得很详细了,慢慢来 ...

- SYC极客大挑战部分题目writeup

Welcome 复制黏贴flag即可 我相信你正在与我相遇的路上马不停蹄 关注微信工作号回复"我要flag"即可获得flag 代号为geek的行动第一幕:毒雾初现 发现flag为摩 ...

随机推荐

- JavaScript中concat()方法

concat(参数) 用于数组之间的连接, arrayObject.concat(arrayX,arrayX,......,arrayX) 如: var a = [1,2,3]; document.w ...

- 深入浅出Mybatis系列(四)---配置详解之typeAliases别名(mybatis源码篇)

上篇文章<深入浅出Mybatis系列(三)---配置详解之properties与environments(mybatis源码篇)> 介绍了properties与environments, ...

- 关于jquery中html()、text()、val()的区别

1. .html()用为读取和修改元素的HTML标签 对应js中的innerHTML .html()是用来读取元素的HTML内容(包括其Html标签),.html()方法使用在多个元素上时,只读 ...

- .NET 3.5 安装错误的四个原因及解决方法

.net framework 3.5 安装错误的四个常见原因及解决方法,飓风软件站整理,转载请注明. 1.清除所有版本 .NET Framework 安装错误后在系统中遗留的文件: 如果您以往安装过 ...

- 【Python②】python之首秀

第一个python程序 再次说明:后面所有代码均为Python 3.3.2版本(运行环境:Windows7)编写. 安装配置好python后,我们先来写第一个python程序.打开IDLE (P ...

- win8.1安装Matlab7.0的兼容问题

Matlab7.0安装完成后打开就立即关闭,此时右键点击MATLAB7.0快捷方式-"用图形处理器运行"-"更改默认图形处理器",将"集成图形&qu ...

- mac 端口被占用及kill端口

在本地部署 Web 应用时我有遇到过某网络端口已经被其他程序占用的情况,这时候就需要先退出占用该端口的进程,我们可以通过“终端”来实现结束占用某特定端口的进程 1.打开终端,使用如下命令: lsof ...

- JavaScript 对象的创建

Object类型是JavaScript中使用最多的一种类型.创建Object实例的方式有多种,接下来一一列举. 1. Object构造函数 person1的friends属性修改影响了person2的 ...

- MSChart绘图控件中折线图和柱形图画法

首先在前台拖入一个名为chart1的MSChart控件 //折线图 string strLegend = "Legend1"; Legend lg = new Legend(str ...

- Asp.net MVC 示例

public ActionResult Browse(string id){ using (musicstoreEntities db = new musicstoreEntities( ...