后渗透阶段之基于MSF的内网主机探测

当我们通过代理可以进入某内网,需要对内网主机的服务进行探测。我们就可以使用MSF里面的内网主机探测模块了。

在这之前,先修改 /etc/proxychains.conf ,加入我们的代理。

然后 proxychains msfconsole 启动MSF,这样,我们的MSF就可以探测内网主机了。

或者是在MSF里面添加0.0.0.0/24的路由,这样,只要被控主机可以到达的地址,我们也就可以探测!

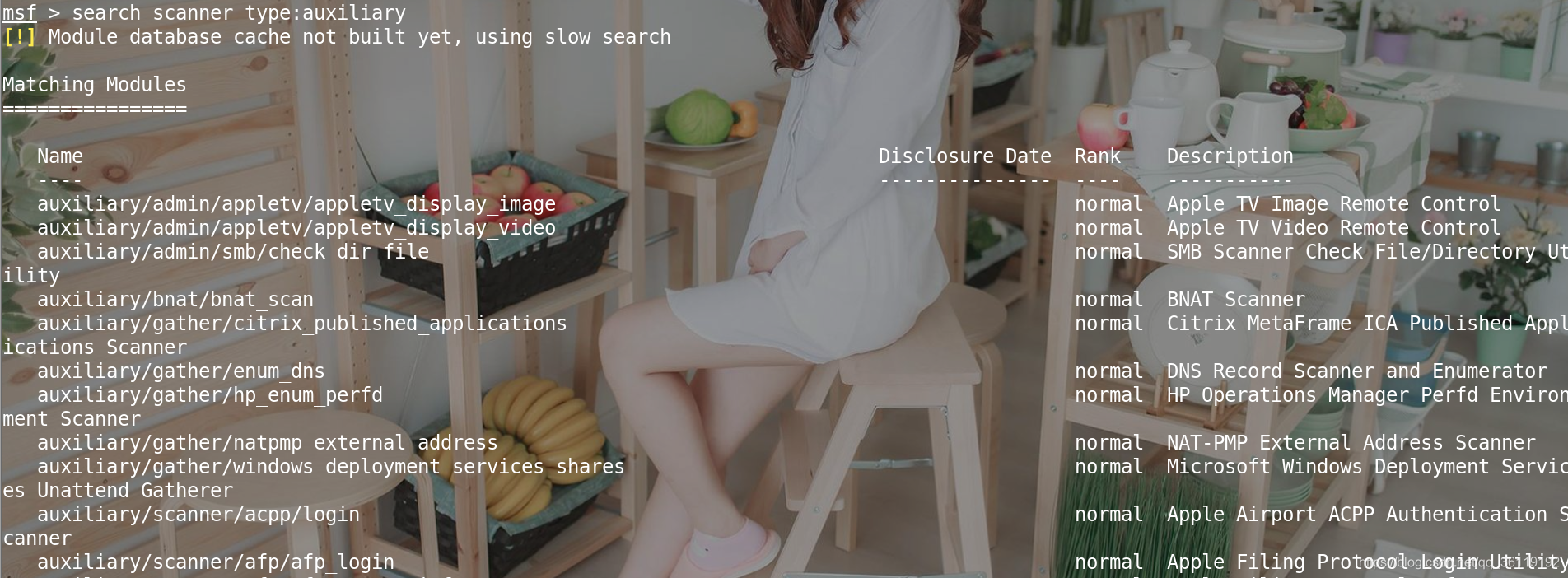

MSF的search支持type搜索:

search scanner type:auxiliary

主要介绍以下几种:

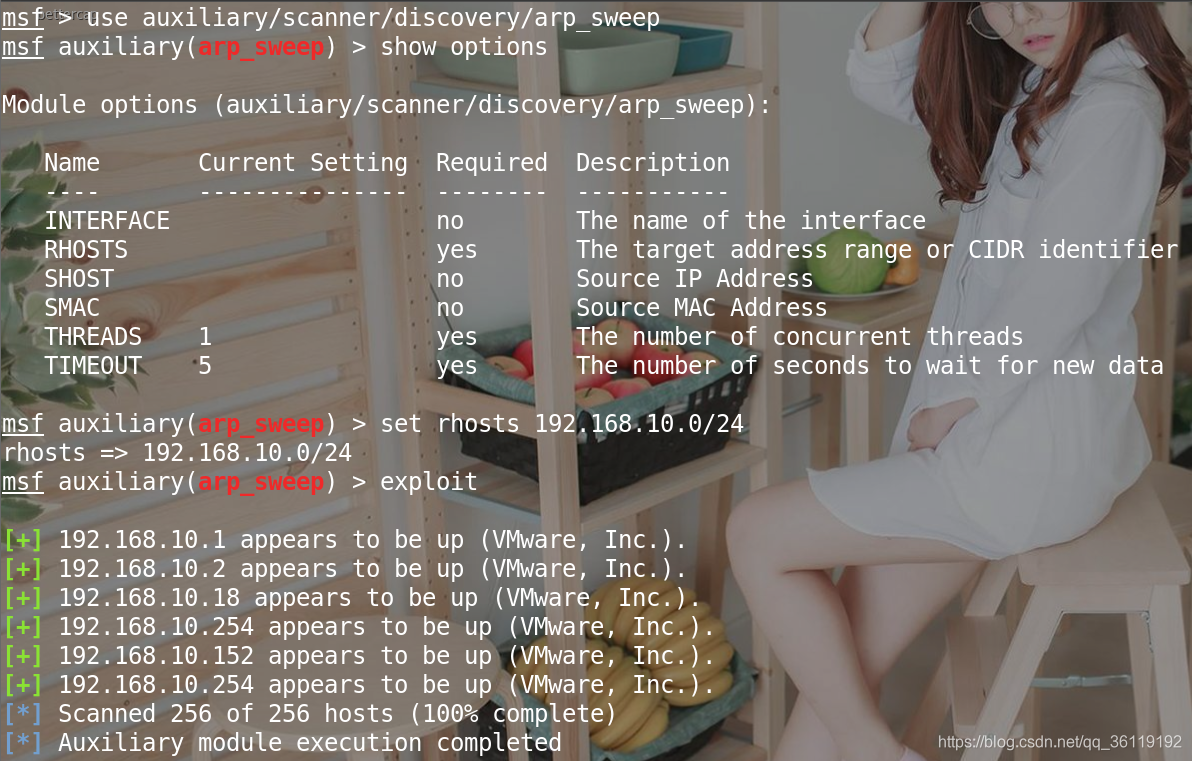

auxiliary/scanner/discovery/arp_sweep #基于arp协议发现内网存活主机,这不能通过代理使用

auxiliary/scanner/portscan/ack #基于tcp的ack回复进行端口扫描,默认扫描1-10000端口

auxiliary/scanner/portscan/tcp #基于tcp进行端口扫描,默认扫描1-10000端口

auxiliary/scanner/discovery/udp_sweep #基于udp协议发现内网存活主机

auxiliary/scanner/discovery/udp_probe #基于udp协议发现内网存活主机

auxiliary/scanner/netbios/nbname #基于netbios协议发现内网存活主机

auxiliary/scanner/ftp/ftp_version #发现内网ftp服务,基于默认21端口

auxiliary/scanner/ssh/ssh_version #发现内网ssh服务,基于默认22端口

auxiliary/scanner/telnet/telnet_version #发现内网telnet服务,基于默认23端口

auxiliary/scanner/dns/dns_amp #发现dns服务,基于默认53端口

auxiliary/scanner/http/http_version #发现内网http服务,基于默认80端口

auxiliary/scanner/http/title #探测内网http服务的标题

auxiliary/scanner/smb/smb_version #发现内网smb服务,基于默认的445端口

use auxiliary/scanner/mssql/mssql_schemadump #发现内网SQLServer服务,基于默认的1433端口

use auxiliary/scanner/oracle/oracle_hashdump #发现内网oracle服务,基于默认的1521端口

auxiliary/scanner/mysql/mysql_version #发现内网mysql服务,基于默认3306端口

auxiliary/scanner/rdp/rdp_scanner #发现内网RDP服务,基于默认3389端口

auxiliary/scanner/redis/redis_server #发现内网Redis服务,基于默认6379端口

auxiliary/scanner/db2/db2_version #探测内网的db2服务,基于默认的50000端口

auxiliary/scanner/netbios/nbname #探测内网主机的netbios名字示例:

参考文章:基于 MSF 发现内网存活主机

后渗透阶段之基于MSF的内网主机探测的更多相关文章

- 后渗透阶段之基于MSF的路由转发

目录 反弹MSF类型的Shell 添加内网路由 MSF的跳板功能是MSF框架中自带的一个路由转发功能,其实现过程就是MSF框架在已经获取的Meterpreter Shell的基础上添加一条去往“内网” ...

- Metasploit简单使用——后渗透阶段

在上文中我们复现了永恒之蓝漏洞,这里我们学习一下利用msf简单的后渗透阶段的知识/ 一.meterperter常用命令 sysinfo #查看目标主机系统信息 run scraper #查看目标主机详 ...

- 渗透攻防工具篇-后渗透阶段的Meterpreter

作者:坏蛋链接:https://zhuanlan.zhihu.com/p/23677530来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 前言 熟悉Metasploit ...

- beef + msf 实现内网渗透

在内网渗透方面,最为大众所知道的就是xp系统的ms08067漏洞,通过这个漏洞可以对未打上补丁的xp系统实现getshell, 但是经过笔者发现,这种漏洞攻击在被攻击机开上windows防火墙的时候是 ...

- Meterpreter后渗透阶段之远程桌面开启

实验目的 学习利用Meterpreter后渗透阶段模块来开启靶机远程桌面 实验原理 利用Meterpreter生成木马,利用木马控制靶机进行远程桌面的攻击 实验内容 利用Meterpreter后渗透阶 ...

- [W3bSafe]Metasploit溢出渗透内网主机辅助脚本

文章来源i春秋 脚本用Shell编写 有的内网特别脆弱 本脚本主要就是 测试的话方便一点 输入内网网关就能调用Metasploit全部模块测试整个内网 运行截图<ignore_js_op ...

- 基于C#的内网穿透学习笔记(附源码)

如何让两台处在不同内网的主机直接互连?你需要内网穿透! 上图是一个非完整版内外网通讯图由内网端先发起,内网设备192.168.1.2:6677发送数据到外网时候必须经过nat会转换成 ...

- 基于frp的内网穿透实例4-为本地的web服务实现HTTPS访问

原文地址:https://wuter.cn/1932.html/ 一.想要实现的功能 目前已经实现将本地的web服务暴露到公网,现想要实现https访问.(前提:已经有相应的证书文件,如果没有就去申请 ...

- Nginx代理实现内网主机访问公网服务

通过Nginx代理实现内网主机访问公网和接口服务 1.需求: m2.test.com为公司测试环境的微信测试域名,因为要调用微信服务接口需要访问外网,现通过Nginx代理现实此功能. 2.环境如下: ...

随机推荐

- weblogic弱口令+后台getshell

https://www.cnblogs.com/bmjoker/p/9822886.html利用docker环境模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏 ...

- Netty源码 reactor 模型

翻阅源码时,我们会发现netty中很多方法的调用都是通过线程池的方式进行异步的调用, 这种 eventLoop.execute 方式的调用,实际上便是reactor线程.对应项目中使用广泛的NioE ...

- 鹅厂二面,nginx回忆录

前天二面鹅厂,面试官问出了"nginx你了解吗?"这样宽泛直白的句式,我一时抓不到重点,一时语噻. 下班想了一下,平时潜移默化用到不少nginx的能力,但在面试的时候没有吹成对应的 ...

- Java 集合框架体系总览

尽人事,听天命.博主东南大学硕士在读,热爱健身和篮球,乐于分享技术相关的所见所得,关注公众号 @ 飞天小牛肉,第一时间获取文章更新,成长的路上我们一起进步 本文已收录于 「CS-Wiki」Gitee ...

- Pytorch编程记录

搭建网络的方式: 1.用sequential方式搭建,只能适用于线性网络 2.用forward和init方式搭建

- Java__包机制__用户输入

包机制 包机制的存在是为了解决当定义了多个类的时候,可能会出现类名重复的问题,包机制的存在可以解决这一冲突. 包的作用 把功能相似的类或者相关接口组织在同一个包里,方便再查找. 包名可以避免名字冲突. ...

- 使用jhipster 加速java web开发

jhipster,中文释义: Java 热爱者! JHipster is a development platform to quickly generate, develop, & depl ...

- 这个Bug的排查之路,真的太有趣了。

这是why哥的第 92 篇原创文章 在<深入理解Java虚拟机>一书中有这样一段代码: public class VolatileTest { public static volat ...

- SpringBoot-02 运行原理初探

SpringBoot-02 运行原理初探 本篇文章根据b站狂神编写 pom.xml 2.1.父依赖 其中它主要是依赖一个父项目,主要是管理项目的资源过滤及插件! <parent> < ...

- 庐山真面目之十四微服务架构的Docker虚拟技术深入探究

庐山真面目之十四微服务架构的Docker虚拟技术深入探究 一.我的开场白 曾几何时,分布式的发展也影响了后来的微服务架构的实现方式.到了现在,只要涉及到互联网技术领域,就会设计一个概念,那就是微服务. ...