Linux 曝出严重安全漏洞,受限用户亦可提权至 Root 身份运行任意命令!(内附解决方案)

本文首发于:微信公众号「运维之美」,公众号 ID:Hi-Linux。

「运维之美」是一个有情怀、有态度,专注于 Linux 运维相关技术文章分享的公众号。公众号致力于为广大运维工作者分享各类技术文章和发布最前沿的科技信息。公众号的核心理念是:分享,我们认为只有分享才能使我们的团体更强大。如果你想第一时间获取最新技术文章,欢迎关注我们!

公众号作者 Mike,一个月薪 3000 的杂工。从事 IT 相关工作 15+ 年,热衷于互联网技术领域,认同开源文化,对运维相关技术有自己独特的见解。很愿意将自己积累的经验、心得、技能与大家分享交流,篇篇干货不要错过哟。如果你想联系到我,可关注公众号获取相关信息。

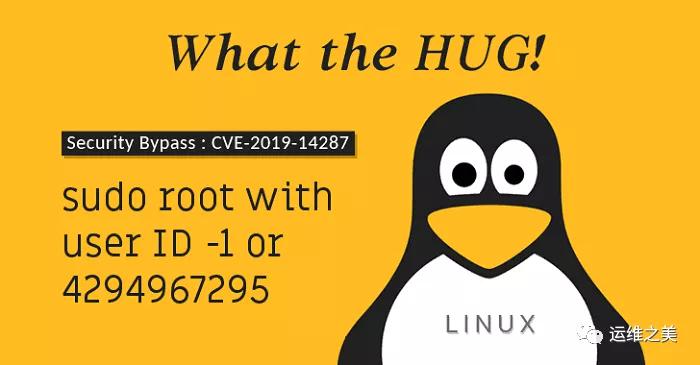

作为 Linux 中最常使用的重要实用程序之一,sudo 几乎安装在每一款 UNIX 和 Linux 发行版上的,以便用户调用和运行核心命令。然而近期这个命令曝出的一个严重的本地提权漏洞,即便配置中明确不允许 root 用户访问,该漏洞仍可允许恶意用户或程序,在目标 Linux 系统上以 root 用户身份执行任意命令。

sudo作为一个系统命令,其允许普通用户以特殊权限来运行程序或命令,而无需切换使用环境。

漏洞详情

据悉,该漏洞由苹果信息安全部门的 Joe Vennix 追踪发现(漏洞的 CVE ID 为 CVE-2019-14287 )。

如果想要利用这个漏洞,只需按以下的方式运行即可。

$ sudo -u#-1 id -u

或者

$ sudo -u#4294967295 id -u

使用

sudo命令时,你可以直接指定用户的 UID 来代替用户名。

之所以会产生这个漏洞,是因为将用户 ID 转换为用户名的函数会将 -1(或无效等效的 4294967295)误认为是 0,而这正好是 root 用户 User ID 。此外,由于通过 -u 选项指定的 User ID 在密码数据库中不存在,因此不会运行任何 PAM 会话模块。

如何利用漏洞

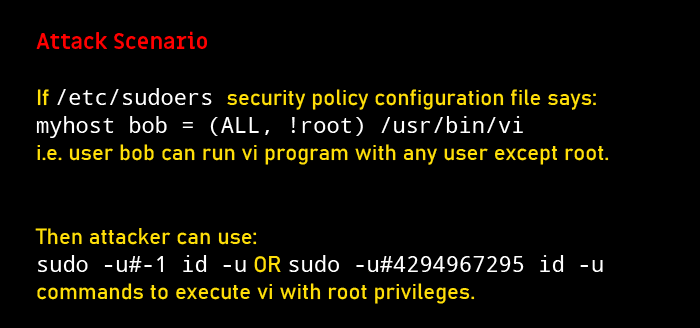

CVE-2019-14287 是管理员在配置文件中用了 ALL 关键词后造成的。当 /etc/sudoers 文件中存在 *=(ALL, *) 形式的配置时,本地攻击者可以通过指定用户 ID 为 -1 或者 4294967295,从而以 root 权限在服务器上执行命令。例如:

user_name ALL=(ALL, !root) /usr/bin/vim

当存在这种 ALL=(ALL, !root) 形式的配置时,表示对被切换到的用户进行了 ALL(所有用户) 和其他用户的剔除操作。例如上面的含义就是:允许 user_name 用户以非 root 权限之外的所有用户权限运行 vim 命令。

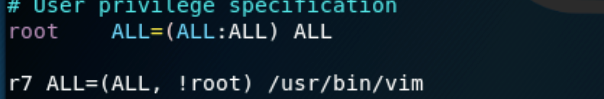

下面我们来看一个实例,首先配置一个允许 r7 用户以非 root 权限之外的所有用户权限运行 vim 命令的规则。

然后,直接以 r7 用户身份切换为 root 来运行 vim 命令。

我们可以看到,命令执行请求被拒绝了。

接着,我们利用漏洞中所描述的方式进行身份切换。

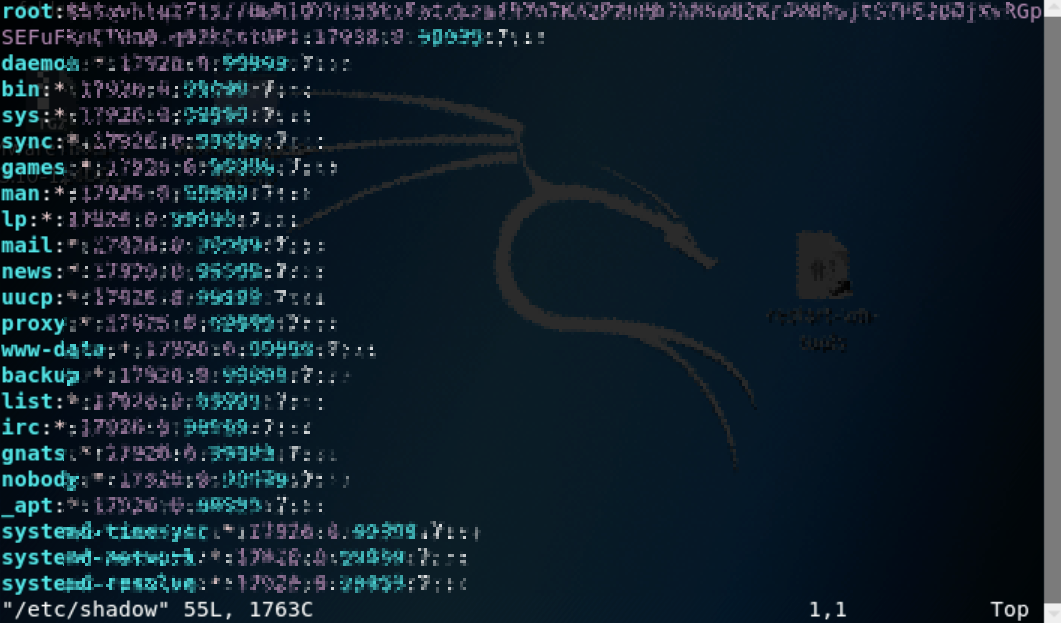

我们可以看到成功切换到为 root 用户,并打开了 /etc/shadow 文件。

/etc/shadow文件只有具备 root 权限的用户才能进行访问。

因此,我们可以很轻易地利用该漏洞在 vim 命令下启动一个具有 root 权限的 Shell,然后执行任何命令。

# 在 vim 中执行外部命令,下面这个就表示执行一个带有 root 权限的 SHELL。

:!/bin/bash

漏洞修复建议

该漏洞影响最新版本 1.8.28 之前的所有 Sudo 版本,目前各大 Linux 发行版都已经向用户推送最新版本,请及时升级到

sudo 1.8.28版本。检查

/etc/sudoers是否存在 ALL 关键词的复合限制逻辑。

参考文档

Linux 曝出严重安全漏洞,受限用户亦可提权至 Root 身份运行任意命令!(内附解决方案)的更多相关文章

- 【转载】Linux踢出其他正在SSH登陆用户

Linux踢出其他正在SSH登陆用户 在一些生产平台或者做安全审计的时候往往看到一大堆的用户SSH连接到同一台服务器,或者连接后没有正常关闭进程还驻留在系统内.限制SSH连接数与手动断开空闲连 ...

- Day 10 用户的提权,用户组的创建删除

1.如何为用户设定密码,又如何修改密码? 2.用户的创建流程? [扩展了解] 3.用户组如何管理? 4.普通用户无权限怎么办? 切换身份 or 提权? su 切换用户 sudo 提权 5.为用户添 ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- Centos普通用户提权至ROOT

1.利用/bin/ping的漏洞普通用户提权.(rws中的s) [root@localhost ~]# ls -l /bin/ping -rwsr-xr-x. root root 9月 /bin/pi ...

- Linux 的计划任务(运维基础|可用于提权)

Linux操作系统定时任务系统 Cron 入门 先写笔记: crontab -u //设定某个用户的cron服务,一般root用户在执行这个命令的时候需要此参数 crontab -l //列出某个用户 ...

- Tomcat非root身份运行制作Linux系统服务管理

理论知识怱略,马上开始实战 一.首先准备好tomcat 启动.关闭.重启Shell脚本: 以下Shell脚本主要修改值 tomcatPath:tomcat目录 runUser:以哪个身份运行 此处测试 ...

- Linux踢出其他正在SSH登陆用户

1.查看系统在线用户 [root@testdb ~]#w 2.查看哪个属于此时自己的终端(我开了两个连接) [root@testdb ~]# who am i 3.pkill掉自己不适用的终端 [ro ...

- Net Manager测试连接测试没有成功,用户权限问题,以管理员身份运行后测试成功

Net Manager测试连接测试没有成功,截图如下:

- Linux提权手法整理

之前写过了windows提权小结,这下一篇水什么就有了嘛,于是有了这篇水文,整理一下Linux提权 前篇windows提权小结 ,链接送上 https://www.cnblogs.com/lcxblo ...

随机推荐

- 十二、导出python脚本

一.为什么要导出? 导出成多语言脚本,方便二次开发 使用其他语言的test runner 使用自己最熟悉的语言做接口自动化测试 二.导出成python脚本 演示 导出成python的requesy脚本 ...

- 泡泡一分钟:Efficient Trajectory Planning for High Speed Flight in Unknown Environments

张宁 Efficient Trajectory Planning for High Speed Flight in Unknown Environments 高效飞行在未知环境中的有效轨迹规划链接: ...

- 浏览器中开发人员工具快速找到dom元素绑定那些JS事件

在web开发过程中难免会遇到让程序员去修改一些js代码东西,例如js的ajax和php等语言的交互等,在这其中你不得不了解点js的事件触发,且随着js的盛行各种插件的事件让程序员眼花缭乱,所以借助一个 ...

- WARNING:Your password has expired --linux 用户密码过期

今天在ssh 提示 WARNING:Your password has expired 设置用户到期时间 chage -M 36000 用户名 chage -l 用户名 #查看用户信息

- mysql查询之分数排名

编写一个 SQL 查询来实现分数排名.如果两个分数相同,则两个分数排名(Rank)相同 +----+-------+ | Id | Score | +----+-------+ | 1 | 3.50 ...

- 修改服务器时间以后 cookie无法保存

修改了服务器时间以后发现,cookie无法保存.通过查看异步请求的响应头信息 Date是之前修改的信息,并不是当前的时间. header('Date: Mon, 17 Mar 2015 05:34: ...

- Spring的日志管理

一.spring的日志依赖 Logging是spring中唯一强制的外部依赖,spring中默认使用的日志是commons-logging,简称JCL,这里说的强制性,是因为在spring-core这 ...

- MySQL8.0.16 单机 Linux安装以及使用

安装 先去下载 https://dev.mysql.com/downloads/mysql/ 然后上传到Linux 进入存放目录,解压到指定目录[我这里是/soft/mysql8] [root@loc ...

- JavaScript有用的代码片段和trick

浮点数取整 const x = 123.4545; x >> 0; ~~x; x | 0; Math.floor(x); 注意:前三种方法只适用于32个位整数,对于负数的处理上和Math. ...

- Java开发笔记(一百二十)AWT文本标签

前面介绍了AWT窗口及其面板的简单用法,其中展示出来的控件只有按钮一种,还有很多好用好玩的控件有待介绍.首先是文本标签Label,该控件用于显示一段平铺文本,它不花哨也不跳动,完全就是素面朝天的文本字 ...