逆向破解之160个CrackMe —— 022

CrackMe —— 022

160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序

CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 crackme 的人可能是程序员,想测试一下自己的软件保护技术,也可能是一位 cracker,想挑战一下其它 cracker 的破解实力,也可能是一些正在学习破解的人,自己编一些小程序给自己破。

| 编号 | 作者 | 保护方式 |

| 022 | CarLitoZ | Serial(VB5) |

工具

x32dbg

VB Decompiler Pro

开始破解之旅

ON.1

爆破方式

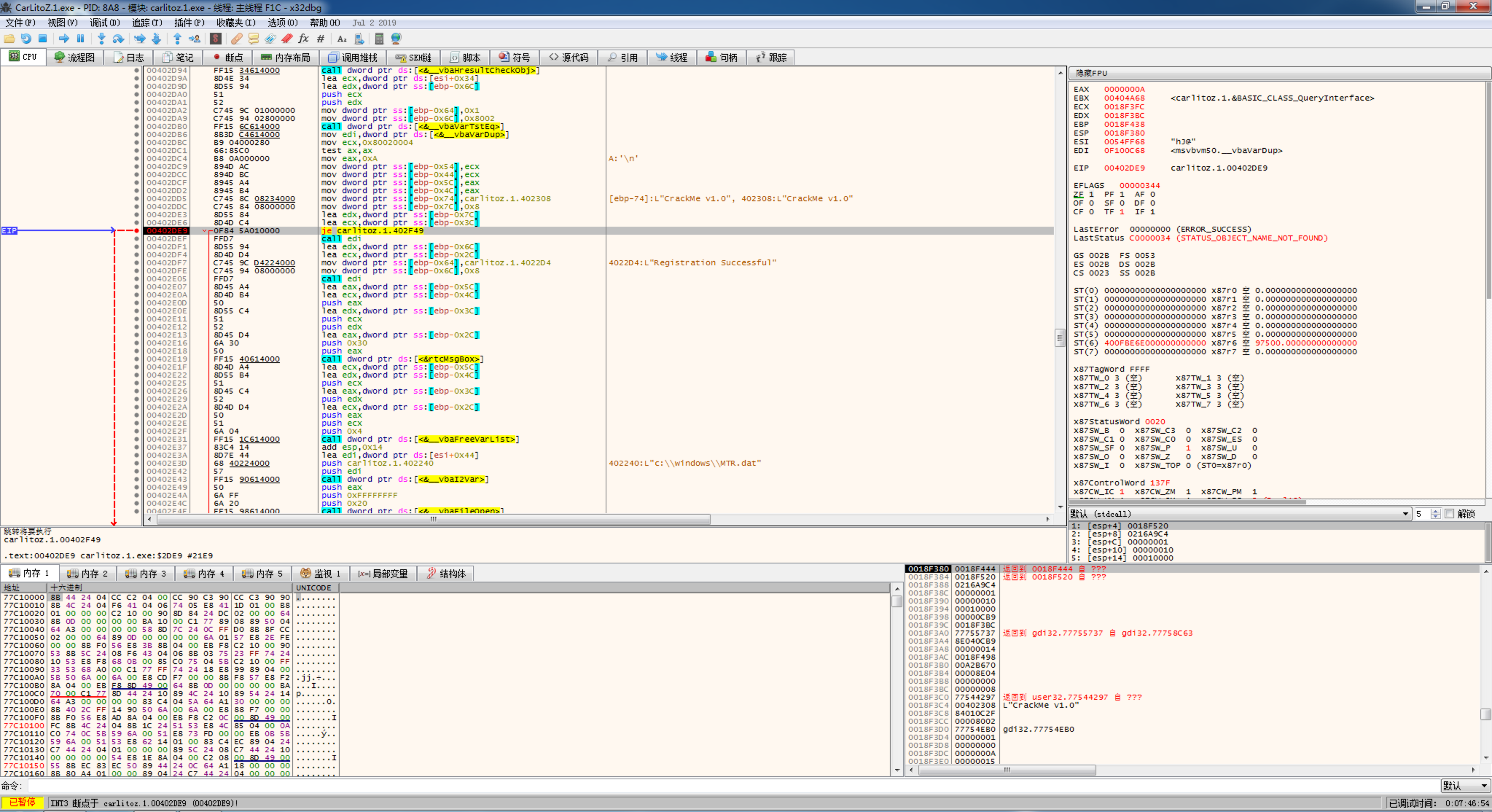

首先使用x32dbg打开022号程序,搜索字符串

此时我们看见了有多个字符串,包含正确提示字符串还有一个可以的字符串“C:\\windows\\MTR.dat” 疑似读取文件的地址

我们进入正确提示字符串地址处00402DF7向上查看来到最近的一处跳转处00402DE9处下断点

00402DE3 | 8D55 | lea edx,dword ptr ss:[ebp-0x7C] | edx:EntryPoint

00402DE6 | 8D4D C4 | lea ecx,dword ptr ss:[ebp-0x3C] |

00402DE9 | 0F84 5A010000 | je carlitoz..402F49 | 判断跳转处

00402DEF | FFD7 | call edi |

00402DF1 | 8D55 | lea edx,dword ptr ss:[ebp-0x6C] | edx:EntryPoint

00402DF4 | 8D4D D4 | lea ecx,dword ptr ss:[ebp-0x2C] |

00402DF7 | C745 9C D4224000 | mov dword ptr ss:[ebp-0x64],carlitoz..4022D4 | 4022D4:L"Registration Successful"

00402DFE | C745 | mov dword ptr ss:[ebp-0x6C],0x8 |

00402E05 | FFD7 | call edi |

F9运行,在输入框内输入任意数据,点击REGISTER按钮

此时停在了我们的断点处

我们将00402DE9处JE修改为NOP

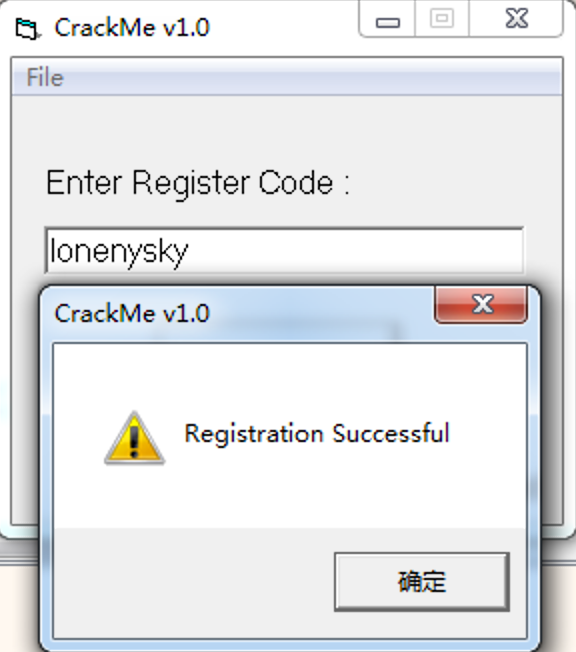

bingo ~ 破解成功

ON.2

追码方式

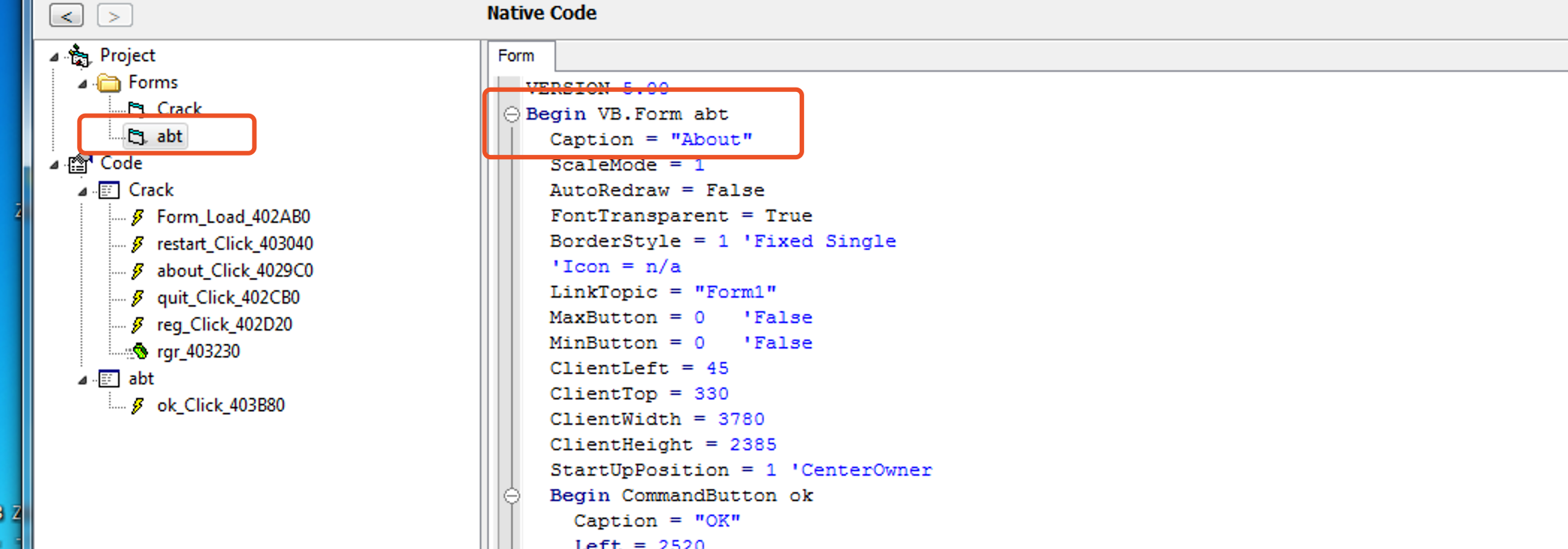

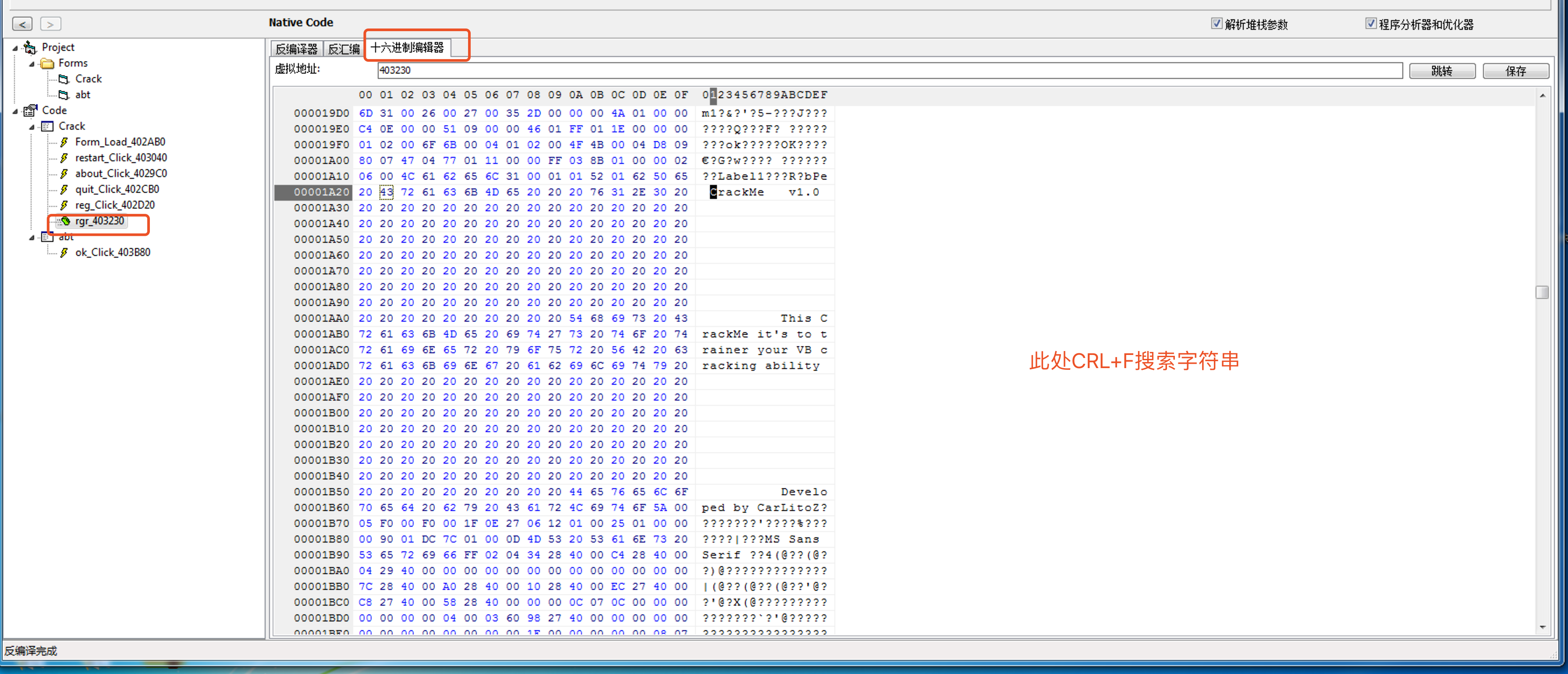

我们使用VB Decompiler Pro打开022号程序

在下图中我们看到了注册码的生成方式

现在我们要知道abt.Lable1.Caption是什么

我们打开Project->Forms->abt下我们看到窗体的Caption为“About”

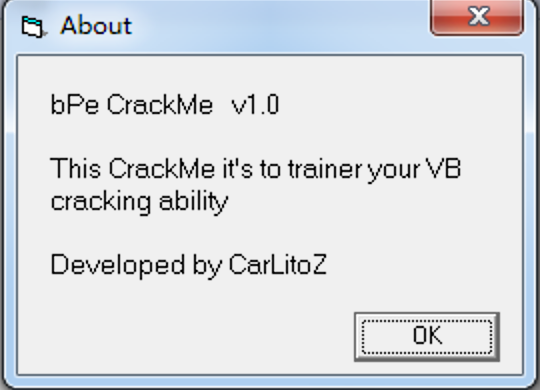

我们点击程序的About

看到了我们的提示信息,但是此时看到所有的字符才90多个,哪来的一百多个呢

我们在VB Decompiler Pro中找到提示信息处

看到了中间相隔很多个空格,一共123个空格

register = "bPe CrackMe v1.0" + " " * 123 + "This CrackMe it`s to trainer your VB cracking ability" + " " * 123 + "Developed by CarLitoZ"

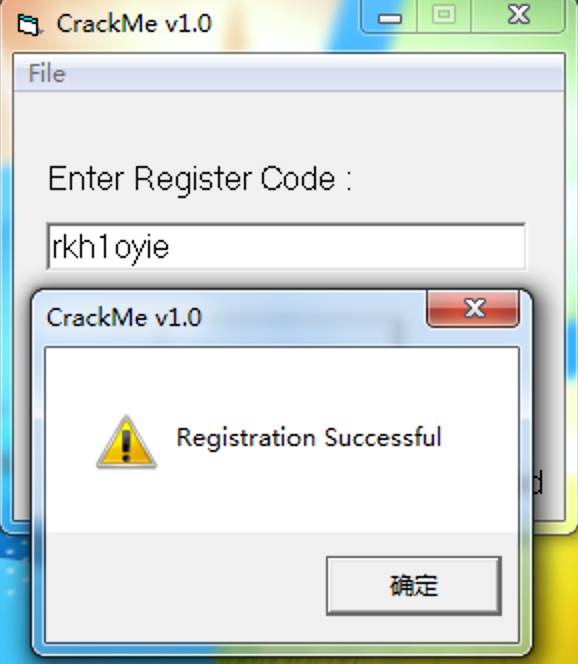

print(register[5:6] + register[8:9] + register[142:143] + register[15:16] + register[160:161] + register[170:171] + register[165:166] + register[167:168])

求出结果为“rkh1oyie”

输入到文本框内,点击REGISTER按钮

bingo ~ 破解成功

逆向破解之160个CrackMe —— 022的更多相关文章

- 逆向破解之160个CrackMe —— 001

CrackMe —— 001 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 002-003

CrackMe —— 002 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 004-005

CrackMe —— 004 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 013

CrackMe —— 013 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 014

CrackMe —— 014 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 016

CrackMe —— 016 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 017

CrackMe —— 017 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 018

CrackMe —— 018 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 025

CrackMe —— 025 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

随机推荐

- HTTP协议,到底是什么鬼?

作者 | Jeskson 来源 | 达达前端小酒馆 了解HTTP HTTP是什么呢?它是超文本传输协议,HTTP是缩写,它的全英文名是HyperText Transfer Protocol. 那么什么 ...

- [LeetCode] 490. The Maze 迷宫

There is a ball in a maze with empty spaces and walls. The ball can go through empty spaces by rolli ...

- SpringBootThymeleaf案例

一.添加依赖 <!-- 添加thymeleaf模版的依赖 --> <dependency> <groupId>org.springframework.boot< ...

- python总结九

1.sql语句: ,; 解释:由hire_date进行排序,降序desc,最大的就是最晚进来的员工,limit 如果是只有一个参数的话,那么说明是除了前面多少个数据, 如果后面有两个参数的话,那么就 ...

- zlib: 不同语言,比如go, php, python 压缩的结果可能不同

1.这个是实际工作中发现的问题,一边用了go语言对一个文件进行了zlib压缩,然后我用 php 写了个脚本对同一个文件进行zlib压缩,但是生成的两个文件不同,当时一直以为是压缩参数选择错了,后来经过 ...

- Scala词法文法解析器 (二)分析C++类的声明

最近一直在学习Scala语言,偶然发现其Parser模块功能强大,乃为BNF而设计.啥是BNF,读大学的时候在课本上见过,那时候只觉得这个东西太深奥.没想到所有的计算机语言都是基于BNF而定义的一套规 ...

- leetcode 903. DI序列的有效排列

题目描述: 我们给出 S,一个源于 {'D', 'I'} 的长度为 n 的字符串 .(这些字母代表 “减少” 和 “增加”.)有效排列 是对整数 {0, 1, ..., n} 的一个排列 P[0], ...

- 微信企业号获取OpenID过程

define('CorpID', "wx82e2c31215d9a5a7"); define('CorpSecret', ""); //当前管理组 设置-> ...

- linux录制终端信息并回放

我们通常会录制桌面环境视频来作为教程使用,但是视频需要大量的存储空间,而终端脚本文件仅仅是一个文本文件,其文件大小不过是KB级别 1, 开始录制终端会话 [root@VM_0_15_centos ~] ...

- luogu P2495 [SDOI2011]消耗战 |虚树+LCA+dp

题目描述 在一场战争中,战场由n个岛屿和n-1个桥梁组成,保证每两个岛屿间有且仅有一条路径可达.现在,我军已经侦查到敌军的总部在编号为1的岛屿,而且他们已经没有足够多的能源维系战斗,我军胜利在望.已知 ...