用例子看ASP.NET Core Identity是什么?

原文:用例子看ASP.NET Core Identity是什么?

目录

@

前言

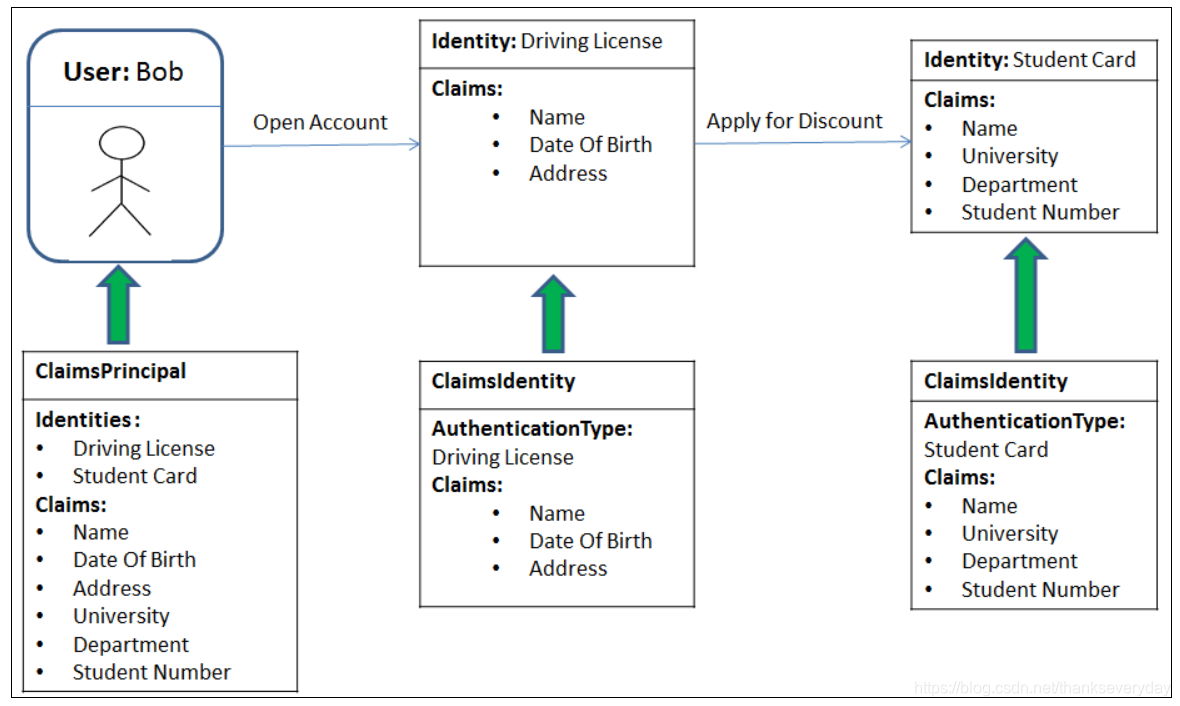

有三个重要的类Claim, ClaimsIdentity, ClaimsPrincipal,我们以一个持有合法证件的学生Bob做比方,ClaimsPrincipal就是持有证件的学生Bob,ClaimsIdentity就是学生Bob的证件驾照,Claim就是Bob驾照中的各种信息。

下边就开始围绕上边这段话展开描述:

基于声明的认证(Claims-based Authentication)

在开始学习标识管理系统(Identity system)之前,很有必要搞清楚什么是基于声明的身份认证。

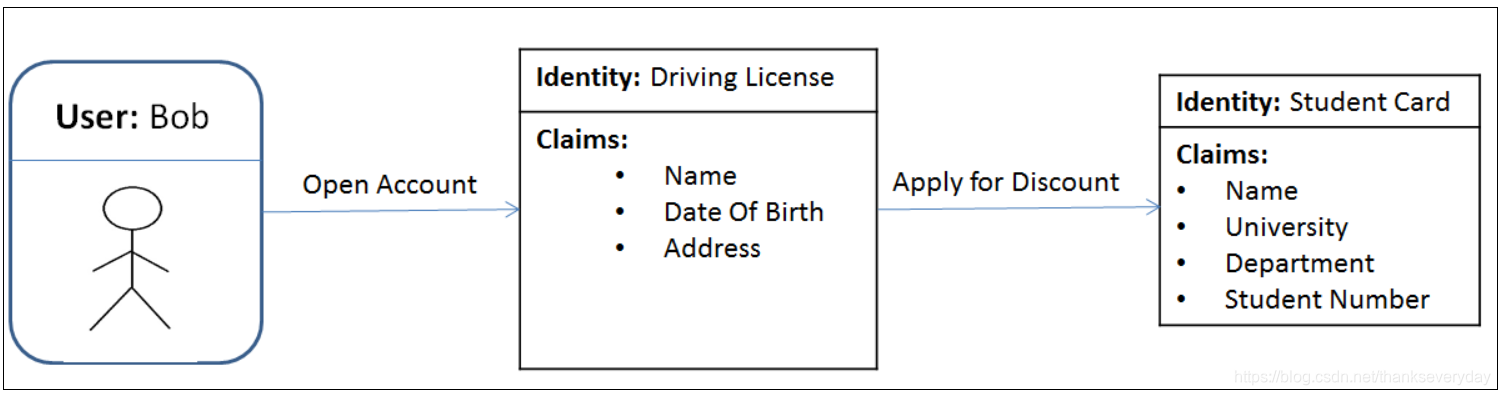

我们假设一个场景。Bob是一名大学生,准备去银行为自己开户。银行工作人员需要Bob提供他的有效证件,于是Bob就把自己的驾照提供给了银行工作人员。银行工作人员可以从驾照上获取到Bob的个人信息,例如姓名、出生日期和地址等。

Bob希望能够享受到银行针对大学生的优惠政策,于是银行工作人员又请Bob提供了学生证,同时从上边可以获取到姓名、所在的大学名称、院系以及学号等信息。(这里提供别人的学生证一定是不行的!)

使用以上生活中典型的应用场景,可以帮助我们进一步去理解基于声明(Claims-based Authentication)的身份认证。这个例子中Bob拥有两个标识(Identity,就相当于有效的身份证明,即证明你是你的那张纸,也就是Identity):驾照+学生证。(当然还可以提供更多的Identity,比如护照、户口本等等。)

好吧,我自己用文字越写越怕不明白,通过上边的这些文字,只需要清楚这么几点内容:

Claim

- 就是一个键值对,例如:name:Bob

Claim可以是姓名、出身日期、地址、所在大学、学号等等信息

Identity

- 很多条Claim组成了一个Identity

- Identity就是一个有效的身份证明 = 证明你是你的那张纸 = 驾照、学生证等等

一个人可以拥有很多个Identity

Bob去开户,先提供了一个Identity(这里就是驾照),接着又提供了一个Identity(学生证)

清楚了这些,我们继续看

在ASP.NET Core Identity中是如何实现的

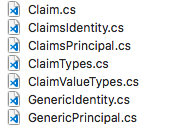

ASP.NET Core 是开源的,这能够让我们非常方便的去学习和理解它是如何构成并运行的。源码可以去github上查看。

可以把源码下载下来,然后查看源码,路径为:

corefx-master(解压后主文件夹)/src/System.Security.Claims/src/System/Security

类ClaimsPrincipal

一个用户(User)被声明成ClaimsPrincipal类型(继承自IPrincipal接口)。ClaimsPrincipal类来自System.Security.Claims命名空间。

public class ClaimsPrincipal : IPrincipal

{

...........

...........

public virtual IIdentity Identity { get; }

public virtual IEnumerable<ClaimsIdentity> Identities { get; }

public virtual IEnumerable<Claim> Claims { get; }

...........

...........

public virtual bool HasClaim(Predicate<Claim> match);

public virtual bool HasClaim(string type, string value);

public virtual bool IsInRole(string role);

...........

...........

}从ClaimsPrincipal类中可以看到有一个返回类型为ClaimsIdentity集合的Identities属性,代表着一个User可以拥有多个Identity。

在这里的另外一个属性Identity,不要被迷惑,他返回的是ClaimsPrincipal中主要的(如果有多个)那一个ClaimIdentity。

另外一个重要的属性Claims,它返回了一个在ClaimsPrincipal中所有的ClaimsIdentity所包含得全部Claims的集合。

考察另外一个重要的类ClaimsIdentity

public class ClaimsIdentity : IIdentity

{

...........

...........

public virtual string AuthenticationType { get; }

public virtual string Name { get; }

public virtual bool IsAuthenticated { get; }

public virtual IEnumerable Claims { get; }

public virtual IEnumerable FindAll(Predicate match);

public virtual Claim FindFirst(string type);

public virtual bool HasClaim(string type, string value);

...........

...........

}

- 这里的AuthenticationType属性从字面意思就能很好的理解,返回认证的类型,在本示例中就可能是驾照或者学生证。在ASP.NET Core 中也可能是例如:微信、QQ、Cookies、Basic、Windows、Google等等。用AuthenticationType来验证和确定与身份相关联的声明用的什么方法。

- 还有一个IsAuthenticated属性,用来获取Identity是否被验证,大家可能会感觉多余,在没有通过验证的时候又怎么会得到一个拥有Claims的Identity呢?有一个典型应用场景就是,允许游客访问你的网站,允许使用购物车。这个游客一样拥有由声明(Claims)组成的标识(Identity),只是这位游客还没有被验证。这一非常重要的区别需要牢记。

在ASP.NET Core 创建一个ClaimsIdentity的时候,IsAuthenticationType总会被初始化为true。一个通过验证的用户一定会是true,相反未被验证的游客,此属性为false。 - Claims是组成Identity的全部Claim集合。

现在我们把这个假设的应用场景用图示再总结一下:

在ASP.NET Core Identity中一同运行

上述内容在ASP.NET Core Identity 中使用Identity对象的简单交互已经创建了一些API,例如SignInManager, UserManager ,RoleManager等,在ASP.NET Core 项目中通过依赖注入就可以使用它们。

例如,登录管理就通过下边一个public方法来完成登录:

public virtual async Task SignInAsync(TUser user, AuthenticationProperties authenticationProperties,

string authenticationMethod = null)

{

var userPrincipal = await CreateUserPrincipalAsync(user);

if (authenticationMethod != null)

{

userPrincipal.Identities.First().AddClaim(new Claim

(ClaimTypes.AuthenticationMethod, authenticationMethod));

}

await Context.SignInAsync(IdentityConstants.ApplicationScheme,

userPrincipal,

authenticationProperties ?? new AuthenticationProperties());

}总结

- Claim就是一个键值对,用来描述一个特新,比如

姓名:Bob就是一个Claim,生日:2009.9.15这也是一个Claim。其中姓名或生日就是这个Claim的一种类型,即Claimtype。 - 一组claim就构成了一个identity,具有这些claims的identity就是 ClaimsIdentity ,也可以把ClaimsIdentity理解为“证件”,驾照就是一种ClaimsIdentity,学生证也是一种ClaimIdentity。

- ClaimsIdentity的持有者就是ClaimsPrincipal ,一个ClaimsPrincipal可以持有多个ClaimsIdentity,就比如Bob既持有驾照(ClaimIdentity),又持有身份证(ClaimIdentity)。

理解了Claim, ClaimsIdentity, ClaimsPrincipal这三个概念,就能理解生成登录Cookie为什么要用下面的代码?

...

var claimsIdentity = new ClaimsIdentity(new Claim[] { new Claim(ClaimTypes.Name, loginName) }, "Basic");

var claimsPrincipal = new ClaimsPrincipal(claimsIdentity);

await context.Authentication.SignInAsync(_cookieAuthOptions.AuthenticationScheme, claimsPrincipal);

...要用Cookie代表一个通过验证的主体,必须包含Claim, ClaimsIdentity, ClaimsPrincipal这三个信息,以一个持有合法驾照的人做比方,ClaimsPrincipal就是持有证件的人Bob,ClaimsIdentity就是证件驾照,"Basic"就是证件类型(这里假设是驾照),Claim就是驾照中的信息。

如果感觉困扰,可以再看下dudu博客的这篇文章

这篇教程中,因为自己在理解的时候花了不少时间,请大家指证!

用例子看ASP.NET Core Identity是什么?的更多相关文章

- ASP.NET Core Identity Hands On(2)——注册、登录、Claim

上一篇文章(ASP.NET Core Identity Hands On(1)--Identity 初次体验)中,我们初识了Identity,并且详细分析了AspNetUsers用户存储表,这篇我们将 ...

- ASP.NET Core Identity 实战(2)——注册、登录、Claim

上一篇文章(ASP.NET Core Identity Hands On(1)--Identity 初次体验)中,我们初识了Identity,并且详细分析了AspNetUsers用户存储表,这篇我们将 ...

- ASP.NET Core Identity 实战(4)授权过程

这篇文章我们将一起来学习 Asp.Net Core 中的(注:这样描述不准确,稍后你会明白)授权过程 前情提要 在之前的文章里,我们有提到认证和授权是两个分开的过程,而且认证过程不属于Identity ...

- 用一个应用场景理解ASP.NET Core Identity是什么?

目录 前言 基于声明的认证(Claims-based Authentication) 应用场景一 在ASP.NET Core 中Identity是如何实现的 类ClaimsPrincipal 考察另外 ...

- IdentityServer(12)- 使用 ASP.NET Core Identity

IdentityServer具有非常好的扩展性,其中用户及其数据(包括密码)部分你可以使用任何想要的数据库进行持久化. 如果需要一个新的用户数据库,那么ASP.NET Core Identity是你的 ...

- ASP.NET Core Identity Hands On(1)——Identity 初次体验

ASP.NET Core Identity是用于构建ASP.NET Core Web应用程序的成员资格系统,包括成员资格.登录和用户数据存储 这是来自于 ASP.NET Core Identity 仓 ...

- ASP.NET Core Identity 迁移数据 - ASP.NET Core 基础教程 - 简单教程,简单编程

原文:ASP.NET Core Identity 迁移数据 - ASP.NET Core 基础教程 - 简单教程,简单编程 ASP.NET Core Identity 迁移数据 上一章节中我们配置了 ...

- ASP.NET Core Identity自定义数据库结构和完全使用Dapper而非EntityFramework Core

前言 原本本节内容是不存在的,出于有几个人问到了我:我想使用ASP.NET Core Identity,但是我又不想使用默认生成的数据库表,想自定义一套,我想要使用ASP.NE Core Identi ...

- Asp.Net Core Identity 隐私数据保护

前言 Asp.Net Core Identity 是 Asp.Net Core 的重要组成部分,他为 Asp.Net Core 甚至其他 .Net Core 应用程序提供了一个简单易用且易于扩展的基础 ...

随机推荐

- SpringBoot(四) Web开发 --- Thymeleaf、JSP

Spring Boot提供了spring-boot-starter-web为Web开发予以支持,spring-boot-starter-web为我们提供了嵌入的Tomcat以及Spring MVC的依 ...

- ASP.NET使用MergeInto做数据同步,同步SQLSERVER不同数据库的相同表结构的数据

public string SynchronousData() { ReturnJson Rejson = new ReturnJson(); //将WebConfig中的数据库连接name中的值写进 ...

- bind方法使用案例

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- li自定义图标

/*自定义list的图标*/ li{ list-style-image: url(../img/21.JPG); }

- Ibatis使用技巧

一.在ibatis中以Map形式返回查询结果 1.在ibatis的配置文件中配置以HashMap返回的resultMap <resultMap id="MAX_MIN_ID_RESUL ...

- vue项目打包后想发布在apache www/vue 目录下

使用的是vue-element-admin做示例,可以参考Vue项目根据不同运行环境打包项目,其他项目应该大同小异. 使用vue-router的browserHistory模式,配置mode: 'hi ...

- C语言程序设计:现代方法阅读笔记

第二十六章 atexit函数允许用户“注册”在程序终止时要调用的函数:atexit(func); 在程序终止后,func函数会被自动调用 clock()函数可以计算程序运行时间 time函数返回当前的 ...

- V$ASM_OPERATION

- Irrlicht 3D Engine 笔记系列 之 教程6- 2D Graphics

作者:i_dovelemon 日期:2015 / 7 / 1 来源: CSDN 主题:2D Graphics, Irrlicht 教程翻译 本篇教程将要向大家展示怎样使用Irrlicht引擎绘制2D图 ...

- 移动端页面弹出对话框效果Demo

核心思路:设置一个隐藏的(display:none;).背景偏暗的div及其子div作为对话框.当点击某处时,将此div设置为显示. 核心代码例如以下(部分js代码用于动态调整div内容的行高.这部分 ...