python接口自动化-token参数关联登录(二)

原文地址https://www.cnblogs.com/yoyoketang/p/9098096.html

原文地址https://www.cnblogs.com/yoyoketang/p/6886610.html

原文地址https://www.cnblogs.com/yoyoketang/

原文地址https://www.cnblogs.com/yoyoketang/p/7259993.html

前言

登录网站的时候,经常会遇到传token参数,token关联并不难,难的是找出服务器第一次返回token的值所在的位置,取出来后就可以动态关联了

登录拉勾网

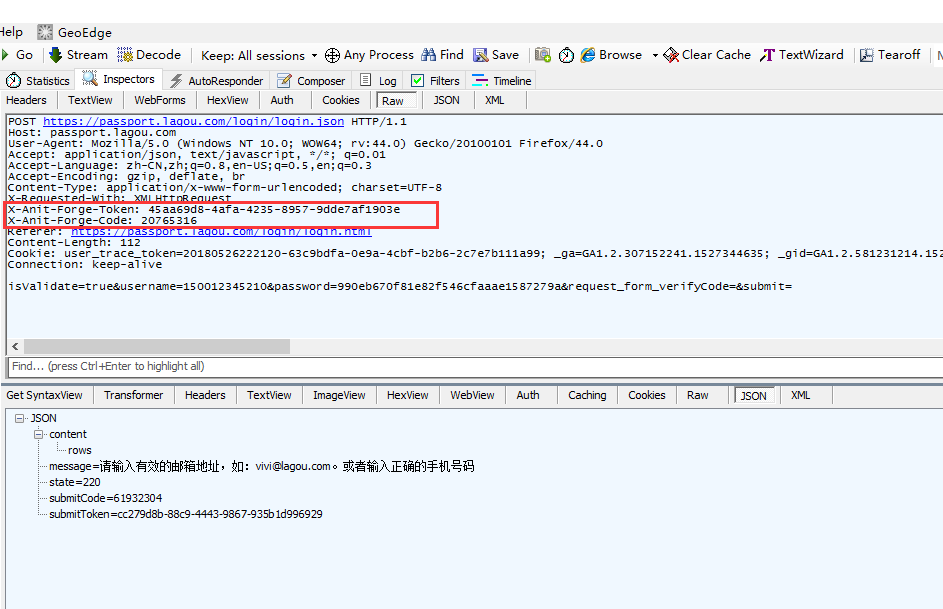

1.先找到登录首页https://passport.lagou.com/login/login.html,输入账号和密码登录,抓包看详情

2.再重新登录一次抓包看的时候,头部有两个参数是动态的,token和code值每次都会不一样,只能用一次

X-Anit-Forge-Token: 45aa69d8-4afa-4235-8957-9dde7af1903e

X-Anit-Forge-Code: 20765316找到token生成的位置

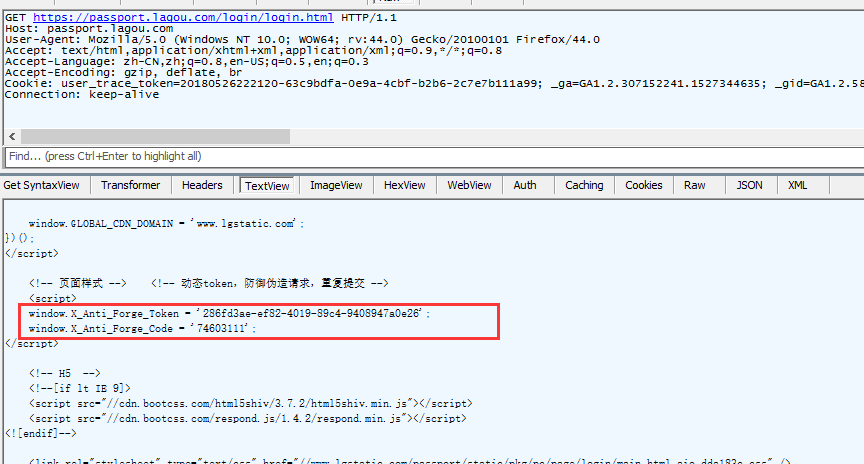

1.打开登录首页https://passport.lagou.com/login/login.html,直接按F5刷新(只做刷新动作,不输入账号和密码),然后从返回的页面找到token生成的位置

</script>

<!-- 页面样式 --> <!-- 动态token,防御伪造请求,重复提交 -->

<script>

window.X_Anti_Forge_Token = '286fd3ae-ef82-4019-89c4-9408947a0e26';

window.X_Anti_Forge_Code = '74603111';

</script>

前端的代码,注释内容暴露了token位置,嘿嘿!

2.接下来从返回的html里面解析出token和code两个参数的值

# coding:utf-8

import requests

import re

from bs4 import BeautifulSoup # 作者:上海-悠悠 QQ交流群:512200893 def getTokenCode(s):

'''

要从登录页面提取token,code, 然后在头信息里面添加

<!-- 页面样式 --><!-- 动态token,防御伪造请求,重复提交 -->

<script type="text/javascript">

window.X_Anti_Forge_Token = 'dde4db4a-888e-47ca-8277-0c6da6a8fc19';

window.X_Anti_Forge_Code = '61142241';

</script>

'''

url = 'https://passport.lagou.com/login/login.html'

h = {

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; WOW64; rv:44.0) Gecko/20100101 Firefox/44.0",

}

# 更新session的headers

s.headers.update(h)

data = s.get(url, verify=False)

soup = BeautifulSoup(data.content, "html.parser", from_encoding='utf-8')

tokenCode = {}

try:

t = soup.find_all('script')[1].get_text()

print(t)

tokenCode['X_Anti_Forge_Token'] = re.findall(r"Token = '(.+?)'", t)[0]

tokenCode['X_Anti_Forge_Code'] = re.findall(r"Code = '(.+?)'", t)[0]

except:

print("获取token和code失败")

tokenCode['X_Anti_Forge_Token'] = ""

tokenCode['X_Anti_Forge_Code'] = ""

return tokenCode

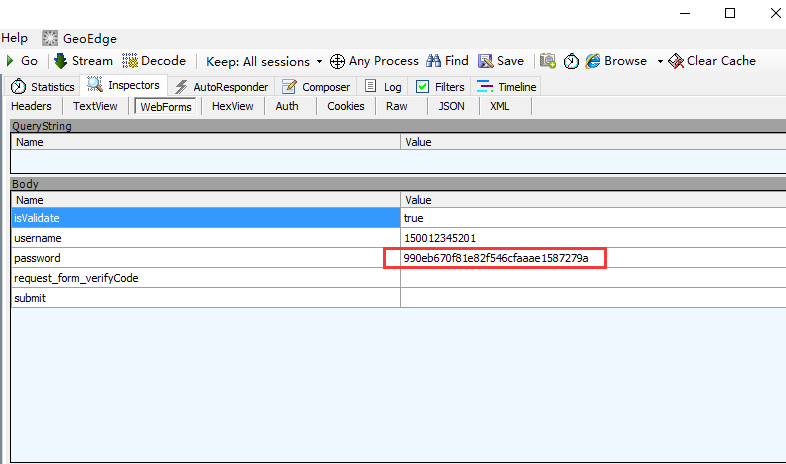

模拟登陆

1.登陆的时候这里密码参数虽然加密了,但是是固定的加密方式,所以直接复制抓包的加密后字符串就行了

# coding:utf-8

import requests

import re

from bs4 import BeautifulSoup # 作者:上海-悠悠 QQ交流群:512200893 def login(s, gtoken, user, psw):

'''

function:登录拉勾网网站

:param s: 传s = requests.session()

:param gtoken: 上一函数getTokenCode返回的tokenCode

:param user: 账号

:param psw: 密码

:return: 返回json

'''

url2 = 'https://passport.lagou.com/login/login.json'

h2 = {

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; WOW64; rv:44.0) Gecko/20100101 Firefox/44.0",

"Content-Type": "application/x-www-form-urlencoded; charset=UTF-8",

"X-Requested-With": "XMLHttpRequest",

"X-Anit-Forge-Token": gtoken['X_Anti_Forge_Token'],

"X-Anit-Forge-Code": gtoken['X_Anti_Forge_Code'],

"Referer": "https://passport.lagou.com/login/login.html",

} # 更新s的头部

s.headers.update(h2) body = {

"isValidate":'true',

"username": user,

"password": psw,

"request_form_verifyCode": "",

"submit": ""

}

r2 = s.post(url2 , data=body, verify=False)

print(r2.text)

return r2.json()

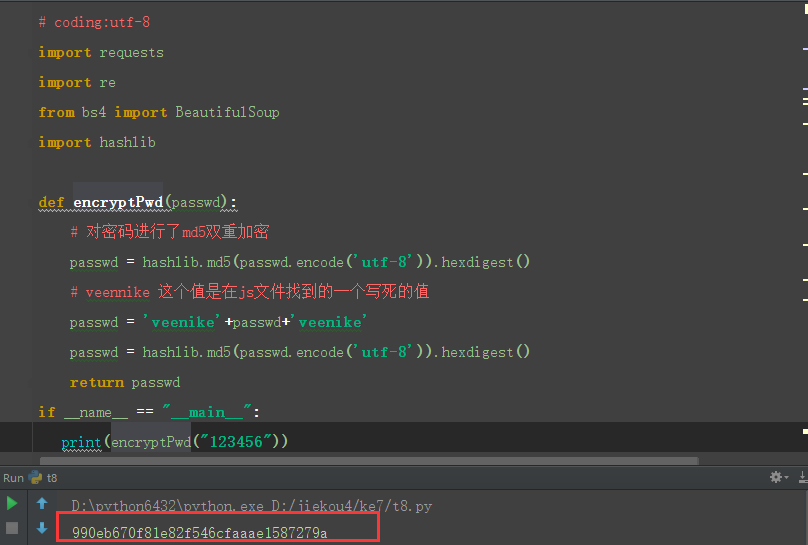

密码加密

1.这里密码是md5加密的(百度看了其它大神的博客,才知道的)

# coding:utf-8

import requests

import re

from bs4 import BeautifulSoup

import hashlib def encryptPwd(passwd):

# 作者:上海-悠悠 QQ交流群:512200893

# 对密码进行了md5双重加密

passwd = hashlib.md5(passwd.encode('utf-8')).hexdigest()

# veennike 这个值是在js文件找到的一个写死的值

passwd = 'veenike'+passwd+'veenike'

passwd = hashlib.md5(passwd.encode('utf-8')).hexdigest()

return passwd

if __name__ == "__main__":

# 测试密码123456

print(encryptPwd(""))

输出结果:

2.跟抓包的数据对比,发现是一样的,说明加密成功

参考代码:

# coding:utf-8

import requests

import re

from bs4 import BeautifulSoup

import urllib3

import hashlib

urllib3.disable_warnings() # 作者:上海-悠悠 QQ交流群:512200893 class LoginLgw(): def __init__(self, s):

self.s = s def getTokenCode(self):

'''

要从登录页面提取token,code, 然后在头信息里面添加

<!-- 页面样式 --><!-- 动态token,防御伪造请求,重复提交 -->

<script type="text/javascript">

window.X_Anti_Forge_Token = 'dde4db4a-888e-47ca-8277-0c6da6a8fc19';

window.X_Anti_Forge_Code = '61142241';

</script>

'''

url = 'https://passport.lagou.com/login/login.html'

h = {

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; WOW64; rv:44.0) Gecko/20100101 Firefox/44.0",

}

# 更新session的headers

self.s.headers.update(h)

data = self.s.get(url, verify=False)

soup = BeautifulSoup(data.content, "html.parser", from_encoding='utf-8')

tokenCode = {}

try:

t = soup.find_all('script')[1].get_text()

print(t)

tokenCode['X_Anti_Forge_Token'] = re.findall(r"Token = '(.+?)'", t)[0]

tokenCode['X_Anti_Forge_Code'] = re.findall(r"Code = '(.+?)'", t)[0]

return tokenCode

except:

print("获取token和code失败")

tokenCode['X_Anti_Forge_Token'] = ""

tokenCode['X_Anti_Forge_Code'] = ""

return tokenCode def encryptPwd(self,passwd):

# 对密码进行了md5双重加密

passwd = hashlib.md5(passwd.encode('utf-8')).hexdigest()

# veennike 这个值是在js文件找到的一个写死的值

passwd = 'veenike'+passwd+'veenike'

passwd = hashlib.md5(passwd.encode('utf-8')).hexdigest()

return passwd def login(self, user, psw):

'''

function:登录拉勾网网站

:param user: 账号

:param psw: 密码

:return: 返回json

'''

gtoken = self.getTokenCode()

print(gtoken)

print(gtoken['X_Anti_Forge_Token'])

print(gtoken['X_Anti_Forge_Code'])

url2 = 'https://passport.lagou.com/login/login.json'

h2 = {

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; WOW64; rv:44.0) Gecko/20100101 Firefox/44.0",

"Content-Type": "application/x-www-form-urlencoded; charset=UTF-8",

"X-Requested-With": "XMLHttpRequest",

"X-Anit-Forge-Token": gtoken['X_Anti_Forge_Token'],

"X-Anit-Forge-Code": gtoken['X_Anti_Forge_Code'],

"Referer": "https://passport.lagou.com/login/login.html",

} # 更新s的头部

self.s.headers.update(h2)

passwd = self.encryptPwd(psw) body = {

"isValidate":'true',

"username": user,

"password": passwd,

"request_form_verifyCode": "",

"submit": ""

}

r2 = self.s.post(url2 , data=body, verify=False)

try:

print(r2.text)

return r2.json()

except:

print("登录异常信息:%s" % r2.text)

return None if __name__ == "__main__":

s = requests.session()

lgw = LoginLgw(s)

lgw.login("", "")

python接口自动化-token参数关联登录(二)的更多相关文章

- python接口自动化-token参数关联登录(登录拉勾网)

前言 登录网站的时候,经常会遇到传token参数,token关联并不难,难的是找出服务器第一次返回token的值所在的位置,取出来后就可以动态关联了 登录拉勾网 1.先找到登录首页https://pa ...

- python接口自动化23-token参数关联登录(登录拉勾网)

前言 登录网站的时候,经常会遇到传token参数,token关联并不难,难的是找出服务器第一次返回token的值所在的位置,取出来后就可以动态关联了 登录拉勾网 1.先找到登录首页https://pa ...

- python接口自动化7-参数关联

前言 我们用自动化发帖之后,要想接着对这篇帖子操作,那就需要用参数关联了,发帖之后会有一个帖子的id,获取到这个id,继续操作传这个帖子id就可以了 (博客园的登录机制已经变了,不能用账号和密码登录了 ...

- python接口自动化-Cookie_绕过验证码登录

前言 有些登录的接口会有验证码,例如:短信验证码,图形验证码等,这种登录的验证码参数可以从后台获取(或者最直接的可查数据库) 获取不到也没关系,可以通过添加Cookie的方式绕过验证码 前面在“pyt ...

- python接口自动化4-绕过验证码登录(cookie)

前言 有些登录的接口会有验证码:短信验证码,图形验证码等,这种登录的话验证码参数可以从后台获取的(或者查数据库最直接). 获取不到也没关系,可以通过添加cookie的方式绕过验证码. 一.抓登录coo ...

- python接口自动化26-参数关联和JSESSIONID(上个接口返回数据作为下个接口请求参数)

前言 参数关联是接口测试和性能测试最为重要的一个步骤,很多接口的请求参数是动态的,并且需要从上一个接口的返回值里面取出来,一般只能用一次就失效了. 最常见的案例就是网站的登录案例,很多网站的登录并不仅 ...

- python接口自动化7-参数关联【转载】

本篇转自博客:上海-悠悠 原文地址:http://www.cnblogs.com/yoyoketang/tag/python%E6%8E%A5%E5%8F%A3%E8%87%AA%E5%8A%A8%E ...

- python接口自动化4-绕过验证码登录(cookie)【转载】

本篇转自博客:上海-悠悠 原文地址:http://www.cnblogs.com/yoyoketang/tag/python%E6%8E%A5%E5%8F%A3%E8%87%AA%E5%8A%A8%E ...

- python接口自动化4-绕过验证码登录(cookie) (转载)

前言 有些登录的接口会有验证码:短信验证码,图形验证码等,这种登录的话验证码参数可以从后台获取的(或者查数据库最直接). 获取不到也没关系,可以通过添加cookie的方式绕过验证码. 一.抓登录coo ...

随机推荐

- Android SAX、DOM、Pull解析xml文件剖析与案例讲解

XML介绍 XML(Extensible Markup Language) 即可扩展标记语言,与HTML一样,都是SGML(Standard Generalized Markup Language,标 ...

- javascript学习之this

转自:https://www.cnblogs.com/pssp/p/5216085.html 例子1: function a(){ var user = "追梦子"; conso ...

- Elasticsearch学习之ElasticSearch 5.0.0 安装部署常见错误或问题

ElasticSearch 5.0.0 安装部署常见错误或问题 问题一: [--06T16::,][WARN ][o.e.b.JNANatives ] unable to install syscal ...

- angularjs笔记《二》

小颖最近不知怎么了,老是犯困,也许是清明节出去玩,到现在还没缓过来吧,玩回来真的怕坐车了,报了个两日游得团,光坐车了,把人坐的难受得,去了也就是爬山,回来感觉都快瘫了,小颖去的时候还把我家仔仔抱着一起 ...

- ps软件使用的问题解决记录

1.PS的字体颜色改变不了的解决方法,添加字体的时颜色无论怎么选都只能有[黑.白.灰]三种颜色, 问题的原因:图像的模式选择了灰度(G) 解决方法:图像-->模式-->RG ...

- 【CF889E】Mod Mod Mod DP

[CF889E]Mod Mod Mod 题意:给你一个序列$a_1,a_2...a_n$,定义$f(x,n)=x\mod a_n$,$f(x,i)=x\mod a_i+f(x \mod a_i,i+1 ...

- 在python pydev中使用todo标注任务

在做自动化测试时,有部分代码因需求未定或界面需要更改,代码不做修改或更新,这里就需要用到TODO功能. 在PyCharm中TODO功能很详细,但在pydev中怎么用呢.看了文档后,截图如下: 1.设置 ...

- Maven使用tomcat8-maven-plugin插件

在网上搜索一堆文章没找到解决方法,只找到了tomcat7-maven-plugin的plugin,如下: <plugin> <groupId>org.apache.tomcat ...

- ELKStack可视化

做一个可视化的视图 1,添加紧急联系人视图 2,添加统计单一数值的视图(添加Nginx请求数) 3,柱形图(统计访问最多的前几个IP) 4,新建仪表盘 5,新建搜索(Nginx404错误) 6,把建立 ...

- 基础知识系列☞C#中→委托

有些.NET中的高级特性,比如:委托! 有一种怎么也搞不懂的赶脚... 博客读了好几篇,代码也动手写了,书中的一些介绍也看了, 各种搜索关于委托的,至今还处于"会用"的阶段. 该怎 ...