VMware实现iptables NAT及端口映射

1. 前言

本文只讲解实战应用,不会涉及原理讲解。如果想要了解iptables的工作流程或原理可参考如下博文。

具体操作是在PC机的VMware虚拟机上进行的,因此涉及的地址都是内网IP。在实际工作中也是一样的操作流程,只需要把涉及外网的地址改为公网IP即可。

文章参考:iptables nat及端口映射

文章参考:企业软件防火墙iptables

1.1. 为什么有这篇文章?

原因是在日常工作中,我们都会在自己的电脑上安装VMware虚拟机,并由此实现一些业务系统【如:LNMP】或模拟线上的网络环境等。

而本文模拟的就是IDC机房或办公网的环境。机房内网服务器不能上外网,只能通过网关服务器上外网。而外网服务器想要访问机房内部的服务器,也只能通过网关服务器转发实现访问。

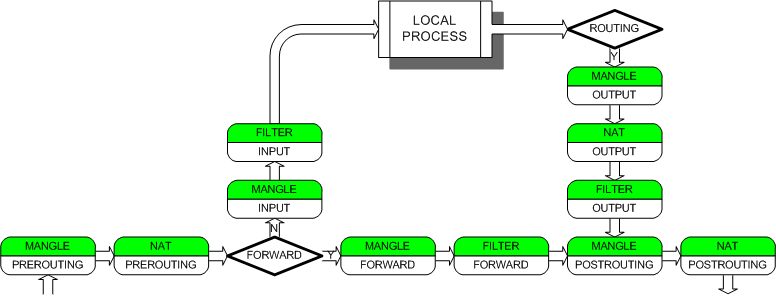

2. iptables表和链的工作流程

2.1. 常用操作

## 清空所有规则【默认是filter表】

iptables -F

iptables -X

iptables -Z

iptables -t nat -F

iptables -t nat -X

iptables -t nat -Z

## 查看规则

iptables -nL

iptables -nL -t nat

## 删除指定表指定链的指定行数据

iptables -t nat -D POSTROUTING 1

3. 涉及虚拟机网络设置

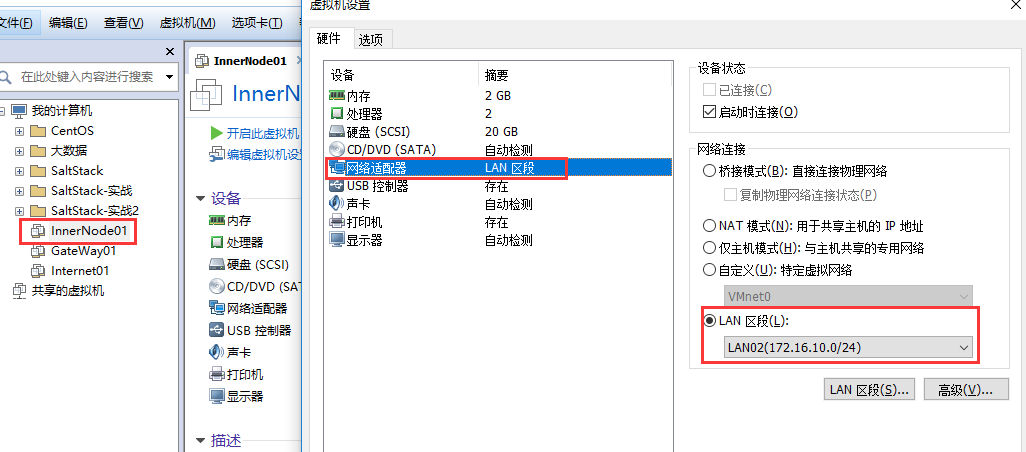

3.1. 内部服务器node01网络设置

3.1.1. 内网设置【只有一个网卡】

备注:

使用LAN区段,那么本机登录该虚拟机也不行,也ping不通,不在同一个网段不能互访。只能通过网关服务器ssh跳转登录访问。

eth0配置:

[root@InnerNode01 network-scripts]# cat ifcfg-eth0

DEVICE=eth0

TYPE=Ethernet

ONBOOT=yes

NM_CONTROLLED=yes

BOOTPROTO=none

IPV6INIT=yes

USERCTL=no

IPADDR=172.16.10.10

NETMASK=255.255.255.0

GATEWAY=172.16.10.5

# 阿里云DNS

DNS1=223.5.5.5

DNS2=223.6.6.6

3.2. 网关服务器网络设置

3.2.1. 内网设置

备注:

网关服务器的内网地址和内部服务器的地址在同一个网段。因此他们之间可以互访。

eth0配置:

[zhang@gateway01 network-scripts]$ cat ifcfg-eth0

DEVICE=eth0

TYPE=Ethernet

ONBOOT=yes

NM_CONTROLLED=yes

BOOTPROTO=none

IPV6INIT=yes

USERCTL=no

IPADDR=172.16.10.5

NETMASK=255.255.255.0

3.2.2. 外网设置【模拟的公网】

eth1配置:

[root@gateway01 network-scripts]# cat ifcfg-eth1

DEVICE=eth1

TYPE=Ethernet

ONBOOT=yes

NM_CONTROLLED=yes

BOOTPROTO=none

IPV6INIT=yes

USERCTL=no

IPADDR=10.0.0.5

NETMASK=255.255.255.0

GATEWAY=10.0.0.2

# 阿里云DNS

DNS1=223.5.5.5

DNS2=223.6.6.6

3.3. 外网服务器设置

3.3.1. 外网设置【只有一个网卡】

eth0配置:

[root@internet01 network-scripts]# cat ifcfg-eth0

DEVICE=eth0

TYPE=Ethernet

ONBOOT=yes

NM_CONTROLLED=yes

BOOTPROTO=none

IPV6INIT=yes

USERCTL=no

IPADDR=10.0.0.8

NETMASK=255.255.255.0

GATEWAY=10.0.0.2

# 阿里云DNS

DNS1=223.5.5.5

DNS2=223.6.6.6

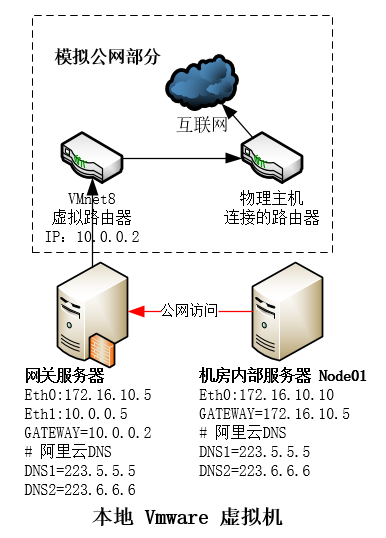

4. 简单的NAT路由器

4.1. 网络架构

4.2. NAT需求介绍

网关2个网络接口

Lan口: 172.16.10.5/24 eth0

Wan口: 10.0.0.5/24 eth1

目的:实现内网中的节点服务器node01 IP:172.16.10.10(网段:172.16.10.0/24)可控的访问internet。

4.3. 网关服务器操作

1、网关机器开启linux的转发功能

[root@gateway01 ~]# tail /etc/sysctl.conf # 添加如下内容

…………

net.ipv4.ip_forward = 1

[root@gateway01 ~]# sysctl -p # 生效

2、网关机器iptables操作

iptables -P FORWARD DROP

将FORWARD链的策略设置为DROP,这样做的目的是做到对内网ip的控制,你允许哪一个访问internet就可以增加一个规则,不在规则中的ip将无法访问internet。

iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

这条规则规定允许任何地址到任何地址的确认包和关联包通过。一定要加这一条,否则你只允许lan IP访问没有用。

iptables -t nat -A POSTROUTING -s 172.16.10.0/24 -j SNAT --to 10.0.0.5

这条规则做了一个SNAT,也就是源地址转换,将来自172.16.10.0/24的地址转换为10.0.0.5。

有这几条规则,一个简单的nat路由器就实现了。这时你可以将允许访问的ip或网段添加至FORWARD链,他们就能访问internet了。

iptables -A FORWARD -s 172.16.10.10 -j ACCEPT # 允许单个地址 或者如下命令

iptables -A FORWARD -s 172.16.10.0/24 -j ACCEPT # 允许该网段

比如我想让172.16.10.10这个地址访问internet,那么你就加如上的命令就可以了。

3、保存iptables规则

iptables-save > /etc/sysconfig/iptables

4.4. 内部服务器node01测试

[root@InnerNode01 ~]# ping www.baidu.com # 查看是否可以ping通

PING www.a.shifen.com (180.97.33.108) 56(84) bytes of data.

64 bytes from 180.97.33.108 (180.97.33.108): icmp_seq=1 ttl=127 time=43.4 ms

64 bytes from 180.97.33.108 (180.97.33.108): icmp_seq=2 ttl=127 time=42.6 ms

64 bytes from 180.97.33.108 (180.97.33.108): icmp_seq=3 ttl=127 time=42.1 ms

^C

--- www.a.shifen.com ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 2005ms

rtt min/avg/max/mdev = 42.114/42.735/43.420/0.561 ms

[root@InnerNode01 ~]#

[root@InnerNode01 ~]# telnet www.baidu.com 80 # telnet 是否可行

Trying 112.34.112.40...

Connected to www.baidu.com.

Escape character is '^]'.

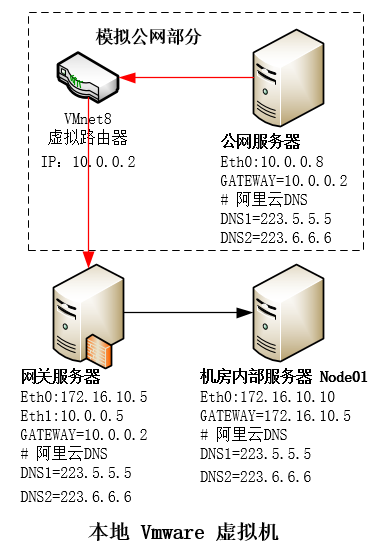

5. 端口转发

5.1. 网络架构

5.2. 端口转发需求介绍

内部机器1个网络接口

Lan内web server: 172.16.10.10:80

网关2个网络接口

Lan口:172.16.10.5/24 eth0

Wan口:10.0.0.5/24 eth1

目的:对内部server进行端口转发,实现internet 10.0.0.8(网段:10.0.0.0/24)用户【模拟外网机器】访问内网服务器172.16.10.10:80。

5.3. 网关服务器操作

1、网关机器开启linux的转发功能

[root@gateway01 ~]# tail /etc/sysctl.conf # 添加如下内容

…………

net.ipv4.ip_forward = 1

[root@gateway01 ~]# sysctl -p # 生效

2、网关机器iptables操作

iptables -P FORWARD DROP

将FORWARD链的策略设置为DROP,这样做的目的是做到ip的控制,你允许哪一个访问就可以增加一个规则,不在规则中的ip将无法访问。

iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

这条规则规定允许任何地址到任何地址的确认包和关联包通过。一定要加这一条,否则你只允许lan IP访问没有用。

iptables -t nat -A PREROUTING -d 10.0.0.5 -p tcp --dport 80 -j DNAT --to 172.16.10.10:80

如果你要把访问 10.0.0.5:80 的数据包转发到Lan内web server,用上面的命令。

好了,命令完成了,端口转发也做完了,本例能不能转发呢?不能,为什么呢?我下面分析一下。

本例中我们的FORWARD策略是DROP。那么也就是说,没有符合规则的包将被丢弃,不管内到外还是外到内。因此,我们需要加入下面的规则。

iptables -A FORWARD -d 172.16.10.10 -p tcp --dport 80 -j ACCEPT

3、保存iptables规则

iptables-save > /etc/sysconfig/iptables

5.4. 操作验证

1、在内部服务器监听80端口

## xshell标签1操作

[root@InnerNode01 ~]# nc -l 80 # 保持持续监听

## xshell标签2操作

[root@InnerNode01 ~]# netstat -lntup

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:111 0.0.0.0:* LISTEN 808/rpcbind

tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 1971/nc ### 可见80端口已经监听成功

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 1099/sshd

tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN 1355/master

2、在外网服务器Telnet

[zhang@internet01 ~]$ telnet 10.0.0.5 80

Trying 10.0.0.5...

Connected to 10.0.0.5.

Escape character is '^]'.

^]

telnet> quit

Connection closed.

由上可知,外网服务器(10.0.0.8)访问内部服务器(172.16.10.10:80)成功。

VMware实现iptables NAT及端口映射的更多相关文章

- iptables nat及端口映射

iptables nat及端口映射 发布: 2010-6-11 15:05 | 作者: admin | 来源: SF NetWork 门户网站 iptables 应用初探(nat+三层访问控制) ip ...

- linux主机下的Vmware Workstation配置NAT设置 端口映射-Ubuntu为例

最近折腾虚拟机,由于是在linux下进行的,而相关资料比较少,所以遇到了一些问题. 一个就是配置vmware workstation的NAT设置.因为一般来说,NAT可以共享主机的ip,从而能以主机身 ...

- 配置多层NAT和端口映射实现外网访问内网

配置多层NAT和端口映射实现外网访问内网 背景和原理 通过配置NAT可以实现内网中不能直接访问外网的主机通过NAT代理访问内网,配置方法这里不再赘述(前文有介绍).本文以两层的NAT代理做模拟,通过端 ...

- vbox NAT 设置端口映射(NAT+8080端口转发)

VirtualBox的提供了四种网络接入模式,它们分别是: 1.NAT 网络地址转换模式(NAT,Network Address Translation) 2.Bridged Adapter 桥接模式 ...

- 第11章 拾遗1:网络地址转换(NAT)和端口映射

1. 网络地址转换(NAT) 1.1 NAT的应用场景 (1)应用场景:允许将私有IP地址映射到公网地址,以减缓IP地址空间的消耗 ①需要连接Internet,但主机没有公网IP地址 ②更换了一个新的 ...

- NAT、端口映射、内网穿透、公网IP都是啥

原文地址:https://wuter.cn/1756.html/ 一.IPv4地址 IP协议是为计算机网络相互连接进行通信而设计的协议,它是能使连接到网上的所有计算机网络实现相互通信的一套规则. 这里 ...

- VMware NAT做端口映射

转自百度 原文地址: https://jingyan.baidu.com/article/c35dbcb0d1ff248916fcbc0d.html 注意事项:Window宿主电脑要调整防火墙.

- 使用iptables nat进行端口转发

1.将发向HostA:PortA的请求转发到HostB:PortB iptables -t nat -A PREROUTING -p tcp -i eth0 -d HostA --dport Port ...

- 详解VirtualBox虚拟机网络环境解析和搭建-NAT、桥接、Host-Only、Internal、端口映射

本文以VirtualBox为例 如果出现主机无法ping通虚拟机的情况,请首先确认虚拟机防火墙已关闭. 一.NAT模式 特点: 1.如果主机可以上网,虚拟机可以上网 2.虚拟机之间不能ping通 3. ...

随机推荐

- Chapter 4 Invitations——19

After I hung up, I tried to concentrate on dinner — dicing the chicken especially; I didn't want to ...

- Asp.Net SignalR 集群会遇到的问题

SignalR集群 当客户端数量上来,一台server自然是吃不消的.多个server集群部署是必然的解决方案.再通过负载均衡,嗯 简直是完美.但是问题也接踵而来.每个server只能管理到当前ser ...

- 实战Kafka ACL机制

1.概述 在Kafka0.9版本之前,Kafka集群时没有安全机制的.Kafka Client应用可以通过连接Zookeeper地址,例如zk1:2181:zk2:2181,zk3:2181等.来获取 ...

- 设计模式总结篇系列:策略模式(Strategy)

前面的博文中分别介绍了Java设计模式中的创建型模式和结构型模式.从本文开始,将分别介绍设计模式中的第三大类,行为型模式.首先我们了解下分为此三大类的依据. 创建型模式:主要侧重于对象的创建过程: 结 ...

- Creating a ROS msg and srv

msg: msg files are simple text files that describe the fields of a ROS message. They are used to gen ...

- webpack4.0各个击破(5)—— Module篇

webpack4.0各个击破(5)-- Module篇 webpack作为前端最火的构建工具,是前端自动化工具链最重要的部分,使用门槛较高.本系列是笔者自己的学习记录,比较基础,希望通过问题 + 解决 ...

- eclipse中的出现在打包一次后,后面新建的项目都出错了,出现support_v7下面出现红线及解决方法及为什么eclipse中项目继承ActionBarActivity解决方法一样

第一次写博客,有什么问题或者想法的希望各位可以进行评论交流,望大家多多包涵! 遇到的问题是在新建的项目都出错了,出现support_v7下面出现红线及解决方法及为什么eclipse中项目继承Actio ...

- [MySQL] 索引中的b树索引

1.索引如果没有特别指明类型,一般是说b树索引,b树索引使用b树数据结构存储数据,实际上很多存储引擎使用的是b+树,每一个叶子节点都包含指向下一个叶子节点的指针,从而方便叶子节点的范围遍历 2.底层的 ...

- Java开发笔记(五十九)Java8之后的扩展接口

前面介绍了接口的基本用法,有心的朋友可能注意到这么一句话“在Java8以前,接口内部的所有方法都必须是抽象方法”,如此说来,在Java8之后,接口的内部方法也可能不是抽象方法了吗?之所以Java8对接 ...

- JavaScript的自定义属性(事件内获得事件外的变量值)

写轮播图点击下方圆点banBtnLi[i],切换到第i个图片banBtnLi是按钮集合,假设banBtnLi.length是4banImhLi是装图片的li,自然banImgLi.length也是4点 ...