基于aws api gateway的asp.net core验证

本文是介绍aws 作为api gateway,用asp.net core用web应用,.net core作为aws lambda function。

api gateway和asp.net core的用处不废话,直接上操作步骤。

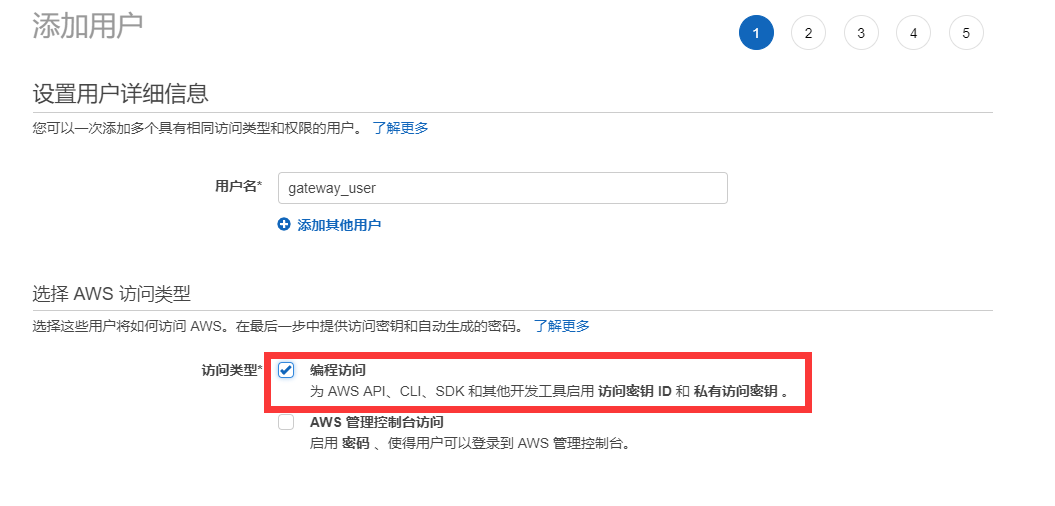

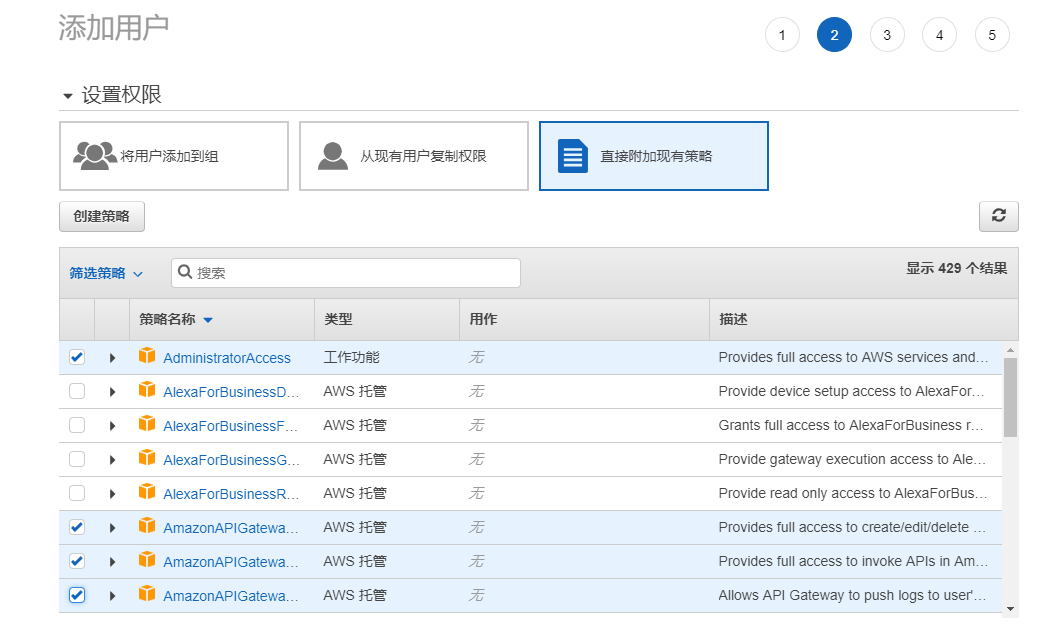

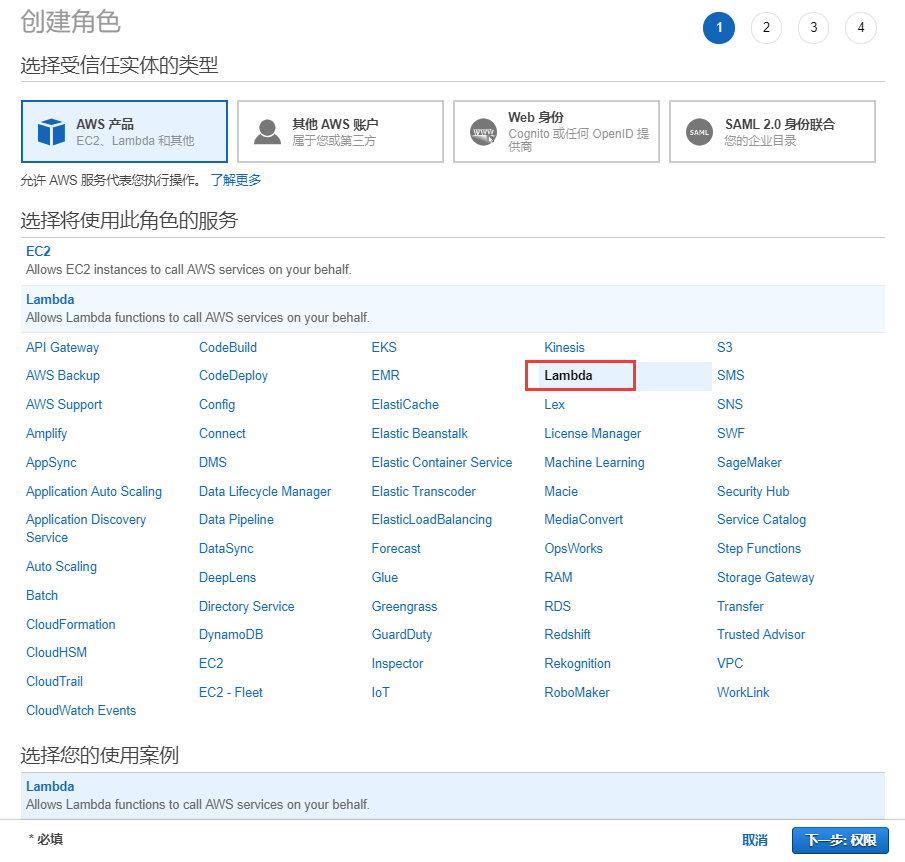

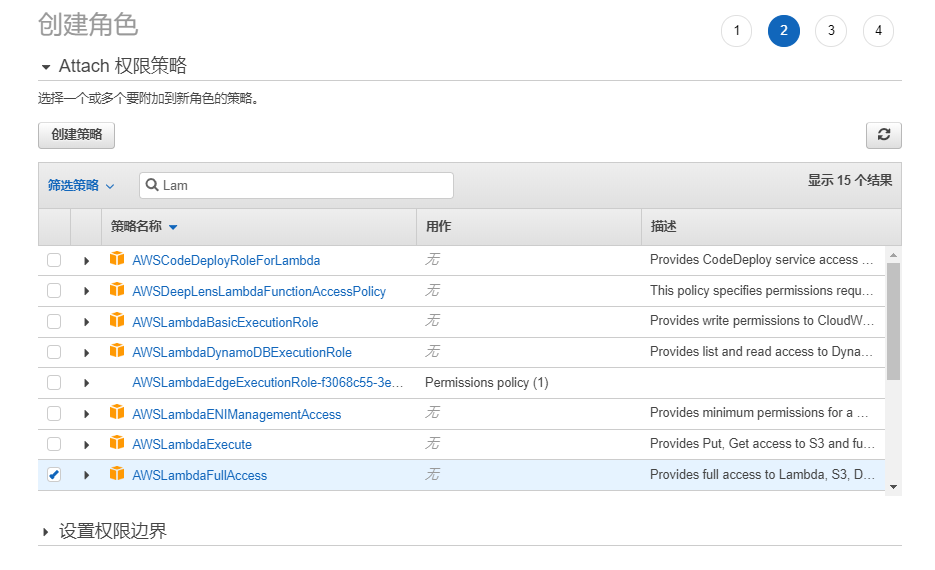

首先在asw的凭据管理中添加操作的用户和角色,步骤如下:

注意选择的策略名称

下载csv备用

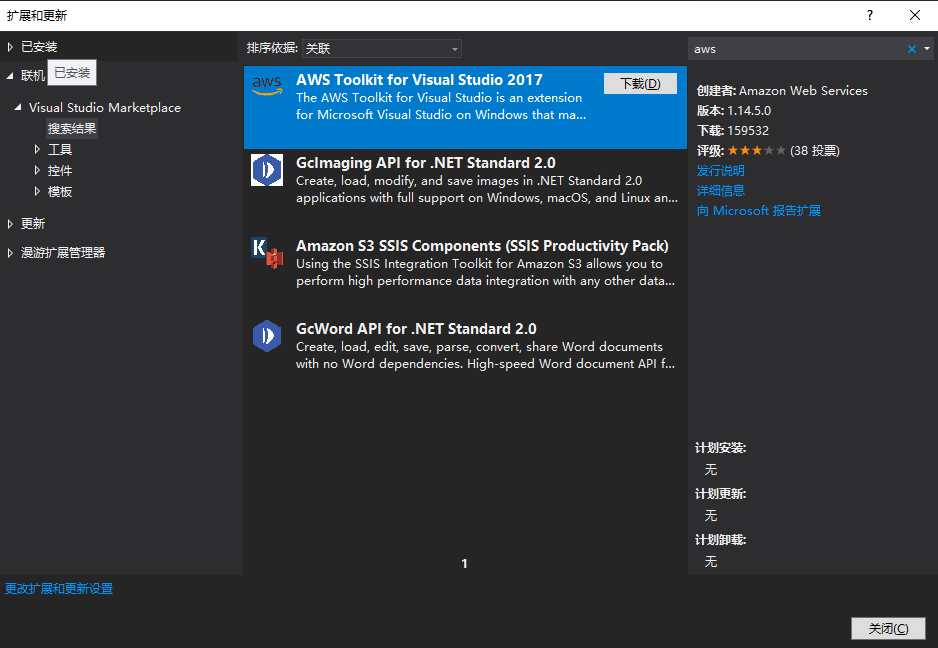

安装aws的visual studio插件

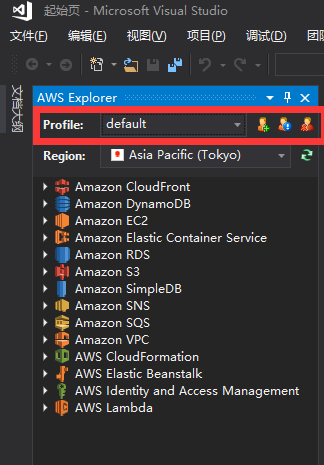

加载备用csv文件

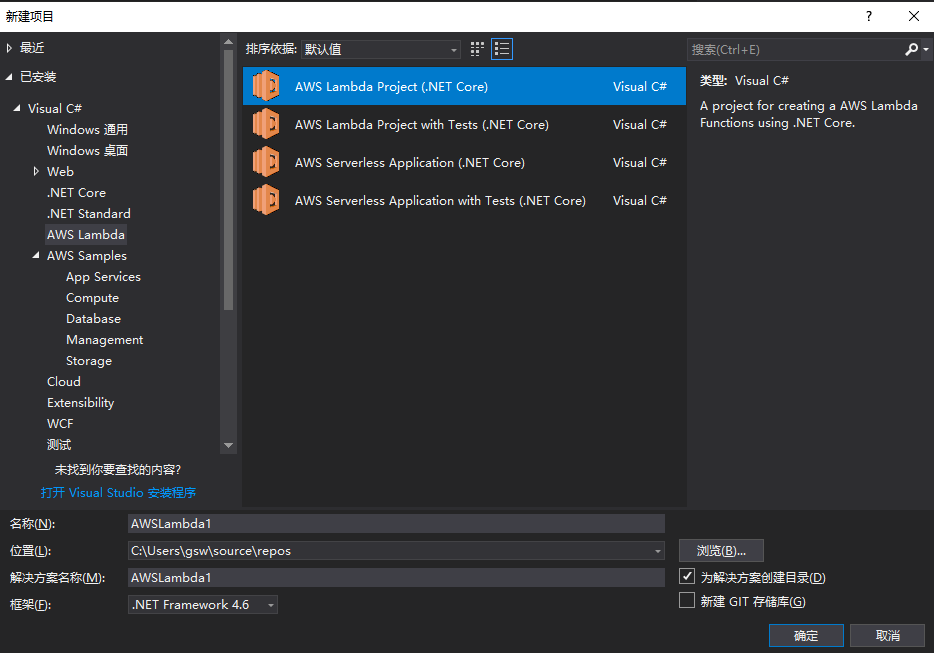

创建asw lambda funcation项目

代码如下:

using System;

using Amazon.Lambda.APIGatewayEvents;

using Amazon.Lambda.Core;

using Microsoft.IdentityModel.Tokens;

using System.Collections.Generic;

using System.IdentityModel.Tokens.Jwt;

using System.Linq;

using System.Security.Claims;

using System.Text;

[assembly: LambdaSerializer(typeof(Amazon.Lambda.Serialization.Json.JsonSerializer))]

namespace API01AWSLambda

{

public class Function

{

/// <summary>

///验证Token的Lambda函数

/// </summary>

/// <param name="apigAuthRequest">请求</param>

/// <param name="context">上下文</param>

/// <returns></returns>

public APIGatewayCustomAuthorizerResponse FunctionHandler(APIGatewayCustomAuthorizerRequest apigAuthRequest, ILambdaContext context)

{

LambdaLogger.Log($"AWS Lambda函数验证Token开始");

var TokenValidationParameters = new TokenValidationParameters

{

ValidateIssuer = true,

ValidateIssuerSigningKey = true,

ValidIssuer = SecurityConstants.Issuer,

ValidateAudience = true,

ValidAudience = SecurityConstants.Audience,

ValidateLifetime = true,

IssuerSigningKey = new SymmetricSecurityKey(Encoding.ASCII.GetBytes(SecurityConstants.SecurityKey)),

ClockSkew = TimeSpan.Zero,

};

var authorized = false;

//删除Bearer再来验证

var token = apigAuthRequest.AuthorizationToken?.Replace("Bearer ", "");

if (!string.IsNullOrWhiteSpace(token))

{

try

{

SecurityToken validatedToken;

var handler = new JwtSecurityTokenHandler();

var user = handler.ValidateToken(token, TokenValidationParameters, out validatedToken);

var claim = user.Claims.FirstOrDefault(c => c.Type == ClaimTypes.Name);

if (claim != null)

{

authorized = claim.Value == SecurityConstants.ClaimName;

}

}

catch (Exception ex)

{

LambdaLogger.Log($"Error occurred validating token: {ex.Message}");

}

}

var policy = new APIGatewayCustomAuthorizerPolicy

{

Version = "2012-10-17",

Statement = new List<APIGatewayCustomAuthorizerPolicy.IAMPolicyStatement>(),

};

policy.Statement.Add(new APIGatewayCustomAuthorizerPolicy.IAMPolicyStatement

{

Action = new HashSet<string>(new string[] { "execute-api:Invoke" }),

Effect = authorized ? "Allow" : "Deny",

Resource = new HashSet<string>(new string[] { apigAuthRequest.MethodArn })

});

var contextOutput = new APIGatewayCustomAuthorizerContextOutput();

contextOutput["User"] = authorized ? SecurityConstants.ClaimName : "User";

contextOutput["Path"] = apigAuthRequest.MethodArn;

LambdaLogger.Log($"AWS Lambda函数验证Token结束");

return new APIGatewayCustomAuthorizerResponse

{

PrincipalID = authorized ? SecurityConstants.ClaimName : "User",

Context = contextOutput,

PolicyDocument = policy,

};

}

}

/// <summary>

/// 测试用,正式环境可以放在云配置中

/// </summary>

public class SecurityConstants

{

public const string Issuer = "gsw";

public const string SecurityKey = "ABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890";

public const string Audience = "everone";

public const string Password = "";

public const string ClaimName = "gsw";

}

}

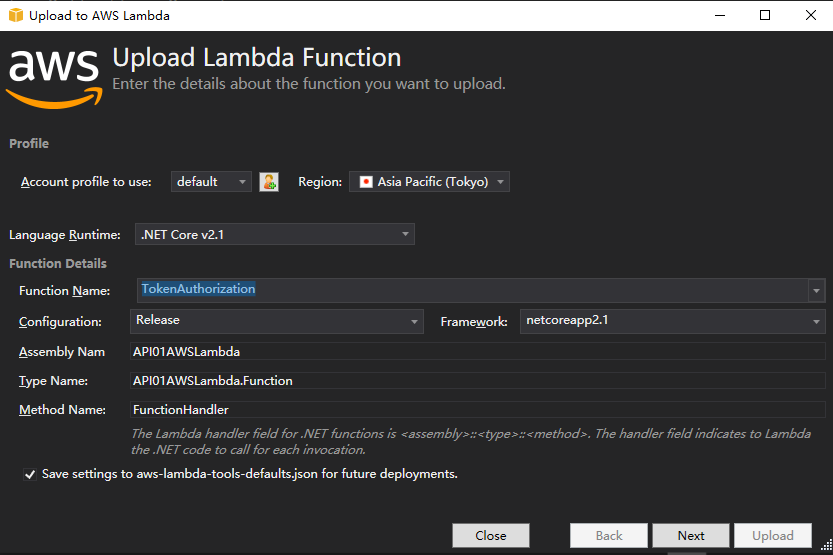

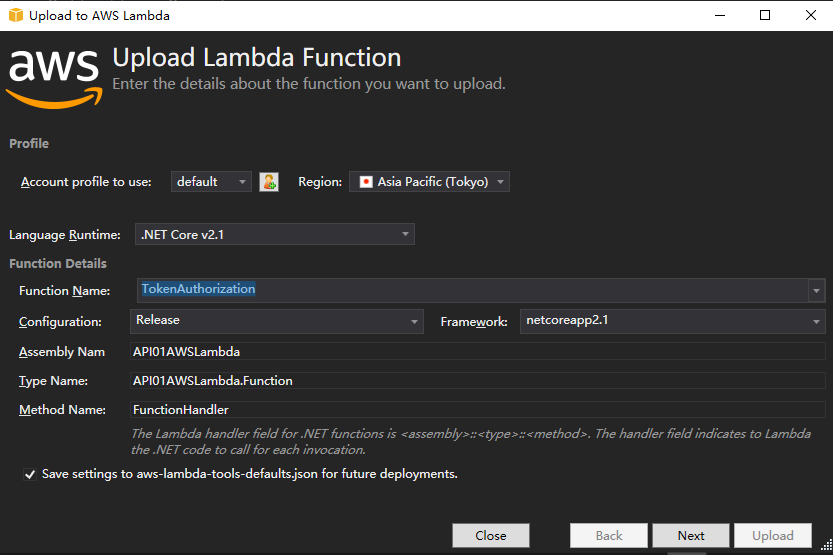

发布asw lambda funcation

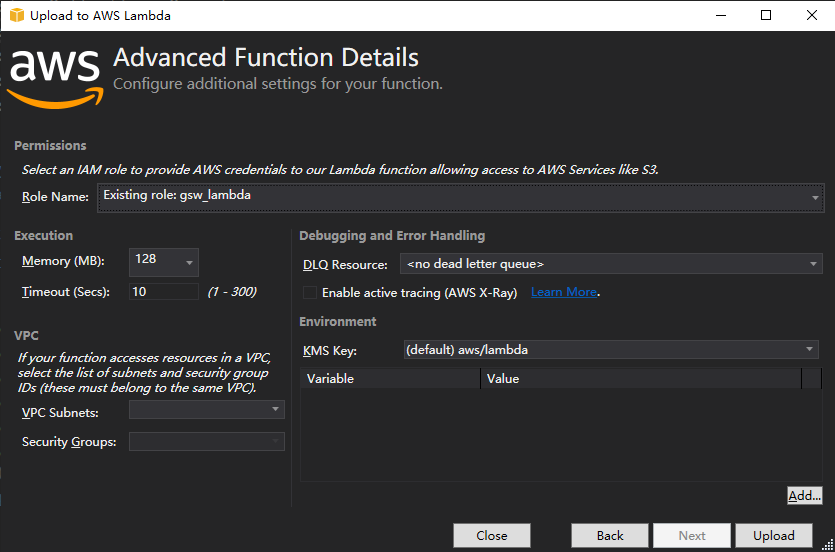

选择创建的asw角色

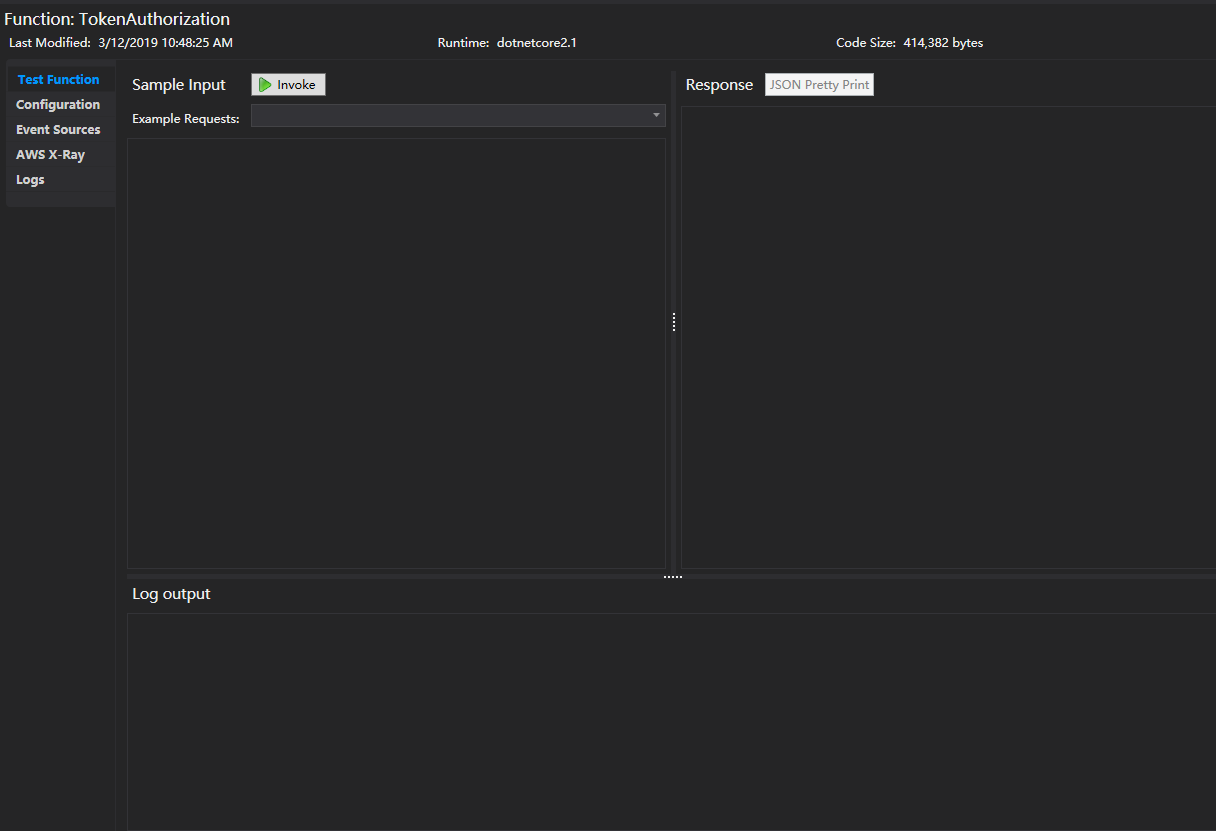

在管理平台上查看上传的lambda funcation

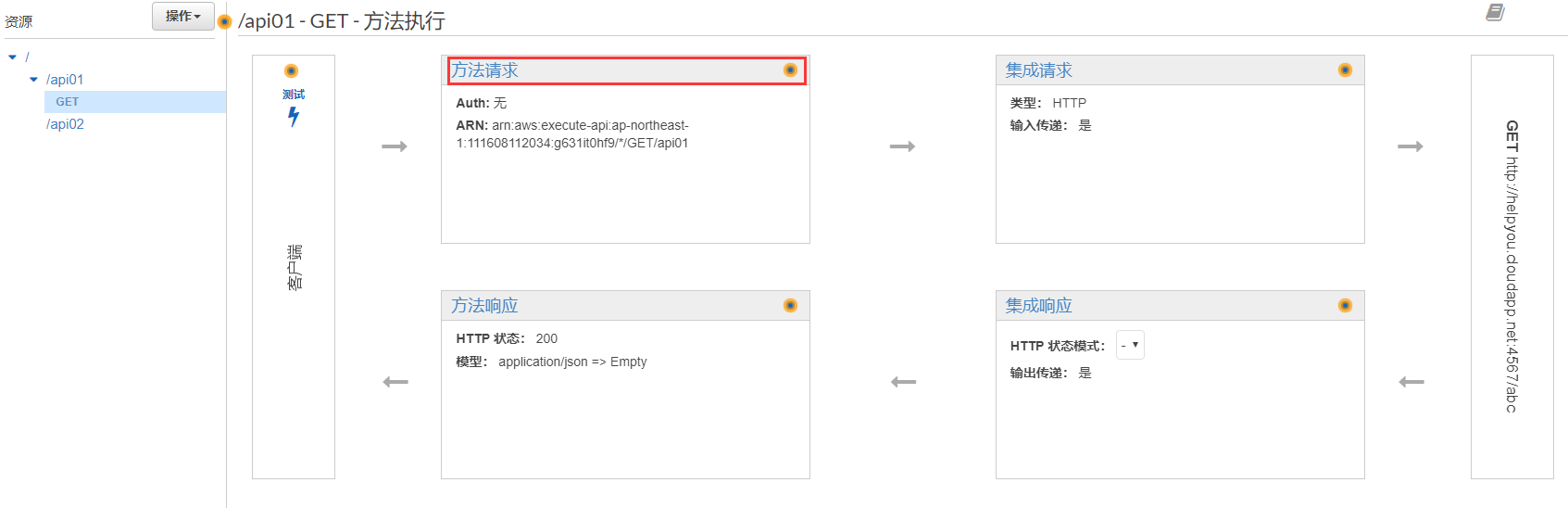

api gatewayr后台被访问的web api应用有两个:api01,api02,他们最终发布到aws api gateway能访问到的地方,我的api01是:http://helpyou.cloudapp.net:4567/abc,pai02是:http://helpyou.cloudapp.net:4568/abc,源码见https://github.com/axzxs2001/Asp.NetCoreExperiment/tree/master/Asp.NetCoreExperiment/AWS,AuthenticationService项目是用来产生Token的,关于这部门参看我之前的博文。

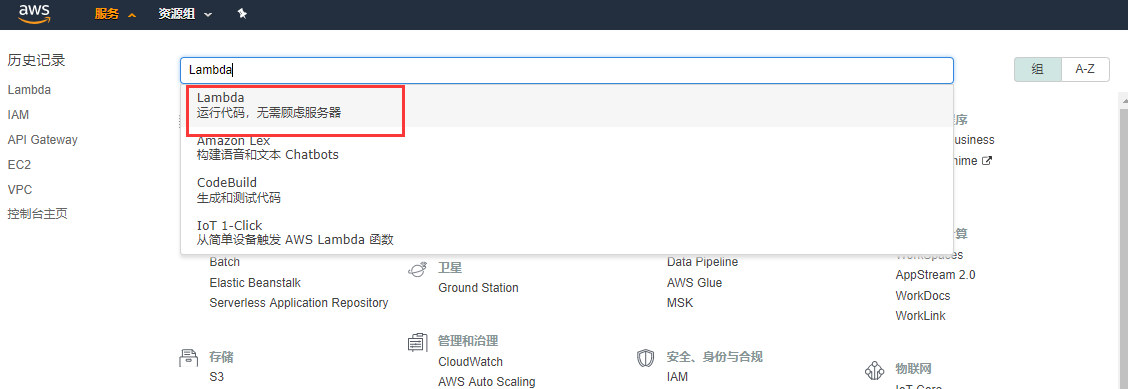

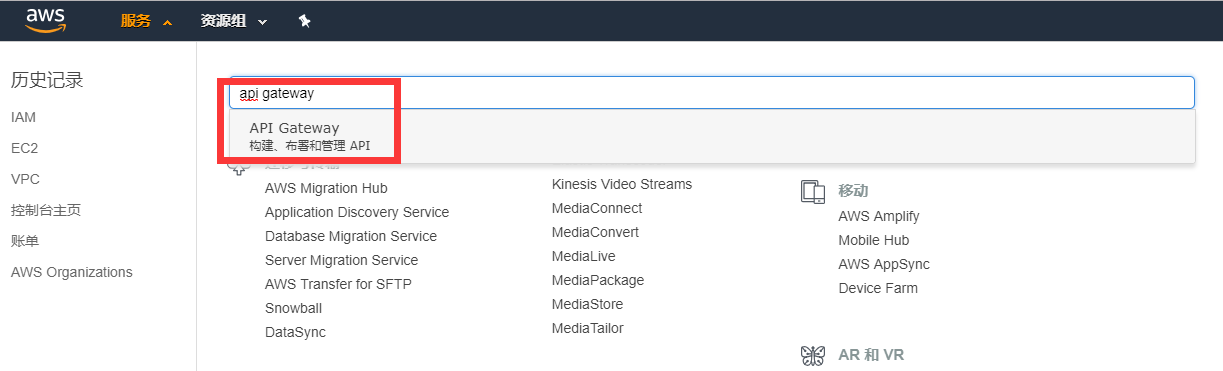

创建asw api gateway

创建授权

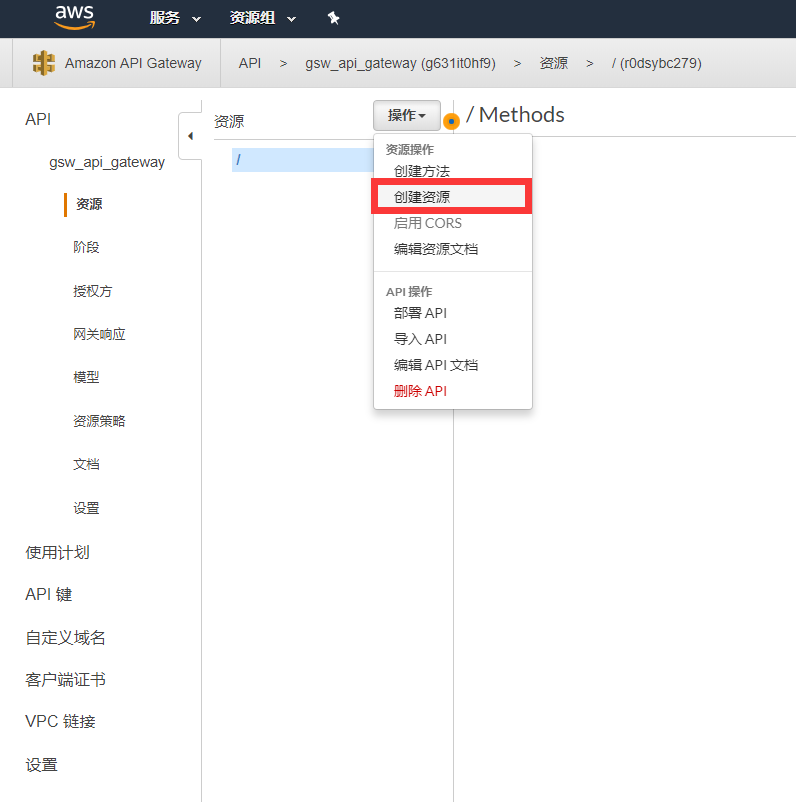

关联api01项目和api02项目的资源文件

给资源添加访问方法,并关联api01的url

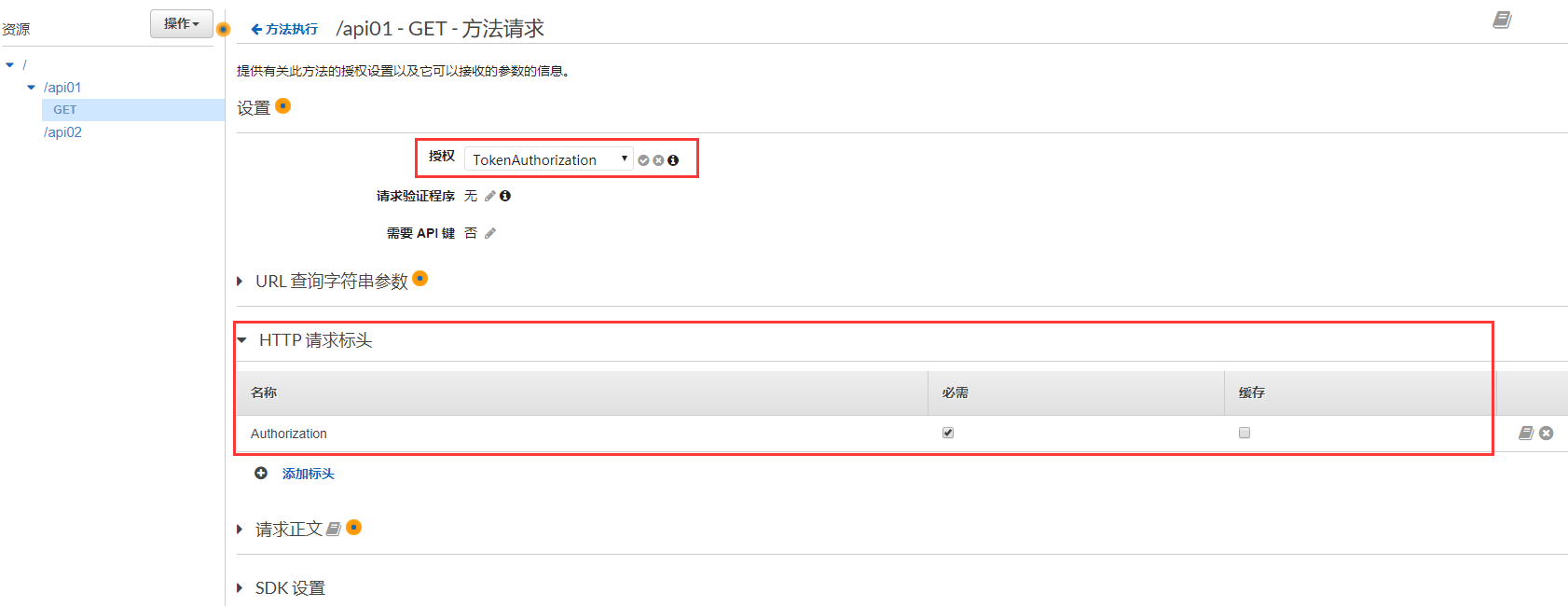

添加Token的键Authorzation

添加返回状态码

添加api02的查询参数和header

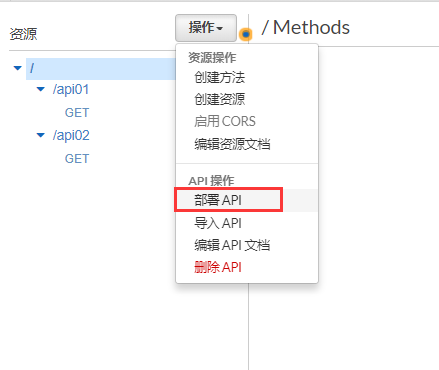

部署API(如果资源和方法变更后,一定要重新部署API)

复制调用URL(api gateway是有限流的作用的)

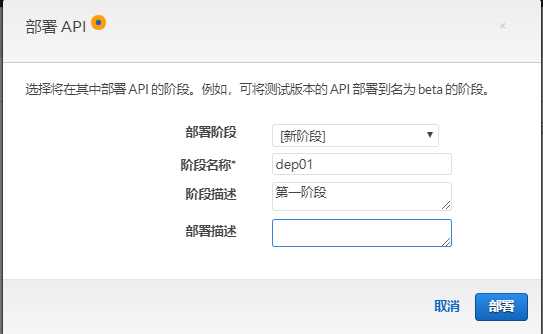

本地启动AuthenticationService,用户名gsw,密码111111,这个用户的角色是能访问api01,和api01的

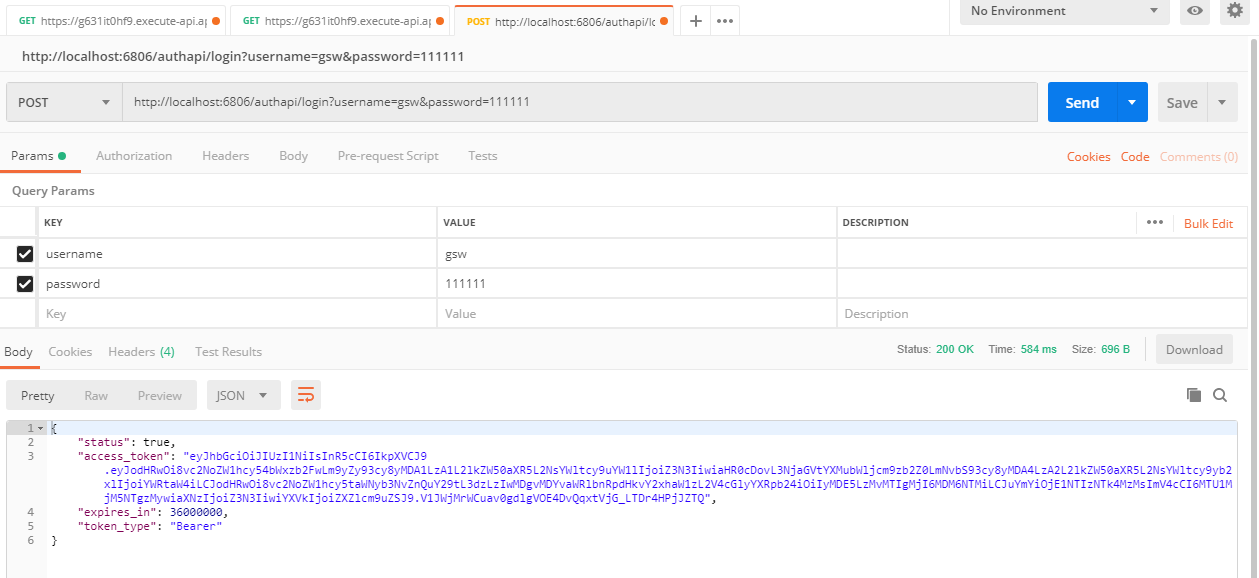

测试访问无token的api01,完整地址是部署的url加上资源名字,结果是401返回码

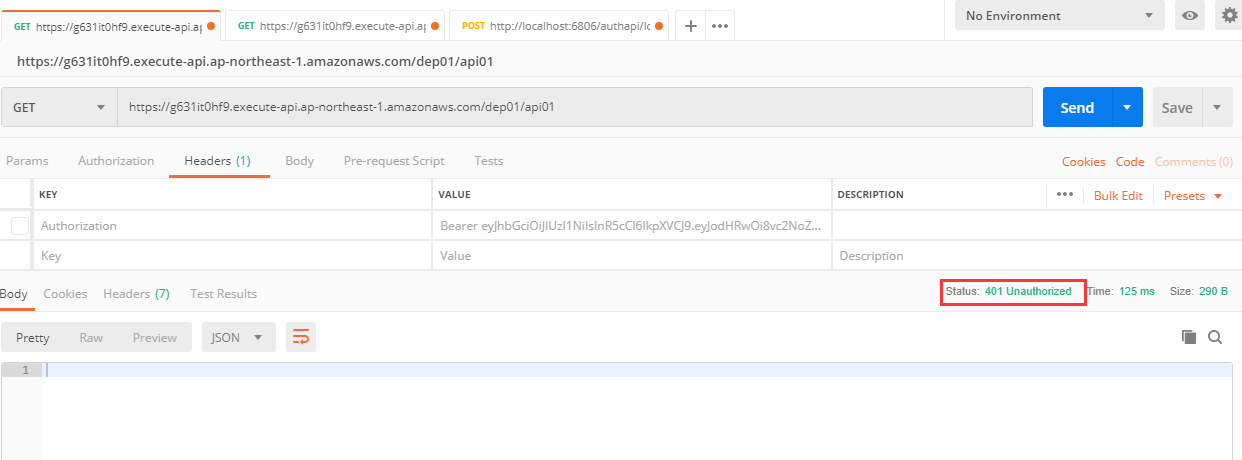

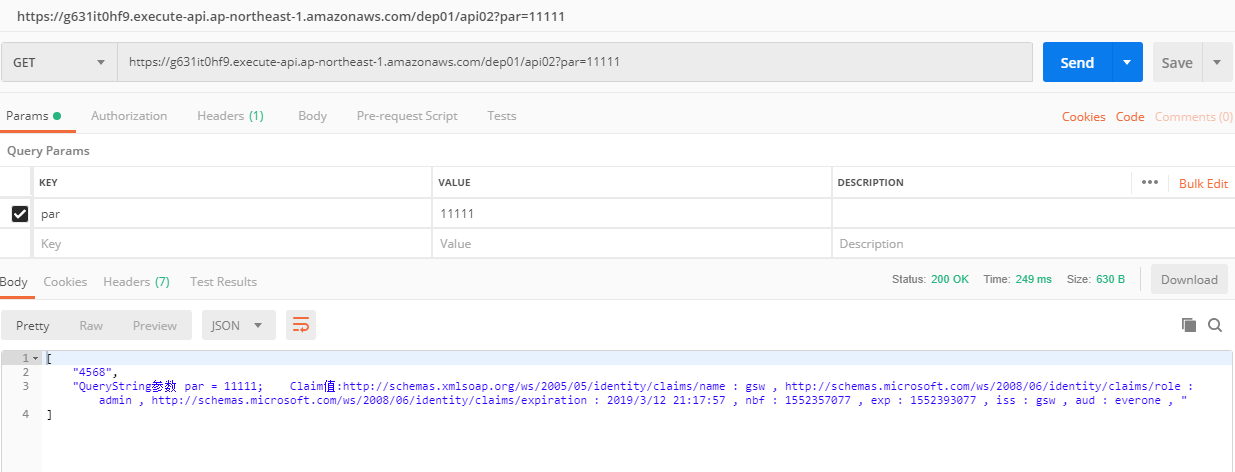

访问正确token的api02,结果正确返回

更多asw api gateway功能请参考官方文档。

基于aws api gateway的asp.net core验证的更多相关文章

- AWS API Gateway Swagger定义

导出Swagger接口定义文件 在AWS API Gateway界面上,可以导出swagger接口定义文件. 而后利用Node js swagger-ui 依赖,生成swagger接口地址 Cloud ...

- Aws api gateway Domain name

Set Up a Custom Domain Name for an API Gateway API The following procedure describes how to set up a ...

- 理解ASP.NET Core验证模型(Claim, ClaimsIdentity, ClaimsPrincipal)不得不读的英文博文

这篇英文博文是 Andrew Lock 写的 Introduction to Authentication with ASP.NET Core . 以下是简单的阅读笔记: -------------- ...

- 【转】理解ASP.NET Core验证模型(Claim, ClaimsIdentity, ClaimsPrincipal)不得不读的英文博文

这篇英文博文是 Andrew Lock 写的 Introduction to Authentication with ASP.NET Core . 以下是简单的阅读笔记: -------------- ...

- Asp.net core验证类ModelStateDictionary的bug

在使用.net core 3.1 时发现明明没有验证请求类属性,甚至已经加了默认值 但是验证类时依然会报错 经过网上百度等搜索,尝试使用可空类型赋值默认值 果然验证类没有报错 不清楚是微软的bug还是 ...

- 理解ASP.NET Core验证模型 Claim, ClaimsIdentity, ClaimsPrincipal

Claim, ClaimsIdentity, ClaimsPrincipal: Claim:姓名:xxx,领证日期:xxx ClaimsIdentity:身份证/驾照 ClaimsPrincipal: ...

- ASP.NET Core 6 Minimal API的模拟实现

Minimal API仅仅是在基于IHost/IHostBuilder的服务承载系统上作了小小的封装而已,它利用WebApplication和WebApplicationBuilder这两个类型提供了 ...

- 支持多个版本的ASP.NET Core Web API

基本配置及说明 版本控制有助于及时推出功能,而不会破坏现有系统. 它还可以帮助为选定的客户提供额外的功能. API版本可以通过不同的方式完成,例如在URL中添加版本或通过自定义标头和通过Accept- ...

- ASP.NET Core的身份认证框架IdentityServer4(7)- 使用客户端证书控制API访问

前言 今天(2017-9-8,写于9.8,今天才发布)一口气连续把最后几篇IdentityServer4相关理论全部翻译完了,终于可以进入写代码的过程了,比较累.目前官方的文档和Demo以及一些相关组 ...

随机推荐

- springboot+mybatis+dubbo+aop日志第一篇

本篇文章主要讲述项目搭建过程,不会涉及过多的基础知识,本项目是作者对前段时间学习的一个总结,主要使用到技术有:maven父子工程.springboot.mybatis.dubbo.zookeeper. ...

- Spring Boot(九)Swagger2自动生成接口文档和Mock模拟数据

一.简介 在当下这个前后端分离的技术趋势下,前端工程师过度依赖后端工程师的接口和数据,给开发带来了两大问题: 问题一.后端接口查看难:要怎么调用?参数怎么传递?有几个参数?参数都代表什么含义? 问题二 ...

- java Calendar的学习分享

前言: 在我们的日常生活中,常常能看见时间.如:在我们的手机里,在一些网站上也能随处看到时间.那我们在项目的开发中,也常常涉及到时间的处理,对于我们经常会遇到和处理的问题.Java中专门为我们处理时间 ...

- Fundebug发布Vue插件,简化BUG监控接入代码

摘要: 代码越短越好! 我们发布了fundebug-vue插件,可以简化Vue框架接入Fundebug的代码. Vue如何接入Fundebug 1. 安装fundebug-javascript与fun ...

- java SPI机制

1. SPI是Service Provider Interfaces的简称.根据Java的SPI规范,我们可以定义一个服务接口,具体的实现由对应的实现者去提供,即Service Provider(服务 ...

- [python爬虫]Requests-BeautifulSoup-Re库方案--Requests库介绍

[根据北京理工大学嵩天老师“Python网络爬虫与信息提取”慕课课程编写 文章中部分图片来自老师PPT 慕课链接:https://www.icourse163.org/learn/BIT-10018 ...

- java压缩文件解压:调用WinRAR5命令强于自己写代码实现

最近,手上维护着一个几年前的系统,技术是用的JSP+Strust2,系统提供了rar和zip两种压缩格式的解压功能,后台是用java实现的 1.解压rar格式,采用的是java-unrar-0.3.j ...

- android集成twitter登录

Twitter曾经举行了自己四年以来的第一场开发者大会.而这场名为“Flight”的大会,也是以后它的年度惯例. 这次大会的主题也完全围绕开发者进行.大会的焦点是一个名叫Fabric的新SDK,里面包 ...

- 如何正确使用Espresso来测试你的Android程序

UI测试在Android平台上一直都是一个令人头痛的事情, 由于大家平时用的很少, 加之很多文档的缺失, 如果很多东西从头摸索,势必踩坑无数. 自Android24正式淘汰掉了Instrumentat ...

- QT获取本机IP和Mac地址

#include <QNetworkInterface> #include <QList> void MainWindow::getIPPath() { QString str ...