2019"深思杯"山东省大学生网络安全技能大赛部分wp

签到

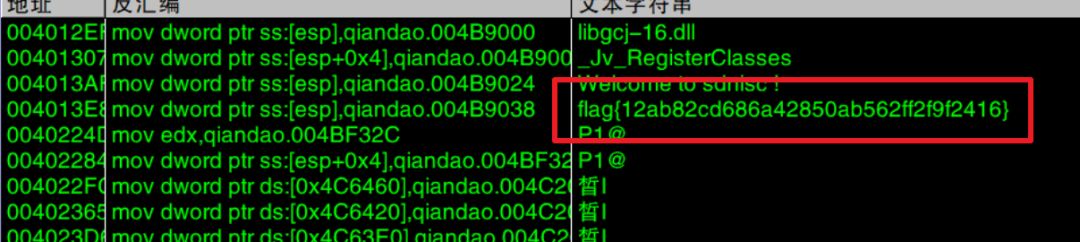

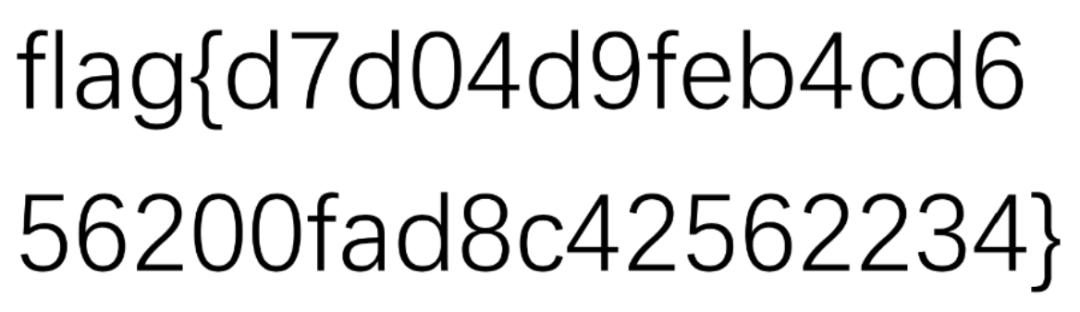

载入OD查看字符串

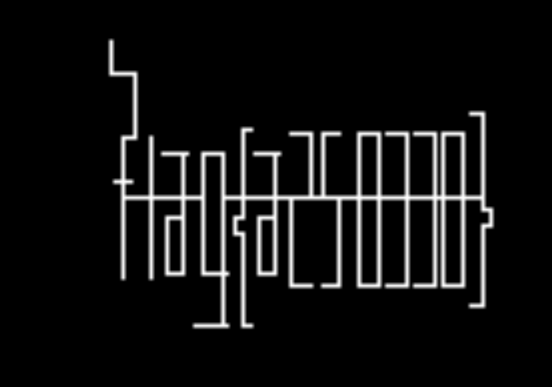

上下左右

这道题出来的时候真的是一点思路都没有,一直以为是什么编码来着,看了大佬们的 wp 原来是画图

拿大佬的脚本:

from PIL import Image

im = Image.new('RGB',(1000,1000),'black')

#把flag中的字母读出来

file = open('flag.txt')

line = file.readline()

a = [300,300] #起始位置

#把flag[0]当做左右移动 flag[1]当做上下移动

for i in line:

if i == 'D':

a[1] = a[1]+1

if i == 'U':

a[1] = a[1]-1

if i == 'R':

a[0] = a[0]+1

if i == 'L':

a[0] = a[0]-1

im.putpixel(a ,(255,255,255)) ## putpixel是通过坐标点来进行画图

##刚开始是按照惯例 让i == 'u' +1 画出来是个倒立的图形 所以只能让 ‘D'+1

im.show()

来自这里:

https://blog.csdn.net/qq_43559371/article/details/102907525

话说这么抽象,我估计当时就算我写出来了也要试很多遍

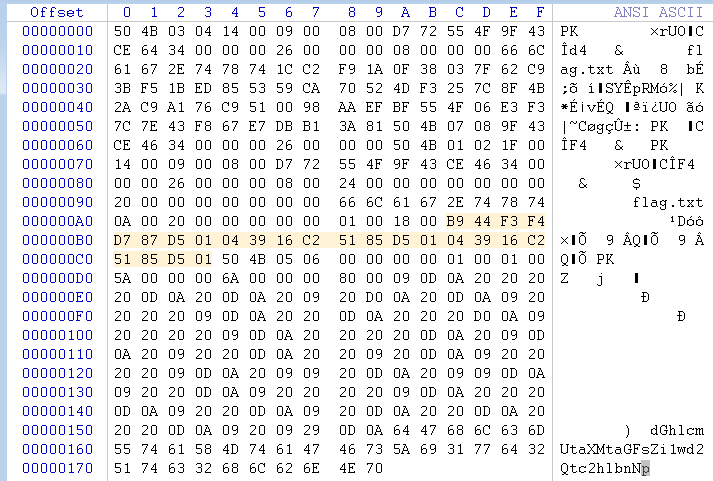

压缩包的秘密

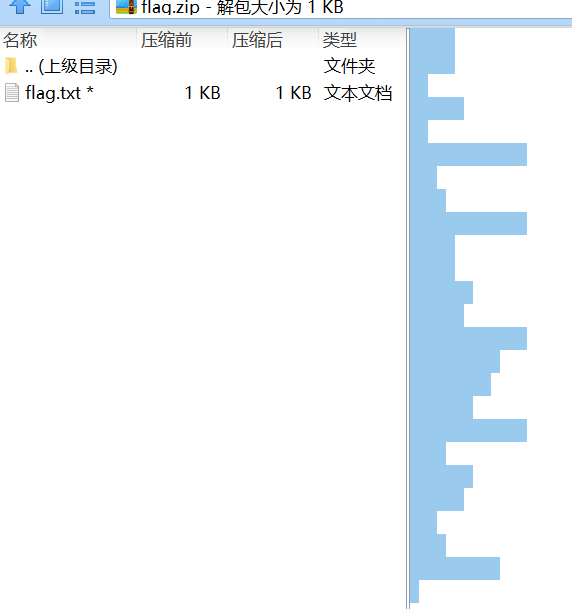

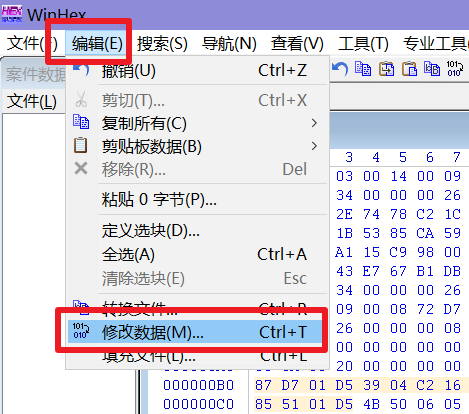

拿到一个压缩包但是打不开,用winhex看了一下文件头反了,就改了文件头,又试了试还是打不开。

发现有些东西,比如:flag.txt 也是乱序的,也把他们反过来了,结果试了试还是不行,突然想到,不会是全都反过来吧!?因为不会写脚本手动一点一点改完了,试了试打开了

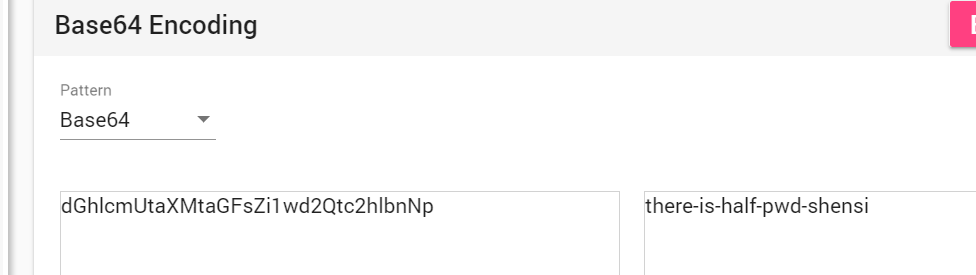

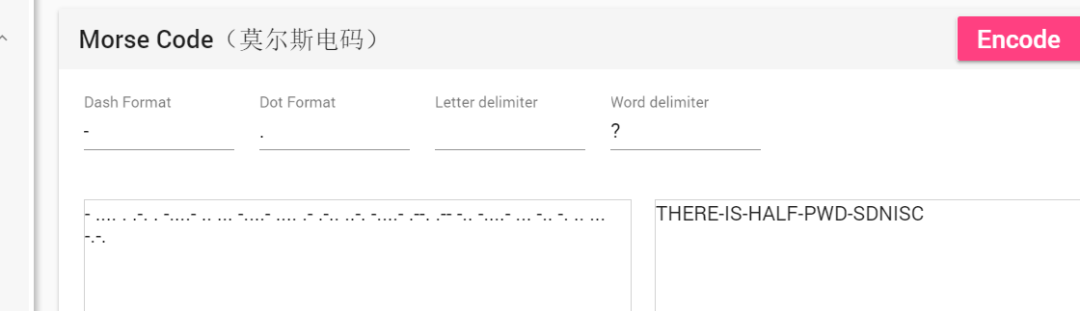

同时反转后末尾是BASE64:there-is-half-pwd-shensi

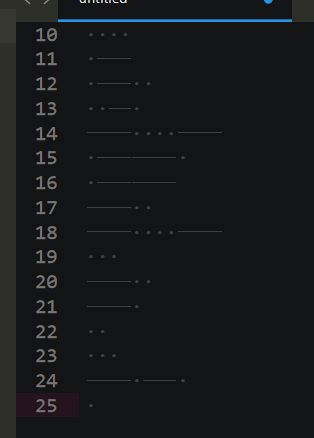

全选压缩包注释,看了一下好像是摩斯密码

放在 sublime 里面(后面应该是加上那一个空格的)

转一下:THERE-IS-HALF-PWD-SDNISC

当时两部分密码怎么拼都提示密码错误,试了各种拼法都不行。结果昨天一看是我两两互换的时候有一个地方写反了,压缩包可以正常打开但是密码验证不通过

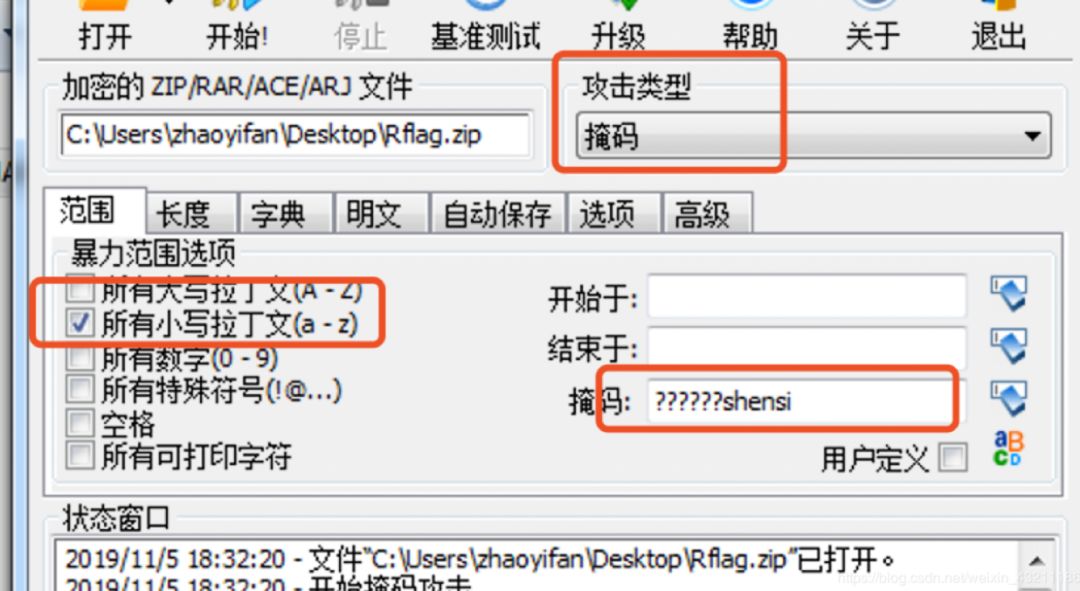

在找 wp 的时候还发现一种压缩包密码破解方式:掩码攻击,这样在知道一部分的时候可以减少工作量

https://blog.csdn.net/weixin_43211186/article/details/102943733

ps. 复现的时候还发现一个更快捷的反转方法:

特别方便(菜鸡写不了脚本只能用这种办法了 )

)

啾咪

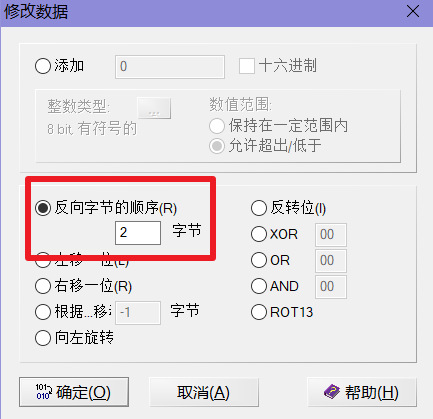

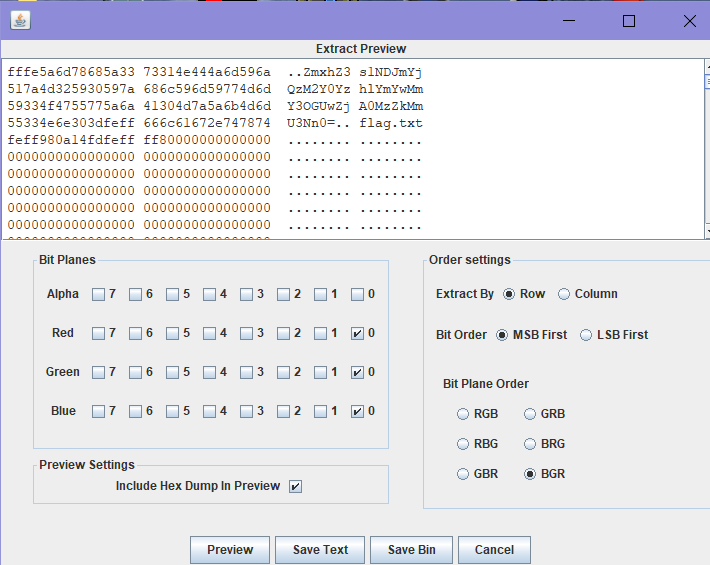

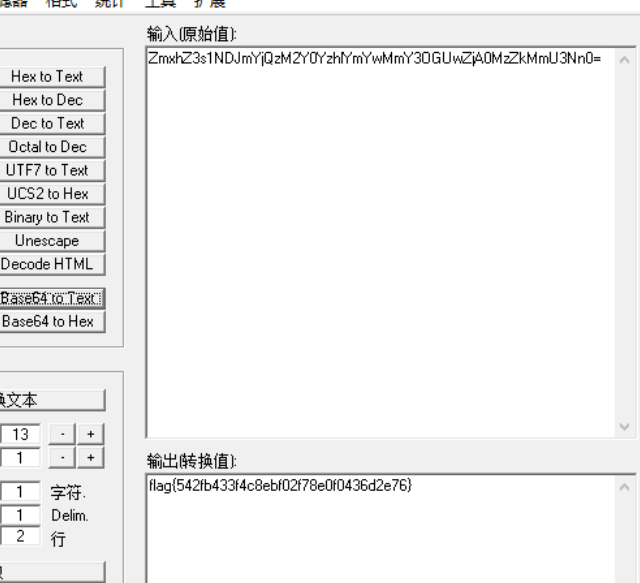

用 Stegsolve 分析,在下面这张图的设置的时候发现 flag(之前查看通道的时候顶部有些像摩斯密码的东西,但是没去试,也不知道能不能做出来)

Base64 解码得到 flag

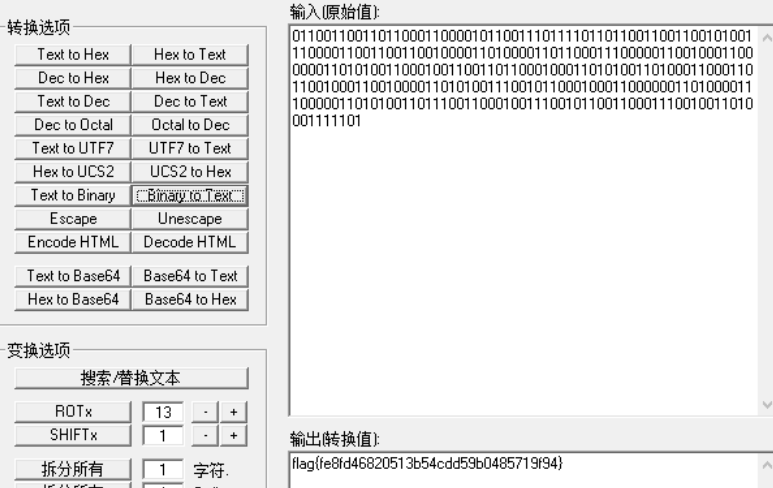

我和我的祖国

用 Audacity 打开,放大以后看到结尾一段是这样的

把上面的点作为 1,下面的点作为 0,保存出来如下:

0110011001101100011000010110011101111011011001100110010100111000011001100110010000110100001101100011100000110010001100000011010100110001001100110110001000110101001101000110001101100100011001000011010100111001011000100011000000110100001110000011010100110111001100010011100101100110001110010011010001111101

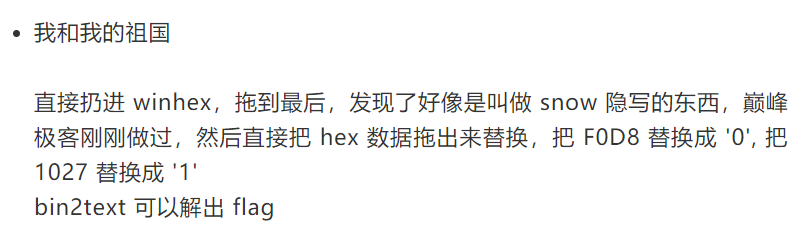

ps. 看山科大师傅们解法是:

winhex 最下面的数据如下,比赛的时候看到过,但是没有想过去替换成 0 1 的形式

你真的很不错

当时这个解压出来是个视频,我还以为又要用 pr 一帧一帧的看,然而太长了,看了一分多钟放弃了,事实证明也确实不是

特别服气自己,当时好像都放出提示用 winrar 解压了,竟然没有想到 ntfs 数据流隐写,看到 wp 那一刻,我都自闭了!!

用 winrar 解压给的压缩包,然后直接扫描所在的文件夹

就可以看到 flag.png 了,然后直接导出查看就可以

简单密码学

当时看到以后想到是培根密码,但是把小写换成 A,大写换成 B 以后,用了两个工具解出来的都不是,后来比赛结束跟队友交流发现米斯特的工具可以正常解出来

被加密的消息

本来如果是普通的 AES 加密还能用收藏的脚本解出来,但是有个 dp?没见过啊!!

然而,看了师傅们的 wp 好像是个很常规的题目,啊!?无所谓了,密码学的题本就没接触过几道

web 铜牌:简单的 web

查看源代码(好像是来)发现提示:另一种方式(没有截图)

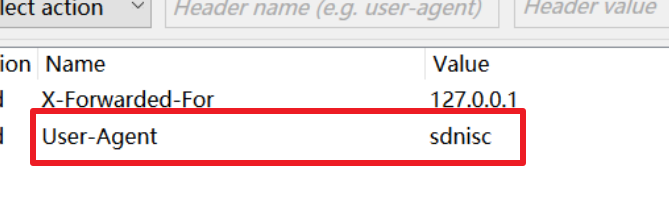

使用 Post 传参 id=1得到弹窗提示 351358435354354.php,访问 351358435354354.php 提示:请使用唯一指定浏览器(sdnisc)

改请求头

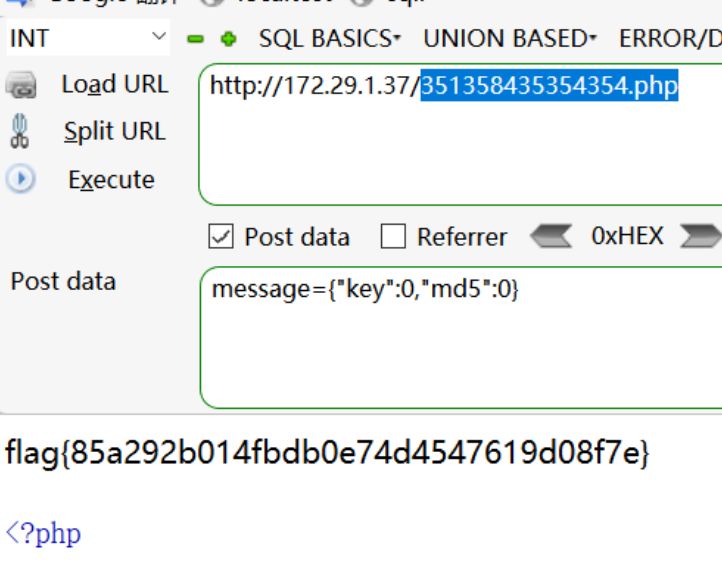

访问得到源代码:

<?php

include('flag.php');//key & flag

if (strstr($_SERVER["HTTP_USER_AGENT"],'sdnisc')){

if (isset($_POST['message'])) {

$message = json_decode($_POST['message']);

if ($message->key == $key && md5($message->md5) == $message->key) {

echo $flag;

}

else{

echo "~~~~";

}

}

highlight_file(__FILE__);

}

else{

echo "请使用唯一指定浏览器(sdnisc)";

}

?>

首先是 json_decode() ,所以要发 encode 的,看到 == ,尝试了一下弱类型传参 message={"key":0,"md5":0}

附见过的几篇 wp:

https://mp.weixin.qq.com/s/c30nvWLOkO9vioCcp5vagg

https://mp.weixin.qq.com/s/CvBu9_jQIrTHdUF7me3YGg

https://blog.csdn.net/qq_43559371/article/details/102907525

https://blog.csdn.net/weixin_43211186/article/details/102943733

https://blog.csdn.net/missmengjin/article/details/102876933

2019"深思杯"山东省大学生网络安全技能大赛部分wp的更多相关文章

- 2021陕西省大学生网络安全技能大赛 Web ez_checkin

web ez_checkin 进去看了一会,啥也没找到,直接上dirsearch 扫到一个index.php~,打开看一看,是php审计 <?php error_reporting(0); in ...

- 第三届“传智杯”全国大学生IT技能大赛(初赛A组)题解

留念 C - 志愿者 排序..按照题目规则说的排就可以.wa了两发我太菜了qwq #include<bits/stdc++.h> using namespace std; const in ...

- 第四届“传智杯”全国大学生IT技能大赛题解

目录 A B C D E F G 今年题目难度普遍偏低.只有 D,F 还好. A 按题目给的公式计算即可.注意应在最后的答案中去掉小数部分. B 按照题意模拟即可.注意答案要与 \(0\) 取 \(\ ...

- 第二届360杯全国大学生信息安全技术大赛部分解题思路(WEB安全)

第一题如下: 用burpsuit设置好代理后,点击发送验证码,可以看到如下: 然后go之后可以看到如下的验证码: 提交验证码后即可获得key 第二题如下: 通过/data/mysql_error_tr ...

- 2019西湖论剑网络安全技能大赛(大学生组)--奇怪的TTL字段(补充)

鉴于有人不会将得到的16进制数据在winhex中转成图片,我在这里写一个详细的步骤. 首先就是将六张图片的十六进制数据找出并提取出来. 打开winhex,新建一个文档. 大小可以选1bytes 将数据 ...

- 2019西湖论剑网络安全技能大赛(大学生组)部分WriteUp

这次比赛是我参加以来成绩最好的一次,这离不开我们的小团队中任何一个人的努力,熬了一整天才答完题,差点饿死在工作室(门卫大爷出去散步,把大门锁了出不去,还好学弟提了几个盒饭用网线从窗户钓上来才吃到了午饭 ...

- 山东省网络安全技能大赛 部分writeup

web1 提示:ip不在范围内 直接抓包加client-ip: 127.0.0.1 即可得到flag web2 <?php include 'here.php'; $key = 'kela ...

- 2019年上海市大学生网络安全大赛两道misc WriteUp

2019年全国大学生网络安全邀请赛暨第五届上海市大学生网络安全大赛 做出了两道Misc== 签到 题干 解题过程 题干提示一直注册成功,如果注册失败也许会出现flag. 下载下来是包含010edito ...

- Writeup:第五届上海市大学生网络安全大赛-Web

目录 Writeup:第五届上海市大学生网络安全大赛-Web 一.Decade 无参数函数RCE(./..) 二.Easysql 三.Babyt5 二次编码绕过strpos Description: ...

随机推荐

- 十本你不容错过的Docker入门到精通书籍推荐

前言: 最近有许多小伙伴私信让我推荐几本关于Docker学习的书籍,今天花了一下午的时间在网上查阅了一些资料和结合自己平时工作中的一些学习参考资料书籍写下了这篇文章.注意以下书籍都是十分优秀的Dock ...

- [hdu7034]Array

令$f(a)_{i}=\min_{i<j\le n,a_{i}=a_{j}}j$(特别的,若不存在$j$则令$f(a)_{i}=n+1$),则有以下性质: 1.对于$b_{i}$ ...

- [nfls338]基本字典子串

1.前置知识 以下数字未特殊说明,取值范围均与$N$取交 以下字符串未特殊说明,下标均从1开始,且均为非空串,复杂度中的$n$指字符串长度 周期和border 对于非空集合$S$,定义$\ ...

- 一文带你吃透CLR垃圾回收机制

前言 今天我们来共同学习一下CLR的垃圾回收机制,这对我们写出健壮性的代码很有帮助,也许有人会认为多此一举,认为垃圾回收交给CLR就行,我不用关心这个,诚然,大多数情况下是这样的,但是,我们今天讨论的 ...

- 查询某个信息下只有一条数据的sql

- 洛谷 P7450 - [THUSCH2017] 巧克力(斯坦纳树+随机化)

洛谷题面传送门 9.13 补之前 8.23 做的题,不愧是鸽子 tzc( 首先我们先来探讨一下如果 \(c_{i,j}\le k\) 怎么做,先考虑第一问.显然一个连通块符合条件当且仅当它能够包含所有 ...

- Codeforces 193D - Two Segments(线段树)

Codeforces 题目传送门 & 洛谷题目传送门 感觉这个 *2900 并不难啊,为什么我没想出来呢 awa 顺便膜拜 ycx 一眼秒掉此题 %%% 首先碰到这类题有两种思路,一是枚举两个 ...

- SR4R数据库:水稻4个SNP集的筛选及其应用

目录 前言 四个SNP集 hapmapSNPs tagSNPs fixedSNPs barcodeSNPs hapmapSNPs的指标统计 tagSNPs的群体结构验证 tagSNPs的遗传多样性 t ...

- 如何根据taxid(或taxname)快速获得taxname(或taxid)?

目录 需求 实现 需求 我有一个物种taxonomy ID的list,想获得相应的物种名,不要一个个去NCBI Taxonomy官网查.反之根据物种名list查询对应的taxid. 实现 因为之前没怎 ...

- 【WEGO】GO注释可视化

导入数据 BGI开发的一款web工具,用于可视化GO注释结果.自己平时不用,但要介绍给别人,简单记录下要点,避免每次授课前自己忘了又要摸索. 地址:http://wego.genomics.org.c ...