升级openssl并重新编译Nginx

在漏洞扫描的时候出现“启用TLS1.0”的安全漏洞,描述为:不被视为 PCI 数据安全标准,推荐使用TLS1.2及以上版本;

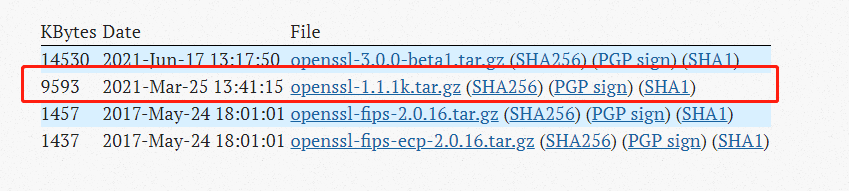

我这边服务器使用的是CentOS7,默认自带的openssl是1.0.2版本,当前的最新稳定版本是1.1.1k,支持TLS1.2和TLS1.3;

文档内容:

升级 openssl 编译安装

首先解决环境所依赖的各种软件包:

[root@kafka-test ~]# yum -y install perl perl-devel gcc gcc-c++

前往官网下载最新稳定版本:

https://www.openssl.org/source/

将下载的tgz包解压,并进行后续的编译安装

##查看安装包

[root@kafka-test ~]# cd /opt/

[root@kafka-test opt]# ls -l openssl-1.1.1k.tar.gz

-rw-r--r--. 1 root root 9823400 Jun 19 22:57 openssl-1.1.1k.tar.gz ##解压软件压缩包

[root@kafka-test opt]# tar -xvf openssl-1.1.1k.tar.gz

... ...

... ...

[root@kafka-test opt]# cd openssl-1.1.1k ##进行编译安装

##这里我没有指定安装的路径,使用默认,有需求请 --prefix= 指定路径

[root@kafka-test openssl-1.1.1k]# ./config

Operating system: x86_64-whatever-linux2

Configuring OpenSSL version 1.1.1k (0x101010bfL) for linux-x86_64

Using os-specific seed configuration

Creating configdata.pm

Creating Makefile **********************************************************************

*** ***

*** OpenSSL has been successfully configured ***

*** ***

*** If you encounter a problem while building, please open an ***

*** issue on GitHub <https://github.com/openssl/openssl/issues> ***

*** and include the output from the following command: ***

*** ***

*** perl configdata.pm --dump ***

*** ***

*** (If you are new to OpenSSL, you might want to consult the ***

*** 'Troubleshooting' section in the INSTALL file first) ***

*** ***

********************************************************************** [root@kafka-test openssl-1.1.1k]# make && make install

... ...

... ...

此时查看新版本信息会报错

##此时的报错是缺少文件,一共两个,当处理完一个还会有另一个报错

[root@kafka-test ~]# /usr/local/bin/openssl version

/usr/local/bin/openssl: error while loading shared libraries: libssl.so.1.1: cannot open shared object file: No such file or directory [root@kafka-test ~]# /usr/local/bin/openssl version

/usr/local/bin/openssl: error while loading shared libraries: libcrypto.so.1.1: cannot open shared object file: No such file or directory ##将两个缺少的库文件做软连接即可

[root@kafka-test ~]# ln -s /usr/local/lib64/libssl.so.1.1 /usr/lib64/

[root@kafka-test ~]# ln -s /usr/local/lib64/libcrypto.so.1.1 /usr/lib64/ ##此时再次查看新版本信息,安装完成

[root@kafka-test ~]# /usr/local/bin/openssl version

OpenSSL 1.1.1k 25 Mar 2021

确定系统默认的openssl是哪个版本,是否需要新旧替换

这里有一个需要说明的问题:

我在公司的服务器上安装新版的openssl之后,默认的openssl还是原来的 1.0.2k 版本,而在家测试安装的时候却直接变为新版的 1.1.1k;

但这个命令原本用的是 /usr/bin/openssl ,新版安装后变为 /usr/local/bin/openssl ,所以默认使用直接变为了新版;

说实话,我自己也没有深究为什么有这个情况,但是我有应对依然默认旧版得到方法,下面写下新旧替换的方法;

##使用 which 命令来查看执行命令实际使用的是那个路径下的文件

##情况分为两种,第一种则是直接变更为了新版,无需你再做新旧替换

##第二种则是依然使用的旧版,需要我们手动去替换命令

[root@kafka-test ~]# which openssl

/usr/local/bin/openssl ##这个是我家里测试的情况,默认命令的路径已经更改

##当你使用 openssl 命令的时候,它已经是 1.1.1k 的版本了

[root@kafka-test ~]# /usr/local/bin/openssl version

OpenSSL 1.1.1k 25 Mar 2021 ##其他的命令路径还有如下两个,其版本为旧版的 1.0.2k

##随后我又开了另一个虚拟机,其使用的是 /usr/bin/openssl 这个路径下的命令

[root@kafka-test ~]# /usr/bin/openssl version

OpenSSL 1.0.2k-fips 26 Jan 2017 [root@kafka-test ~]# /bin/openssl version

OpenSSL 1.0.2k-fips 26 Jan 2017

新旧版本替换

##查看命令所使用的路径,将旧版的命令重命名

##然后进行新版命令的软连接创建即可替换完成

[root@kafka-test ~]# which openssl

/usr/bin/openssl

[root@kafka-test ~]# cd /usr/bin/

[root@kafka-test bin]# mv openssl openssl102

[root@kafka-test bin]# ln -s /usr/local/bin/openssl openssl

至此,openssl的升级已经完成

下面是应对我所遇到的漏洞修复,对Nginx的重新编译

重新编译安装 Nginx 并配置测试

升级 openssl 主要的目的是使 Nginx 可以使用更安全的TLS,以及相应的密码套件;

重新编译(或初次)安装时记得加 --with-openssl 选项来指定使用的 openssl,安装新的 openssl 时我是没有指定路径,追加选项 --with-openssl=/usr/local/

[root@kafka-test nginx-1.18.0]# ./configure --prefix=/usr/local/nginx --user=nginx \

> --group=nginx --with-http_stub_status_module --with-http_v2_module --with-http_ssl_module \

> --with-http_sub_module --with-http_gzip_static_module --with-http_realip_module --with-stream \

> --with-openssl=/usr/local

当前情况下,执行 make 会报错

[root@kafka-test nginx-1.18.0]# make

make -f objs/Makefile

make[1]: Entering directory `/opt/nginx-1.18.0'

cd /usr/local \

&& if [ -f Makefile ]; then make clean; fi \

&& ./config --prefix=/usr/local/.openssl no-shared no-threads \

&& make \

&& make install_sw LIBDIR=lib

/bin/sh: line 2: ./config: No such file or directory

make[1]: *** [/usr/local/.openssl/include/openssl/ssl.h] Error 127

make[1]: Leaving directory `/opt/nginx-1.18.0'

make: *** [build] Error 2

原因是其找不到openssl相关的文件:make[1]: *** [/usr/local/.openssl/include/openssl/ssl.h] Error 127

这里需要修改编译的配置文件,在 nginx 解压目录下的 auto/lib/openssl/conf 中;

找相应的路径,将 .openssl 去掉,整合成相应可以找到的路径

例如:CORE_DEPS="$CORE_DEPS $OPENSSL/include/openssl/ssl.h"

完整的路径为/usr/local/include/openssl/ssl.h

[root@kafka-test nginx-1.18.0]# vi auto/lib/openssl/conf

##原版配置文件

36 have=NGX_OPENSSL . auto/have

37 have=NGX_SSL . auto/have

38

39 CORE_INCS="$CORE_INCS $OPENSSL/.openssl/include"

40 CORE_DEPS="$CORE_DEPS $OPENSSL/.openssl/include/openssl/ssl.h"

41 CORE_LIBS="$CORE_LIBS $OPENSSL/.openssl/lib/libssl.a"

42 CORE_LIBS="$CORE_LIBS $OPENSSL/.openssl/lib/libcrypto.a"

43 CORE_LIBS="$CORE_LIBS $NGX_LIBDL"

44 CORE_LIBS="$CORE_LIBS $NGX_LIBPTHREAD"

##我们要修改

36 have=NGX_OPENSSL . auto/have

37 have=NGX_SSL . auto/have

38

39 CORE_INCS="$CORE_INCS $OPENSSL/include"

40 CORE_DEPS="$CORE_DEPS $OPENSSL/include/openssl/ssl.h"

41 CORE_LIBS="$CORE_LIBS $OPENSSL/lib/libssl.a"

42 CORE_LIBS="$CORE_LIBS $OPENSSL/lib/libcrypto.a"

43 CORE_LIBS="$CORE_LIBS $NGX_LIBDL"

44 CORE_LIBS="$CORE_LIBS $NGX_LIBPTHREAD"

此时完成还会出现问题,会提示你找不到 libssl.a 和 libcrypto.a

[root@kafka-test nginx-1.18.0]# make

make -f objs/Makefile

make[1]: Entering directory `/opt/nginx-1.18.0'

cc -c -pipe -O -W -Wall -Wpointer-arith -Wno-unused-parameter -Werror -g -I src/core -I

... ...

... ...

cc: error: /usr/local/lib/libssl.a: No such file or directory

cc: error: /usr/local/lib/libcrypto.a: No such file or directory

make[1]: *** [objs/nginx] Error 1

make[1]: Leaving directory `/opt/nginx-1.18.0'

make: *** [build] Error 2

这两个文件在我们压缩包解压目录下,将 libssl.a 和 libcrypto.a 放到相应目录下

##我们下载的包里面有,找到我们解压的目录

[root@kafka-test ~]# ls -l /opt/openssl-1.1.1k/{libssl.a,libcrypto.a}

-rw-r--r--. 1 root root 5640890 Jun 19 23:06 /opt/openssl-1.1.1k/libcrypto.a

-rw-r--r--. 1 root root 1024544 Jun 19 23:06 /opt/openssl-1.1.1k/libssl.a ##放到上面 conf 配置文件中配置的目录下

[root@kafka-test ~]# cp -a /opt/openssl-1.1.1k/libssl.a /usr/local/lib/

[root@kafka-test ~]# cp -a /opt/openssl-1.1.1k/libcrypto.a /usr/local/lib/

处理这些之后我们在编译安装就已经正常进行了;

注意:

重新编译nginx的配置文件都是新的,可能并不是以前相同的配置,比如nginx的版本信息是否隐藏了;

信息都是重新编译的,这种重新编译安装nginx的方法也适用于nginx升级,而且,它是不需要停服务的;

##重新编译安装

[root@kafka-test ~]# cd /opt/nginx-1.18.0

[root@kafka-test nginx-1.18.0]# make clean

rm -rf Makefile objs

[root@kafka-test nginx-1.18.0]# ./configure --prefix=/usr/local/nginx --user=nginx \

> --group=nginx --with-http_stub_status_module --with-http_v2_module --with-http_ssl_module \

> --with-http_sub_module --with-http_gzip_static_module --with-http_realip_module --with-stream \

> --with-openssl=/usr/local

... ...

... ... ##当你是重新编译安装的,结束看到的是提示,并不是报错

##初次安装是正常的打印信息

[root@kafka-test nginx-1.18.0]# make && make install

... ...

... ...

test -d '/usr/local/nginx/logs' \

|| mkdir -p '/usr/local/nginx/logs'

make[1]: Leaving directory `/opt/nginx-1.18.0'

修改 nginx.conf 配置并验证

[root@kafka-test ~]# /usr/local/nginx/sbin/nginx -V

nginx version: nginx/200

built by gcc 4.8.5 20150623 (Red Hat 4.8.5-44) (GCC)

built with OpenSSL 1.1.1k 25 Mar 2021

TLS SNI support enabled

configure arguments: --prefix=/usr/local/nginx --user=nginx --group=nginx

--with-http_stub_status_module --with-http_v2_module --with-http_ssl_module

--with-http_sub_module --with-http_gzip_static_module --with-http_realip_module

--with-stream --with-openssl=/usr/local ##查看web信息

[root@kafka-test ~]# openssl s_client -connect 域名地址:443 -tls1_2

[root@kafka-test ~]# openssl s_client -connect 域名地址:443 -tls1_3

升级openssl并重新编译Nginx的更多相关文章

- 重新编译Nginx指导手册【修复静态编译Openssl的Nginx漏洞 】(转)

1. 概述 当前爆出了Openssl漏洞,会泄露隐私信息,涉及的机器较多,环境迥异,导致修复方案都有所不同.不少服务器使用的Nginx,是静态编译opensssl,直接将openssl编译到ng ...

- nginx之升级openssl及自定义nginx版本

favicon.ico浏览器图标配置 favicon.ico 文件是浏览器收藏网址时显示的图标,当客户端使用浏览器问页面时,浏览器会自己主动发起请求获取页面的favicon.ico文件,但是当浏览器请 ...

- 升级openssl

升级openssl 依赖openssl的软件,如果是静态编译openssl,那么需要重新编译软件,如果是利用openssl的so动态库,那么只需要替换一下so文件并重启软件即可 openssh也依赖o ...

- Windows编译Nginx源码

Windows下的Nginx战役,人不作就不会死!就像是拿着麦当劳的优惠券去买肯德基一样,别扭啊 Nginx是一款轻量级的Web 服务器.反向代理服务器.邮件服务器等等集一大串荣誉于一身的大牌人物!他 ...

- 升级openssl环境至openssl-1.1.0c

升级openssl环境至openssl-1.1.0c1.查看源版本 [root@zj ~]# openssl version -aOpenSSL 1.0.1e-fips 11 Feb 2013 2.下 ...

- centos 5.x 升级openssl

今日想在centos 5.2上面安装mysql 5.5.37,在make的时候提示: Linking C shared module adt_null.so [ 65%] Built target a ...

- 编译Nginx支持Tcp_warppers

Tcp wrappers : Transmission Control Protocol (TCP) Wrappers 为由 inetd 生成的服务提供了增强的安全性.TCP Wrappers 是一种 ...

- 手动编译 Nginx 并安装 VeryNginx

VeryNginx 是个非常有意思且便捷的 Nginx 扩展程序.最近新开了台 VPS,便想体验一下它带来的快感. VeryNginx 有个不超过 5 行的安装方法,但作为强迫症我更喜欢使用自己编译的 ...

- CentOS升级OpenSSL至OpenSSL 1.1.0f版本<其中有遇到libcrypto.so的问题>

概述: 整体步骤如下: 1.先检查版本 2.进行安装 <安装采用源码安装,然后再做相关的链接指向> 一.检查当前环境 1. 查看当前版本 openssl version 或者使用 yum ...

随机推荐

- VSCode配置MSVC+VSCode使用easyx库,2021.5.13日配置

VSCode配置MSVC+VSCode使用easyx库,2021.5.13日配置~~ 想必很多人和我一样,想用vscode编程c++,easyx库不支持MinGW,一般人都是直接使用vs2019安装e ...

- [OS] 概述&学习资料

计算机启动 启动自检 初始化启动 启动加载 内核装载 登录 中断 硬件中断 I/O设备 CPU Timer:时间片结束后,发中断给CPU Scheduler:将CPU合理分配任务使用 异常中断 内存: ...

- tail -fn 1000 test.log | grep '关键字' 按照时间段 sed -n '/2014-12-17 16:17:20/,/2014-12-17 16:17:36/p' test.log /var/log/wtmp 该日志文件永久记录每个用户登录、注销及系统的启动、停机的事件

Linux 6种日志查看方法,不会看日志会被鄙视的 2020-02-11阅读 7.3K0 作为一名后端程序员,和Linux打交道的地方很多,不会看Linux日志,非常容易受到来自同事和面试官的嘲讽 ...

- C++知识点案例 笔记-5

1.关系运算符重载 2.类型转换函数重载 3.转换构造函数 4.函数模板 5.显式实例化 6.类模板外定义模板函数 1.关系运算符重载 ==关系运算符重载== //直接(按分数)比较两个对象 #inc ...

- mysql基础之视图、事务、索引、外键

一.视图 视图是一个虚拟表,其内容由查询定义.同真实的表一样,视图包含一系列带有名称的列和行数据.但是,视图并不在数据库中以存储的数据值集形式存在.行和列数据来自由定义视图的查询所引用的表,并且在引用 ...

- Java public 和 private 访问修饰符

何为封装 从事面向对象编程的 Java 程序员,不可能不知道封装,它是面向对象编程的精髓,非常重要. 那什么是封装?字面意思就是把摆在外面的东西包起来. 一句话,封装就是对外隐藏内部细节. 那为何要封 ...

- Scrapy的Request和Response

Scrapy的Request和Response 本文链接:https://blog.csdn.net/kissazhu/article/details/80865773 上节课我们学习了中间件,知 ...

- Python+Selenium自动化-获取页面信息

Python+Selenium自动化-获取页面信息 1.获取页面title title:获取当前页面的标题显示的字段 from selenium import webdriver import t ...

- 十四、.net core(.NET 6)搭建ElasticSearch(ES)系列之给ElasticSearch添加SQL插件和浏览器插件

给ES添加SQL插件的方法: 下载SQL插件地址:https://github.com/NLPchina/elasticsearch-sql 当前最新的是7.12版本,我的ES是7.13版本,暂且将 ...

- 快速人体姿态估计:CVPR2019论文阅读

快速人体姿态估计:CVPR2019论文阅读 Fast Human Pose Estimation 论文链接: http://openaccess.thecvf.com/content_CVPR_201 ...