CSRF(跨站请求伪造)学习总结

前言

参考大佬的文章,附上地址 https://www.freebuf.com/articles/web/118352.html

什么是CSRF?

CSRF,中文名字,跨站请求伪造,听起来是不是和XSS差不多?区别就在于,CSRF并没有盗取cookie而是直接利用。通俗的来说,就是攻击者盗用了你的身份,在你不知情的情况下执行一些违法操作,比如密码修改,增加管理员,转账等敏感操作,危害很大。

漏洞利用

这里已DVWA为例,通过实例演示自己的学习过程。对DVWA陌生,并且想了解搭建一下的,可以参考这篇文章 https://www.cnblogs.com/lxfweb/p/12678463.html

打开DVWA,选择CSRF,先从最低级别的low开始,查看源代码

<?php

if( isset( $_GET[ 'Change' ] ) ) {

// Get input

$pass_new = $_GET[ 'password_new' ];

$pass_conf = $_GET[ 'password_conf' ];

// Do the passwords match?

if( $pass_new == $pass_conf ) {

// They do!

$pass_new = ((isset($GLOBALS["___mysqli_ston"]) && is_object($GLOBALS["___mysqli_ston"])) ? mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $pass_new ) : ((trigger_error("[MySQLConverterToo] Fix the mysql_escape_string() call! This code does not work.", E_USER_ERROR)) ? "" : ""));

$pass_new = md5( $pass_new );

// Update the database

$insert = "UPDATE `users` SET password = '$pass_new' WHERE user = '" . dvwaCurrentUser() . "';";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $insert ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

// Feedback for the user

echo "<pre>Password Changed.</pre>";

}

else {

// Issue with passwords matching

echo "<pre>Passwords did not match.</pre>";

}

((is_null($___mysqli_res = mysqli_close($GLOBALS["___mysqli_ston"]))) ? false : $___mysqli_res);

}

?>

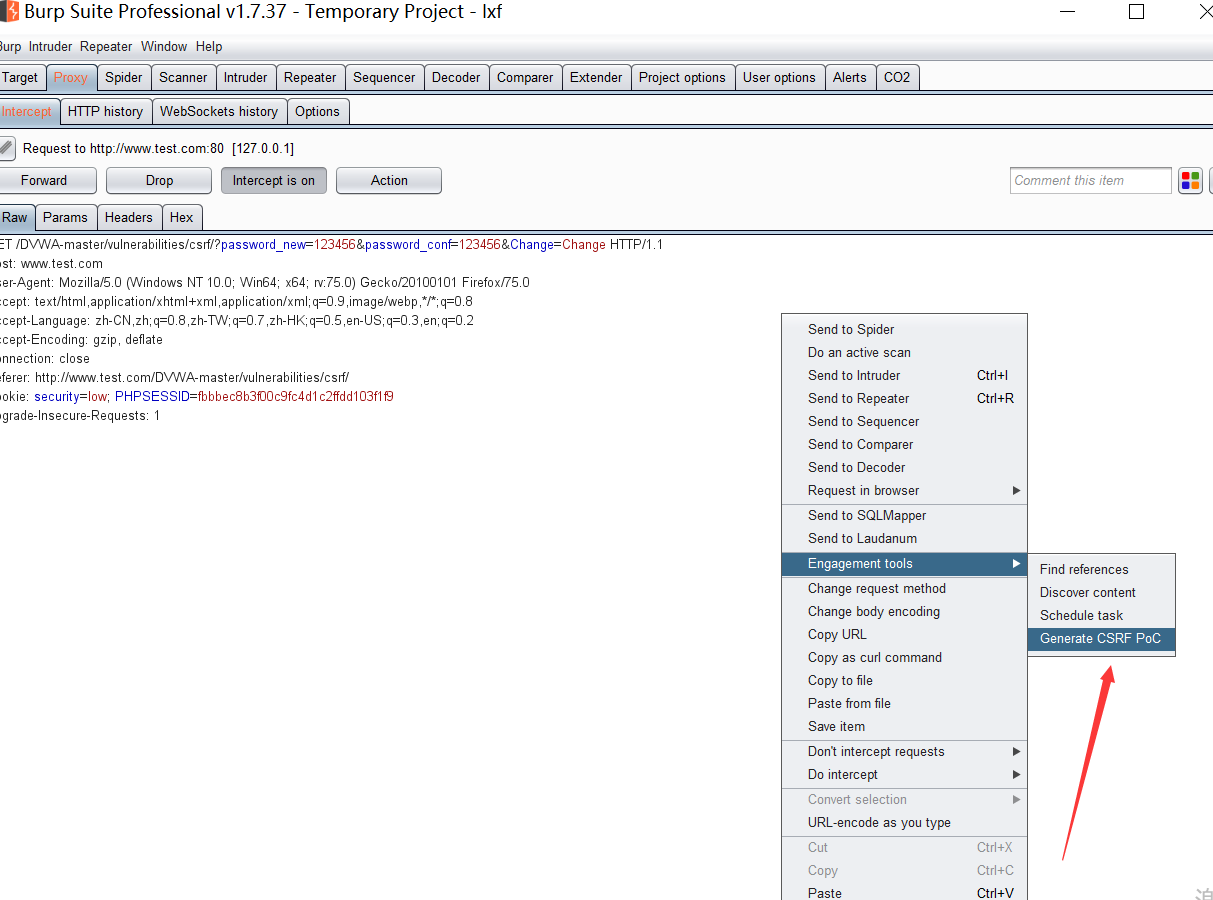

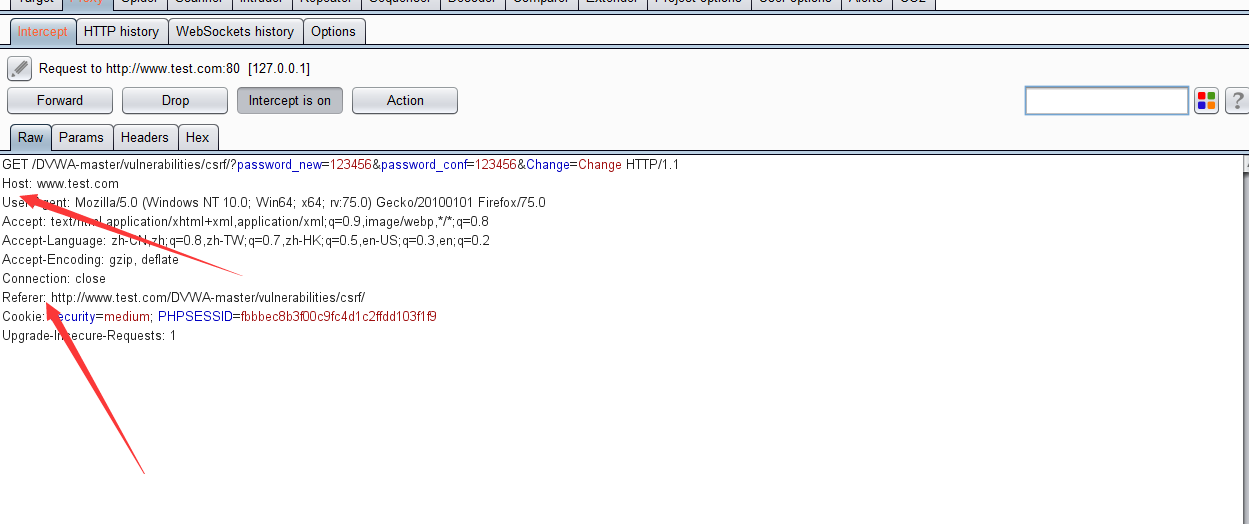

通过查看发现,代码中,password_new,password_conf,两个参数没有做任何防护,这样是相当危险的,如果攻击者对受害者的这套程序很熟悉,可以很轻易的构造链接,只要攻击者一点击这个链接,就会触发CSRF攻击。这是DVWA修改密码的链接 http://www.test.com/DVWA-master/vulnerabilities/csrf/?password_new=12345678&password_conf=12345678&Change=Change# 受害者只要带登陆情况下点击这个链接(同一浏览器),密码就会被修改为12345678,不过这链接一看就是改密码的,基本不会有人点,所以需要咱们精心构造一下,这里以burpsuite演示。进去修改密码页面,抓包。

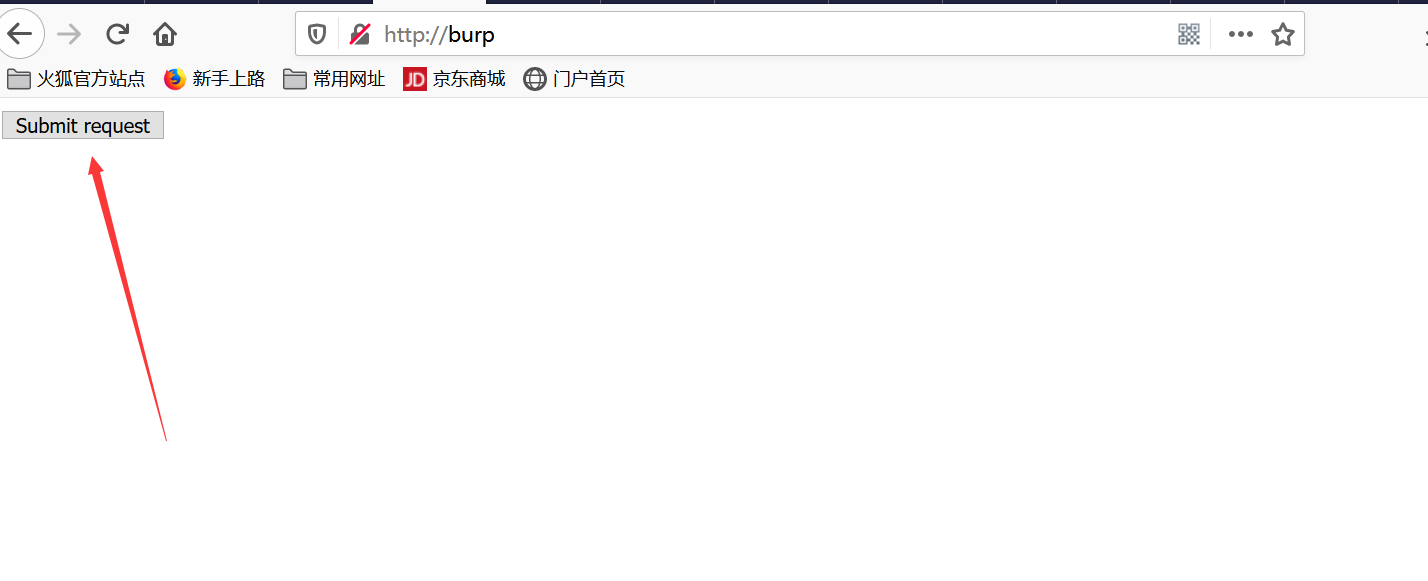

点击Generate CSRF PoC burp会构造简单的一个页面,如图

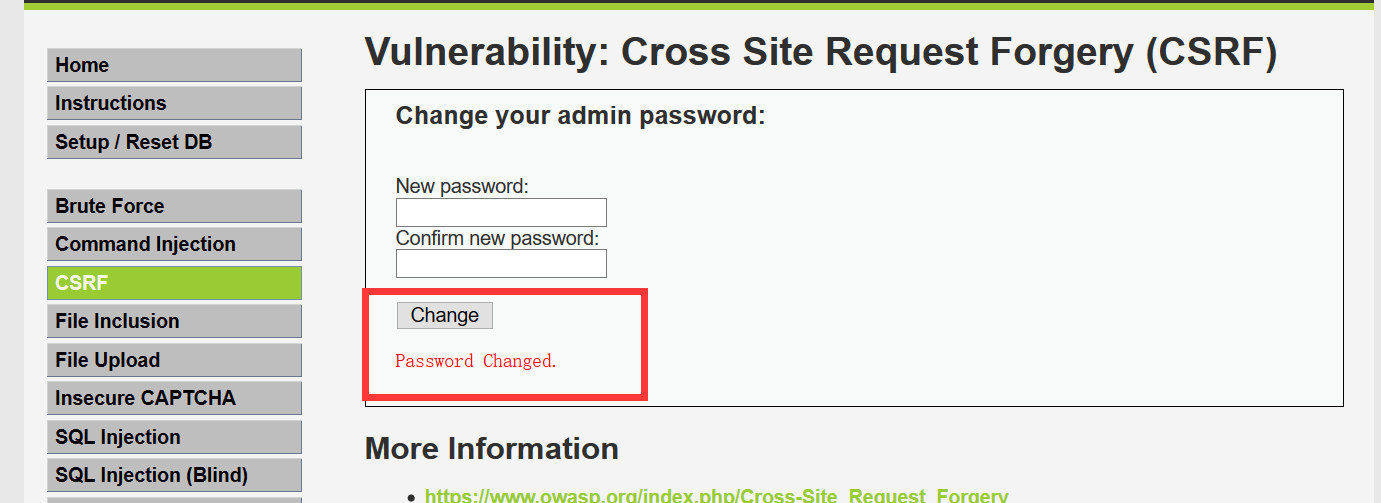

接下来,将构造的网址复制到浏览器,就会有一个按钮,用户点击就会触发CSRF攻击,密码被修改。

不过这个做法也有些粗糙,点击完,会自动跳转到,密码修改的页面,受害者就知道密码被修改,

参考上面提到的文章里面的思路,那就是隐藏img src 标签,再可以精心构造一个错误页面,让受害者认为这是一个无效的URL,但已经进行了CSRF攻击。构造的代码如下

<img src="http://www.test.com/DVWA-master/vulnerabilities/csrf/?password_new=12345678&password_conf=12345678&Change=Change#" border="0" style="display:none;"/> <h1>404<h1> <h2>file not found.<h2>

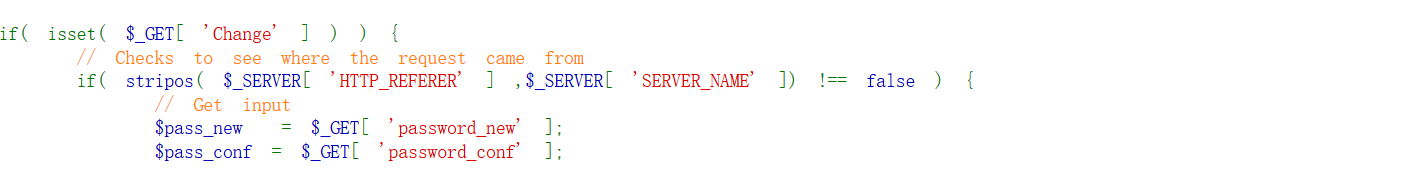

下面看一下中级的DVWA部分源代码截图,看做了什么防御。

可以看到,中级别的代码检查了保留变量 HTTP_REFERER(http包头的Referer参数的值,表示来源地址)中是否包含SERVER_NAME(http包头的Host参数,及要访问的主机名)抓包看一下,通俗的讲,不在本域的请求,就会拒绝访问。

那该如何绕过呢,这个,只需要将咱们构造的页面名字改为受害者的主机名即可,如上图,至于要将名字改为 www.test.com.html,就可以绕过啦。

防御措施

1)检查Referer字段

HTTP头中有一个Referer字段,这个字段用以标明请求来源于哪个地址。在处理敏感数据请求时,通常来说,Referer字段应和请求的地址位于同一域名下。但是这样的方式,也是不安全的,上文中已经讲解了,如何绕过Referer字段的检查。

2)添加校验token(来源百度百科)

由于CSRF的本质在于攻击者欺骗用户去访问自己设置的地址,所以如果要求在访问敏感数据请求时,要求用户浏览器提供不保存在cookie中,并且攻击者无法伪造的数据作为校验,那么攻击者就无法再运行CSRF攻击。这种数据通常是窗体中的一个数据项。服务器将其生成并附加在窗体中,其内容是一个伪随机数。当客户端通过窗体提交请求时,这个伪随机数也一并提交上去以供校验。正常的访问时,客户端浏览器能够正确得到并传回这个伪随机数,而通过CSRF传来的欺骗性攻击中,攻击者无从事先得知这个伪随机数的值,服务端就会因为校验token的值为空或者错误,拒绝这个可疑请求。

3)源代码中增加输入原密码机制

在这种情况下,攻击者在不知道原密码的情况下是无法进行CSRF攻击的。

CSRF(跨站请求伪造)学习总结的更多相关文章

- CSRF 跨站请求伪造学习笔记

参考文章: 漏洞挖掘之CSRF CSRF花式绕过Referer技巧 What-是什么 CSRF(Cross-site request forgery)跨站请求伪造.攻击者通过构造特殊链接或者页面,盗用 ...

- XSS跨站脚本攻击与CSRF跨站请求伪造攻击的学习总结(转载)

转载自 https://blog.csdn.net/baidu_24024601/article/details/51957270 之前就了解过这方面的知识,但是没有系统地总结.今天在这总结一下,也让 ...

- python 全栈开发,Day87(ajax登录示例,CSRF跨站请求伪造,Django的中间件,自定义分页)

一.ajax登录示例 新建项目login_ajax 修改urls.py,增加路径 from app01 import views urlpatterns = [ path('admin/', admi ...

- Web框架之Django_09 重要组件(Django中间件、csrf跨站请求伪造)

摘要 Django中间件 csrf跨站请求伪造 一.Django中间件: 什么是中间件? 官方的说法:中间件是一个用来处理Django的请求和响应的框架级别的钩子.它是一个轻量.低级别的插件系统,用于 ...

- Web框架之Django重要组件(Django中间件、csrf跨站请求伪造)

Web框架之Django_09 重要组件(Django中间件.csrf跨站请求伪造) 摘要 Django中间件 csrf跨站请求伪造 一.Django中间件: 什么是中间件? 官方的说法:中间件是 ...

- SpringSecurity原理解析以及CSRF跨站请求伪造攻击

SpringSecurity SpringSecurity是一个基于Spring开发的非常强大的权限验证框架,其核心功能包括: 认证 (用户登录) 授权 (此用户能够做哪些事情) 攻击防护 (防止伪造 ...

- 教你轻松解决CSRF跨站请求伪造攻击

摘要:CSRF(Cross-site request forgery)跨站请求伪造,通过伪装来自受信任用户的请求来利用受信任的网站.与XSS攻击相比,CSRF攻击往往不大流行(因此对其进行防范的资源也 ...

- python CSRF跨站请求伪造

python CSRF跨站请求伪造 <!DOCTYPE html> <html lang="en"> <head> <meta chars ...

- Django之CSRF跨站请求伪造(老掉牙的钓鱼网站模拟)

首先这是一个测试的代码 请先在setting页面进行下面操作 注释完成后,开始模拟钓鱼网站的跨站请求伪造操作: 前端代码: <!DOCTYPE html> <html lang=&q ...

随机推荐

- 参加Folding@Home(FAH)项目,为战胜新冠肺炎贡献出自己的一份力量

鉴于新冠病毒(COVID-19)在全球范围内的大规模传播,PCMR和NVIDIA呼吁全球PC用户加入Folding@home项目贡献自己闲置的GPU计算力,协助抗击新冠状病毒疫情. 目前全球有超过40 ...

- React入门(1)

今天继续来学习react 首先,先写几个小demo来感受一下什么是react,以及react的语法规则,来建立对react的一个总体认识 上demo: demo01: demo01涉及的知识点有: 1 ...

- 不可思议的hexo,五分钟教你免费搭一个高逼格技术博客

引言 作为程序员拥有一个属于自己的个人技术博客,绝对是百利无一害的事,不仅方便出门装b,面试时亮出博客地址也会让面试官对你的好感度倍增.经常能在很多大佬的技术文章的文末,看到这样一句话: " ...

- Python python 函数参数:可变参数

# 可变参数 '''传入的参数数量是不确定的 ''' '''若是要计算几个数(未知)的平方和 ''' def cal(nums): sum = 0 for num in nums: sum = sum ...

- 16.如何查找所需的maven的依赖

http://mvnrepository.com/ 1.先打开上面的网址 搜索需要的依赖,点进去 2.选择需要的版本 3.红框中的就是依赖的地址 此外也有其他自动化构建工具所需要的地址

- Linux和Windows环境下安装Nginx

Nginx的安装 windows环境下安装Nginx 安装 Nginx 的下载地址如下: http://nginx.org/en/download.html 选择时尽量选择 Stable 稳定版本,点 ...

- Centos7 中打开和关闭防火墙及端口

1.firewalld的基本使用 启动: systemctl start firewalld 关闭: systemctl stop firewalld 查看状态: systemctl status f ...

- [codevs3118]高精度除法<高精度>

题目链接:http://codevs.cn/problem/3118/ 为了做一道名为国王游戏的贪心,我跑来学习了高精度除法....相传,高精度除法是高精度四个基本运算最难的 但事实上,高精度除法可以 ...

- 【开源项目系列】如何基于 Spring Cache 实现多级缓存(同时整合本地缓存 Ehcache 和分布式缓存 Redis)

一.缓存 当系统的并发量上来了,如果我们频繁地去访问数据库,那么会使数据库的压力不断增大,在高峰时甚至可以出现数据库崩溃的现象.所以一般我们会使用缓存来解决这个数据库并发访问问题,用户访问进来,会先从 ...

- 看完这篇Exception 和 Error,和面试官扯皮就没问题了

在 Java 中的基本理念是 结构不佳的代码不能运行,发现错误的理想时期是在编译期间,因为你不用运行程序,只是凭借着对 Java 基本理念的理解就能发现问题.但是编译期并不能找出所有的问题,有一些 N ...