配置服务器SSH PAM防止暴力破解

正常机器如果开启ssh可能会被暴力破解用户密码,可以配置ssh的pam限制登录失败时可以锁定用户一段时间,就算密码输入正确也无法登录,等恢复之后才可以再次进入,对于不同的发行版配置可能略有不同,对于redhat/centos/fedora系统是依赖pam_faillock.so模块来实现,位置在/usr/lib64/security/pam_faillock.so,对于debian/ubuntu则是依赖pam_tally2.so模块来实现,debian位置可能在/usr/lib/x86_64-linux-gnu/security/pam_tally2.so,而ubuntu可能在:/lib/x86_64-linux-gnu/security/pam_tally2.so,对于centos 7既有pam_faillock.so又有pam_tally2.so都在/usr/lib64/security下,那么下面是分别对于这两类系统的配置。

1.pam_faillock redhat/centos/fedora

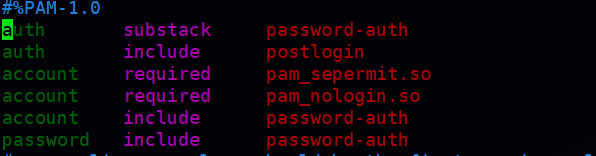

具体的pam配置在/etc/pam.d下,对ssh服务的位置是:/etc/pam.d/sshd,打开第一行就可以发现引入了password-auth:

然后可以直接编辑/etc/pam.d/password-auth,添加3行内容:

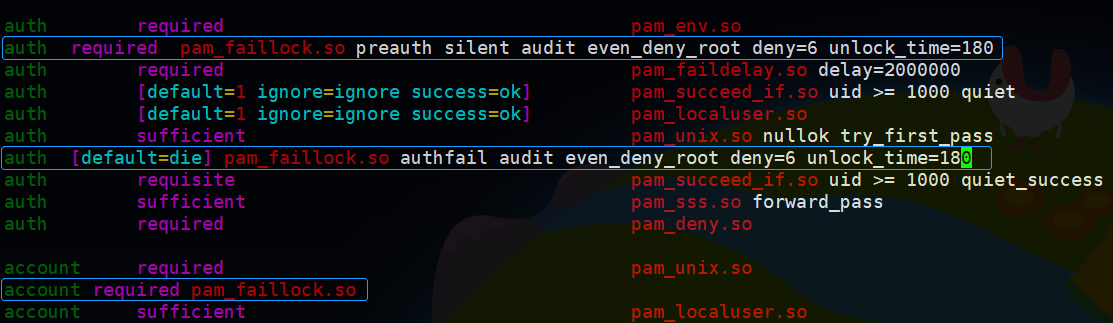

注意上面标出的这3行内容添加的位置,顺序不能错,否则将登录不上去,最好提前开一个会话不要断开防止登录失败,第一行位置在pam_env.so下面,第二行在sufficient下面,第三行在account required pam_unix.so下面,这3行内容文本如下:

auth required pam_env.so

# 添加的第一行

auth required pam_faillock.so preauth silent audit even_deny_root deny=6 unlock_time=180

# ....

auth sufficient pam_unix.so nullok try_first_pass

# 添加的第二行

auth [default=die] pam_faillock.so authfail audit even_deny_root deny=6 unlock_time=180

# ... account required pam_unix.so

# 添加的第三行

account required pam_faillock.so

# ...

注意启动even_deny_root表示对root用户也适用,否则只有普通用户有限制,修改完成之后保存并重启ssh服务生效:

systemctl restart sshd

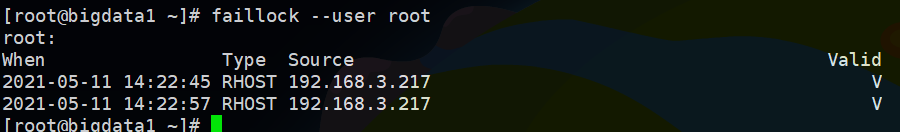

重启后可以登录尝试,按照上面的限制如果超过6次登录错误会限制用户180秒,也就是3分钟,超过3分钟并且有用户登录成功错误数会被清零重新计数,使用faillock可以查看登录失败的统计信息:

# root用户

faillock --user root

可以看到存在两次登录失败的记录,如果此时登录成功,那么记录会自动清除,管理员也可以手动reset:

faillock --user root --reset

# 再次查看就没有了

faillock --user root

这样被禁用的用户也可以再次登录了。

2.pam_tally2 debian/ubuntu

查看/etc/pam.d/sshd内容会看到引入了common-auth:

所以编辑对应的配置:/etc/pam.d/common-auth,直接在最头部添加下面内容:

auth required pam_tally2.so deny=6 unlock_time=300 even_deny_root root_unlock_time=300

同样even_deny_root表示root用户也会限制,后面要单独配置root_unlock_time,这里都是300秒,可以看到这种方式配置比较简单,现在保存后,重启sshd服务即可生效:

systemctl restart sshd

查看登录失败统计和清除次数同样使用下面的命令:

pam_tally2 --user root

# 或者简写-u

pam_tally2 -u root

# 清除次数

pam_tally2 --user root --reset

上面的用法和faillock基本上一样。

另外centos 7.x同时支持faillock和pam_tally2的方式配置,正常只配置1种即可,注意配置的位置都是在/etc/pam.d/password-auth,按照pam_tally2方式配置也是在password-auth中配置,但是只在头部添加上面这1行内容即可,配置比较简单。

MaxAuthTries 3

表示最大重试次数为3,超过就会断开连接,同样保存后重启ssh服务即可生效,再次尝试超过3次连接就会被断开了:

以上就是ssh安全防护方面常用到的一些配置。

配置服务器SSH PAM防止暴力破解的更多相关文章

- Linux 安装DenyHost防止ssh被暴力破解

DenyHosts介绍 当你的linux服务器暴露在外网当中时,服务器就极有可能会遭到互联网上的扫描软件进行扫描,然后试图连接ssh端口进行暴力破解(穷举扫描).如果遇到这个问题,一款非常有用的工具D ...

- 【Linux笔记】阿里云服务器被暴力破解

一.关于暴力破解 前几天新购进了一台阿里云服务器,使用过程中时常会收到“主机被暴力破解”的警告,警告信息如下: 云盾用户您好!您的主机:... 正在被暴力破解,系统已自动启动破解保护.详情请登录htt ...

- 使用Medusa美杜莎暴力破解SSH密码

使用Medusa美杜莎暴力破解SSH密码 1.Medusa简介 Medusa(美杜莎)是一个速度快,支持大规模并行,模块化的爆力破解工具.可以同时对多个主机,用户或密码执行强力测试.Medusa和hy ...

- Centos服务器ssh免密登录以及搭建私有git服务器

一.概述 服务器的免密登录和git服务器的搭建,关键都是要学会把自己用的机器的公钥添加到服务器上,让服务器“认识”你的电脑,从而不需要输入密码就可以远程登录服务器上的用户 免密登录当然是登录root用 ...

- fail2ban的使用以及防暴力破解与邮件预警

fail2ban可以监视你的系统日志,然后匹配日志的错误信息(正则式匹配)执行相应的屏蔽动作(一般情况下是防火墙),而且可以发送e-mail通知系统管理员! fail2ban运行机制:简单来说其功能就 ...

- Python脚本暴力破解FTP口令(ftplib)

目录 判断FTP服务器是否允许匿名登录 暴力破解FTP口令 列出FTP目录内的网页文件 综合 环境:Windows python2.7.15 ftplib模块是python下用于ftp服务的模块 . ...

- Fail2ban 防止暴力破解centos服务器的SSH或者FTP账户

次尝试登陆root账户失败的情况.[说明服务器被攻击了] logtarget = SYSLOG #我们需要做的就是把这行改成/var/log/fail2ban.log,方便用来记录日志信息 so ...

- 使用 fail2ban 防御 SSH 服务器的暴力破解攻击

对于SSH服务的常见的攻击就是暴力破解攻击——远程攻击者通过不同的密码来无限次地进行登录尝试.当然SSH可以设置使用非密码验证验证方式来对抗这种攻击,例如公钥验证或者双重验证.将不同的验证方法的优劣处 ...

- 阿里云服务器被他人通过SSH暴力破解后的安全加固

背景说明:我登录阿里云服务器控制台时,收到几条安全警告信息. 从图中可以知道,对方的IP地址是47.97.68.118,通过SSH登录方式,登录时用我服务器里的admin用户,然后用穷举法暴力破解ad ...

- 入门系列之使用fail2ban防御SSH服务器的暴力破解攻击

欢迎大家前往腾讯云+社区,获取更多腾讯海量技术实践干货哦~ 本文由SQL GM发表于云+社区专栏 介绍 对于SSH服务的常见的攻击就是暴力破解攻击--远程攻击者通过不同的密码来无限次地进行登录尝试.当 ...

随机推荐

- 【LLM应用】基于GPT3.5的代码编辑器Cursor试用-智能代码编辑助手

一.安装和使用 官网下载安装Cursor,然后创建一个代码文件.Ctrl + K生成, Ctrl + L提问. 默认每小时30词. 1. Try generating with command K ...

- 基于六轴传感器MPU6050的物体移动监测报警系统

一 系统简介 1.简介 MPU-60x0 是全球首例 9 轴运动处理传感器.它集成了 3 轴MEMS陀螺仪,3 轴MEMS加速度计,以及一个可扩展的数字运动处理器 DMP(Digital Motion ...

- AOSP中获取系统签名

制作系统签名: 1.将AOSP源码路径下build\target\product\security\platform.pk8和platform.x509.pem复制出来放在同一目录下 2.执行命令 后 ...

- [剑指 Offer II 114. 外星文字典] 拓扑排序

import java.util.*; class Solution { public static void main(String[] args) { Solution solution = ne ...

- 说JS作用域,就不得不说说自执行函数

一个兜兜转转,从"北深"回到三线城市的小码农,热爱生活,热爱技术,在这里和大家分享一个技术人员的点点滴滴.欢迎大家关注我的微信公众号:果冻想 前言 不得不吐槽,学个JS,这个概念也 ...

- 三维模型3DTile格式轻量化的纹理压缩和质量关系分析

三维模型3DTile格式轻量化的纹理压缩和质量关系分析 在三维模型的3DTile格式轻量化处理中,纹理压缩是一个重要环节.但是,纹理压缩和模型质量之间存在明显的关系需要权衡.以下是纹理压缩和模型质量关 ...

- 为什么说HTTPS比HTTP安全? HTTPS是如何保证安全的?

这里给大家分享我在网上总结出来的一些知识,希望对大家有所帮助 一.安全特性 在上篇文章中,我们了解到HTTP在通信过程中,存在以下问题: 通信使用明文(不加密),内容可能被窃听 不验证通信方的身份,因 ...

- KingbaseES 数据插入更新操作

数据库使用过程中,经常会遇到一种场景:业务系统对数据进行dml操作,当数据库中数据不存在时,将数据做为新记录插入到表中,当数据库中数据存在时,对现有数据进行更新操作. 下面介绍KingbaseES中对 ...

- #组合计数,卢卡斯定理#D 三元组

题目 当\(z=0\)时,\(f(x,y,z)=1\), 否则 \[f(x,y,z)=\sum_{x1=1}^x\sum_{y1=1}^y(x-x1+1)(y-y1+1)f(x1,y1,z-1) \] ...

- Docker学习路线10:容器安全

容器安全是实施和管理像Docker这样的容器技术的关键方面.它包括一组实践.工具和技术,旨在保护容器化应用程序及其运行的基础架构.在本节中,我们将讨论一些关键的容器安全考虑因素.最佳实践和建议. 容器 ...