【笔记】如何查看HTTP请求头&&【实验吧】天下武功唯快不破

打开Chrome浏览器,点击右上角“三”按钮。

点击工具-----再点击开发者工具

找到Network选项框。以百度经验页面为例,点击任务选框来查看网络请求流

在Network框内会有所有的请求流

4.点击你所需要的请求流,查看头部信息

【实验吧】

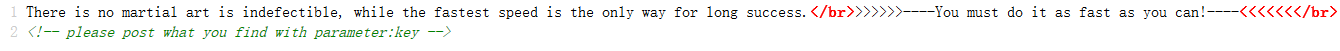

查看源码:

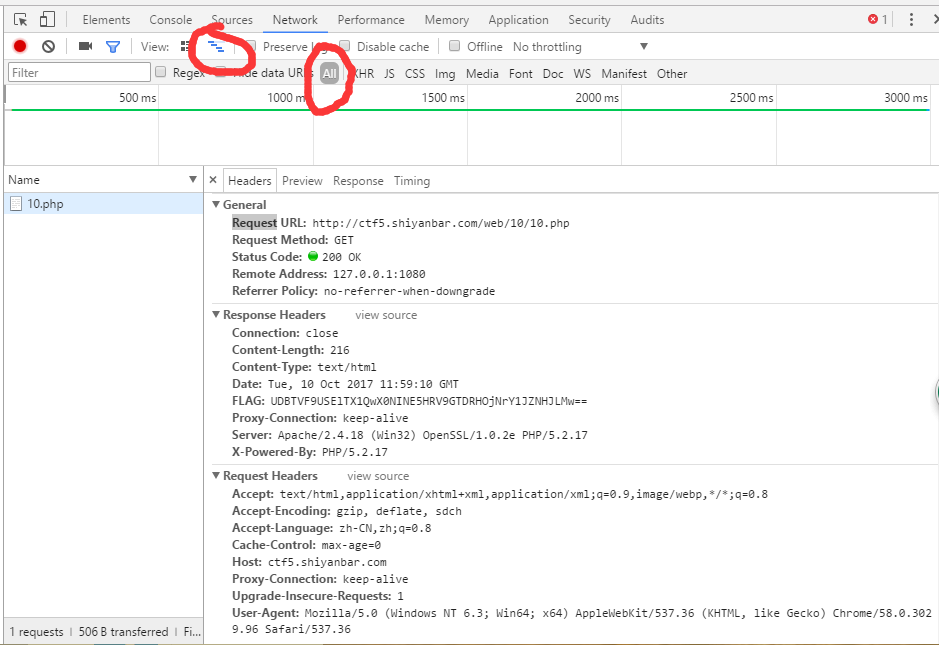

找到提交的key进行Post提交,查看请求头;

于是把flag进行post提交:

补充:

Requests 模块:

>>> import requests

然后,尝试获取某个网页。本例子中,我们来获取 Github 的公共时间线:

>>> r = requests.get('https://github.com/timeline.json')

现在,我们有一个名为 r 的 Response 对象。我们可以从这个对象中获取所有我们想要的信息。

Requests 简便的 API 意味着所有 HTTP 请求类型都是显而易见的。例如,你可以这样发送一个 HTTP POST 请求:

>>> r = requests.post("http://httpbin.org/post")

base64模块:

str2 = base64.b64encode(str1) 编码

str3 = base64.b64decode(str2) 解码

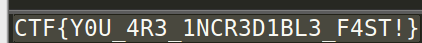

于是解题脚本:

import requests

import base64 url = 'http://ctf5.shiyanbar.com/web/10/10.php' rs = requests.get(url).headers['FLAG'] v = base64.b64decode(rs) print requests.post(url=url,data={'key':v.split(':')[1]}).content

补充:

python request模块:

resp.text返回的是Unicode型的数据。 resp.content返回的是bytes型也就是二进制的数据。

http://blog.h5min.cn/sinat_21923549/article/details/62065380

http://blog.csdn.net/qq_34841823/article/details/54290089

补充:

tip1:在Mysql中构造sql注入时,where后面的单引号完全可以直接使用''=''来闭合,表示永真,而不一定需要''=''这种格式。 tip :当关键字被过滤掉的时候,可以使用/**/或者/*!*/括起来的方式来绕过检测过滤 tip :常用来绕过WAF或过滤函数以代替空格的字符有这些:%0a %0d % %0b /**/ /*!*/ /*!50000*/以及() tip :在get型注入中,如果or被过滤,则可以使用|代替,如 ...where search=''|'';

【笔记】如何查看HTTP请求头&&【实验吧】天下武功唯快不破的更多相关文章

- 实验吧_天下武功唯快不破&让我进去(哈希长度拓展攻击)

天下武功唯快不破 第一反应就去抓包,看到返回包的header中有FLAG的值,base64解码后得到下图所示 这就要求我们在请求头中post相应key的值,我直接在burp中尝试了多次都没有用,想起来 ...

- 【实验吧】CTF_Web_天下武功唯快不破

打开链接"http://ctf5.shiyanbar.com/web/10/10.php",从页面内容未发现明显信息,查看源代码发现"please post what y ...

- 实验吧--web--天下武功唯快不破

---恢复内容开始--- 英文翻译过来嘛,就是:天下武功无快不破嘛.(出题者还是挺切题的) 看看前端源码: 注意这里 please post what you find with parameter: ...

- 实验吧-web-天下武功唯快不破(Python中byte和str的转换)

题目:看看响应头 打开网站,既然已经提示我们看响应头了,那我们就看看呗(习惯bp,也可直接F12查看) 可以看到,响应头部分有个FLAG,而且有提示:please post what you find ...

- QCon笔记~《天下武功,唯快不破——面向云原生应用的Java冷启动加速技术》

上周去听了QCon全球开发大会,其中有几场印象比较深刻的分享,除去几个比较概念化的话题,在Java技术演进这个Topic里的几个分享都是比较有干货的(但感觉工作中用不到) 首先是关于林子熠老师分享的冷 ...

- Android系列之网络(二)----HTTP请求头与响应头

[声明] 欢迎转载,但请保留文章原始出处→_→ 生命壹号:http://www.cnblogs.com/smyhvae/ 文章来源:http://www.cnblogs.com/smyhvae/p/ ...

- Http 请求头中的 Proxy-Connection

平时用 Chrome 开发者工具抓包时,经常会见到 Proxy-Connection 这个请求头.之前一直没去了解什么情况下会产生它,也没去了解它有什么含义.最近看完<HTTP 权威指南> ...

- (二)----HTTP请求头与响应头

一.HTTP头引入: 正确的设置HTTP头部信息有助于搜索引擎判断网页及提升网站访问速度.通常HTTP消息包括:客户机向服务器的请求消息和服务器向客户机的响应消 息.客户端向服务器发送一个请求,请求头 ...

- HTTP请求头与响应头(转载)

欢迎转载,但请保留文章原始出处→_→ 生命壹号:http://www.cnblogs.com/smyhvae/ 文章来源:http://www.cnblogs.com/smyhvae/p/400503 ...

随机推荐

- Java反射机制练习

public static void main(String[] args) throws ClassNotFoundException, IllegalAccessException, Illega ...

- spring boot / cloud (十六) 分布式ID生成服务

spring boot / cloud (十六) 分布式ID生成服务 在几乎所有的分布式系统或者采用了分库/分表设计的系统中,几乎都会需要生成数据的唯一标识ID的需求, 常规做法,是使用数据库中的自动 ...

- web服务的三大主流架构

1.远程过程调用 2.服务导向架构 3.表述性状态转移 今天在自学Spring架构时貌似发现 rest的表现.与RPC方式的最大差别,SOA方式更加关注如何去连接服务而不是去特定某个实现的细节.而re ...

- JQuery中的表单验证及相关的内容

前 言 JRedu Android应用开发中,经常要用到表单.既然用到了表单,那就不可避免的要用到表单的验证.但是,在提交表单时,但是,并不是,每次提交的表单内容都是正确的,如果 每次都将表单的 ...

- HTML canvas 笑脸

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/ ...

- 事后诸葛亮分析(Beta版本)

全组讨论的照片 设想和目标 我们的软件要解决什么问题?是否定义得很清楚?是否对典型用户和典型场景有清晰的描述? 解决代码分析.统计.管理等问题,定义的很清楚,有清晰的描述. 是否有充足的时间来做计划? ...

- 201521123055 《Java程序设计》第7周学习总结

1. 本章学习总结 2. 书面作业 1.ArrayList代码分析 1.1 解释ArrayList的contains源代码 1.2 解释E remove(int index)源代码 1.3 结合1.1 ...

- 201521123122 《java程序设计》 第六周实验总结

201521123122 <java程序设计>第六周实验总结 1. 本周学习总结 1.1 面向对象学习暂告一段落,请使用思维导图,以封装.继承.多态为核心概念画一张思维导图,对面向对象思想 ...

- 201521123051《Java程序设计》第十三周学习总结

1. 本周学习总结 以你喜欢的方式(思维导图.OneNote或其他)归纳总结多网络相关内容. 2. 书面作业 1. 网络基础 1.1 比较ping www.baidu.com与ping cec.jmu ...

- 201521044091 《Java程序设计》第13周学习总结

1. 本周学习总结 以你喜欢的方式(思维导图.OneNote或其他)归纳总结多网络相关内容.