Kali-linux查看打开的端口

对一个大范围的网络或活跃的主机进行渗透测试,必须要了解这些主机上所打开的端口号。在Kali Linux中默认提供了Nmap和Zenmap两个扫描端口工具。为了访问目标系统中打开的TCP和UDP端口,本节将介绍Nmap和Zenmap工具的使用。

4.4.1 TCP端口扫描工具Nmap

使用Nmap工具查看目标主机192.168.41.136上开放的端口号。执行命令如下所示:

root@kali:~# nmap 192.168.41.136

Starting Nmap 6.40 ( http://nmap.org ) at 2014-04-19 16:21 CST

Nmap scan report for www.benet.com (192.168.41.136)

Host is up (0.00022s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

23/tcp open telnet

25/tcp opne smtp

53/tcp open domain

80/tcp open http

111/tcp open rpcbind

139/tcp open netbios-ssn

445/tcp open microsoft-ds

512/tcp open exec

513/tcp open login

514/tcp open shell

1099/tcp open rmiregistry

1524/tcp open ingreslock

2049/tcp open nfs

2121/tcp open ccproxy-ftp

3306/tcp open mysql

5432/tcp open postgresql

5900/tcp open vnc

6000/tcp open X11

6667/tcp open irc

8009/tcp open ajp13

8180/tcp open unknown

MAC Address: 00:0C:29:31:02:17 (VMware)

Nmap done: 1 IP address (1 host up) scanned in 0.28 seconds

输出的信息显示了主机192.168.41.136上开放的所有端口,如22、53、80和111等。

1. 指定扫描端口范围

如果目标主机上打开的端口较多时,用户查看起来可能有点困难。这时候用户可以使用Nmap指定扫描的端口范围,如指定扫描端口号在1~1000之间的端口号,执行命令如下所示:

root@kali:~# nmap -p 1-1000 192.168.41.136

Starting Nmap 6.40 ( http://nmap.org ) at 2014-04-19 16:27 CST

Nmap scan report for www.benet.com (192.168.41.136)

Host is up (0.00020s latency).

Not shown: 49 closed ports

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

23/tcp open telnet

25/tcp opne smtp

53/tcp open domain

80/tcp open http

111/tcp open rpcbind

139/tcp open netbios-ssn

445/tcp open microsoft-ds

512/tcp open exec

513/tcp open login

514/tcp open shell

MAC Address: 00:0C:29:31:02:17 (VMware)

Nmap done: 1 IP address (1 host up) scanned in 0.35 seconds

输出的信息显示了主机192.168.41.136上端口在1~1000之间所开放的端口号。

2. 扫描特定端口

Nmap工具还可以指定一个特定端口号来扫描。

【实例4-2】使用Nmap工具指定扫描在192.168.41.*网段内所有开启TCP端口22的主机。执行命令如下所示:

root@kali:~# nmap -p 22 192.168.41.*

Starting Nmap 6.40 ( http://nmap.org ) at 2014-04-21 09:44 CST

Nmap scan report for 192.168.41.1

Host is up (0.00029s latency).

PORT STATE SERVICE

22/tcp closed ssh

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for 192.168.41.2

Host is up (0.00032s latency).

PORT STATE SERVICE

22/tcp closed ssh

MAC Address: 00:50:56:E9:AF:47 (VMware)

Nmap scan report for www.benet.com (192.168.41.136)

Host is up (0.00056s latency).

PORT STATE SERVICE

22/tcp open ssh

MAC Address: 00:0C:29:31:02:17 (VMware)

Nmap scan report for 192.168.41.254

Host is up (0.00027s latency).

PORT STATE SERVICE

22/tcp filtered ssh

MAC Address: 00:50:56:E1:5E:75 (VMware)

Nmap scan report for 192.168.41.234

Host is up (0.000052s latency).

PORT STATE SERVICE

22/tcp open ssh

Nmap done: 256 IP addresses (5 hosts up) scanned in 2.81 seconds

输出的结果显示了192.168.41.*网段内所有开启22端口的主机信息。从输出的信息中可以看到,总共有五台主机上打开了22号端口。

使用Nmap工具还可以指定扫描端口22结果的输出格式。执行命令如下所示:

root@kali:~# nmap -p 22 192.168.41.* -oG /tmp/nmap-targethost-tcp445.txt

执行以上命令后输出的信息与第三步中输出的结果类似,这里就不再列举。但是执行该命令后,Nmap会将输出的信息保存到/tmp/ nmap-targethost-tcp445.txt文件中。

4.4.2 图形化TCP端口扫描工具Zenmap

Zenmap是Nmap官方推出的一款基于Nmap的安全扫描图形用户界面。它的设计目标是快速地扫描大型网络,当然也可以使用它扫描单个主机。下面将介绍Zenmap工具的使用。

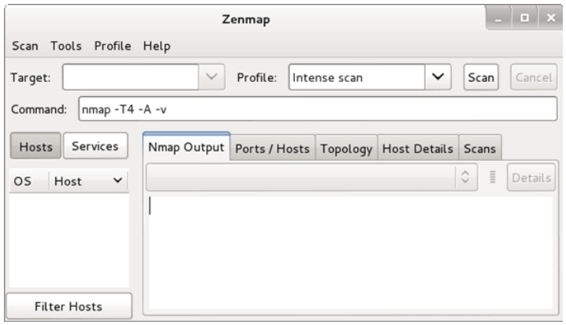

启动Zenmap工具。在Kali图形界面依次选择“应用程序”|Kali Linux|“信息收集”|“DNS分析”|Zenmap命令,将打开如图4.2所示的界面。

图4.2 Zenmap起始界面

在该界面Target文本框中输入目标主机地址,在Profile文本框中选择扫描类型。设置完后,单击Scan按钮,扫描结果如图4.3所示。

图4.3 扫描界面

该界面显示了扫描192.168.41.*网段内所有主机启动的所有端口信息。在左侧栏中可以切换以主机或服务的形式分别显示详细扫描结果。在右侧栏中,可以分别查看Namp输出信息、端口/主机、拓扑结构、主机详细信息和扫描信息等。

Kali-linux查看打开的端口的更多相关文章

- kali linux查看局域网下所有IP,并对指定IP实施局域网内攻击(断网,随时查看对方密码,上网痕迹等)

首先我们打开我们熟悉的kali linux操作系统,利用指令: ifconfig 来确认本机的ip地址 确认了本机的ip地址之后,利用一下的指令查看局域网下所有ip: fping -g 本机IP地址/ ...

- linux查看本服务端口开放情况

在Linux使用过程中,需要了解当前系统开放了哪些端口,并且要查看开放这些端口的具体进程和用户,可以通过netstat命令进行简单查询. 1.netstat命令各个参数说明如下: -t : 指明显示T ...

- linux 查看某一端口的占用情况

查看某一端口的占用情况: lsof -i:端口号,例如查看端口21是否被占用 lsof -i: 实例:查看端口是否被占用,如果被占用结束掉该端口 [root@localhost splunk]# ls ...

- 阿里云服务器(Linux)上打开新端口

1.配置安全组: 2.开放防火墙规则 查看想开的端口是否已开 # firewall-cmd --query-port=8888/tcp 提示no表示未开 开永久端口号 firewall-cmd ...

- Widows 和Linux 查看和操作端口方法

Windows 打开cmd1.netstat -n查看本机的使用的所有端口①.proto表示协议 有tcp和udp两种②.Local Address 表示本机的IP,后面跟的是我们使用的端口号③.Fo ...

- Linux查看监听端口的脚本测试

本文是按照lfree的博客(https://www.cnblogs.com/lfree/p/10368332.html)中的内容,进行学习.测试.总结的.有些知识点也是在阅读这篇博文时,发现不了解这方 ...

- linux 查看并对外开放端口(防火墙拦截处理)

[转]https://blog.csdn.net/qq564425/article/details/80760528 Web应用在Tomcat部署后无法访问,可能是防火墙端口限制导致 查看端口是否可访 ...

- Kali linux查看局域网内其他用户的输入信息

使用nmap 工具在局域网里进行侦探,查看局域网里ip存活数量 root@kali:~# nmap -sP 192.168.1.0/24 Starting Nmap 7.60 ( https://nm ...

- Linux查看某一个端口监听情况

1.使用lsof lsof -i:端口号查看某个端口是否被占用 2.使用netstat 使用netstat -anp|grep 80

随机推荐

- Java学习--Java 中的包装类

Java 中的包装类 相信各位小伙伴们对基本数据类型都非常熟悉,例如 int.float.double.boolean.char 等.基本数据类型是不具备对象的特性的,比如基本类型不能调用方法.功能简 ...

- hashmap的一些基础原理

本文来源于翁舒航的博客,点击即可跳转原文观看!!!(被转载或者拷贝走的内容可能缺失图片.视频等原文的内容) 若网站将链接屏蔽,可直接拷贝原文链接到地址栏跳转观看,原文链接:https://www.cn ...

- K:栈和队列的比较

栈和队列的相同点: 都是线性结构,即数据元素之间具有"一对一"的逻辑关系 都可以在顺序存储结构和链式存储结构上进行实现 在时间代价上,插入和删除操作都需常数时间:在空间代价上,情况 ...

- dsu on tree(CF600E Lomsat gelral)

题意 一棵树有n个结点,每个结点都是一种颜色,每个颜色有一个编号,求树中每个子树的最多的颜色编号的和. dsu on tree 用来解决子树问题 好像不能带修改?? 暴力做这个题,就是每次扫一遍子树统 ...

- Java中的继承:父类和子类的关系

一.父类引用指向子类对象时 1.若子类覆盖了某方法,则父类引用调用子类重新定义的新方法 2.若子类未覆盖某方法,则父类引用调用父类本身的旧方法 3.若子类覆盖了某属性,但父类引用仍调用父类本身的旧属性 ...

- html5-audio 播放列表和自动播放

一个简单audio的列表和播放小例子 <!DOCTYPE html> <html> <head> <meta charset="utf-8" ...

- css权威指南读书笔记-第10章浮动和定位

这一章看了之后真是豁然开朗,之前虽然写了圣杯布局和双飞翼布局,有些地方也是模糊的,现在打算总结之后再写一遍. 以下都是从<css权威指南>中摘抄的我认为很有用的说明. 浮动元素 一个元素浮 ...

- 浏览器根对象window之值为字符串的属性

1. string属性 1.1 origin window.origin使用返回的是当前网页的网址.打开百度首页,并在控制台中输入 window.origin 控制台中会输出"https:/ ...

- 解决servlet在web.xml中的路径跳转问题

<?xml version="1.0" encoding="UTF-8"?> <web-app version="3.0" ...

- Idea 快捷键大全【转】

IntelliJ Idea 常用快捷键列表 Ctrl+Shift + Enter,语句完成“!”,否定完成,输入表达式时按 “!”键Ctrl+E,最近的文件Ctrl+Shift+E,最近更改的文件Sh ...